Keycloakの機能と概念

KeycloakはWebアプリケーションおよびRESTfulなWebサービスのためのシングル・サインオン・ソリューションです。Keycloakの目的はセキュリティーをシンプルに実現し、アプリケーション開発者が組織内にデプロイしたアプリケーションやサービスを保護することです。開発者が通常自分達自身で書かないといけないセキュリティー機能はすぐに提供され、組織内の個々の要件に合わせて簡単に調整することができます。Keycloakは、ログイン、登録、システム管理、アカウント管理のための、カスタマイズ可能なユーザー・インターフェイスを提供しています。Keycloakは、既存のLDAPやActive Directoryサーバーへ接続し、統合プラットフォームとして利用することもできます。また、FacebookやGoogleのようなサードパーティーのアイデンティティー・プロバイダーに対して、認証を委譲することも可能です。

機能

Keycloakは次の機能を提供します。

-

ブラウザー・アプリケーションに対するシングル・サインオンとシングル・サインアウト。

-

OpenID Connectのサポート。

-

OAuth 2.0のサポート。

-

SAMLのサポート。

-

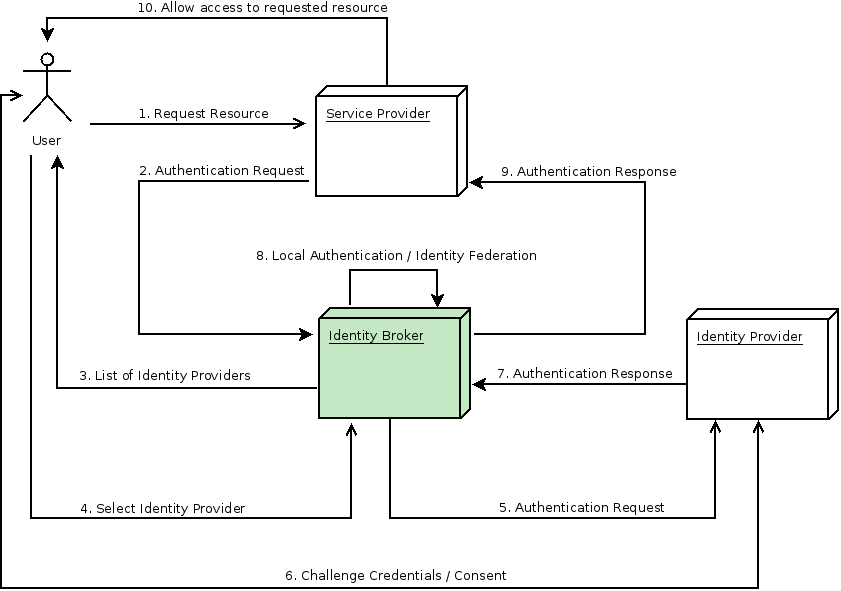

アイデンティティー・ブローカリング - 外部のOpenID ConnectもしくはSAMLに対応したアイデンティティー・プロバイダーによる認証。

-

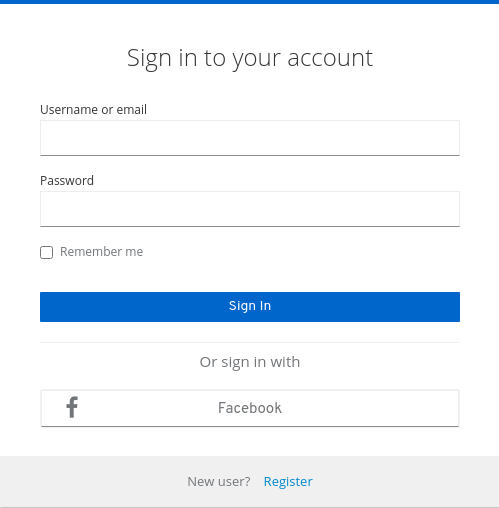

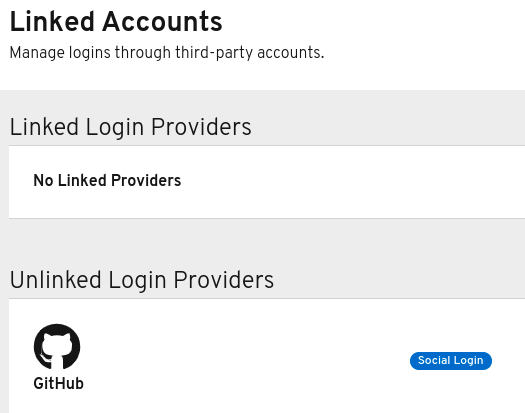

ソーシャル・ログイン - Google、GitHub、Facebook、Twitterや他のソーシャル・ネットワークによるログイン。

-

ユーザー・フェデレーション - LDAPやActive Directoryからのユーザー同期。

-

ケルベロス連携 - ケルベロス・サーバーにログイン済のユーザーに対する認証連携。

-

ユーザー、ロール、ロール・マッピング、クライアントと設定を一元管理するための管理コンソール。

-

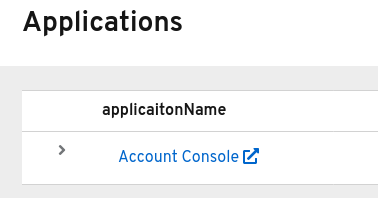

ユーザーに自分達のアカウントを一元管理することを許可するためのアカウント管理コンソール。

-

テーマ対応 - すべての利用者向け画面をカスタマイズでき、アプリケーションとブランディングを統合可能。

-

二要素認証 - Google AuthenticatorやFreeOTPを使用したTOTP/HOTPのサポート。

-

ログイン・フロー - オプション機能のユーザー・セルフ・レジストレーション、パスワード・リカバリー、電子メールによる検証、強制パスワード変更など。

-

セッション管理 - 管理者や利用者が自分のセッションを参照・管理することが可能。

-

トークン・マッパー - ユーザー属性やロールなどをトークンやステートメントにどのように反映するかの指定。

-

レルム、アプリケーション、ユーザー単位のNot-beforeリボケーション・ポリシー。

-

CORSのサポート - CORSに対応済みのクライアント・アダプター。

-

サービス・プロバイダー・インターフェイス(SPI) - サーバーのさまざまな側面をカスタマイズするための数多くのSPI。認証フロー、ユーザー・フェデレーション・プロバイダー、プロトコル・マッパーなどその他多数。

-

JavaScript、WildFly、JBoss EAP、Fuse、Tomcat、Jetty、Springなどのクライアント・アダプター。

-

OpenID Connectのリライング・パーティー・ライブラリー、もしくは、SAML 2.0のサービス・プロバイダー・ライブラリーをもつ、あらゆるプラットフォーム/言語のサポート。

基本的なKeycloakの操作

Keycloakは、あなたのネットワーク上で管理する独立したサーバーです。アプリケーションはこのサーバーを指し示すように設定され、このサーバーによってセキュリティー保護されます。Keycloakはアプリケーションをセキュリティー保護するために、 OpenID Connect や SAML 2.0 といった標準プロトコルを採用しています。ブラウザー・アプリケーションは、ユーザーのブラウザーをアプリケーションから自分のクレデンシャルを入力するKeycloak認証サーバーにリダイレクトします。ユーザーは完全にアプリケーションから分離され、アプリケーションはユーザーのクレデンシャルを見ることも決してないため、このリダイレクトは重要です。代わりに、アプリケーションには、暗号化署名されたIDトークンまたはアサーションが与えられます。これらのトークンはユーザー名、住所、電子メール、および、その他プロファイルデータといったアイデンティティー情報を持つことができます。また、パーミッション・データを保持することも可能でアプリケーションは認可決定を行うことも可能です。これらのトークンはRESTベースのサービスに対して安全な呼び出しを行うためにも使用できます。

コアコンセプトと用語

Keycloakを使用して、WebアプリケーションやRESTサービスをセキュリティー保護しようとする前に、知っておくべきキーコンセプトと用語があります。

- ユーザー

-

システムにログイン可能なエンティティーのことです。電子メール、ユーザー名、住所、電話番号、生年月日など自分自身に関連する属性を持ちます。また、グループ・メンバーシップが割り当てられたり、特定のロールが割り当てられたりします。

- 認証

-

ユーザーを特定し、検証するプロセスのことです。

- 認可

-

ユーザーに対してアクセスを許可するプロセスのことです。

- クレデンシャル

-

クレデンシャルは、Keycloakがユーザーの身元を確認するために使用するデータの一部のことです。例として、パスワード、ワンタイムパスワード、デジタル証明書、さらには指紋などがあります。

- ロール

-

ロールは、ユーザーのタイプまたはカテゴリーを識別します。

Admin、user、manager、employeeはすべて、組織内に存在する典型的なロールです。アプリケーションは、ユーザーの扱いをきめ細く管理することが難しくなる場合があるため、個々のユーザーではなく、特定のロールにパーミッションを割り当てることが多いです。 - ユーザー・ロール・マッピング

-

ユーザー・ロール・マッピングは、ロールとユーザーの間のマッピングを定義します。ユーザーには、0以上のロールを関連付けることができます。このロールマッピング情報を、トークンとアサーションにカプセル化して、アプリケーションが管理するさまざまなリソースに対するアクセス許可を決定できるようにします。

- 複合ロール

-

複合ロールは、他のロールと関連付けることができるロールです。たとえば、

superuser複合ロールはsales-adminロールとorder-entry-adminロールに関連付けることができます。ユーザーがsuperuserロールにマッピングされると、sales-adminロールとorder-entry-adminロールも継承します。 - グループ

-

グループは、ユーザーのグループを管理します。グループには、属性を定義することができます。ロールもグループにマップすることができます。グループのメンバーになったユーザーは、そのグループが定義する属性とロールのマッピングを継承します。

- レルム

-

レルムは、ユーザー、クレデンシャル、ロール、および、グループのセットを管理します。ユーザーは属しているレルムにログインします。レルムは互いに分離されており、制御するユーザーのみを管理して、認証することができます。

- クライアント

-

クライアントは、Keycloakにユーザーの認証を要求できるエンティティーです。多くの場合、クライアントはKeycloakを使用して自分自身を保護し、シングル・サインオン・ソリューションを提供するアプリケーションとサービスのことを指します。また、クライアントはKeycloakによって保護されているネットワーク上の他のサービスを安全に呼び出すことができるように、アイデンティティー情報やアクセストークンを要求するエンティティーになります。

- クライアント・アダプター

-

クライアント・アダプターは、Keycloakによる通信とセキュリティー保護を可能にするためにアプリケーション環境にインストールするプラグインです。Keycloakには、異なるプラットフォーム向けにいくつかのアダプターが用意されており、ダウンロードが可能です。また、標準ではカバーしていない環境向けのサードパーティーのアダプターもあります。

- 同意

-

同意は、クライアントが認証プロセスに参加する前に、クライアントに許可を与えることを管理者がユーザーに求めることです。ユーザーがクレデンシャルを入力すると、Keycloakがログインを要求しているクライアントを識別する画面とユーザーに要求された識別情報を表示します。ユーザーは、要求を許可するかどうかを決定できます。

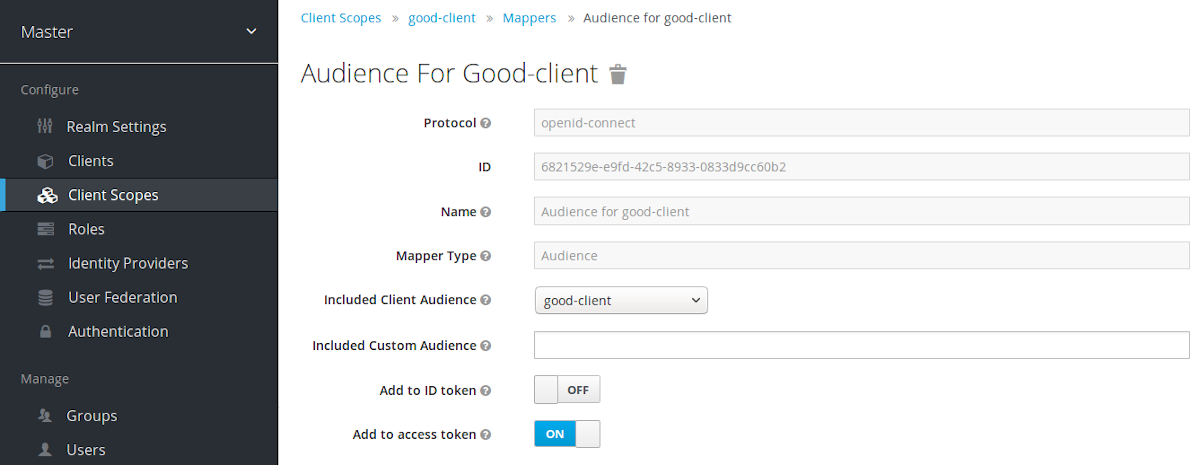

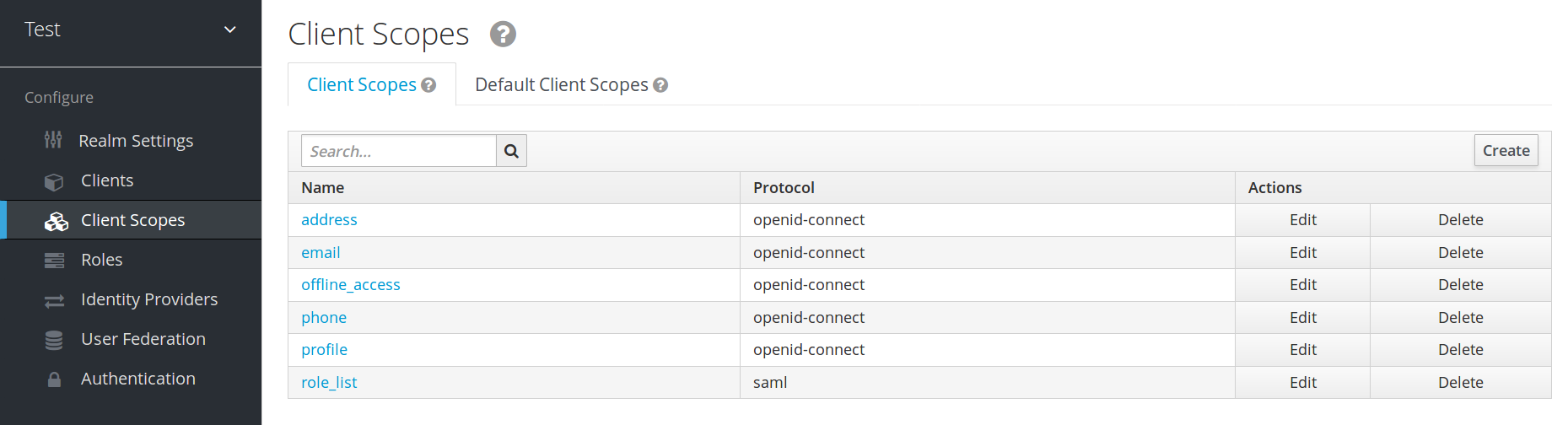

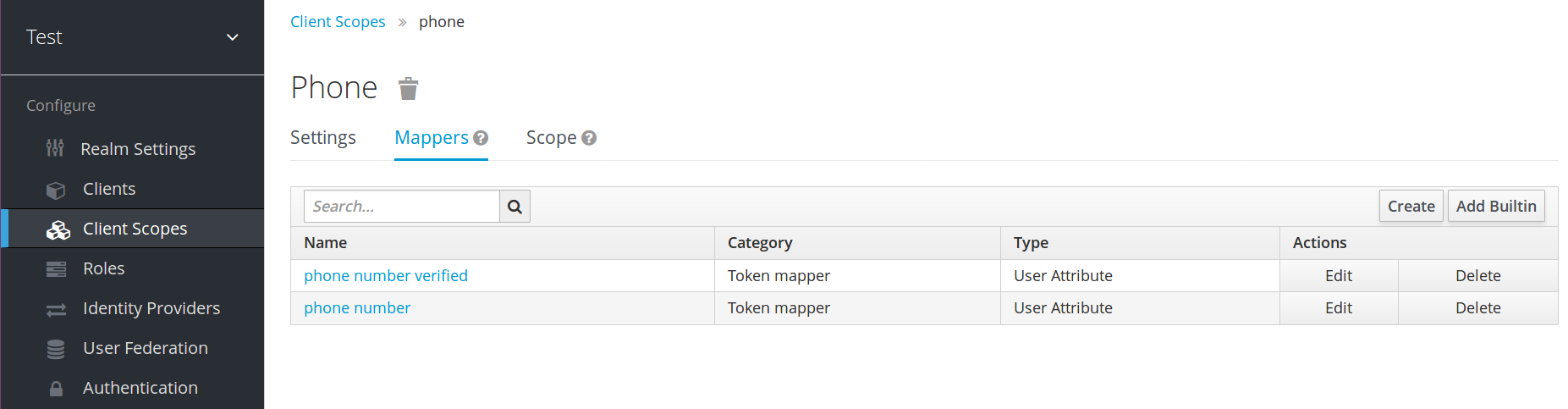

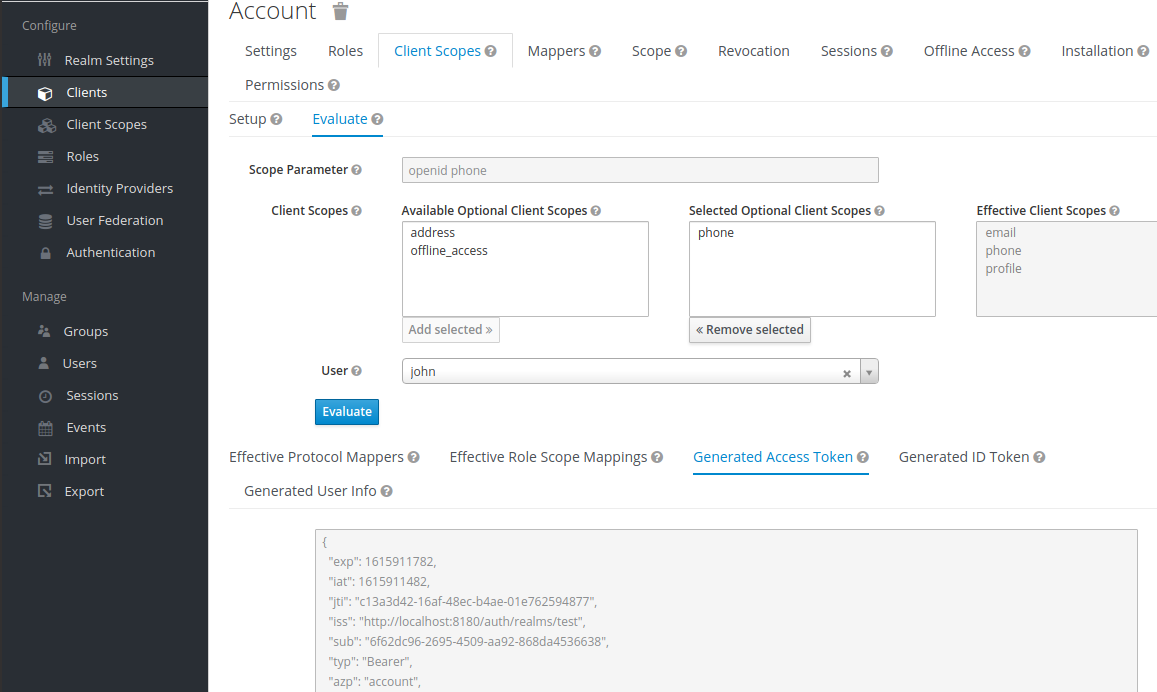

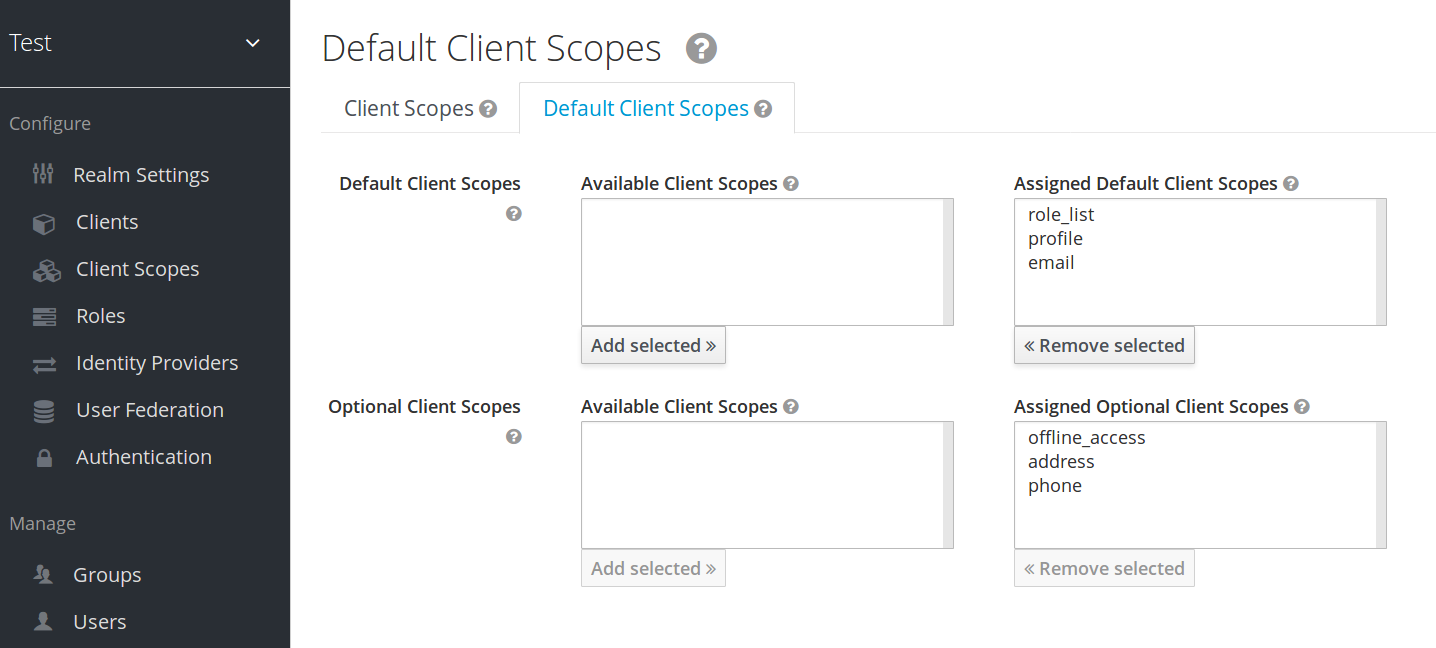

- クライアント・スコープ

-

クライアントが登録されたら、そのクライアントのプロトコル・マッパーとロールスコープのマッピングを定義する必要があります。いくつかの共通の設定を共有することで、新しいクライアントの作成を容易にするために、クライアント・スコープを保存すると便利なことがよくあります。これは、

scopeパラメーターの値に基づいて条件付きでクレームやロールを要求する場合にも便利です。Keycloakは、このためにクライアント・スコープの概念を提供します。 - クライアントロール

-

クライアントは、特定のロールを定義できます。これは、基本的にクライアント専用のロールの名前空間です。

- IDトークン

-

ユーザーに関する識別情報を提供するトークンです。これは、OpenID Connect仕様の一部です。

- アクセストークン

-

サービスへのアクセスを許可するHTTPリクエストの一部として提供できるトークンです。これは、OpenID ConnectおよびOAuth 2.0仕様の一部です。

- アサーション

-

ユーザーに関する情報です。これは、通常、認証されたユーザーに関するアイデンティティー・メタデータを提供するSAML認証レスポンスに含まれるXML BLOBに関係します。

- サービス・アカウント

-

各クライアントには、アクセストークンを取得するための組み込みサービス・アカウントがあります。

- ダイレクト・グラント

-

クライアントがREST呼び出しを介して、ユーザーに代わってアクセストークンを取得する方法です。

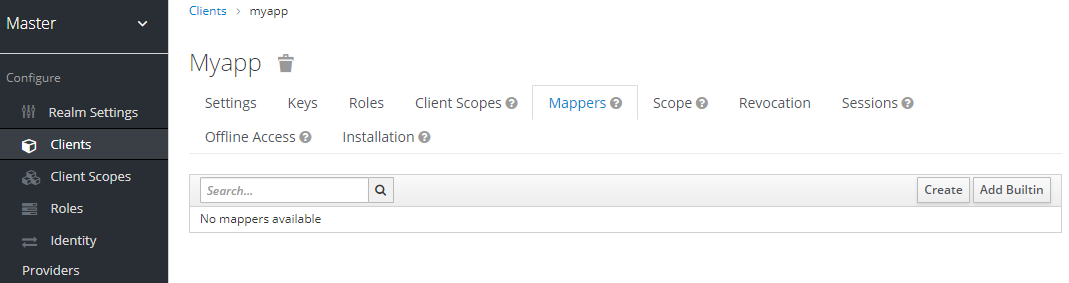

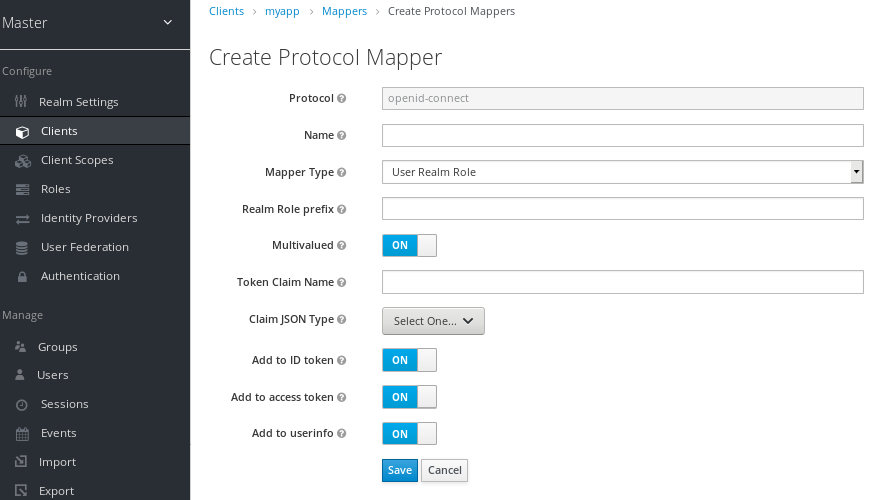

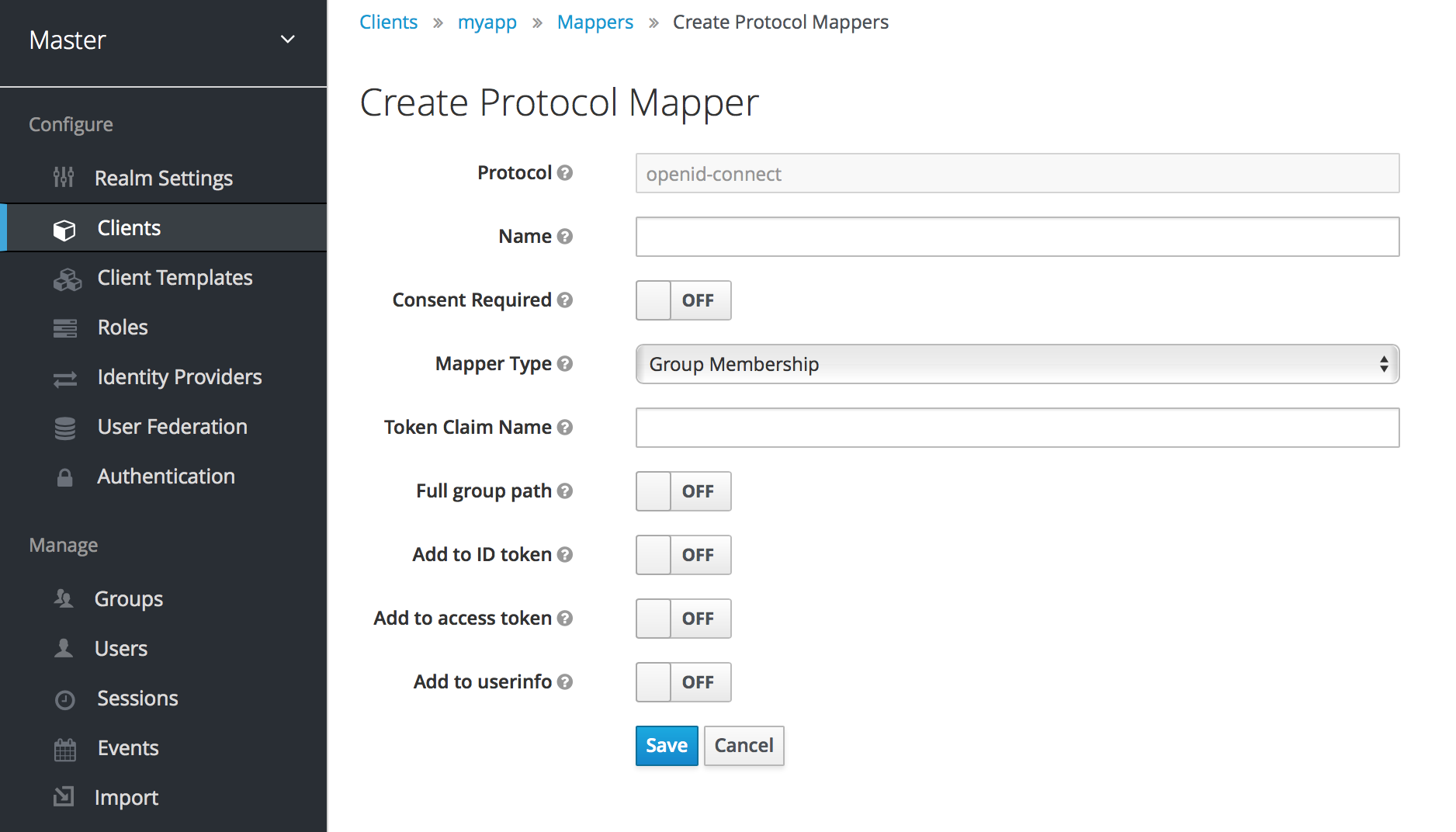

- プロトコル・マッパー

-

各クライアントに対して、どのクレームおよびアサーションをOIDCトークンまたはSAMLアサーションに格納するかを調整できます。クライアントごとに、プロトコル・マッパーを構成します。

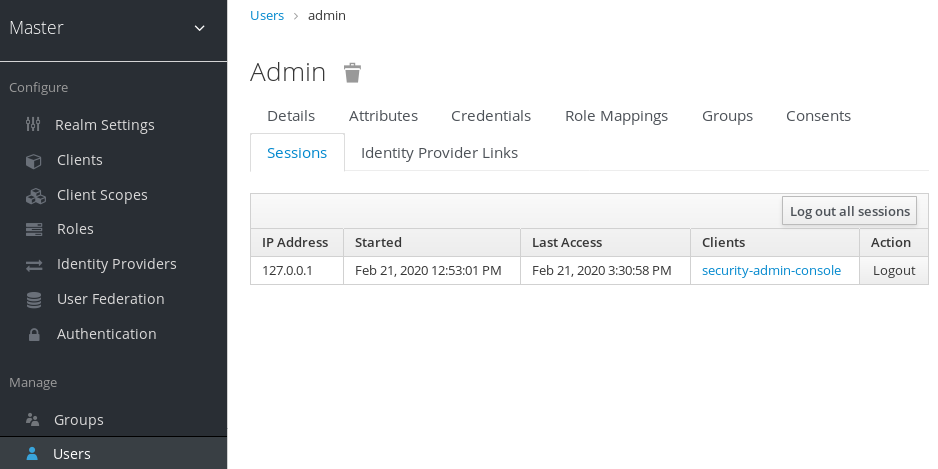

- セッション

-

ユーザーがログインすると、ログイン・セッションを管理するためのセッションが作成されます。セッションには、ユーザーがログインした時刻や、そのセッション中にシングル・サインオンに参加したアプリケーションなどの情報が含まれています。管理者とユーザーの両方がセッション情報を表示できます。

- ユーザー・フェデレーション・プロバイダー

-

Keycloakはユーザーを保存および管理できます。多くの企業では、ユーザー情報とクレデンシャル情報を保存するLDAPまたはActive Directoryサービスがすでに用意されています。外部ストアからのクレデンシャル情報を検証し、アイデンティティー情報を取得するように、Keycloakを設定できます。

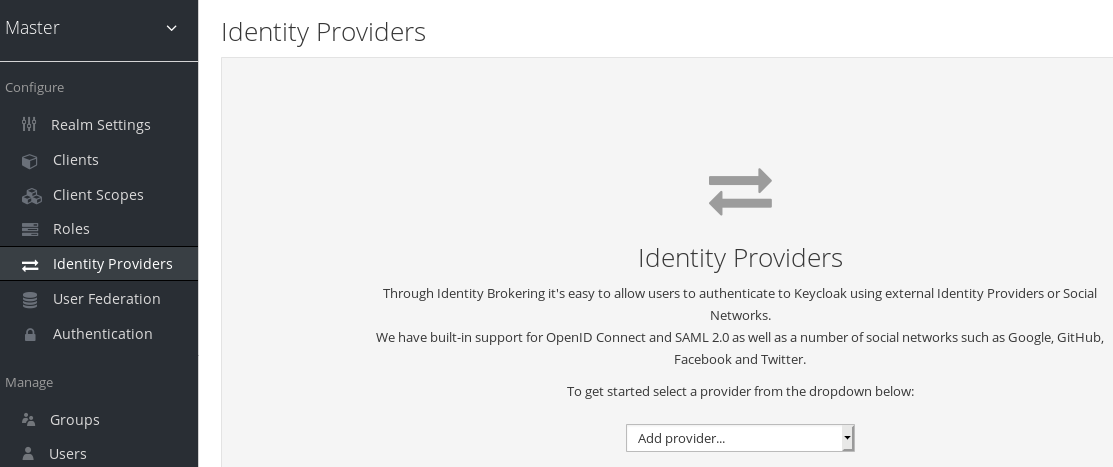

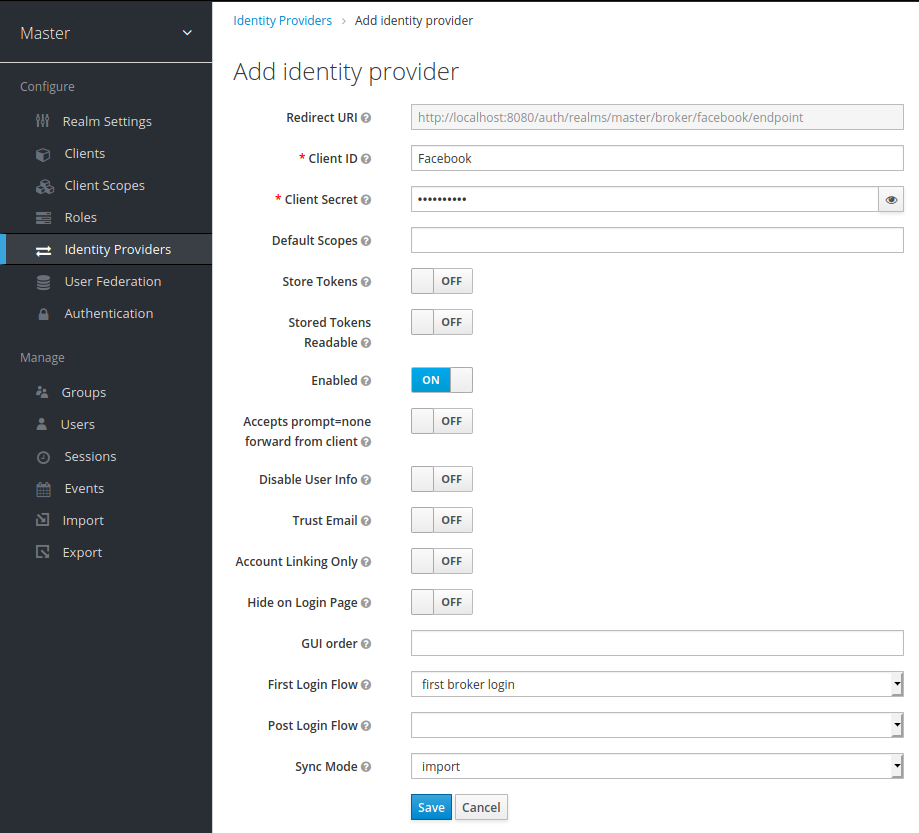

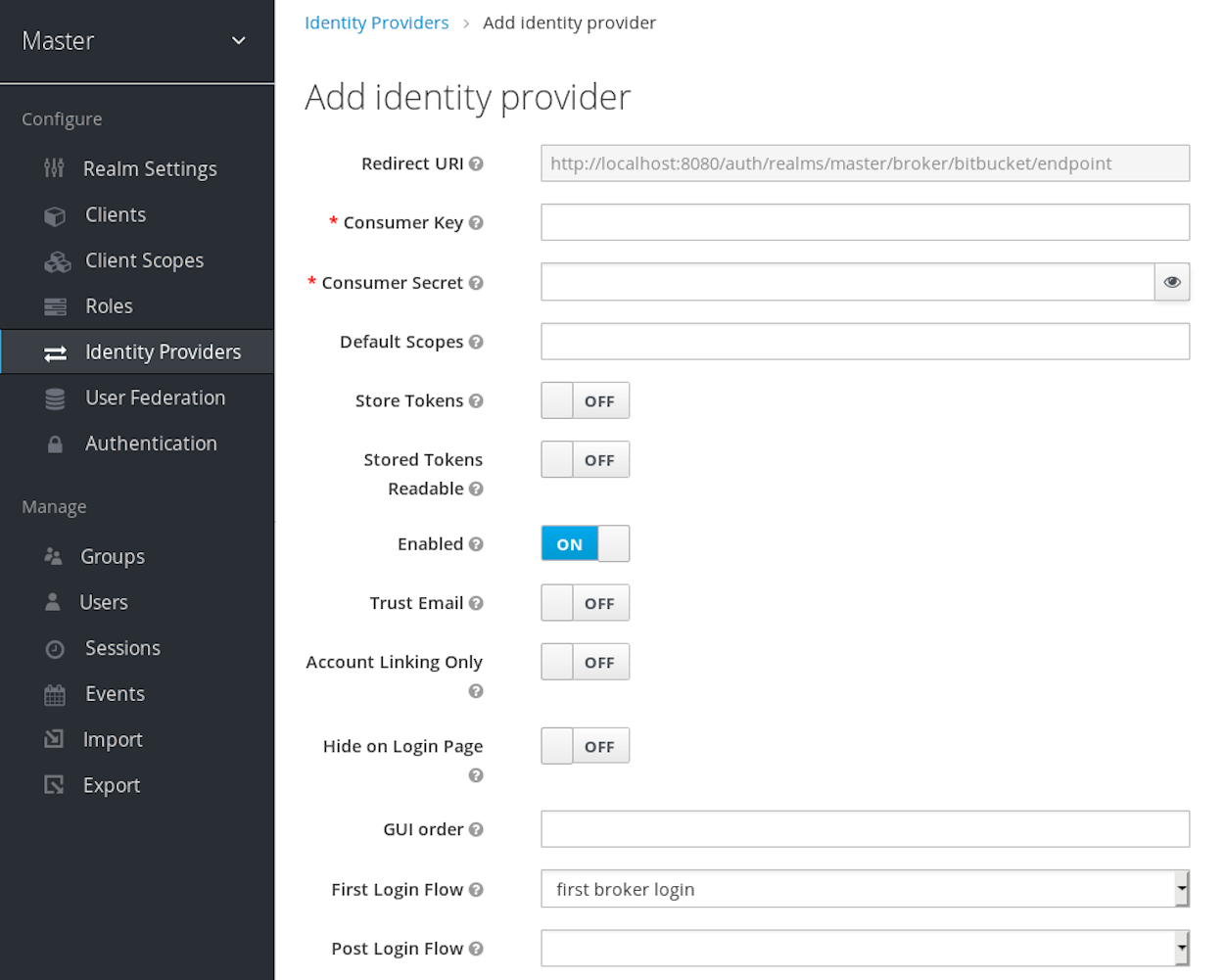

- アイデンティティー・プロバイダー

-

アイデンティティー・プロバイダー(IDP)は、ユーザーを認証できるサービスです。KeycloakはIDPです。

- アイデンティティー・プロバイダー・フェデレーション

-

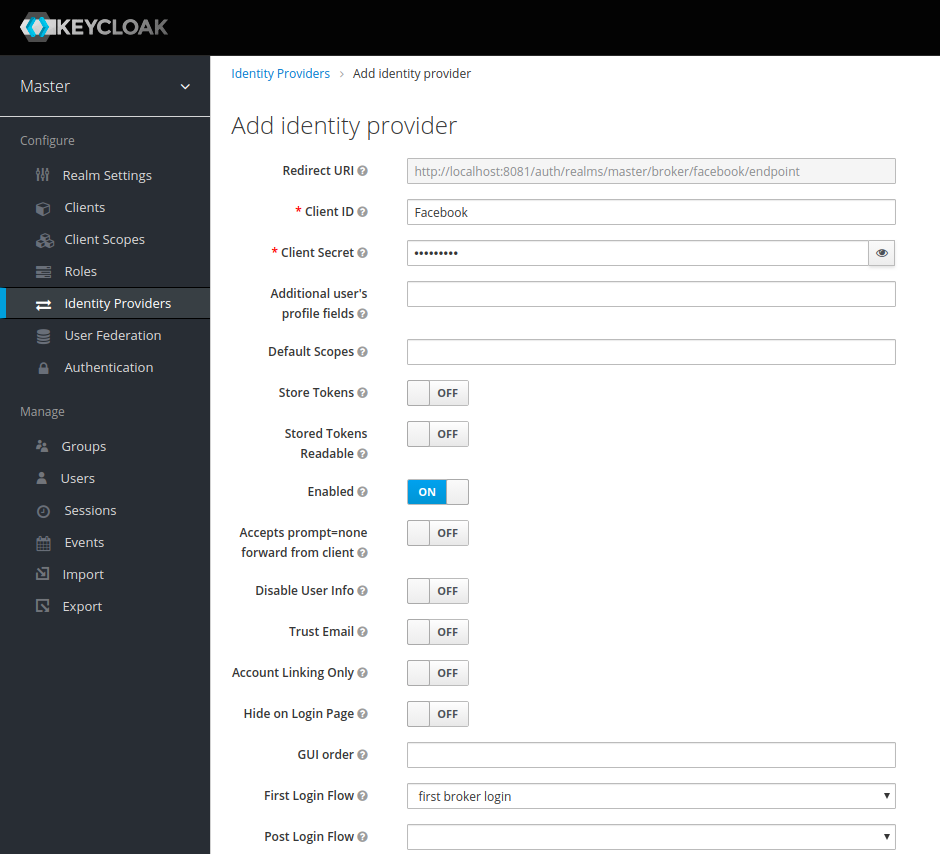

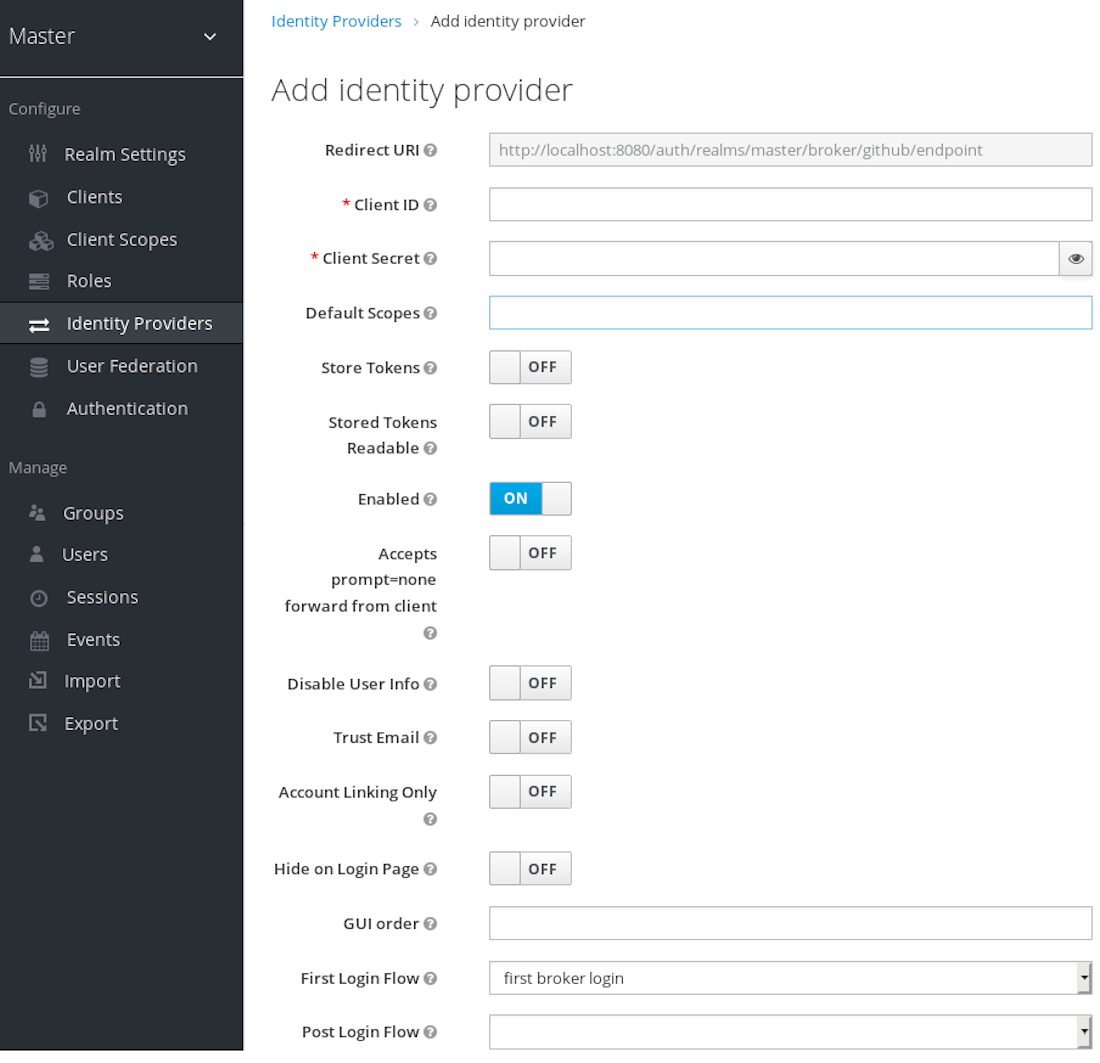

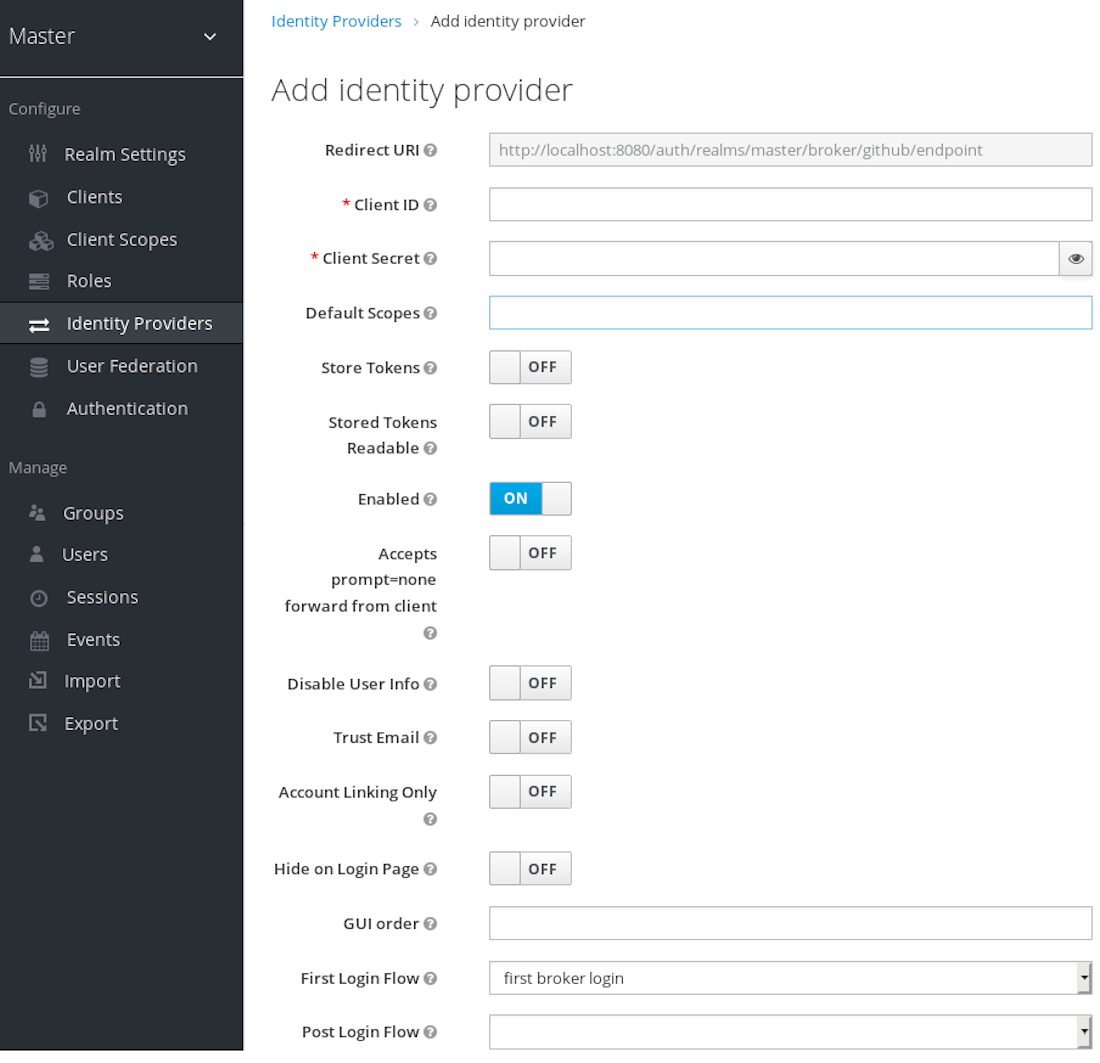

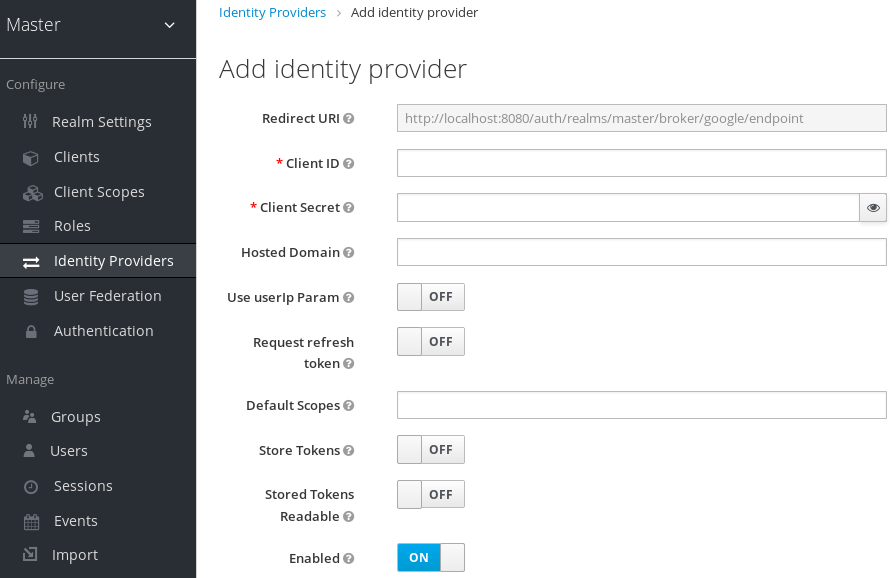

Keycloakは、1つ以上のIDPに認証を委任するように設定できます。FacebookやGoogle+を介したソーシャル・ログインは、アイデンティティー・プロバイダー・フェデレーションの一例です。Keycloakをフックして、他のOpenID ConnectまたはSAML 2.0 IDPに認証を委任することもできます。

- アイデンティティー・プロバイダー・マッパー

-

IDPフェデレーションを実行するときに、受信したトークンやアサーションにユーザー属性やセッション属性をマップできます。これは外部IDPから認証を要求するクライアントへアイデンティティー情報を伝播させるのに役立ちます。

- 必須アクション

-

必須アクションは、ユーザーが認証プロセス中に実行する必要があるアクションです。これらのアクションが完了するまで、ユーザーは認証プロセスを完了できません。たとえば、管理者は、すべてのユーザーに対して、

update passwordの必須アクションを設定し、毎月パスワードをリセットするようにユーザーへ要求することができます。 - 認証フロー

-

認証フローは、システムの特定の側面と対話するときにユーザーが実行する必要があるワークフローです。ログインフローでは、必要なクレデンシャル・タイプを定義します。登録フローでは、ユーザーが入力する必要のあるプロファイル情報と、reCAPTCHAを使用してボットをフィルタリングする必要があるかどうかを定義します。クレデンシャル・リセットフローは、ユーザーがパスワードをリセットする前に実行する必要があるアクションを定義します。

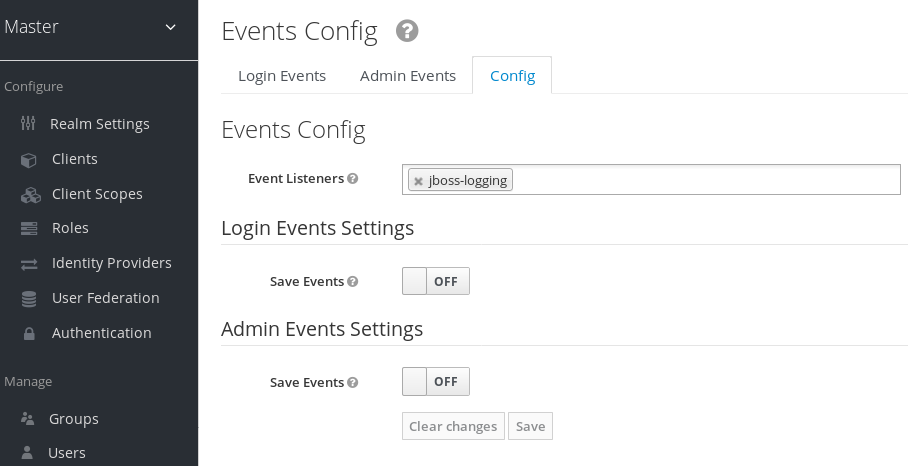

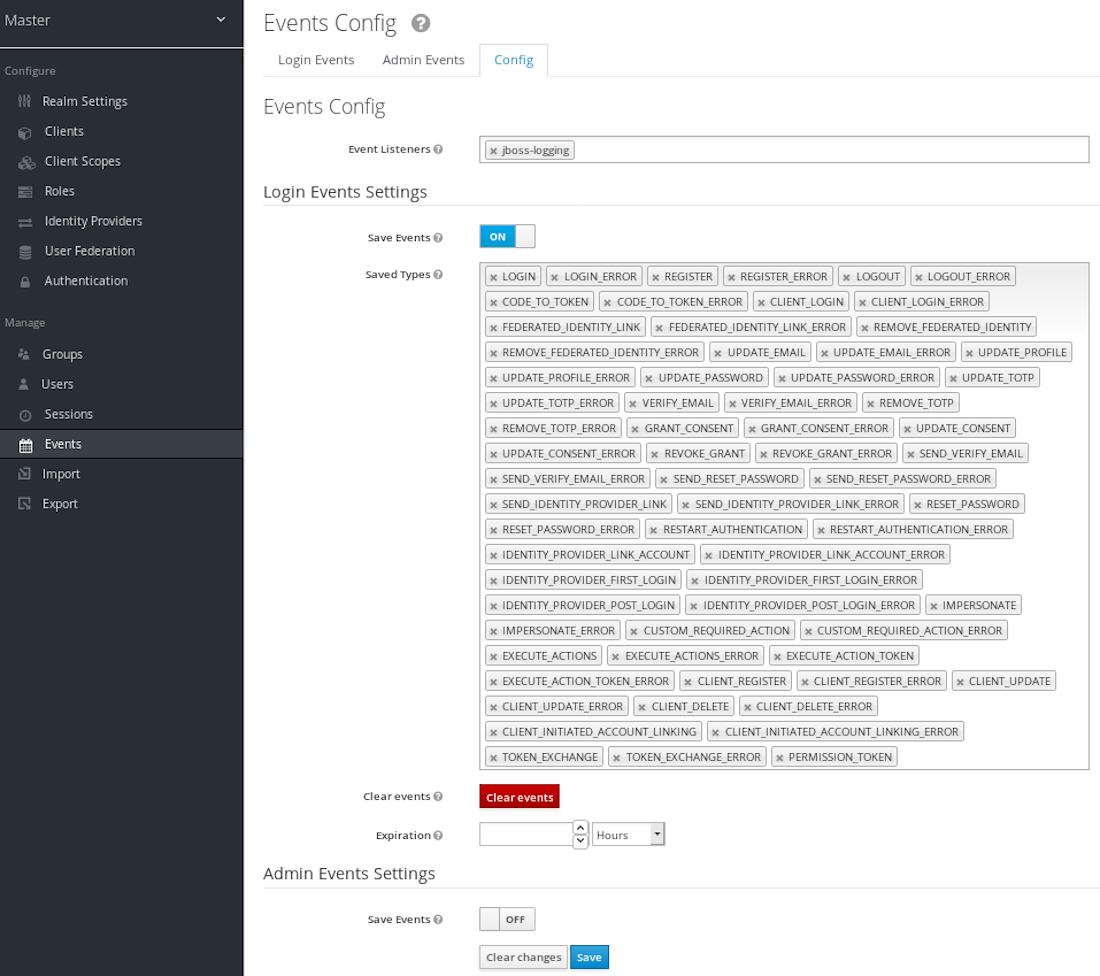

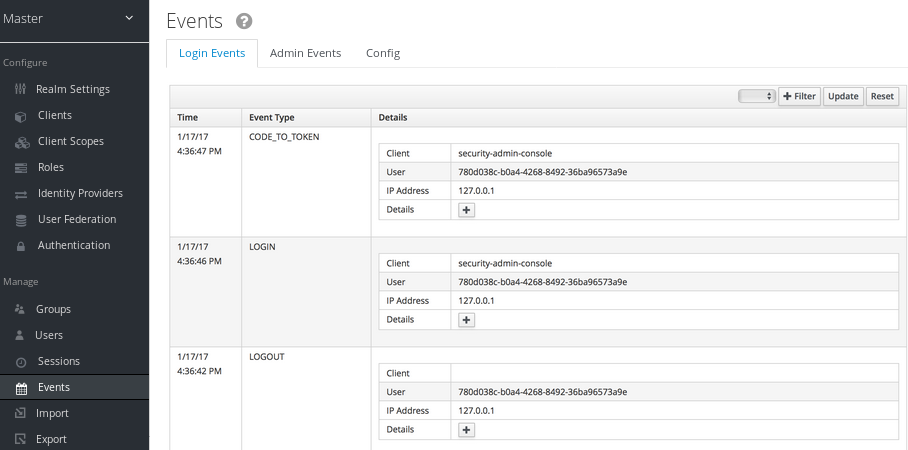

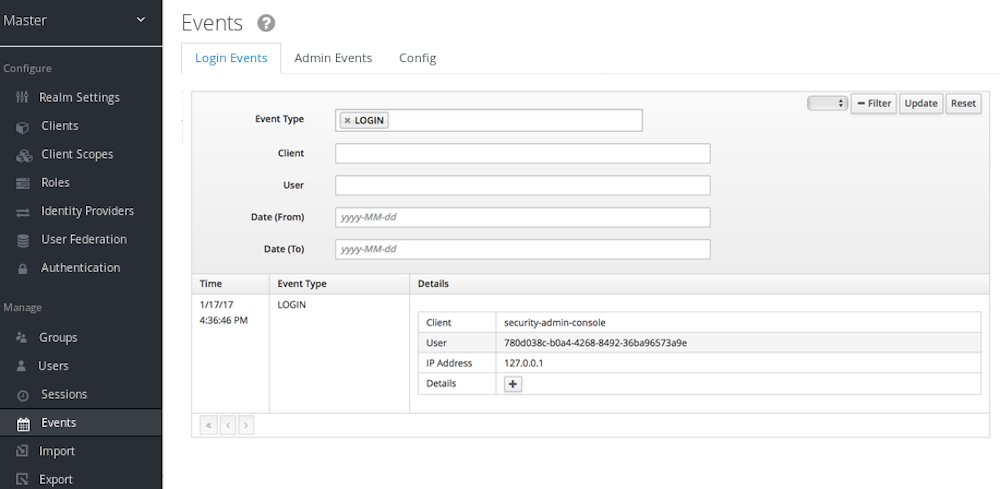

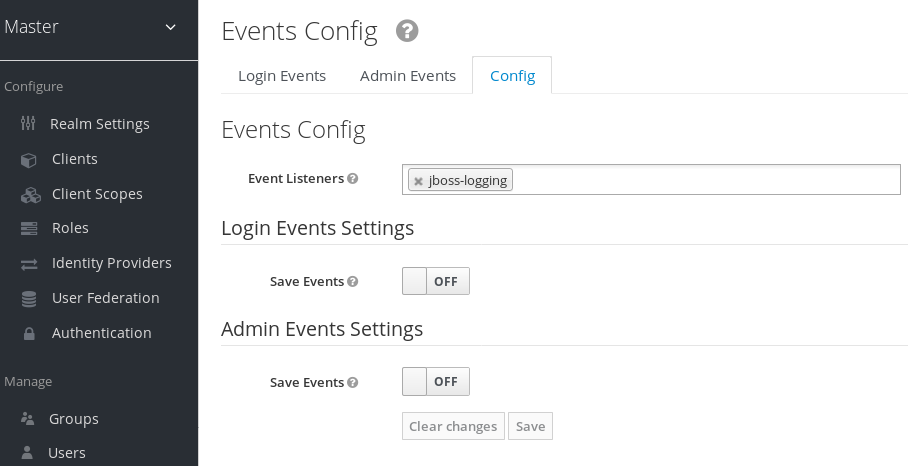

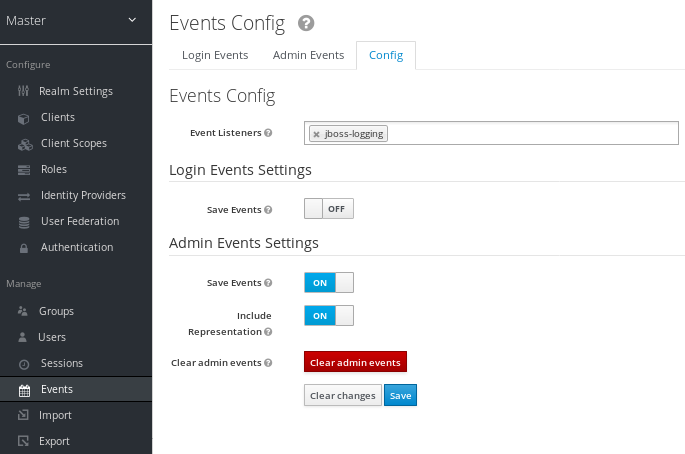

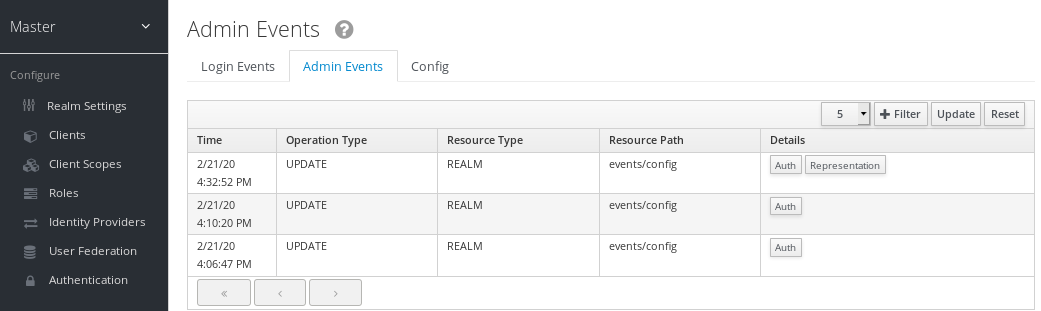

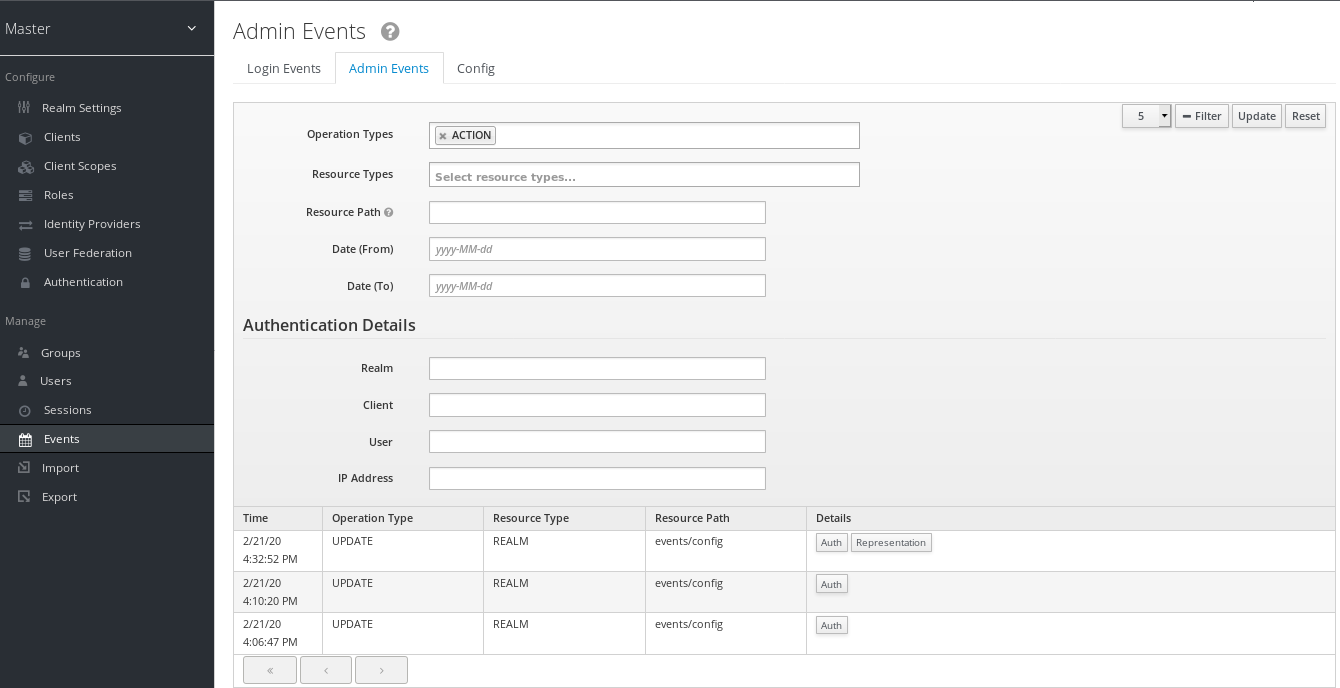

- イベント

-

イベントは、管理者が表示したり、フックしたりすることができる監査ストリームです。

- テーマ

-

Keycloakによって提供されるすべての画面にはテーマが付いています。テーマは必要に応じて上書きできるHTMLテンプレートとスタイルシートを定義します。

最初の管理者の作成

Keycloak をインストールした後、Keycloakのすべての部分を管理するための完全なパーミッションを持つ super 管理者として動作する管理者アカウントが必要です。このアカウントでは、Keycloakの管理コンソールにログインできます。管理者コンソールにログインして、レルムやユーザーを作成したり、Keycloakで保護されたアプリケーションを登録したりすることができます。

-

Server Installation and Configuration Guide で定義されているインストールと設定のタスクを、Keycloakサーバーが稼働するまで実行します。

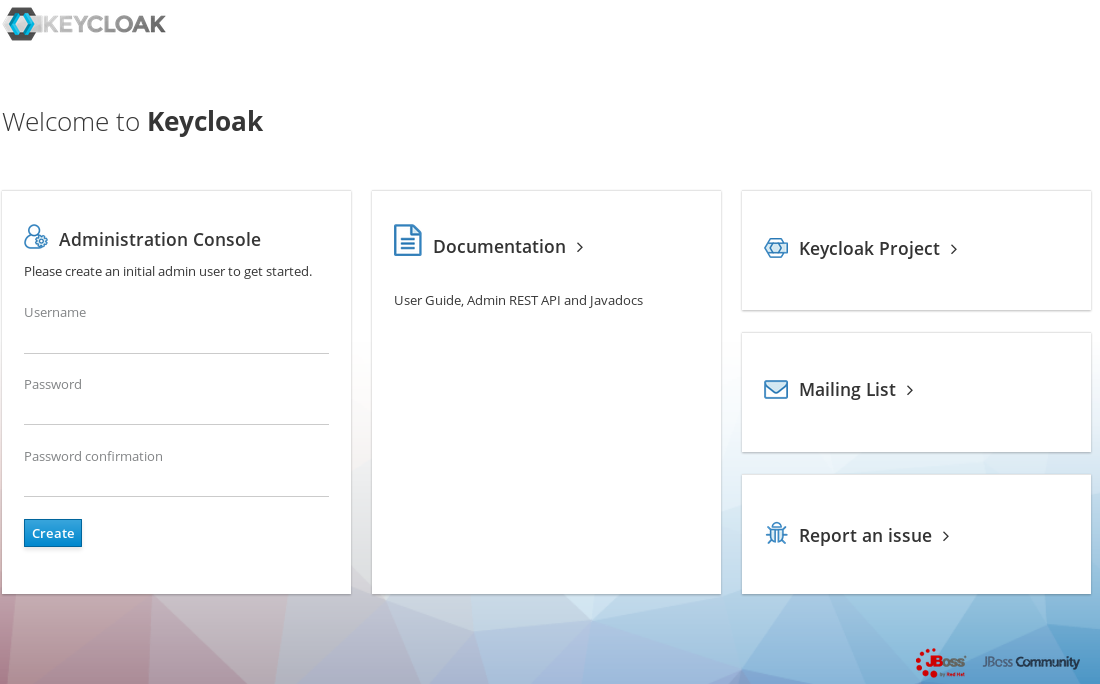

ローカルホストでのアカウント作成

サーバーが localhost からアクセスできる場合は、以下の手順を実行してください。

-

Webブラウザーで、http://localhost:8080/auth URLにアクセスします。

-

思い出せるユーザー名とパスワードを入力してください。

ウェルカムページ

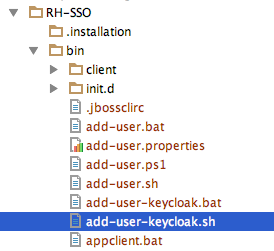

リモートでのアカウント作成

localhost アドレスからサーバーにアクセスできない場合や、コマンドラインからKeycloakを起動したい場合は、 …/bin/add-user-keycloak スクリプトを使用してください。

スタンドアローン動作モードまたはドメイン動作モードを使用している場合、パラメーターは少し異なります。スタンドアローン・モードの場合のスクリプトの使用方法を次に示します。

$ .../bin/add-user-keycloak.sh -r master -u <username> -p <password>> ...\bin\add-user-keycloak.bat -r master -u <username> -p <password>ドメインモードでは、 -sc スイッチを使ってスクリプトをサーバーホストの1つに向ける必要があります。

$ .../bin/add-user-keycloak.sh --sc domain/servers/server-one/configuration -r master -u <username> -p <password>> ...\bin\add-user-keycloak.bat --sc domain/servers/server-one/configuration -r master -u <username> -p <password>レルムの設定

管理コンソール用に管理者アカウントを作成すると、レルムを設定することができます。レルムとは、ユーザー、アプリケーション、ロール、グループなどのオブジェクトを管理するための空間です。ユーザーはレルムに所属し、ログインします。1 つのKeycloakのデプロイメントで、データベースの空き容量と同じ数のレルムを定義、保存、管理できます。

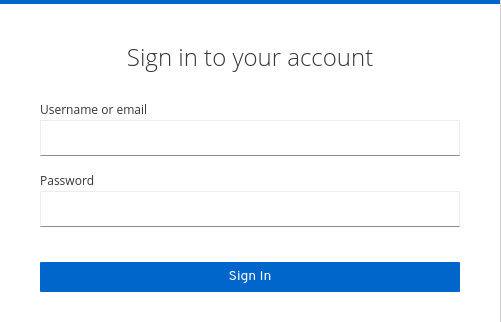

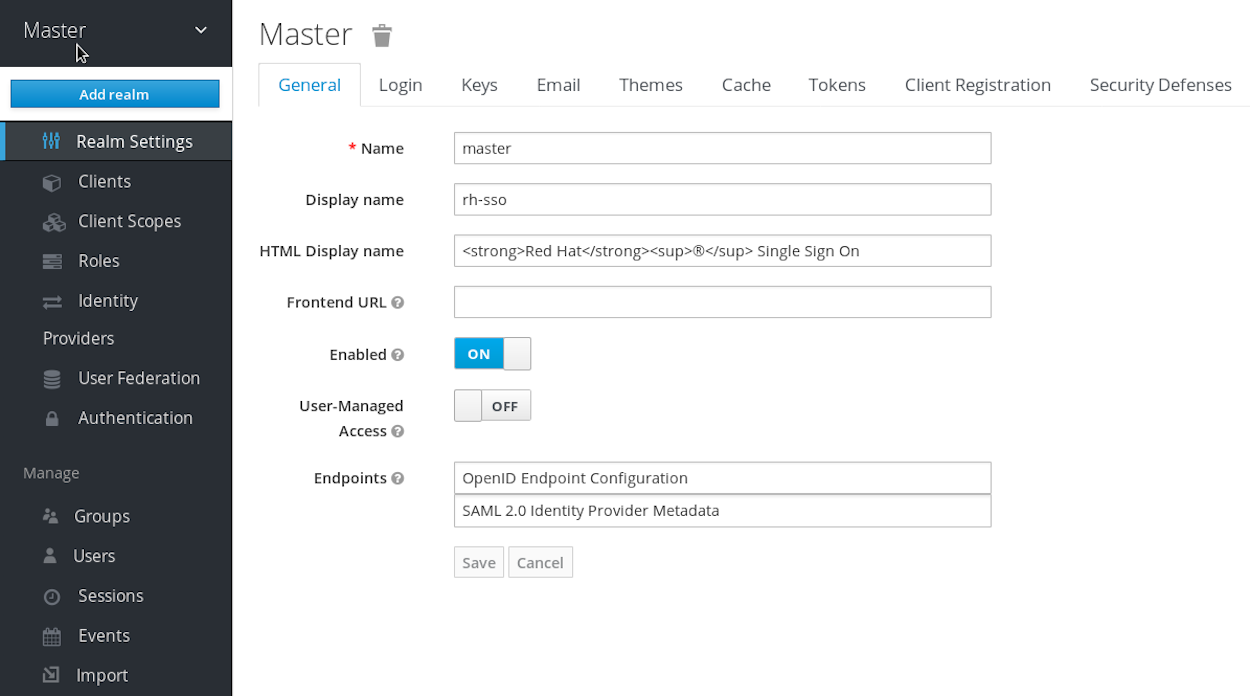

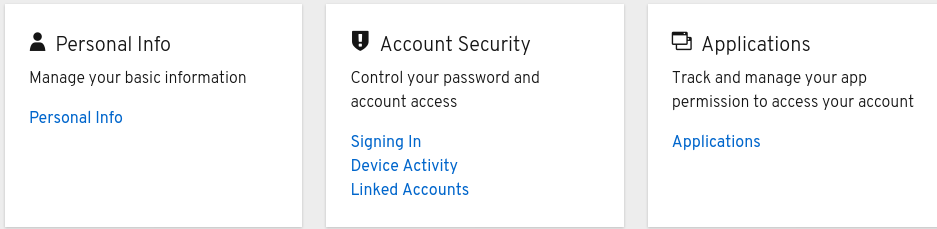

管理コンソールの使用

レルムを設定し、ほとんどの管理作業はKeycloakの管理コンソールで行います。

-

管理者アカウントが必要です。 最初の管理者を作成する を参照してください。

-

管理コンソールのURLにアクセスします。

たとえば、ローカルホストの場合、http://localhost:8080/auth/admin/のURLを使用します。

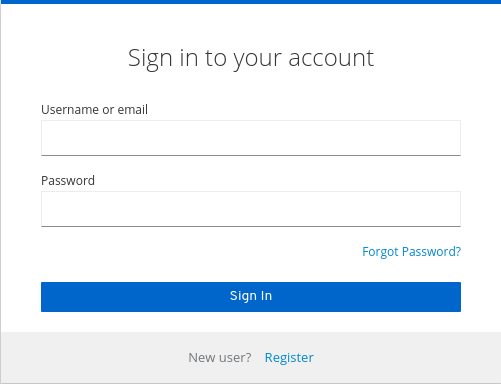

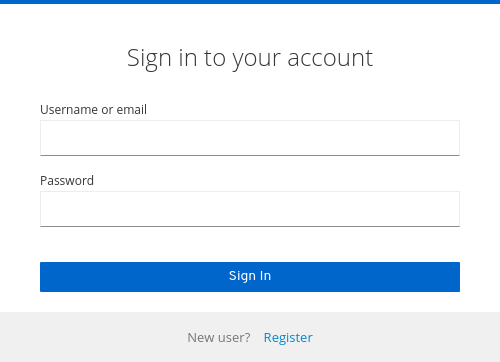

ログインページ

-

ウェルカムページで作成したユーザー名とパスワード、またはbinディレクトリーにある

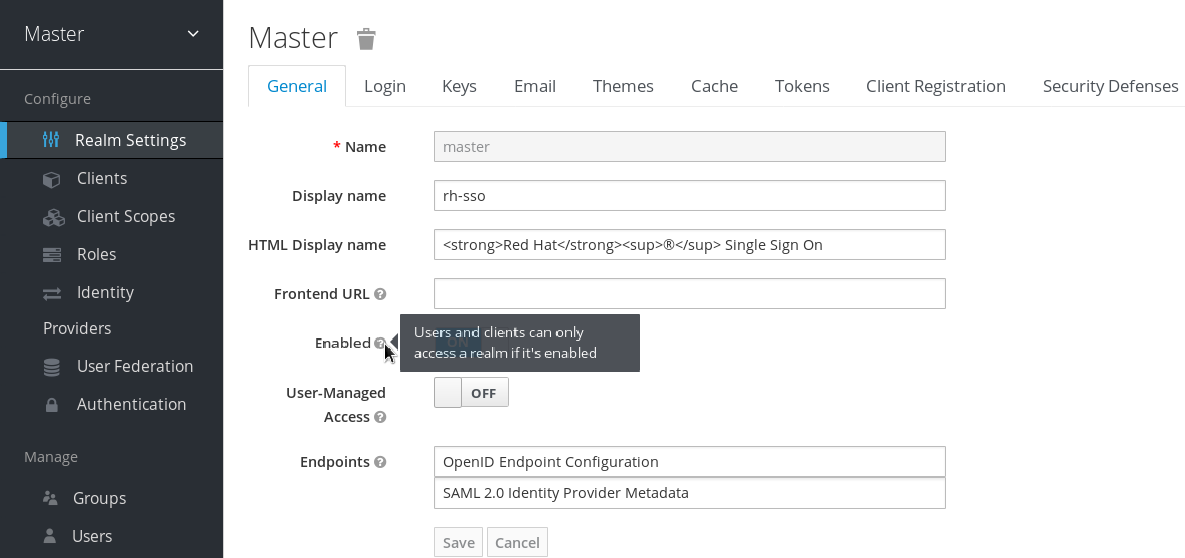

add-user-keycloakスクリプトを入力します。このアクションは、管理コンソールを表示します。管理コンソール

-

使えるメニューや他のオプションをメモします。

-

Master と書かれたメニューをクリックして、管理したいレルムを選択するか、新しいレルムを作成します。

-

右上のリストをクリックすると、自分のアカウントを確認したり、ログアウトしたりできます。

-

クエスチョン・マーク ? のアイコンにカーソルを合わせると、そのフィールドを説明するツールチップ・テキストが表示されます。上の画像は、ツールチップの動作を示しています。

-

masterレルム

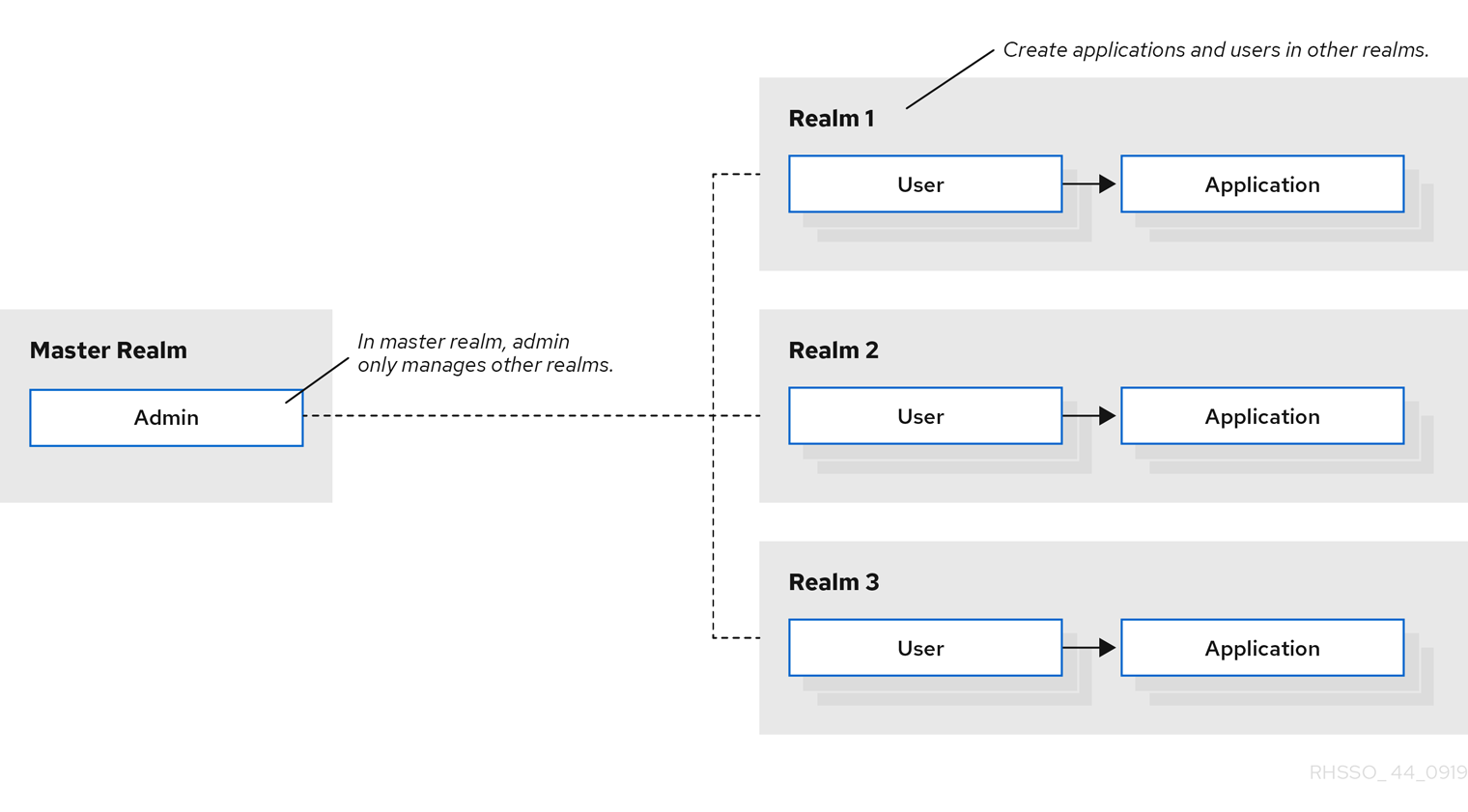

管理コンソールには、2種類のレルムが存在します。

-

Master realm- このレルムはKeycloakを最初に起動したときに作成されたものです。最初のログイン時に作成した管理者アカウントが含まれています。 master レルムは、システム内のレルムの作成と管理にのみ使用してください。 -

Other realms- これらのレルムは、masterレルムの管理者によって作成されます。これらのレルムでは、管理者は組織内のユーザーと、そのユーザーが必要とするアプリケーションを管理します。アプリケーションはユーザーによって所有されます。

レルムは互いに隔離されており、自分が管理しているユーザーのみを管理、認証することができます。このセキュリティー・モデルに従うことで、誤った変更を防ぐことができます。また、ユーザー・アカウントには、現在のタスクを正常に完了するために必要な特権と権限のみへのアクセスを許可するという伝統に従っています。

-

master レルムを無効にして、新しく作成するレルムに管理者アカウントを定義したい場合は、Dedicated Realm Admin Consolesを参照してください。各レルムには専用の管理コンソールがあり、ローカル・アカウントでログインすることができます。

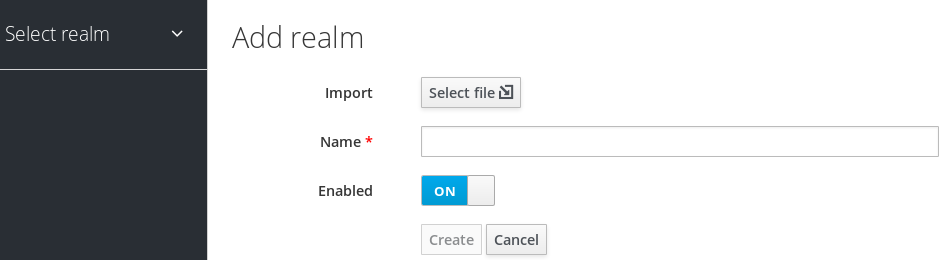

レルムの作成

レルムを作成することで、ユーザーを作成し、アプリケーションを使用するためのパーミッションを与えることができる管理空間を提供することができます。最初のログインでは、通常 master レルム(他のレルムを作成する際の最上位レルム)に入ります。

どのようなレルムが必要かを決定するには、ユーザーとアプリケーションをどのように分離したいかを検討します。たとえば、会社の従業員用のレルムと、顧客用の別のレルムを作成するとします。 従業員は従業員用のレルムにログインし、社内のアプリケーションにのみアクセスできるようにします。顧客は顧客用レルムにログインし、顧客向けアプリケーションにのみアクセスできるようにします。

-

左ペインの上部をマウスオーバーします。

-

Add Realm をクリックします。

レルムメニューの追加

-

レルムの名前を入力します。

-

Create をクリックします。

レルムを作成する

現在のレルムは、先ほど作成したレルムに設定されています。左上をマウスオーバーして Select Realm をクリックすることで、異なるレルムの管理に切り替えることができます。

-

あるいは、新しいレルムを定義したJSONドキュメントをインポートすることもできます。詳細は エクスポートとインポート の章を参照してください。

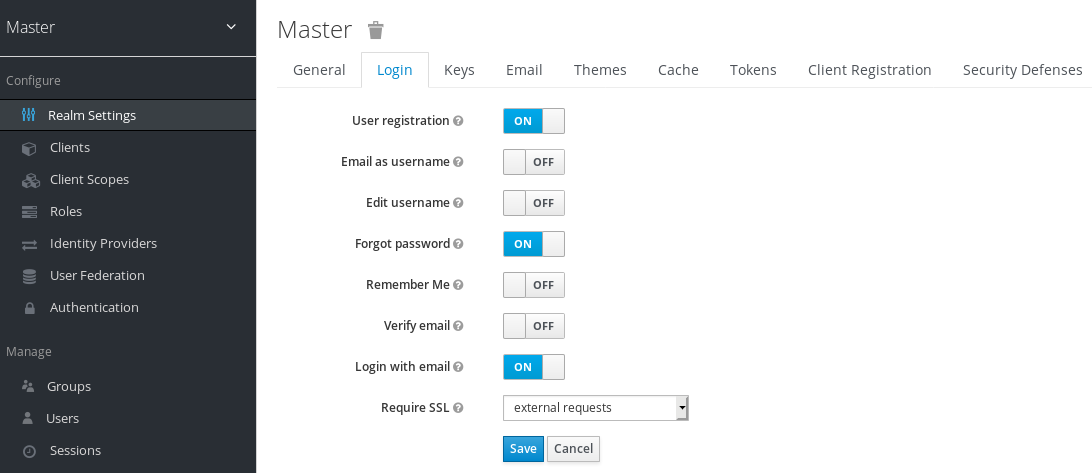

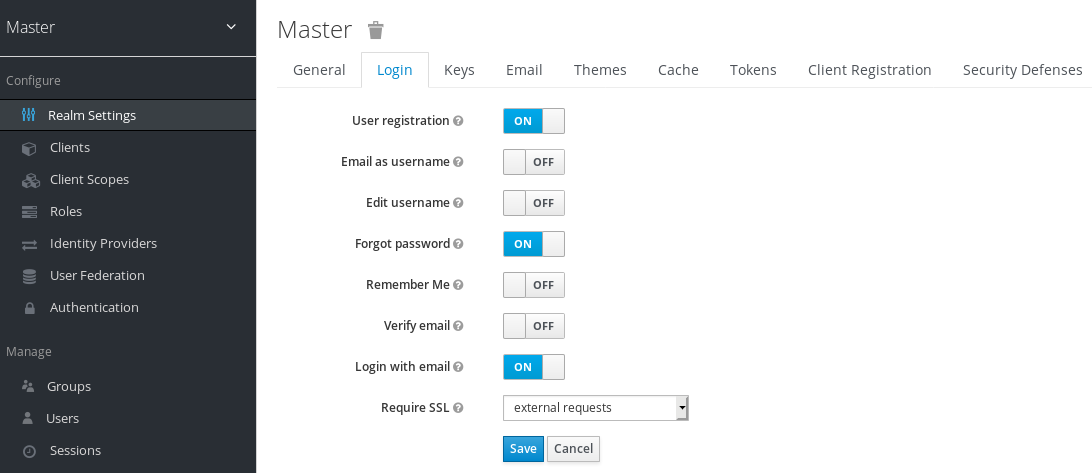

レルムにSSLを設定する

各レルムには、そのレルムと通信するためのSSL/HTTPSの要件を定義する、SSLモードが関連付けられています。レルムとやりとりするブラウザーやアプリケーションは、SSLモードによって定義されたSSL/HTTPSの要件を守らなければ、サーバーとやりとりすることができません。

| Keycloakは、初回実行時に自己署名証明書を生成します。自己署名証明書は安全ではないため、テスト目的でのみ使用してください。CA署名付き証明書をKeycloakサーバー自体、またはKeycloakサーバーの前にあるリバース・プロキシーにインストールすることを強くお勧めします。 Server Installation and Configuration Guide を参照してください。 |

-

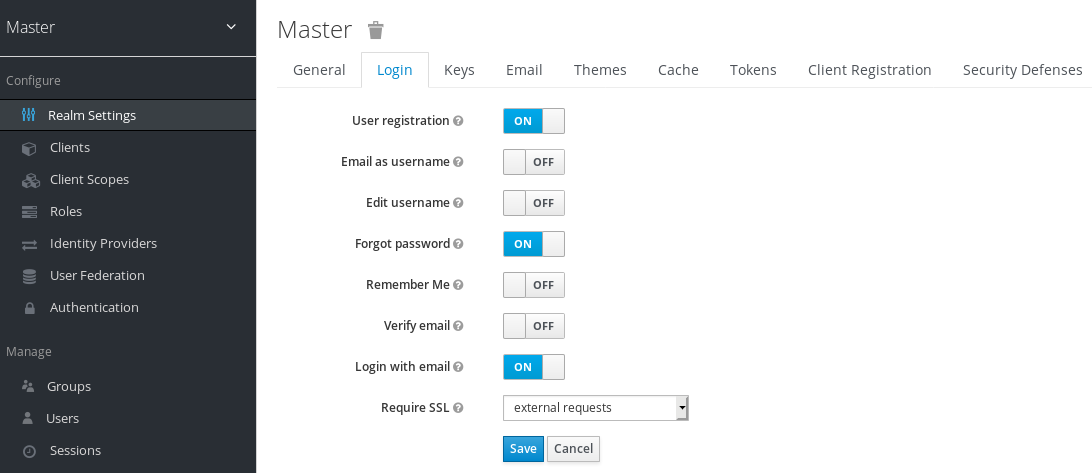

メニューの Realm Settings をクリックします。

-

Login タブをクリックします。

ログインタブ

-

Require SSL を以下のSSLモードのいずれかに設定してください。

-

external requests::

localhost、127.0.0.1、10.x.x.x、192.168.x.x、172.16.x.xのようなプライベートIPアドレスに固定する限り、ユーザーはSSL無しでKeycloakと対話できます。非プライベートIPアドレスからSSL無しでKeycloakにアクセスしようとすると、エラーが発生します。 -

none:: KeycloakはSSLを必要としません。この選択は、開発時に実験的に使用し、このデプロイメントのサポートを予定していない場合にのみ適用されます。

-

all requests:: KeycloakはすべてのIPアドレスに対してSSLを要求します。

-

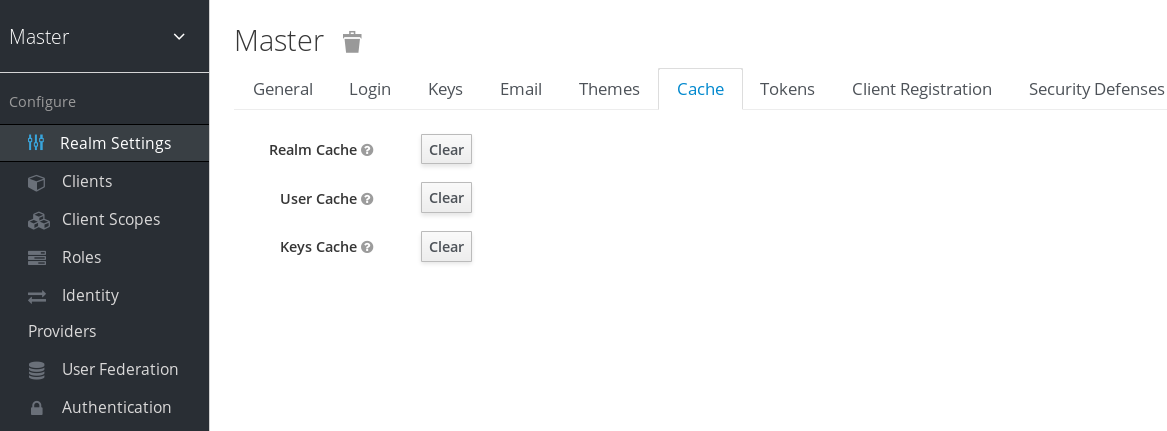

サーバー・キャッシュのクリア

Keycloakは、JVMの制限と設定した制限の範囲内で、メモリー内にできる限りのものをキャッシュしています。DBAなどの第三者が、サーバーのREST APIや管理コンソールの範囲外でKeycloakのデータベースを変更した場合、メモリー内キャッシュの一部が古くなっている可能性があります。レルムキャッシュ、ユーザー・キャッシュ、外部公開鍵キャッシュ(外部クライアントやアイデンティティー・プロバイダーの公開鍵など、Keycloakが特定の外部エンティティーの署名を検証するために使用する可能性があるもの)をクリアすることができます。

-

メニューの Realm Settings をクリックします。

-

Cache タブをクリックします。

-

退去させたいキャッシュの Clear ボタンをクリックします。

Cacheタブ

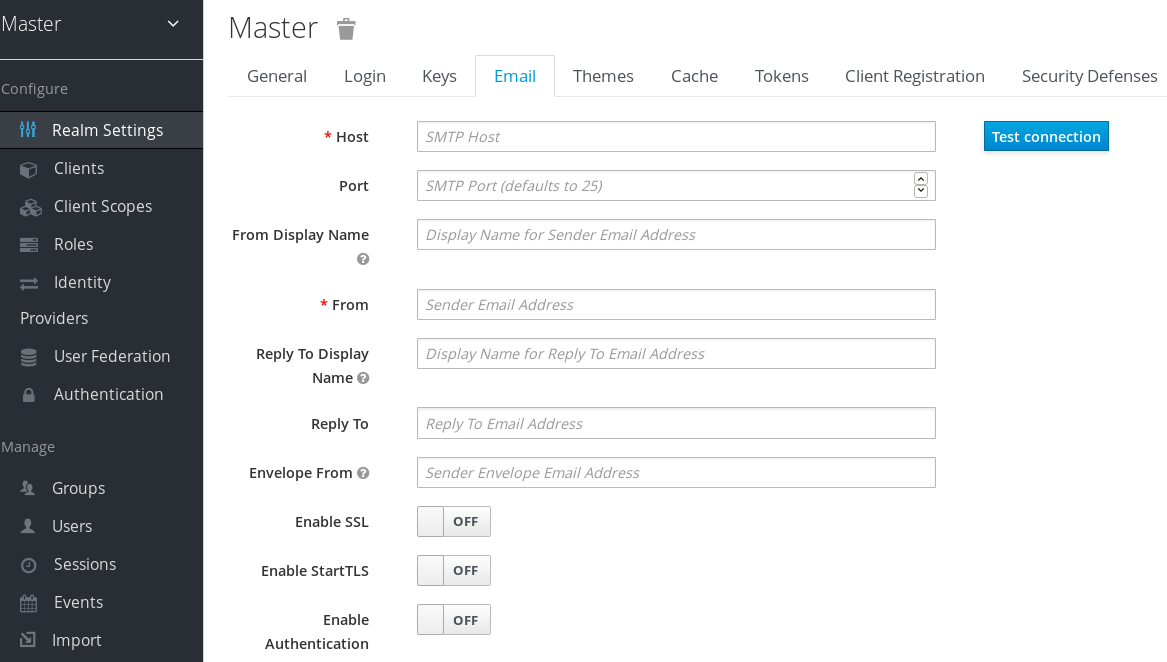

レルムに電子メールを設定する

Keycloakは、ユーザーが電子メールアドレスを確認するとき、パスワードを忘れたとき、あるいは管理者がサーバーイベントに関する通知を受け取る必要があるときに、電子メールを送信します。Keycloakが電子メールを送信できるようにするには、KeycloakにSMTPサーバーの設定を提供します。

-

メニューの Realm Settings をクリックします。

-

Email タブをクリックします。

Emailタブ

-

必要に応じてフィールドに入力し、スイッチを切り替えてください。

- ホスト

-

Host は、電子メール送信時に使用するSMTPサーバーのホスト名を示します。

- Port

-

Port はSMTPサーバーのポートを示します。

- From

-

From は、送信されるメールの From SMTPヘッダーに使用されるアドレスです。

- From Display Name

-

From Display Name では、ユーザーフレンドリーなメールアドレスのエイリアスを設定できます(オプション)。設定されていない場合、電子メールクライアントでは通常の From メールアドレスが表示されます。

- Reply To

-

Reply To は、送信されるメールの Reply-To SMTPヘッダーに使用されるアドレスを示します(オプション)。設定されていない場合は、通常の From 電子メールアドレスが使用されます。

- Reply To Display Name

-

Reply To Display Name では、ユーザー・フレンドリーなメールアドレスのエイリアスを設定することができます(オプション)。設定されていない場合は、通常の Reply To のメールアドレスが表示されます。

- Envelope From

-

Envelope From は、送信されるメールの Return-Path SMTPヘッダーに使用される Bounce Address を示します(オプション)。

- SSLの有効化とStartTSLの有効化

-

特にSMTPサーバーが外部ネットワーク上にある場合は、これらのスイッチの1つを ON に切り替えて、ユーザー名とパスワードを回復するための電子メールの送信をサポートします。ほとんどの場合、 Port をSSL/TLSのデフォルトポートである465に変更する必要があります。

- 認証の有効化

-

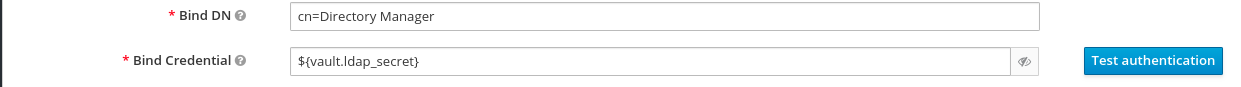

SMTPサーバーで認証が必要な場合は、このスイッチを ON に設定してください。プロンプトが表示されたら、 Username と Password を入力してください。 Password フィールドの値は、外部のボールトからの値を参照することができます。

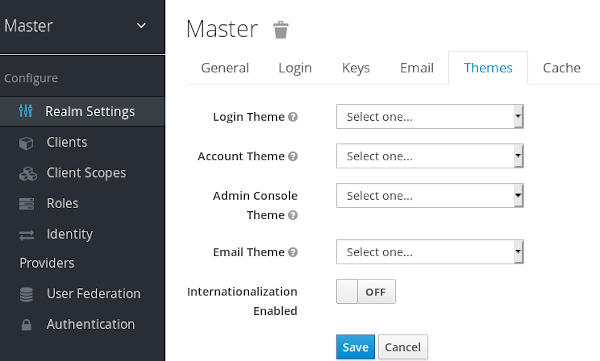

テーマと国際化の設定

あるレルムに対して、Keycloakでは、テーマを使うことで、表示される言語も含めて、あらゆるUIの見た目を変更することができます。

-

メニューの Realm Settings をクリックします。

-

Themes タブをクリックします。

Themesタブ

-

UIカテゴリーごとに必要なテーマを選び、 Save をクリックします。

- Login Theme

-

ユーザー名・パスワード入力、OTP入力、新規ユーザー登録、その他ログインに関連する画面。

- Account Theme

-

各ユーザーのアカウント管理UI。

- Admin Console Theme

-

Keycloak管理コンソールのスキン。

- Email Theme

-

Keycloakが電子メールを送信する場合に、このテーマで定義されたテンプレートを使用して電子メールを作成します。

-

Server Developer Guideでは、新しいテーマを作成したり、既存のテーマを変更する方法について説明しています。

国際化の有効化

Keycloakでは、すべてのUI画面が国際化されます。デフォルトの言語は英語ですが、どのロケールに対応するか、またどれをデフォルトのロケールにするかを選択できます。

-

メニューの Realm Settings をクリックします。

-

Themes タブをクリックします。

-

Internationalization を ON に設定します。

次回ログイン時に、ログイン画面、アカウントコンソール、管理コンソールで使用する言語を選択できます。

-

Server Developer Guide では、追加の言語を提供する方法について説明しています。テーマによって提供されるすべての国際化テキストは、Localization タブでレルム固有のテキストに上書きすることができます。

ユーザーロケールの選択

ロケール・セレクター・プロバイダーは、入手した情報から最適なロケールを提案します。しかし、ユーザーが誰であるかは不明なことが多いため、以前に認証されたユーザーのロケールを永続化されたCookieに記憶させます。

ロケールを選択するためのロジックは、以下の利用可能な最初のものが使用されます。

-

ユーザーが選択 - ユーザーがドロップダウン・ロケール・セレクターを使用してロケールを選択した場合

-

ユーザー・プロファイル - 認証されたユーザーがいて、そのユーザーが優先ロケールを設定している場合

-

クライアントによる選択 - たとえばui_localesパラメーターを使用してクライアントから渡された場合

-

Cookie - ブラウザーで最後に選択されたロケール

-

Accepted language - Accept-Language ヘッダーから取得したロケール

-

レルムのデフォルト

-

上記のいずれでもない場合、英語にフォールバックします

ユーザーが認証されると、前述の永続化されたCookieのロケールを更新するアクションがトリガーされます。ユーザーがログインページのロケール・セレクターを介してアクティブにロケールを切り替えた場合、ユーザーロケールもこの時点で更新されます。

ロケールを選択するロジックを変更したい場合は、カスタムの LocaleSelectorProvider を作成するオプションがあります。詳しくは Server Developer Guide を参照してください。ユーザーが認証されると、先ほどの永続化されたCookieのロケールを更新するためのアクションが発生します。ユーザーがログインページのロケール・セレクターでロケールを積極的に切り替えていた場合、この時点でユーザーのロケールも更新されます。

ロケールを選択するロジックを変更したい場合は、カスタムの LocaleSelectorProvider を作成するオプションがあります。詳しくは Server Developer Guide を参照してください。

ログイン・オプションの制御

Keycloakには、いくつかのログインページ機能が組み込まれています。

パスワード忘れを有効にする

Forgot Password を有効にすると、ユーザーがパスワードを忘れたり、OTPジェネレーターを紛失した場合に、ログイン・クレデンシャルをリセットすることができます。

-

メニューの Realm Settings をクリックします。

-

Login タブをクリックします。

ログインタブ

-

Forgot Password を ON に切り替えてください。

ログインページに

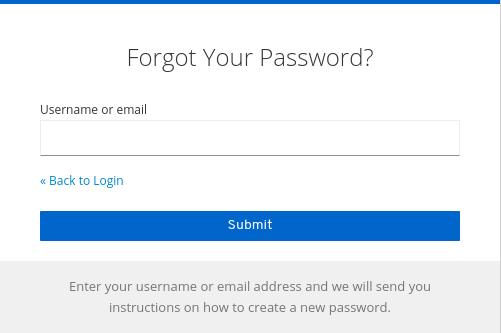

forgot passwordというリンクが表示される。パスワード忘れリンク

-

このリンクをクリックすると、ユーザーはユーザー名またはメールアドレスを入力し、クレデンシャルをリセットするためのリンクが記載されたメールを受け取ることができます。

パスワード忘れページ

電子メールで送信されるテキストは設定可能です。詳しくはServer Developer Guideを参照してください。

ユーザーがメールのリンクをクリックすると、Keycloakのパスワードを更新するように求められ、OTPジェネレーターを設定している場合は、KeycloakのOTPジェネレーターを再設定するように求められます。 組織のセキュリティー要件によっては、ユーザーに電子メールでOTPジェネレーターをリセットさせたくない場合もあります。

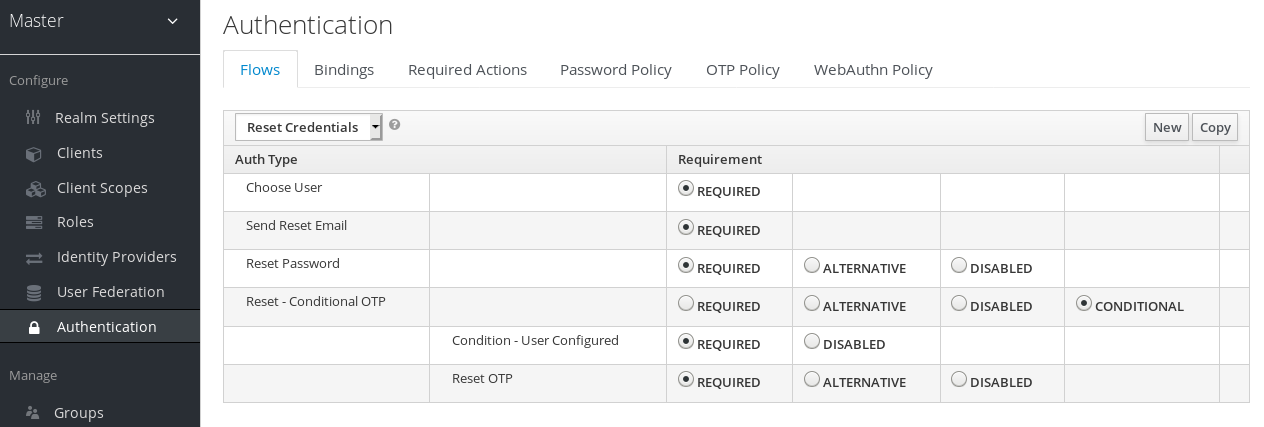

この動作を変更するには、以下の手順を実行します。

-

メニューの Authentication をクリックします。

-

Flows タブをクリックします。

-

Reset Credentials フローを選択します。

リセット・クレデンシャル・フロー

OTPをリセットしたくない場合は、

Reset OTPの要件を Disabled に設定してください。 -

Required Actions タブをクリックします。 Update Password が有効になっていることを確認します。

Remember Meの有効化

ログインしたユーザーがブラウザーを閉じると、セッションが破棄され、再度ログインする必要があります。Keycloakを設定すると、ログイン時に Remember Me のチェックボックスをクリックした場合に、ユーザーのログインセッションを維持することができます。このアクションは、ログインCookieをセッションのみのCookieから永続的なCookieに変えます。

-

メニューの Realm Settings をクリックします。

-

Login タブをクリックします。

-

Remember Me スイッチを ON にする。

ログインタブ

この設定を保存すると、レルムのログインページに remember me のチェックボックスが表示されます。

レルム鍵の設定

Keycloakで使用される認証プロトコルは暗号化署名を必要とし、時には暗号化を必要とします。Keycloakは、これに対応するために秘密鍵と公開鍵の鍵ペアを使用します。

Keycloakは一度に1つのアクティブな鍵ペアを持ちますが、複数のパッシブな鍵も持つこともできます。アクティブな鍵ペアを使用して新しい署名を作成する一方で、パッシブな鍵ペアを使用して以前の署名を検証することができます。これにより、ダウンタイムやユーザーの中断を招くことなく、鍵を定期的にローテーションさせることができます。

レルムが作成されると、鍵ペアと自己署名証明書が自動的に生成されます。

-

管理コンソールでレルムを選択します。

-

Realm settings をクリックします。

-

Keys をクリックします。

-

パッシブ鍵を表示するには、 Passive をクリックします。

-

無効な鍵を表示するには、 Disabled をクリックします。

鍵ペアのステータスが Active であっても、そのレルムで現在アクティブな鍵ペアとして選択されないことがあります。署名に使用されるアクティブな鍵ペアは、アクティブな鍵ペアを提供できる、 優先順位の高い最初の鍵プロバイダーに基づき選択されます。

鍵のローテーション

定期的に鍵をローテーションすることをお勧めします。そのためには、既存のアクティブな鍵よりも高い優先順位を持つ新しい鍵を作成することから始めます。または、同じ優先順位の新しい鍵を作成し、以前の鍵をパッシブにします。

新しい鍵が利用可能になると、新しいトークンとCookieはすべて新しい鍵で署名されます。ユーザーがアプリケーションを認証すると、SSO Cookieは新しい署名で更新されます。OpenID Connectトークンをリフレッシュすると、新しいトークンが新しい鍵で署名されます。つまり、すべてのトークンとCookieが新しい鍵を使用するようになるため、しばらく経つと古い鍵を削除することができます。

古い鍵を削除する頻度は、セキュリティーとすべてのCookieとトークンの更新を確認することとのトレードオフになります。新しい鍵は3〜6カ月ごとに作成し、古い鍵は新しい鍵を作成してから1〜2カ月後に削除することを検討してください。新しい鍵が追加されてから古い鍵が削除されるまでの間にユーザーが活動していなかった場合、そのユーザーは再認証を行う必要があります。

鍵のローテーションは、オフライントークンにも適用されます。確実に更新されるように、アプリケーションは古い鍵が削除される前にトークンをリフレッシュする必要があります。

鍵ペアの追加

-

管理コンソールでレルムを選択します。

-

Realm settings をクリックします。

-

Keys タブをクリックします。

-

Providers タブをクリックします。

-

Add keystore をクリックし、 rsa-generated を選択します。

-

Priority の欄に数字を入力します。この番号によって、新しい鍵ペアがアクティブな鍵ペアになるかどうかが決まります。

-

keysize の値を選択します。

-

Save をクリックします。

この操作により、自己署名入り証明書を含む新しいキーペアが生成されます。

プロバイダーの優先順位を変更しても鍵は再生成されませんが、鍵のサイズを変更したい場合は、プロバイダーを編集して新しい鍵を生成することができます。

既存の鍵ペアと証明書の追加

他で取得した鍵ペアと証明書を追加するには、 Providers を選択し、ドロップダウンから rsa を選択します。優先順位を変更することで、新しい鍵ペアをアクティブな鍵ペアにすることができます。

-

秘密鍵のファイルです。PEM形式のファイルである必要があります。

-

管理コンソールでレルムを選択します。

-

Realm settings をクリックします。

-

Keys タブをクリックします。

-

Providers タブをクリックします。

-

Add keystore をクリックし、 rsa を選択します。

-

Priority の欄に数字を入力します。この番号によって、新しい鍵ペアがアクティブな鍵ペアになるかどうかが決まります。

-

Private RSA Key の横にある Select file をクリックして、秘密鍵ファイルをアップロードします。

-

秘密鍵の署名付き証明書がある場合は、 X509 Certificate の横にある Select file をクリックして、証明書ファイルをアップロードしてください。証明書をアップロードしない場合、Keycloakは自動的に自己署名証明書を生成します。

-

Save をクリックします。

Javaキーストアから鍵をロードする

ホスト上のJavaキーストア・ファイルに格納されている鍵ペアと証明書を追加するには、 Providers を選択し、ドロップダウンから java-keystore を選択します。優先順位を変更して、新しい鍵ペアをアクティブにすることができます。

関連する証明書チェーンを読み込むためには、キーペアを読み込むために使用したのと同じ Key Alias を使って、JavaのKeystoreファイルにインポートする必要があります。

-

管理コンソールでレルムを選択します。

-

Realm settings をクリックします。

-

Keys タブをクリックします。

-

Providers タブをクリックします。

-

Add keystore をクリックし、 java-keystore を選択します。

-

Priority の欄に数字を入力します。この番号によって、新しい鍵ペアがアクティブな鍵ペアになるかどうかが決まります。

-

Keystore に値を入力します。

-

Keystore Password に値を入力します。

-

Key Alias に値を入力します。

-

Key Password に値を入力します。

-

Save をクリックします。

鍵をパッシブにする

-

管理コンソールでレルムを選択します。

-

Realm settingsをクリックします。

-

Keys タブをクリックします。

-

Active タブをクリックします。

-

パッシブ化したい鍵のプロバイダーをクリックします。

-

Active を OFF に切り替えます。

-

Save をクリックします。

鍵の無効化

-

管理コンソールでレルムを選択します。

-

Realm settingsをクリックします。

-

Keys タブをクリックします。

-

Active タブをクリックします。

-

パッシブ化したい鍵のプロバイダーをクリックします。

-

Enabled を OFF に切り替えます。

-

Save をクリックします。

鍵の漏洩

Keycloakは、署名鍵をローカルにのみ保存し、クライアント・アプリケーションやユーザーまたは他のエンティティーと共有することはありません。しかし、レルムの署名鍵が漏洩したと思われる場合は、まず上記のように新しい鍵ペアを生成し、漏洩した鍵ペアを直ちに削除する必要があります。

また、 Providers テーブルからプロバイダーを削除することもできます。

-

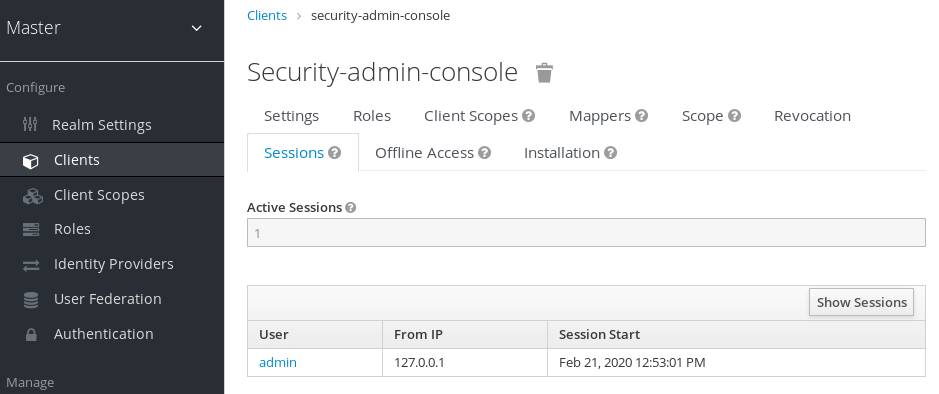

メニューの Clients をクリックします。

-

security-admin-console をクリックします。

-

Revocation タブをクリックします。

-

Set to now をクリックします。

-

Push クリックします。

not-beforeポリシーをプッシュすることで、クライアント・アプリケーションは、漏洩した鍵によって署名された既存のトークンを受け入れないようにすることができます。クライアント・アプリケーションは、Keycloakから新しいキーペアをダウンロードすることを強制されるので、漏洩した鍵によって署名されたトークンは無効となります。

|

RESTとコンフィデンシャル・クライアントは、Keycloakがプッシュされたnot-beforeポリシー・リクエストをクライアントに送信できるように、 Admin URL を設定する必要があります。 |

外部ストレージの使用

組織は、情報、パスワード、およびその他のクレデンシャルを含むデータベースを持つことができます。通常、既存のデータストレージをKeycloakの配備に移行することはできないため、Keycloakでは既存の外部ユーザー・データベースを連携させることができます。KeycloakはLDAPとActive Directoryをサポートしていますが、Keycloakのユーザー・ストレージSPIを使用して任意のカスタム・ユーザー・データベース用の拡張機能をコード化することもできます。

ユーザーがログインしようとすると、Keycloakはそのユーザーのストレージを調べて、そのユーザーを見つけます。Keycloakがユーザーを見つけられなかった場合、Keycloakは一致するユーザーが見つかるまで、レルムの各ユーザー・ストレージのプロバイダーを繰り返し検索します。外部データストレージからのデータは、Keycloakのランタイムが消費する標準的なユーザーモデルにマップされます。このユーザーモデルは、OIDCのトークンクレームとSAMLのアサーション属性にマッピングされます。

外部のユーザー・データベースがKeycloakの全機能をサポートするために必要なデータを持っていることは稀なので、ユーザー・ストレージ・プロバイダーはKeycloakのローカルのユーザー・データ・ストレージにアイテムを保存することを選択することができます。プロバイダーは、ローカルにユーザーをインポートし、外部データストレージと定期的に同期することができます。この方法は、プロバイダーの機能とプロバイダーの設定に依存します。たとえば、外部のユーザー・データ・ストレージがOTPをサポートしていない場合があります。プロバイダーによっては、OTPをKeycloakで処理し、保存することができます。

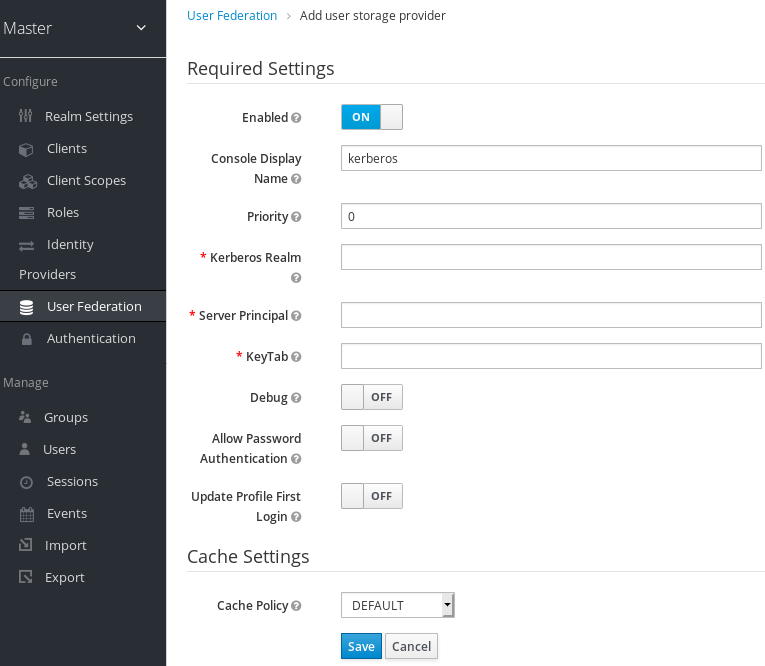

プロバイダーの追加

ストレージ・プロバイダーを追加するには、次の手順を実行します。

-

メニューの User Federation をクリックします。

ユーザー・フェデレーション

-

プロバイダーの種類を Add Provider のリストから選択します。Keycloakは、そのプロバイダーの設定画面を表示します。

プロバイダー障害への対応

ユーザー・ストレージ・プロバイダーに障害が発生すると、管理コンソールにログインしてユーザーを表示できなくなる場合があります。Keycloakは、ストレージ・プロバイダーを使用してユーザーを検索するときに失敗を検出しないため、呼び出しをキャンセルします。優先度の高いストレージ・プロバイダーがユーザー検索中に失敗すると、ログインまたはユーザークエリーが例外的に失敗し、次に設定されたプロバイダーにフェイルオーバーされなくなります。

Keycloakは、LDAPやカスタムのユーザー・ストレージ・プロバイダーよりも先に、ローカルのKeycloakユーザー・データベースを検索して、ユーザーを解決します。LDAP やバックエンドへの接続に問題がある場合に備えて、ローカルのKeycloakユーザー・データベースに保存される管理者アカウントの作成を検討してください。

LDAPとカスタムのそれぞれのユーザー・ストレージ・プロバイダーには、管理コンソール画面で enable のトグルがあります。ユーザー・ストレージ・プロバイダーを無効にすると、クエリーを実行するときにプロバイダーをスキップするので、より低い優先度で別のプロバイダーにあるユーザー・アカウントを表示したりログインしたりすることができます。プロバイダーが import 戦略を使用していて無効化されている場合、インポートされたユーザーは読み取り専用モードで検索可能です。

ストレージ・プロバイダーの検索に失敗した場合、Keycloakはフェイルオーバーしません。なぜなら、ユーザー・データベースには、ユーザー名や電子メールが重複していることが多いからです。ユーザー名や電子メールの重複は、管理者が別のデータストアから読み込むことを想定しているのに、ユーザがある外部データストアから読み込むために問題を引き起こす可能性があります。

LDAP(Lightweight Directory Access Protocol)とActive Directory

Keycloakには、LDAP/ADプロバイダーが含まれています。複数の異なるLDAPサーバーを1つのKeycloakのレルムで連携させ、LDAPのユーザー属性をKeycloak共通ユーザーモデルにマッピングすることが可能です。

デフォルトでは、Keycloakはユーザー・アカウントのユーザー名、電子メール、名、姓をマップしますが、追加のマッピングを設定することもできます。KeycloakのLDAP/ADプロバイダーは、LDAP/ADプロトコルと保存、編集、同期モードを使用してパスワード検証をサポートしています。

連携したLDAPストレージの設定

-

メニューの User Federation をクリックします。

ユーザー・フェデレーション

-

Add Provider の一覧から ldap を選択します。KeycloakでLDAPの設定画面になります。

ストレージモード

Keycloakは、LDAP からローカルのKeycloakユーザー・データベースにユーザーをインポートします。このユーザー・データベースのコピーは、オンデマンドまたは定期的なバックグラウンド・タスクによって同期されます。パスワードの同期については例外が存在します。Keycloakは決してパスワードをインポートしません。パスワードの検証は常にLDAPサーバー上で行われます。

同期の利点は、ユーザーごとに必要な追加のデータがローカルに保存されるため、すべてのKeycloakの機能が効率的に動作することです。欠点は、Keycloakが特定のユーザーに初めて問い合わせるたびに、Keycloakが対応するデータベースの挿入を実行することです。

インポートをLDAPサーバーと同期させることができます。LDAPマッパーが常にデータベースではなくLDAPから特定の属性を読み取る場合、インポートの同期は不要です。

Keycloakのユーザー・データベースにユーザーをインポートすることなく、KeycloakでLDAPを使用することができます。LDAP サーバーは、Keycloakのランタイムが使用する共通ユーザーモデルをバックアップします。あるKeycloakの機能が必要とするデータをLDAPがサポートしていない場合、その機能は動作しません。この方法の利点は、LDAPユーザーのコピーをKeycloakユーザー・データベースにインポートして同期させるというリソース利用がないことです。

LDAP設定ページの Import Users スイッチは、このストレージモードを制御します。ユーザーをインポートするには、このスイッチを ON に切り替えます。

|

Import Users を無効にすると、ユーザー・プロフィールの属性を Keycloakのデータベースに保存することができなくなります。また、LDAPにマッピングされたユーザー・プロフィール・メタデータ以外のメタデータを保存することもできま せん。このメタデータには、ロールマッピング、グループマッピング、およびLDAPマッパーの設定に基づくその他のメタデータを含めることができます。 LDAPにマッピングされていないユーザーデータを変更しようとすると、ユーザーの更新ができなくなります。たとえば、ユーザーの |

編集モード

ユーザのメタデータは、ユーザーはアカウント・コンソールから、管理者は管理コンソールから修正することができます。LDAP設定ページの Edit Mode の設定は、ユーザーのLDAP更新権限を定義します。

- READONLY

-

ユーザー名、電子メール、姓、名、その他のマッピングされた属性は変更できません。ユーザーがこれらのフィールドを更新しようとすると、いつでも Keycloak エラーが表示されます。パスワードの更新はサポートされていません。

- WRITABLE

-

ユーザー名、電子メール、姓、名などのマッピングされた属性やパスワードを変更し、LDAPストアと自動的に同期させることはできません。

- UNSYNCED

-

Keycloakは、ユーザー名、電子メール、名、姓、パスワードの変更を Keycloakのローカル・ストレージに保存するため、管理者はこのデータをLDAPに同期して戻さなければなりません。このモードでは、Keycloakが読み取り専用のLDAPサーバー上のユーザー・メタデータを更新することができます。このオプションは、LDAPからローカルのKeycloakのユーザー・データベースにユーザーをインポートする場合にも適用されます。

|

KeycloakがLDAPプロバイダーを作成するとき、Keycloakは初期LDAPマッパーのセットも作成します。Keycloak は、 Vendor 、 Edit Mode 、および Import Users スイッチの組み合わせに基づいて、これらのマッパーを構成します。たとえば、編集モードがUNSYNCEDの場合、Keycloakは、特定のユーザー属性をLDAPサーバーからではなく、データベースから読み取るようにマッパーを構成します。しかし、後で編集モードを変更した場合、UNSYNCEDモードでは設定の変更を検出することができないため、マッパーの設定は変更されません。LDAPプロバイダー作成時に Edit Mode を決定してください。この注意事項は、 Import Users スイッチにも適用されます。 |

その他の設定オプション

- Console Display Name

-

管理コンソールに表示するプロバイダー名です。

- Priority

-

ユーザーを検索するとき、またはユーザーを追加するときのプロバイダーの優先順位です。

- Sync Registrations

-

Keycloakで作成した新規ユーザーをLDAPに追加したい場合は、このスイッチを ON に切り替えてください。

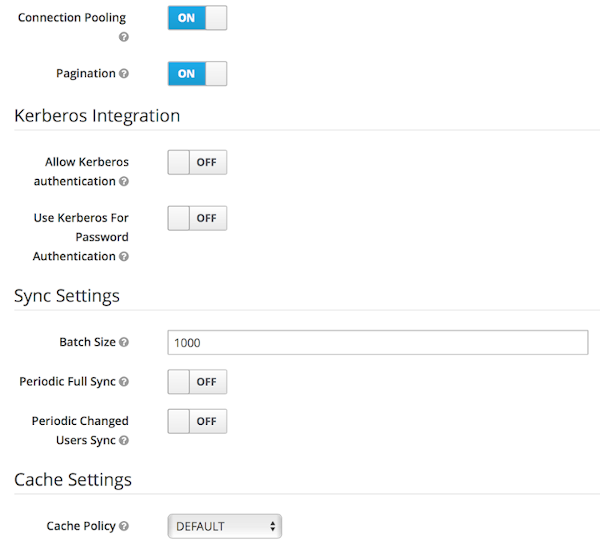

- Allow Kerberos authentication

-

LDAPからプロビジョニングされたユーザーデータでレルム内のKerberos/SPNEGO認証を有効にします。詳細については、Kerberosのセクションを参照してください。

- その他のオプション

-

管理コンソールのツールチップにマウスポインターを合わせると、これらのオプションの詳細が表示されます。

SSLでLDAPに接続する

LDAPストアへのセキュアな接続URL (例: ldaps://myhost.com:636 ) を設定すると、KeycloakはLDAPサーバーとの通信にSSLを使用します。KeycloakがLDAPへのSSL接続を信頼できるように、Keycloakサーバー側でトラストストアを設定します。

Truststore SPIを使用してKeycloakのグローバル・トラストストアを設定します。グローバル・トラストストアの設定の詳細については、 Server Installation and Configuration Guide を参照してください。これは、javax.net.ssl.trustStore システム・プロパティーが提供するファイル、またはシステム・プロパティーが未設定の場合はJDKのcacertsファイルです。

LDAPフェデレーション・プロバイダーの設定にある Use Truststore SPI の設定プロパティーは、トラストストアのSPIを制御します。デフォルトでは、Keycloakはこのプロパティーを Only for ldaps に設定しており、ほとんどの配備で適切な値になっています。Keycloakは、LDAPへの接続URLが ldaps のみで始まっている場合、Truststore SPI を使用します。

LDAPユーザーをKeycloakに同期させる。

ImportUsers オプションを設定すると、LDAPプロバイダーはLDAPユーザーのKeycloakローカル・データベースへのインポートを処理するようになります。ユーザーが初めてログインするとき、LDAPプロバイダーはLDAPユーザーをKeycloakデータベースにインポートし、LDAPパスワードを検証します。Keycloakがユーザーをインポートするのは、この初回ログイン時のみです。管理コンソールの Users メニューをクリックし、 View all users ボタンをクリックすると、Keycloakによって少なくとも一度は認証されたLDAPユーザーだけが表示されます。Keycloakはこの方法でユーザーをインポートするため、この操作によってLDAPユーザーデータベース全体のインポートが開始されることはありません。

すべてのLDAPユーザーをKeycloakデータベースに同期させたい場合は、LDAPプロバイダーの設定ページで Sync Settings を設定し、有効にしてください。

同期には次の2つのタイプが存在します。

- 定期的な完全同期

-

このタイプは、すべてのLDAPユーザーをKeycloak データベースに同期させます。すでにKeycloakにあるLDAPユーザーのうち、LDAPと異なるユーザーは、Keycloakのデータベースに直接更新されます。

- 定期的な変更ユーザーの同期

-

同期時にKeycloakが作成または更新するのは、前回の同期以降に作成または更新されたユーザーだけです。

LDAPプロバイダーを最初に作成する際に、 Synchronize all users をクリックし、変更されたユーザーを定期的に同期させるように設定するのが最も良い方法です。

LDAPマッパー

LDAPマッパーはLDAPプロバイダーによって起動される listeners です。LDAPマッパーはLDAP統合のためのもう一つの拡張ポイントを提供します。LDAPマッパーは以下のような場合に起動されます。

-

ユーザーはLDAPを利用してログインします。

-

ユーザーの初期登録。

-

管理コンソールがユーザーに問い合わせをします。

LDAPフェデレーションプロバイダーを作成すると、Keycloakは自動的にこのプロバイダー用の mappers セットを提供します。このセットはユーザーが変更可能であり、ユーザーはマッパーを開発したり、既存のマッパーを更新・削除したりすることができます。

- User Attribute Mapper

-

このマッパーは、どのLDAP属性をKeycloakのユーザー属性にマッピングするかを指定します。たとえば、

mailというLDAP属性をKeycloakデータベースのemail属性に設定することができます。このマッパーの実装では、常に一対一のマッピングが存在します。 - フルネーム・マッパー

-

このマッパーはユーザーのフルネームを指定します。Keycloakはその名前をLDAP属性 (通常は

cn) に保存し、その名前をKeycloakのデータベース内のfirstNameとlastname属性にマップします。ユーザーのフルネームをcnに格納することは、LDAP の配備では一般的なことです。

|

Keycloakで新規ユーザーを登録する際、LDAPプロバイダーの |

- Hardcoded Attribute Mapper

-

このマッパーはLDAPとリンクしている各Keycloakユーザーにハードコードされた属性値を追加します。このマッパーは

enabledやemailVerifiedというユーザー・プロパティーに値を強制することもできます。 - ロールマッパー

-

このマッパーは、LDAPから取得したロールマッピングをKeycloakのロールマッピングに設定します。1つのロールマッパーで、LDAPロール(通常はLDAPツリーの特定のブランチのグループ)を、指定されたクライアントのレルムロールまたはクライアントロールに対応するロールにマッピングすることができます。同じLDAPプロバイダーに対して、より多くのロールマッパーを設定することができます。たとえば、

ou=main,dc=example,dc=orgのグループからのロールマッピングはレルムロールマッピングにマッピングし、ou=finance,dc=example,dc=orgのグループからのロールマッピングはクライアントfinanceのクライアント・ロールマッピングにマッピングすると指定することができます。 - ハードコードされたロールマッパー

-

このマッパーは、LDAPプロバイダーからの各Keycloakユーザーに対して、指定されたKeycloakロールを付与します。

- グループマッパー

-

このマッパーは、LDAPツリーのブランチからKeycloak内のグループにLDAPグループをマッピングします。このマッパーはまた、LDAP からのユーザー・グループ・マッピングを Keycloak 内のユーザー・グループ・マッピングに伝搬させます。

- MSADユーザー・アカウント・マッパー

-

このマッパーは Microsoft Active Directory (MSAD)に特化したものです。MSADのユーザー・アカウントの状態を、有効なアカウントや期限切れのパスワードのようなKeycloakのアカウントの状態に統合することができます。このマッパーは

userAccountControlとpwdLastSetというLDAP属性を使用しますが、これはMSADに特有の属性で、LDAPの標準的なものではありません。たとえば、pwdLastSetの値が0の場合、Keycloakのユーザーはパスワードを更新する必要があります。その結果、UPDATE_PASSWORD必須アクションがそのユーザーに追加されます。userAccountControlの値が514(アカウント無効)の場合、Keycloakのユーザーはアカウント無効となります。 - Certificate Mapper

-

このマッパーはX.509の証明書をマッピングします。KeycloakはX.509認証と

Full certificate in PEM formatと組み合わせてアイデンティティー・ソースとして使用します。このマッパーはUser Attribute Mapperと同様の動作をしますが、KeycloakはPEMまたはDER形式の証明書を格納したLDAP属性をフィルタリングすることができます。このマッパーではAlways Read Value From LDAPを有効にしてください。

ユーザー属性マッパー。ユーザー名、名、姓、電子メールなどの基本的な Keycloakのユーザー属性を、対応するLDAP属性にマッピングします。これらを拡張して、独自の属性マッピングを追加することができます。管理コンソールは、対応するマッパーの設定を支援するツールチップを提供します。

パスワードハッシュ

Keycloakがパスワードを更新するとき、Keycloakはパスワードをプレーンテキスト形式で送信します。この動作は、組み込みのKeycloakデータベースでパスワードを更新する場合、Keycloakがパスワードをデータベースに送信する前にハッシュとソルトを行う場合とは異なります。LDAPの場合、KeycloakはLDAPサーバに依存して、パスワードをハッシュし、ソルトします。

デフォルトでは、MSAD、RHDS、FreeIPAなどのLDAPサーバーは、パスワードをハッシュおよびソルトします。OpenLDAPやApacheDSなどの他のLDAPサーバーは、 RFC3062 で説明されている LDAPv3 Password Modify Extended Operation を使用しない限り、パスワードをプレーンテキストで保存します。LDAP設定ページでLDAPv3 Password Modify Extended Operationを有効にしてください。詳細は、LDAPサーバーのドキュメントを参照してください。

ldapsearch を使用して変更されたディレクトリー・エントリーを検査し、userPassword 属性値をbase64デコードすることにより、ユーザーパスワードが適切にハッシュ化され、プレーンテキストとして保存されていないことを常に確認してください。

|

トラブルシューティング

-

カテゴリー

org.keycloak.storage.ldapのロギングレベルをTRACEに上げると便利です。ロギングでこのレベルを上げます。

カテゴリー org.keycloak.storage.ldap のログレベルをTRACEに上げると便利です。 standalone(-ha).xml ファイルのロギング・サブシステムでこのレベルを上げます。この設定では、LDAPサーバーへのすべてのクエリーのログと、クエリーの送信に使用されたパラメーターを含む、多くのログメッセージが TRACE レベルで server.log ファイルに送信されます。ユーザー・フォーラムまたはJIRAでLDAPの質問を作成する場合は、TRACEログを有効にしてサーバーログを添付することを検討してください。大きすぎる場合は、問題が発生する操作の際にログに追加されたメッセージとサーバーログのスニペットだけを含めることをお勧めします。

-

LDAPプロバイダーを作成すると、サーバーログに次のINFOレベルでメッセージが表示されます。

LDAPプロバイダーを作成すると、サーバーログに次のINFOレベルでメッセージが表示されます。

Creating new LDAP Store for the LDAP storage provider: ...LDAPプロバイダーの設定が表示されます。質問したりバグを報告したりする前に、このメッセージを含めてLDAPの設定を表示するとよいでしょう。最終的には、含めたくない設定の変更をいくつかのプレースホルダー値で自由に置き換えてください。 一例は bindDn=some-placeholder です。 connectionUrl についても、同様に自由に置き換えることができますが、少なくとも使用されたプロトコル ( ldap と ldaps ) を含めることは一般的に役立ちます。同様に、DEBUGレベルで次のようなメッセージとともに表示されるLDAPマッパーの設定の詳細を含めると便利です。

Mapper for provider: XXX, Mapper name: YYY, Provider: ZZZ ...これらのメッセージは、DEBUGロギングが有効になっている場合にのみ表示されることに注意してください。

-

パフォーマンスやコネクション・プーリングの問題を追跡するために、

Connection Pool Debug Levelというプロパティーを設定することを検討してください。

パフォーマンスまたは接続プーリングの問題を追跡するには、LDAPプロバイダーのプロパティー Connection Pool Debug Level の値を all に設定することを検討してください。これにより、サーバーログにLDAP接続プーリングのログが含む多くのメッセージが追加されます。これは、接続プーリングまたはパフォーマンスに関連する問題を追跡するために使用できます。

| 接続プーリングの設定を変更した後、LDAPプロバイダー接続の再初期化を強制するために、Keycloakサーバーを再起動する必要がある場合があります。 |

サーバーを再起動しても接続プールに関するメッセージが表示されない場合は、接続プールがLDAPサーバーで機能していないことを示している可能性があります。

-

LDAPの問題を報告する場合、あなたの環境で問題を起こす可能性がある対象のデータとLDAPツリーの一部を添付することを検討してください。たとえば、あるユーザーのログインに時間がかかる場合、様々な"group"エントリーの

member属性の数を示すLDAPエントリーを添付することを検討できます。この場合、これらのグループ・エントリーがKeycloakのグループLDAPマッパー (またはロールLDAPマッパー) などにマップされるように追加すると有益かもしれません。

LDAPの問題を報告する場合、LDAPツリーの一部をターゲット・データと一緒に添付することが考えられます。たとえば、あるユーザーのログインに時間がかかる場合、様々な"group"エントリーの member 属性の数を示す彼のLDAPエントリーを添付することを検討できます。この場合、これらのグループ・エントリーがKeycloakなどのグループLDAPマッパー(またはロールLDAPマッパー)にマップされているかどうかを追加すると便利でしょう。

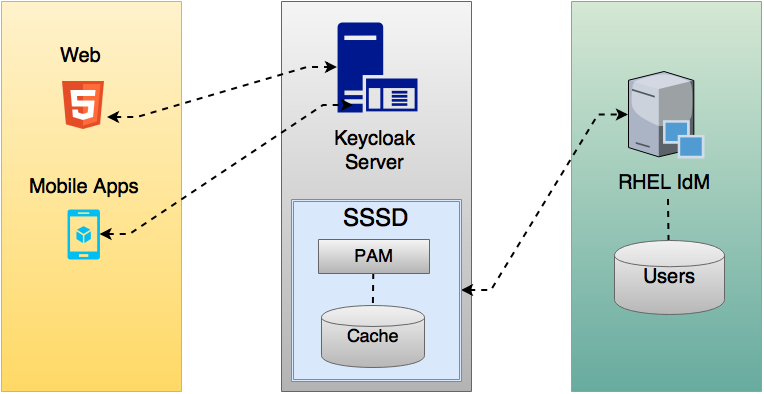

SSSDとFreeIPAのアイデンティティー管理の統合

Keycloakには System Security Services Daemon (SSSD) プラグインが含まれています。SSSDは FedoraとRed Hat Enterprise Linux (RHEL)に含まれており、複数のアイデンティティーと認証プロバイダーへのアクセスを提供します。また、SSSD はフェイルオーバーやオフラインのサポートなどの利点も提供します。詳細については、 Red Hat Enterprise Linux Identity Managementのドキュメント を参照してください。

SSSDはFreeIPA Identity Management (IDM) serverと統合され、認証とアクセス・コントロールを提供します。この統合により、Keycloakは特権アクセス管理 (PAM) サービスに対して認証を行い、SSSDからユーザーデータを取得することができます。Linux環境でのRed Hat Identity Managementの使用に関する詳細は、 the Red Hat Enterprise Linux Identity Managementのドキュメント を参照してください。

KeycloakとSSSDは、読み取り専用のD-Busインターフェイスで通信します。このため、ユーザーの設定や更新はFreeIPA/IdMの管理インターフェイスで行うことになります。デフォルトでは、このインターフェイスはユーザー名、電子メール、名、姓をインポートします。

|

Keycloakはグループとロールを自動的に登録しますが、同期を取りません。Keycloakの管理者がKeycloakで行った変更は、SSSDと同期されません。 |

FreeIPA/IdMサーバー

FreeIPA Dockerイメージは、Docker Hubで公開されています。FreeIPAサーバーのセットアップは、 FreeIPAのドキュメント を参照してください。

-

このコマンドを使用してFreeIPAサーバーを実行します。

docker run --name freeipa-server-container -it \ -h server.freeipa.local -e PASSWORD=YOUR_PASSWORD \ -v /sys/fs/cgroup:/sys/fs/cgroup:ro \ -v /var/lib/ipa-data:/data:Z freeipa/freeipa-serverThe parameter

-hwithserver.freeipa.localrepresents the FreeIPA/IdM server hostname. ChangeYOUR_PASSWORDto a password of your own. -

コンテナーの起動後、

/etc/hostsを次のように変更します。x.x.x.x server.freeipa.localこの変更を行わない場合は、DNSサーバーを設定する必要があります。

-

以下のコマンドでLinuxサーバーをIPAドメインに登録し、SSSDフェデレーション・プロバイダーがKeycloak上で起動・実行されるようにします。

ipa-client-install --mkhomedir -p admin -w password -

クライアントで以下のコマンドを実行し、インストールが正常に行われることを確認します。

kinit admin -

パスワードを入力してください。

-

このコマンドを使用して、IPAサーバーにユーザーを追加します。

$ ipa user-add <username> --first=<first name> --last=<surname> --email=<email address> --phone=<telephoneNumber> --street=<street> \ --city=<city> --state=<state> --postalcode=<postal code> --password -

kinitを使用してユーザーのパスワードを強制的に設定します。

kinit <username> -

以下を入力すると、IPAの正常な動作に戻ります。

kdestroy -A kinit admin

SSSDとD-Bus

フェデレーション・プロバイダーはD-BUSを用いてSSSDからデータを取得し、PAMを用いてデータを認証します。

-

sssd-dbusのRPMをインストールします。

$ sudo yum install sssd-dbus -

Keycloakの配布ファイルから入手可能なプロビジョニング・スクリプトを実行します。

$ bin/federation-sssd-setup.shこのプロビジョニング・スクリプトは

/etc/sssd/sssd.confに以下の変更を加えます。[domain/your-hostname.local] ... ldap_user_extra_attrs = mail:mail, sn:sn, givenname:givenname, telephoneNumber:telephoneNumber ... [sssd] services = nss, sudo, pam, ssh, ifp ... [ifp] allowed_uids = root, yourOSUsername user_attributes = +mail, +telephoneNumber, +givenname, +sn -

セットアップが成功したことを確認するために、

dbus-sendを実行します。sudo dbus-send --print-reply --system --dest=org.freedesktop.sssd.infopipe /org/freedesktop/sssd/infopipe org.freedesktop.sssd.infopipe.GetUserGroups string:john設定が成功すると、そのユーザーのグループが表示されます。このコマンドがタイムアウトまたはエラーを返した場合、Keycloakで動作しているフェデレーション・プロバイダーはデータを取得することができません。このエラーは通常、サーバーが FreeIPA IdMサーバーに登録されていないか、SSSDサービスにアクセスするパーミッションを持っていないために発生します。

SSSDサービスにアクセスするパーミッションがない場合、Keycloak サーバーを実行しているユーザーが

/etc/sssd/sssd.confファイルに以下のように記述されていることを確認します.[ifp] allowed_uids = root, your_username

SSSDフェデレーション・プロバイダーの有効化

KeycloakはDBus-Javaを使ってD-Busと低レベルで通信します。D-Bus は Unix Sockets Library に依存しています。

このライブラリーのRPMは、 Keycloakのリポジトリーで見つけることができます。このRPMをインストールする前に、このコマンドでRPMの署名を確認してください。

$ rpm -K libunix-dbus-java-0.8.0-1.fc24.x86_64.rpm

libunix-dbus-java-0.8.0-1.fc24.x86_64.rpm:

Header V4 RSA/SHA256 Signature, key ID 84dc9914: OK

Header SHA1 digest: OK (d17bb7ebaa7a5304c1856ee4357c8ba4ec9c0b89)

V4 RSA/SHA256 Signature, key ID 84dc9914: OK

MD5 digest: OK (770c2e68d052cb4a4473e1e9fd8818cf)このコマンドでRPMをインストールします。

$ sudo yum install libunix-dbus-java-0.8.0-1.fc24.x86_64.rpmKeycloakは、JNAを使用してPAMで認証しています。JANパッケージがインストールされていることを確認してください。

$ sudo yum install jna設定を確認するには、 ssctl user-checks コマンドを使用します。

$ sudo sssctl user-checks admin -s keycloakフェデレーションされたSSSDストアの設定

インストール後、フェデレーションされたSSSDストアを設定します。

-

メニューの User Federation をクリックします。

-

Add Provider の一覧から sssd を選択します。Keycloakで、sssdの設定ページに移動します。

-

Save をクリックします。

これで、FreeIPA/IdMのクレデンシャルを使って Keycloakに対する認証ができるようになりました。

カスタム・プロバイダー

Keycloakには、ユーザー・ストレージ・フェデレーション用のカスタム・プロバイダーを開発するためのService Provider Interface (SPI)があります。カスタム・プロバイダーの開発に関するドキュメントは、 Server Developer Guide にあります。

ユーザーの管理

管理コンソールから、ユーザーを管理するために実行できるアクションは多岐にわたります。

ユーザーの検索

ユーザーを検索すると、そのユーザーのグループやロールなどの詳細情報が表示されます。

-

ユーザーが存在するレルムにいます。

-

メインメニューの Users をクリックします。この Users ページが表示されます。

-

検索ボックスに、検索したいユーザーの氏名、姓、名、Eメールアドレスのいずれかを入力します。検索では、条件に一致するすべてのユーザーが返されます。

-

また、 View all users をクリックすると、システム内の全ユーザーを一覧表示することもできます。

このアクションは、ローカルKeycloakのデータベースのみを検索し、LDAPなどの連携データベースは検索しません。連携データベースのバックエンドには、ユーザーを検索するためのページネーション機構がありません。 -

連携バックエンドからユーザーを検索するには、ユーザーリストをKeycloakのデータベースに同期させる必要があります。検索条件を調整して、バックエンドのユーザーをKeycloakのデータベースに同期させます。

-

または、左メニューの User Federation をクリックします。

-

選択したユーザーに変更を適用するには、フェデレーション・プロバイダーと のページで Sync changed users をクリックします。

-

データベース内のすべてのユーザーに変更を適用するには、フェデレーション・プロバイダーのページで Sync all users をクリックします。

-

-

-

ユーザー・フェデレーションについては、ユーザー・フェデレーションを参照してください。

ユーザーの作成

ユーザーは、そのユーザーが必要とするアプリケーションを持つ予定のレルムに作成します。他のレルムを作成するためだけのmasterレルムにユーザーを作成することは避けてください。

-

masterレルム以外のレルムを選択します。

-

メニューの Users をクリックします。

-

Add User をクリックします。

-

新しいユーザーの詳細を入力します。

Username は唯一の必須項目です。 -

Save をクリックします。詳細を保存すると、新しいユーザーの Management ページが表示されます。

ユーザーの削除

アプリケーションへのアクセスが不要になったユーザーを削除することができます。ユーザーを削除すると、ユーザー・プロフィールやデータも削除されます。

-

メニューの Users をクリックします。 Users ページが表示されます。

-

View all users をクリックして、削除するユーザーを探します。

または、検索バーを使ってユーザーを探すこともできます。 -

削除したいユーザーの横にある Delete をクリックし、削除を確認します。

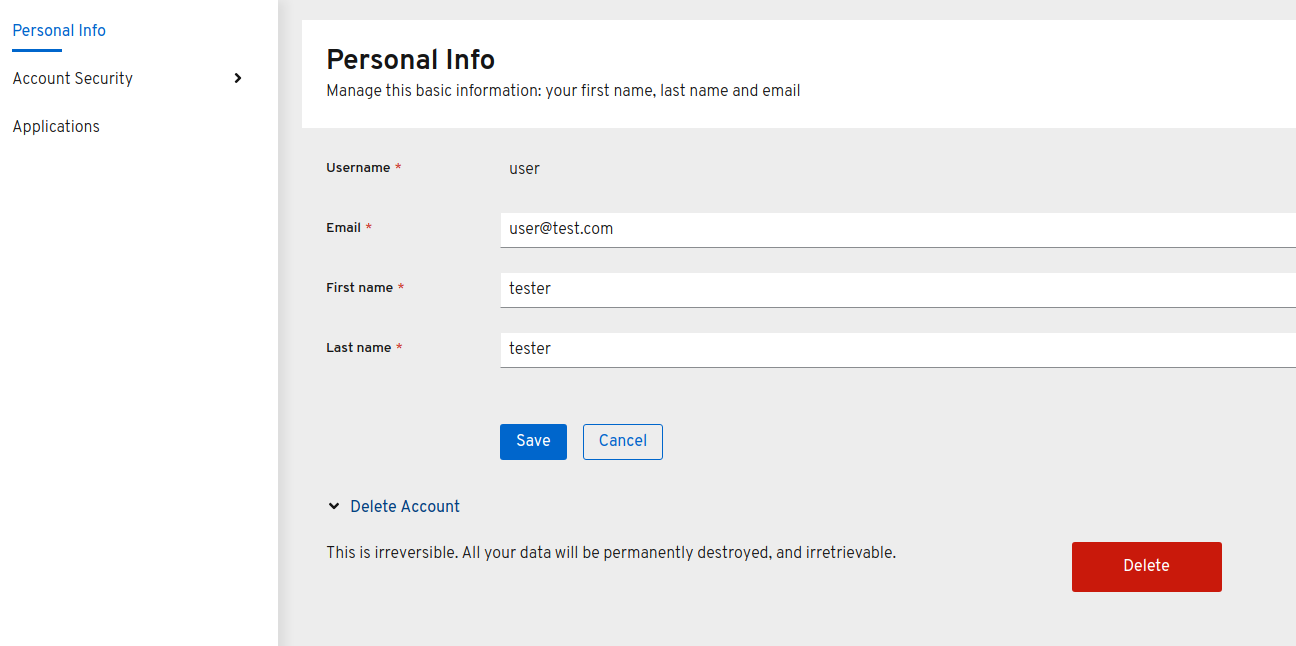

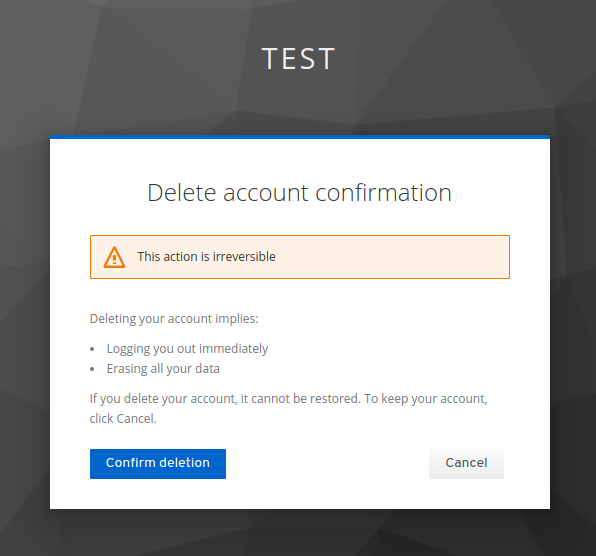

ユーザーによるアカウント削除の有効化

管理コンソールでこの機能を有効にすると、エンドユーザーやアプリケーションはアカウント・コンソールでアカウントを削除することができます。この機能を有効にすると、その機能を特定のユーザーに与えることができます。

アカウント削除機能の有効化

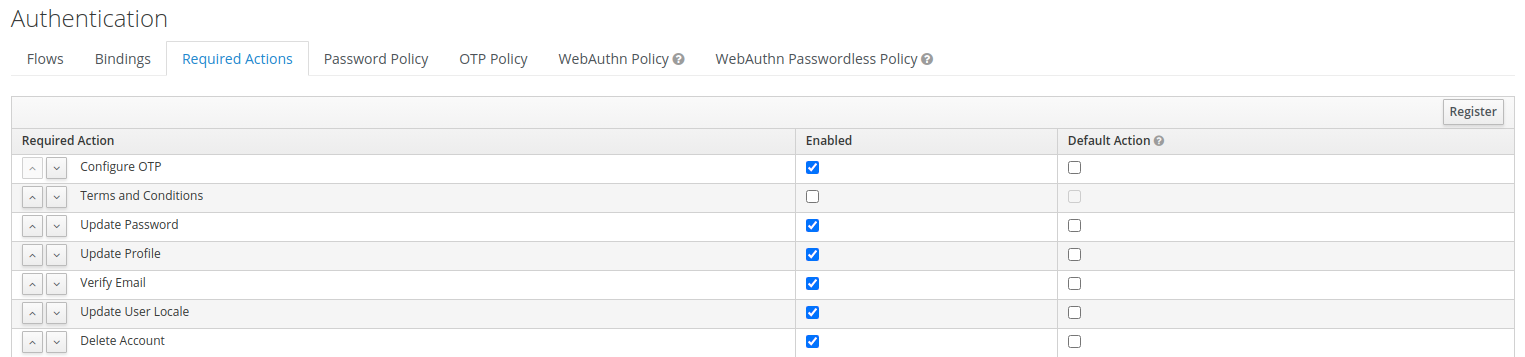

この機能を有効にするには、 Required Actions タブで設定します。

-

メニューの Authentication をクリックします。

-

Required Actions タブをクリックします。

-

Delete Account の行で Enabled を選択します。

必須アクションタブでのアカウント削除

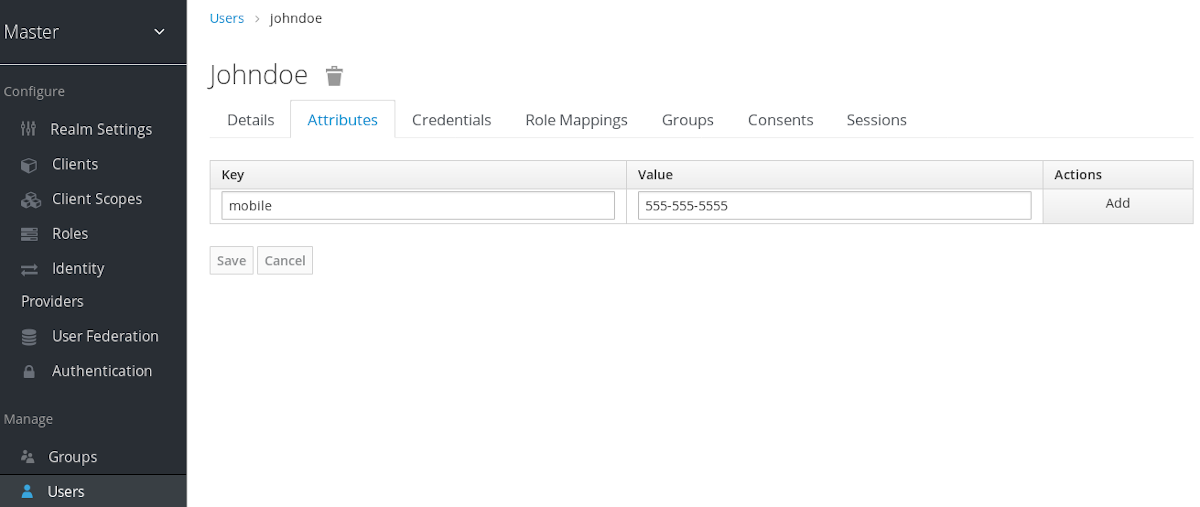

ユーザー属性の設定

ユーザー属性は、各ユーザーにカスタマイズされた体験を提供します。ユーザー属性を設定することで、コンソールで各ユーザーにパーソナライズされたアイデンティティーを作成することができます。

-

ユーザーが存在するレルムにいます。

-

メニューの Users をクリックします。

-

管理するユーザーを選択します。

-

Attributes タブをクリックします。

-

Key フィールドに属性名を入力します。

-

Value フィールドに属性値を入力します。

-

Add をクリックします。

-

Save をクリックします。

読み取り専用の属性の中には、管理者が更新してはいけないものがあります。これには、たとえば、 LDAP_ID のように、LDAPプロバイダーが自動的に入力するような、設計上読み取り専用になっている属性が含まれます。他のいくつかの属性は、セキュリティー上の理由から、典型的なユーザー管理者のために読み取り専用にする必要があります。詳細は セキュリティー上の脅威の軽減 の章を参照してください。

|

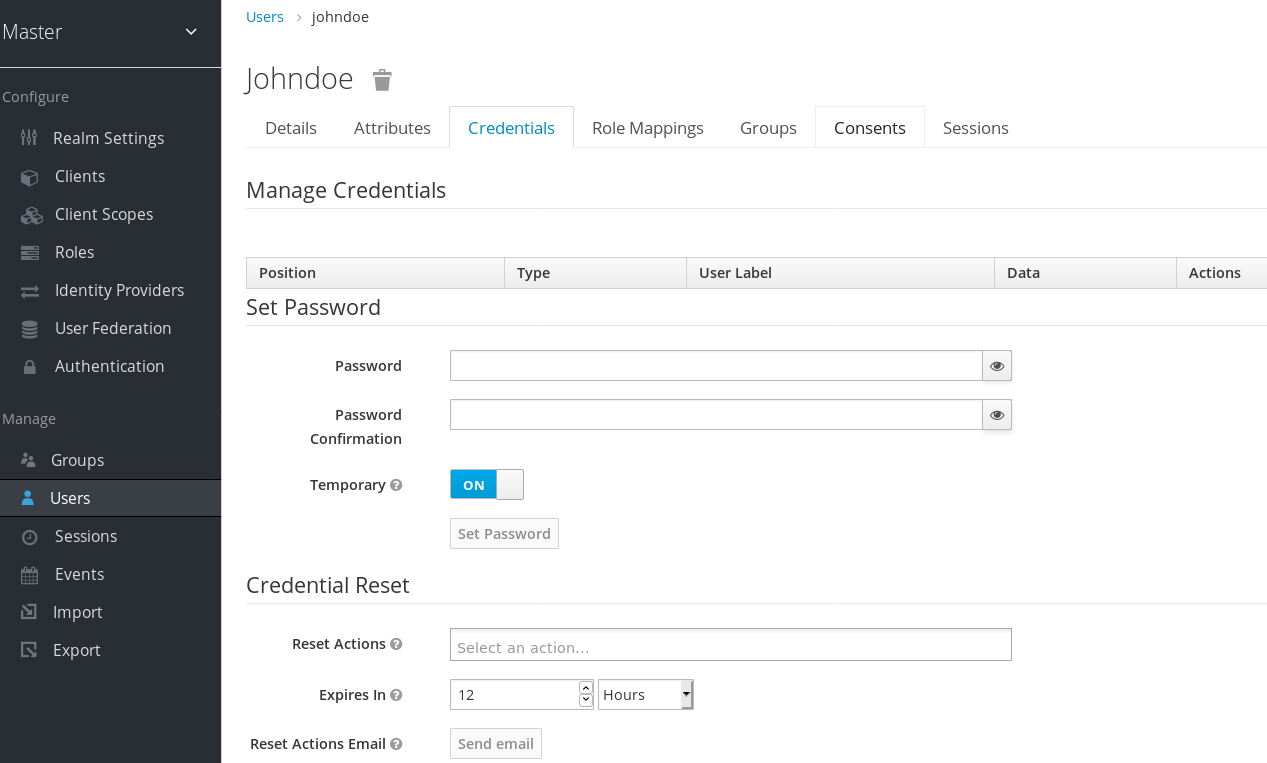

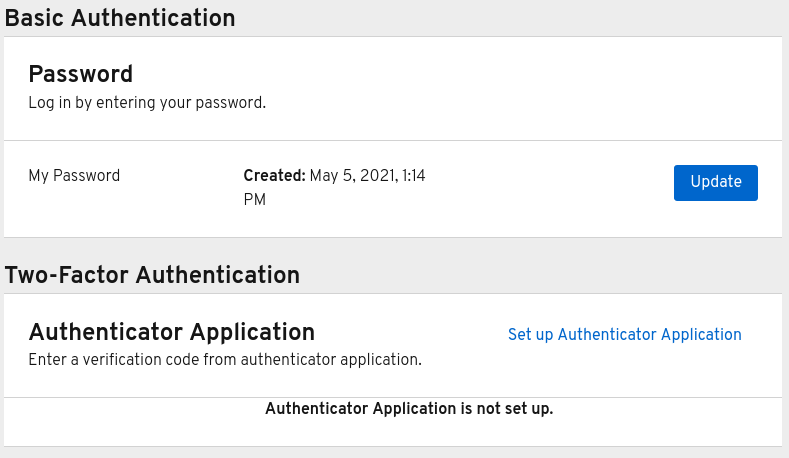

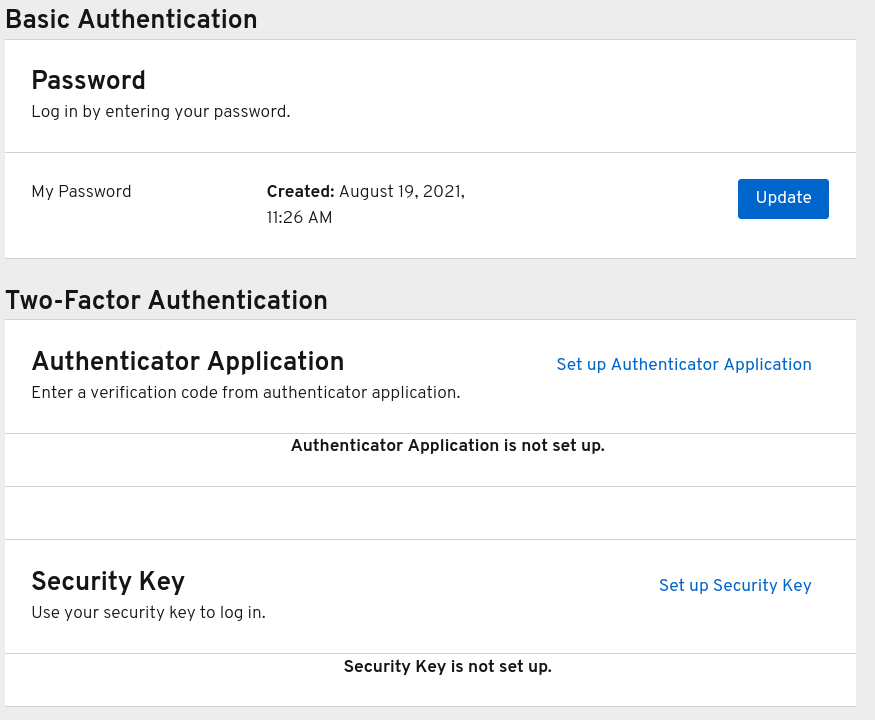

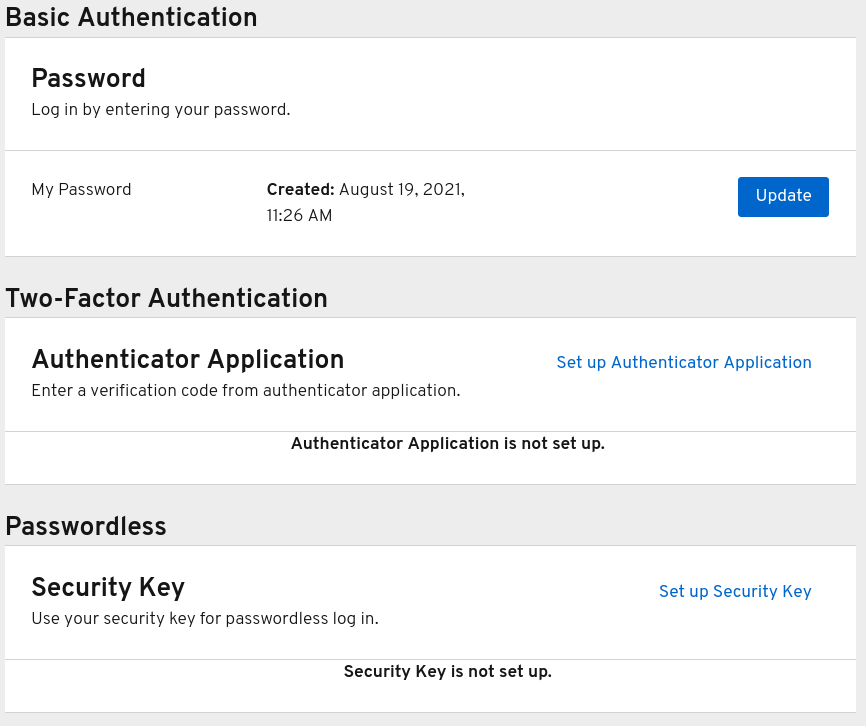

ユーザー・クレデンシャル

ユーザーのクレデンシャルは、 Credentials タブで管理できます。

このタブには以下のフィールドがあります。

- Position

-

Position 列の矢印ボタンで、ユーザーに対するクレデンシャルの優先順位を変更することができます。一番上のクレデンシャルが最も高い優先度になります。この優先順位によって、ユーザーがログインした後にどのクレデンシャルが最初に表示されるかが決まります。

- Type

-

この欄には、"password"や"OTP"など、クレデンシャルの種類が表示されます。

- User Label

-

これは、ログイン時の選択オプションとして提示されたときにクレデンシャルを認識するための割り当てることができるラベルです。クレデンシャルを説明するために任意の値を設定することができます。

- Data

-

これは、クレデンシャルに関する非機密の技術情報です。デフォルトでは非表示になっています。 Show data… をクリックすると、クレデンシャルのデータを表示することができます。

- Actions

-

この列には2つのアクションがあります。 Save をクリックすると、ユーザー・フィールドの値が記録されます。クレデンシャルを削除するには、 Delete をクリックします。

特定のユーザーに対して、他のタイプのクレデンシャルを管理コンソールで設定することはできません。

ユーザーがOTPデバイスを紛失した場合や、クレデンシャルが漏洩した場合に、ユーザーのクレデンシャルを削除することができます。ユーザーのクレデンシャルの削除は、 Credentials タブでのみ可能です。

ユーザーのパスワードの設定

ユーザーがパスワードを持っていない場合、またはパスワードを削除した場合は、 Set Password のセクションが表示されます。

すでにパスワードが設定されている場合は、 Reset Password の項目で再設定することができます。

-

メニューの Users をクリックします。 Users ページが表示されます。

-

ユーザーを選択します。

-

認証情報」タブをクリックします。

-

Set Password のセクションに新しいパスワードを入力します。

-

Set Password をクリックします。

Temporary が ON の場合、ユーザーは初回ログイン時にパスワードを変更する必要があります。ユーザーがパスワードを保持できるようにするには、 Temporary を OFF に設定し、ユーザーが Set Password をクリックしてパスワードを変更する必要があります。 -

または、ユーザーにパスワードの再設定を依頼する電子メールを送信することもできます。

-

Credential Reset の下にある Reset Actions リストに移動します。

-

リストから Update Password を選択します。

-

Send Email をクリックします。送信された電子メールには、ユーザーを Update Password ウィンドウに誘導するリンクが含まれています。

-

オプションで、メールリンクの有効期限を設定することができます。これは、 Realm Settings の Tokens タブにあるデフォルトのプリセットに設定されています。

-

OTPの作成

OTPが条件付きである場合、ユーザーはKeycloakに移動する必要があります。アカウントコンソールで新しいOTPジェネレーターを再設定してください。OTPが必要な場合、ユーザーはログイン時に新しいOTPジェネレーターを再設定する必要があります。

または、ユーザーにOTPジェネレーターのリセットを要求するメールを送信することもできます。次の手順は、ユーザーがすでに OTP クレデンシャルを持っている場合にも適用されます。

-

適切なレルムにログインしている。

-

メインメニューの Users をクリックします。 Users ページが表示されます。

-

ユーザーを選択します。

-

認証情報」タブをクリックします。

-

Reset Actions のリストに移動します。

-

OTPを設定する]をクリックします。

-

Send Email をクリックします。送信されたメールには、ユーザーを OTP設定ページ に誘導するリンクが含まれています。

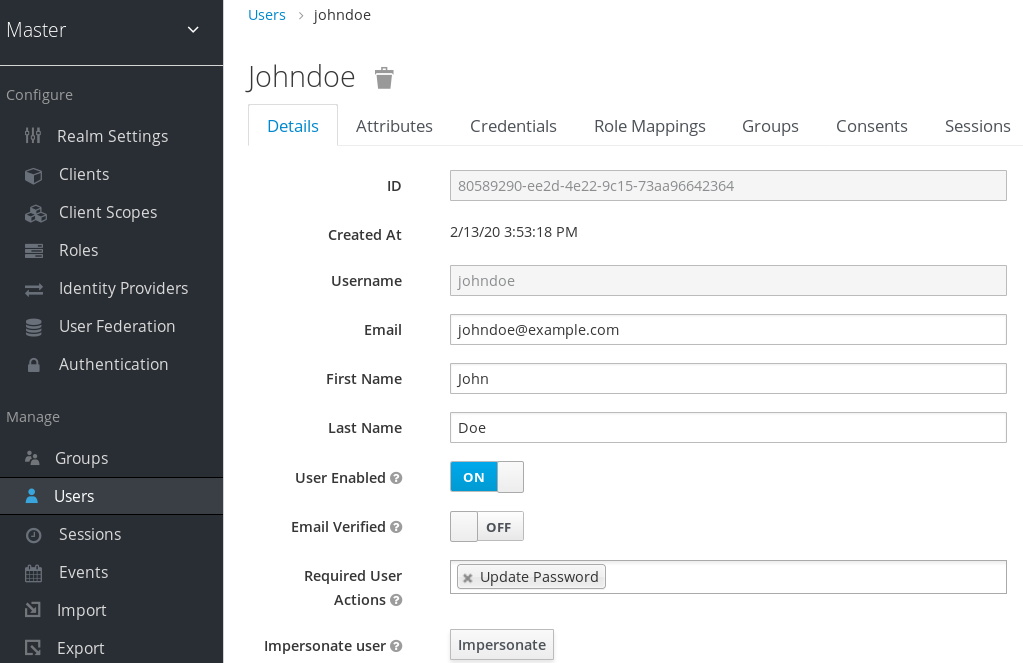

必須アクション

初回ログイン時にユーザーが実行しなければならないアクションを設定することができます。これらのアクションは、ユーザーがクレデンシャルを提供した後に必要となります。最初のログイン後、これらのアクションは必要なくなります。必須アクションは、そのユーザーの Details タブで追加します。

以下は、必須アクションの種類の例です。

- Update Password

-

ユーザーはパスワードを変更する必要があります。

- Configure OTP

-

ユーザーはFree OTPまたはGoogleオーセンティケーター・アプリケーションを使用して、モバイルデバイスにワンタイム・パスワード・ジェネレーターを設定する必要があります。

- Verify Email

-

ユーザーは、自分のEメールアカウントを確認する必要があります。検証用リンクが記載された電子メールがユーザーに送信されますので、クリックしてください。このワークフローが正常に完了すると、ユーザーはログインできるようになります。

- Update Profile

-

ユーザーは、名前、住所、電子メール、電話番号などのプロフィール情報を更新する必要があります。

一人のユーザーに対する必須アクションの設定

どのユーザーに対しても必須アクションを設定できます。

-

メニューの Users をクリックします。

-

一覧からユーザーを選択します。

-

Required User Actions の一覧に移動します。

-

アカウントに追加したいアクションをすべて選択します。

-

アクション名の横にある X をクリックすると、削除されます。

-

追加するアクションを選択したら、 Save をクリックします。

全ユーザーへの必須アクションの設定

すべての新規ユーザーの初回ログイン前に必要なアクションを指定することができます。この条件は、 Users ページの Add User ボタン、またはログインページの Register リンクで作成されたユーザーに適用されます。

-

メニューの Authentication をクリックします。

-

Required Actions タブをクリックします。

-

1つ以上の必須アクションの Default Action 列のチェックボックスをクリックします。新規ユーザーの初回ログイン時には、選択したアクションを実行する必要があります。

必須アクションとしての利用規約の有効化

新規ユーザーがKeycloakに初めてログインする前に、利用規約に同意しなければならないという必須アクションを有効にすることができます。

-

メニューの Authentication をクリックします。

-

Required Actions タブをクリックします。

-

Terms and Conditions のアクションを有効にします。

-

ベースとなるログインテーマ内の

terms.ftlファイルを編集します。

-

テーマの拡張と作成の詳細については、 Server Developer Guide を参照してください。

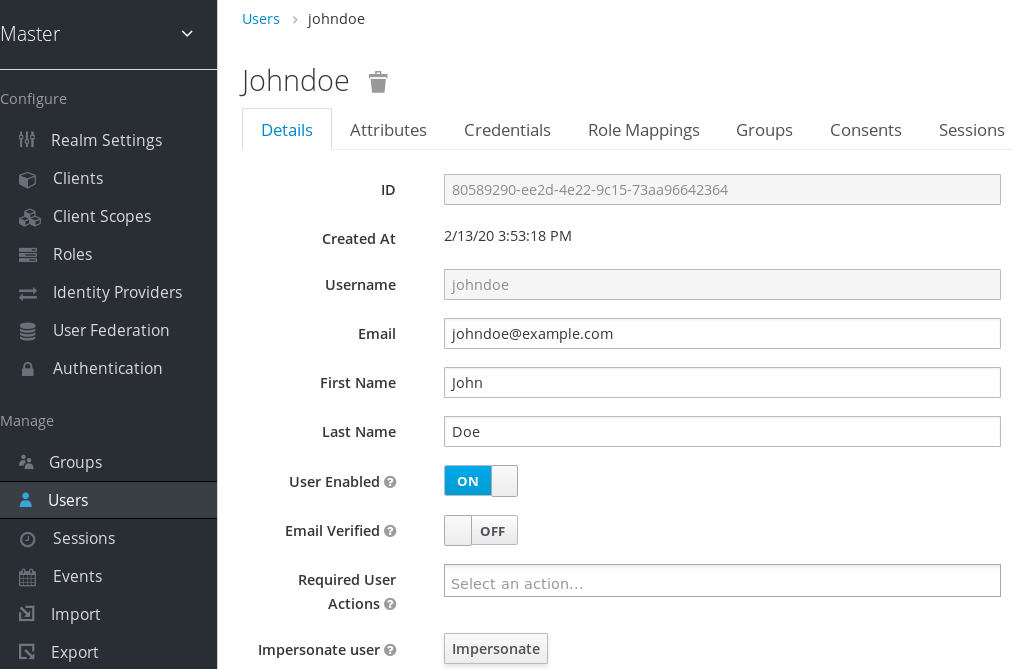

ユーザーの成り代わり

適切なパーミッションを持つ管理者は、ユーザーに成りすますことができます。たとえば、あるユーザーがアプリケーションのバグに遭遇した場合、管理者はそのユーザーに成りすまして問題を調査したり、再現したりすることができます。

レルム内で impersonation ロールを持つすべてのユーザーが、あるユーザーになりすますことができます。

-

管理者とユーザーが同じレルムにいる場合は、管理者がログアウトし、成りすましをされるユーザーとして自動的にログインします。

-

管理者とユーザーが異なるレルムにいる場合、管理者はログインしたままで、さらにそのユーザーのレルムのユーザーとしてログインします。

いずれの場合も、なりすましたユーザーの User Account Management ページが表示されます。

Impersonate ボタンは、 Users ページの Details タブからアクセスできます。

-

管理パーミッションの割り当てについては、管理コンソールのアクセス制御の章を参照してください。

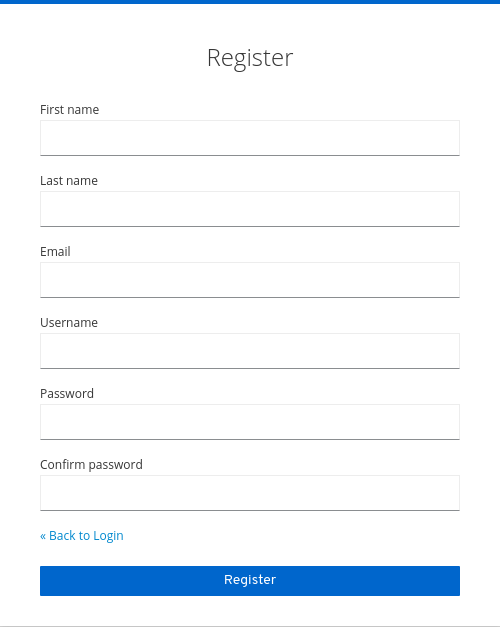

ユーザー登録

Keycloak をサードパーティー認可サーバーとして使用して、自己登録したユーザーを含むアプリケーションのユーザーを管理することができます。自己登録を有効にすると、ログインページに登録リンクが表示され、ユーザーがアカウントを作成できるようになります。

ユーザーが登録を完了するには、登録フォームにプロファイルル情報を追加する必要があります。登録フォームは、ユーザーが入力しなければならないフィールドを削除または追加することでカスタマイズできます。

-

ユーザー登録のカスタマイズについては、 Server Developer Guide を参照してください。

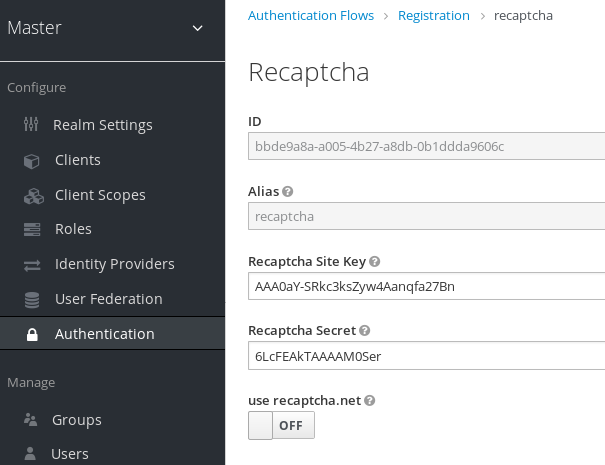

reCAPTCHAの有効化

ボットからの登録を保護するために、KeycloakはGoogle reCAPTCHA と統合しています。

reCAPTCHAを有効にすると、ログインテーマ内の register.ftl を編集して、登録ページでのreCAPTCHAボタンの配置とスタイルを設定することができます。

-

ブラウザーで次のURLを入力します。

https://developers.google.com/recaptcha/ -

APIキーを作成し、reCAPTCHAサイトのキーとシークレットを取得します。この手順で使用するため、reCAPTCHAサイトのキーとシークレットをメモしておいてください。

localhostはデフォルトで動作します。ドメインは指定する必要はありません。 -

Keycloakの管理コンソールに移動します。

-

メニューの Authentication をクリックします。

-

Flows タブをクリックします。

-

ドロップダウンメニューから Registration を選択します。

-

reCAPTCHA の要件を Required に設定します。これにより、reCAPTCHAが有効になります。

-

reCAPTCHAフローの項目の右側にある Actions をクリックします。

-

Config のリンクをクリックします。

Recaptchaの設定ページ

-

Google reCAPTCHAのウェブサイトから生成された Recaptcha Site Key を入力してください。

-

Google reCAPTCHAのウェブサイトから生成された Recaptcha Secret を入力してください。

-

-

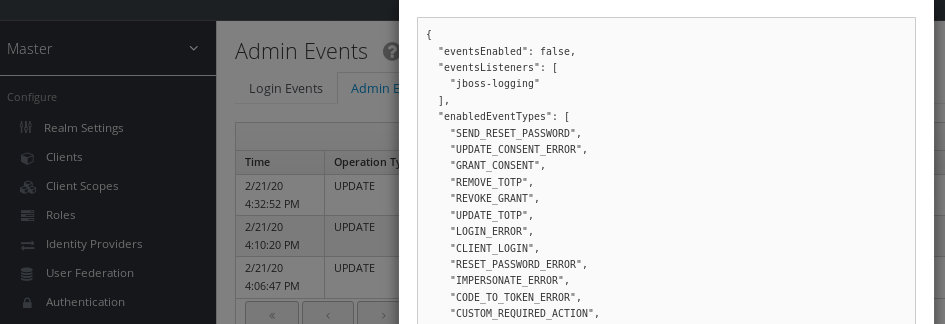

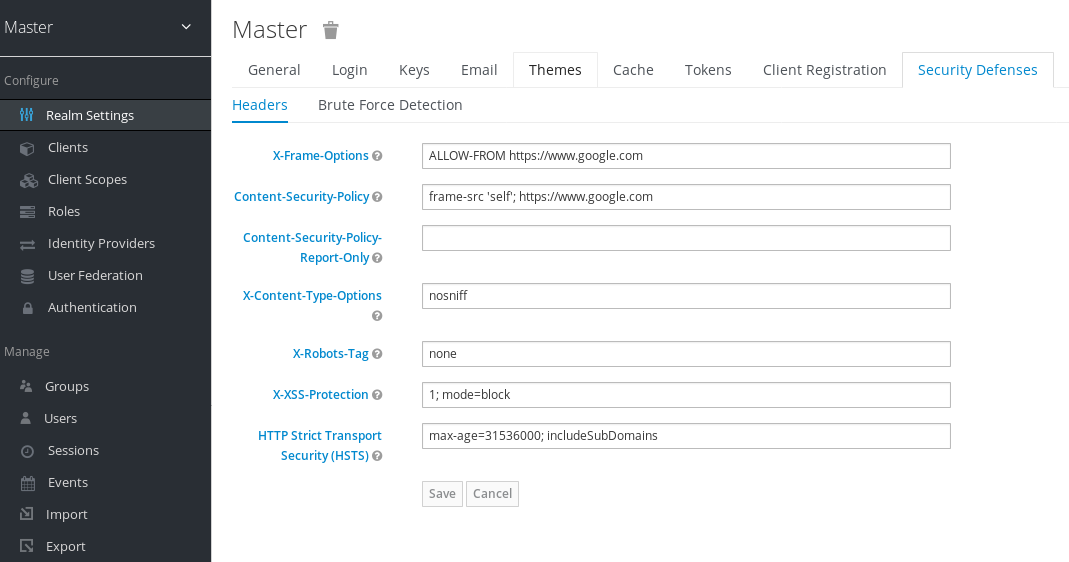

Googleが登録ページをiframeとして使用することを認可します。

Keycloakでは、Webサイトがiframe内にログインページのダイアログを含めることができません。この制限は、クリックジャッキング攻撃を防止するためのものです。Keycloakで設定されているデフォルトのHTTPレスポンス・ヘッダーを変更する必要があります。 -

メニューの Realm Settings をクリックします。

-

Security Defenses タブをクリックします。

-

X-Frame-Options ヘッダーのフィールドに

https://www.google.comと入力します。 -

Content-Security-Policy ヘッダーのフィールドに

https://www.google.comと入力します。

-

-

テーマの拡張と作成の詳細については、 Server Developer Guide を参照してください。

Keycloakによって収集された個人データ

デフォルトでは、Keycloakは次のデータを収集します。

-

ユーザーの電子メール、姓、名前などの基本的なユーザー・プロフィール・データ

-

ソーシャル・ログインに使用するときにソーシャル・アカウントとソーシャル・アカウントへの参照に使用される基本的なユーザー・プロフィール・データ

-

IPアドレス、オペレーティング・システム名、ブラウザー名など、監査とセキュリティーの目的で収集されたデバイス情報

Keycloakで収集された情報は高度にカスタマイズできます。カスタマイズを行う場合は、次のガイドラインが適用されます。

-

登録およびアカウント・フォームには、誕生日、性別、国籍などのカスタム・フィールドを含めることができます。管理者は、Keycloakを設定して、ソーシャル・プロバイダーまたはLDAPなどのユーザー・ストレージ・プロバイダーからそのデータを取得できます。

-

Keycloakは、パスワード、OTPコード、WebAuthn公開鍵などのユーザー・クレデンシャルを収集します。この情報は暗号化されてデータベースに保存されるため、Keycloak管理者には表示されません。クレデンシャルの各タイプには、パスワードのハッシュに使用されるアルゴリズムやパスワードのハッシュに使用されるハッシュ反復回数など、管理者に表示される非機密メタデータを含めることができます。

-

認可サービスとUMAサポートを有効にすると、Keycloakは、特定のユーザーがオーナーであるいくつかのオブジェクトに関する情報を保持することができます。

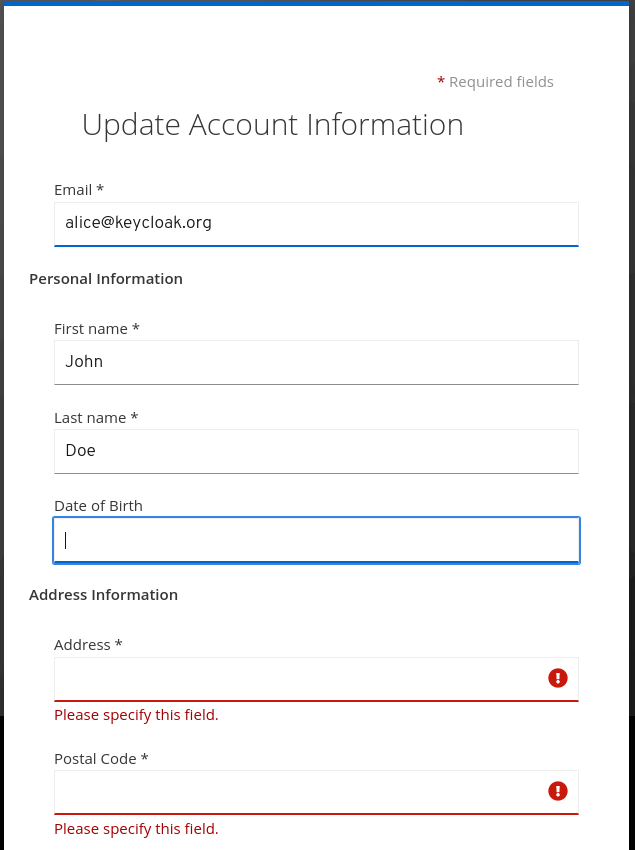

ユーザー・プロフィール

Keycloakでは、ユーザーは一連の属性と関連付けられています。これらの属性は、Keycloak内のユーザーをより適切に説明、識別するため、また、アプリケーションにユーザーに関する追加情報を渡すために使用されます。

ユーザー・プロフィールは、ユーザー属性を表現するための明確なスキーマを定義し、それらがレルム内でどのように管理されるかを定義するものです。ユーザー情報を一貫して表示することで、管理者は属性の管理方法を様々な角度から制御することができます。また、Keycloakを拡張して追加の属性をサポートすることも容易になります。

他の機能の中でも、ユーザー・プロフィールを使用すると、管理者は次のことができます。

-

ユーザー属性のスキーマを定義します

-

コンテキスト情報に基づいて、属性が必要かどうかを定義します(例:ユーザーだけ必要か、管理者だけか、両方か、要求されるスコープに依存するか。)

-

第三者(管理者を含む)がユーザー属性を参照・変更できないような強いプライバシー要件に対応することができるように、ユーザー属性の参照・編集用のパーミッションを定義します

-

ユーザー情報が常に更新され、属性に関連するメタデータやルールに準拠するように、ユーザー・プロフィールのコンプライアンスを動的に強化します

-

組み込みのバリデーターを活用したり、カスタムのバリデーターを作成することで、属性ごとに検証ルールを定義します

-

アカウント・コンソールの登録、プロフィールの更新、ブローカリング、個人情報など、ユーザーが操作するフォームを、属性定義に従って動的にレンダリングし、テーマを手動で変更する必要がありません。

ユーザー・プロフィールの機能は、ユーザー・プロフィールSPIによってバックアップされています。デフォルトでは、これらの機能は無効化されており、レルムはレガシー動作との後方互換性を保つためにデフォルトの構成を使用するように設定されています。

|

レガシーな動作は、ユーザー名、電子メール、姓名などのユーザーのルート属性を管理する際にKeycloakで使用されるデフォルトの制約を維持することであり、カスタム属性を管理する方法については何の制約もありません。登録、プロフィール更新、ブローカリング、アカウント・コンソールによるアカウント管理などのユーザーフローについては、ユーザーは前述の属性を使用するように制限され、テーマ・テンプレートを変更して追加の属性をサポートすることが可能です。 すでにKeycloakを使用している場合は、これまで使用していたレガシーな動作となります。 |

レガシーな動作とは異なり、Declarativeプロバイダーでは、管理コンソールと明確に定義されたJSONスキーマを通じて、レルムに対するユーザー・プロフィールの構成をより柔軟に定義することができます。

次のセクションでは、Declarativeプロバイダを使用して独自のユーザー・プロフィール構成を定義する方法について見ていきます。

|

将来的には、Keycloakではレガシーな動作はサポートされなくなります。理想的には、ユーザー・プロフィールによって提供される新しい機能に目を向け始め、それに従ってレルムを移行すべきです。 |

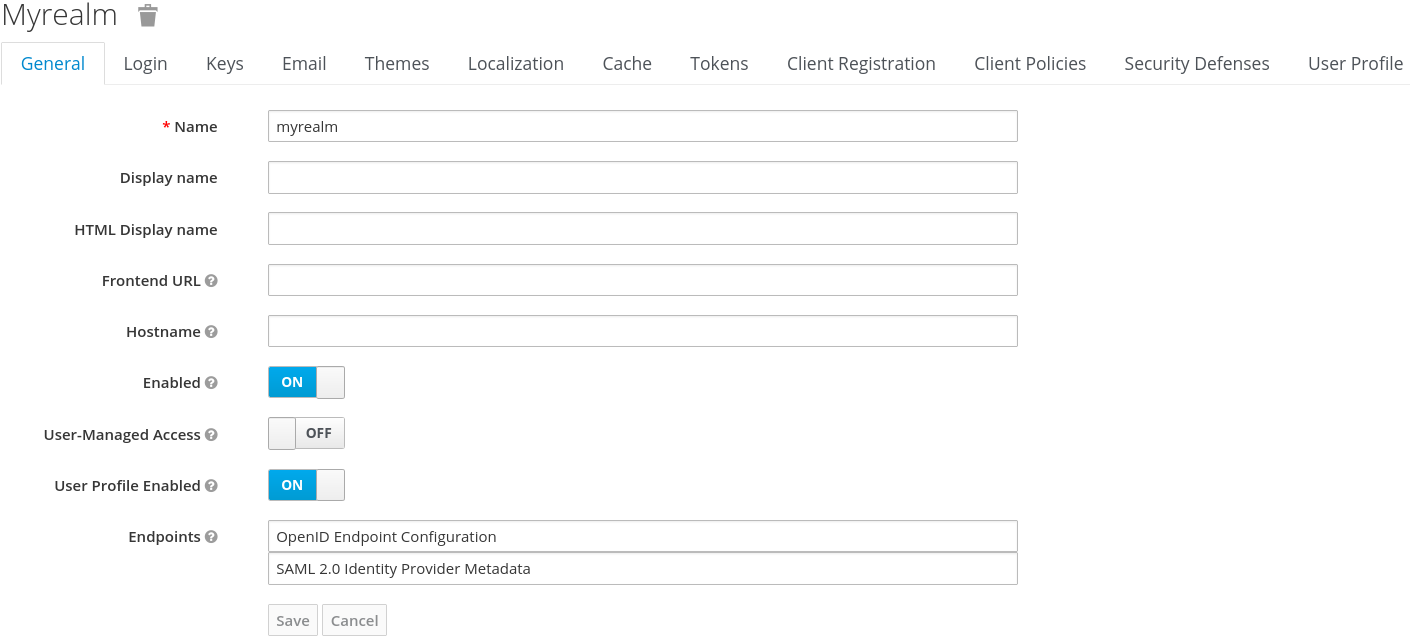

ユーザー・プロフィールを有効にする

|

Declarative User Profileは、 テクノロジー・プレビュー であり、完全にはサポートされていません。この機能はデフォルトで無効になっています。 有効にするには、 |

declarative_user_profile 機能を有効にすることに加えて、レルムに対してユーザー・プロフィールを有効にする必要があります。これを行うには、左サイドメニューの Realm Settings リンクをクリックし、 User Profile Enabled スイッチをオンにします。

この機能を有効にし、 Save ボタンをクリックすると、 User Profile タブにアクセスすることができ、ここからユーザー属性の設定を管理できるようになります。

レルムのユーザー・プロフィールを有効にすることで、Keycloakはユーザー・プロフィールの構成に基づいて、属性を管理する方法について追加の制約を課そうとします。まとめると、この機能が有効になった際に期待されることは以下の通りです。

-

管理者視点では、ユーザー詳細ページの

Attributesタブには、ユーザー・プロフィールの構成で定義された属性のみが表示されます。また、属性ごとに定義された条件も、属性を管理する際に考慮されます。 -

登録、プロフィールの更新、ブローカリング、アカウント・コンソールの個人情報などのユーザー向けフォームは、ユーザー・プロフィールの構成に基づいて動的にレンダリングされる予定です。そのため、Keycloak はこれらのフォームを動的にレンダリングするために、異なるテンプレートに依存する予定です。

次のトピックでは、ユーザー・プロフィールの構成を管理する方法と、それがレルムにどのような影響を与えるかを探ります。

ユーザー・プロフィールの管理

ユーザー・プロフィールの設定は、レルム単位で管理されます。そのためには、左サイドメニューの Realm Settings リンクをクリックし、User Profile タブをクリックします。

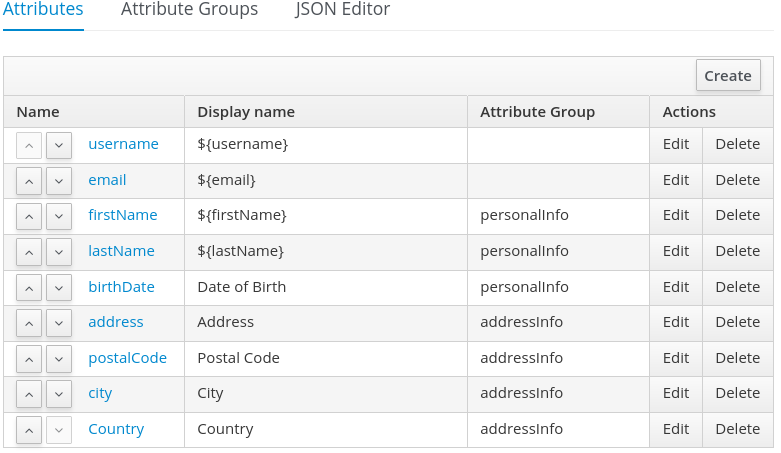

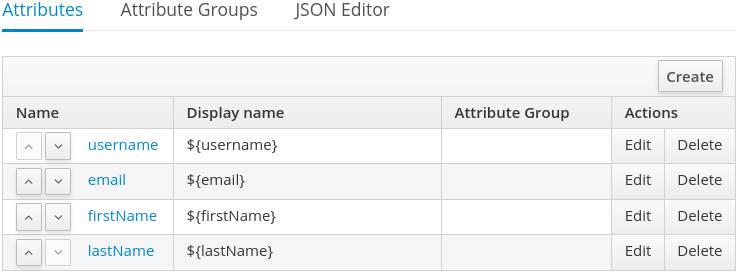

Attributes サブタブには、ユーザー・プロフィールに現在関連付けられている属性のリストが表示されます。デフォルトでは、ユーザーのルート属性に基づいて作成され、各属性はバリデーションとパーミッションの観点からいくつかのデフォルト設定がされています。

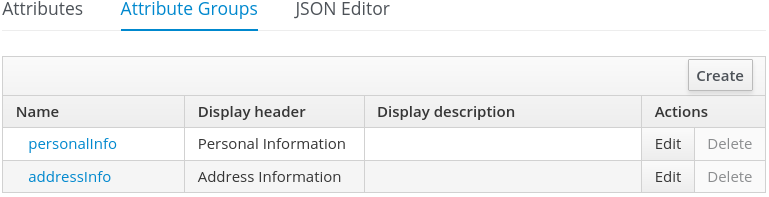

Attribute Groups のサブタブでは、属性グループを管理することができます。属性グループは、ユーザー向けフォームをレンダリングする際に、属性を関連付けて表示することができます。

|

今のところ、属性グループはレンダリングの目的にのみ使用されていますが、将来的には、リンク先の属性にトップレベルの設定を定義することも可能になる予定です。 |

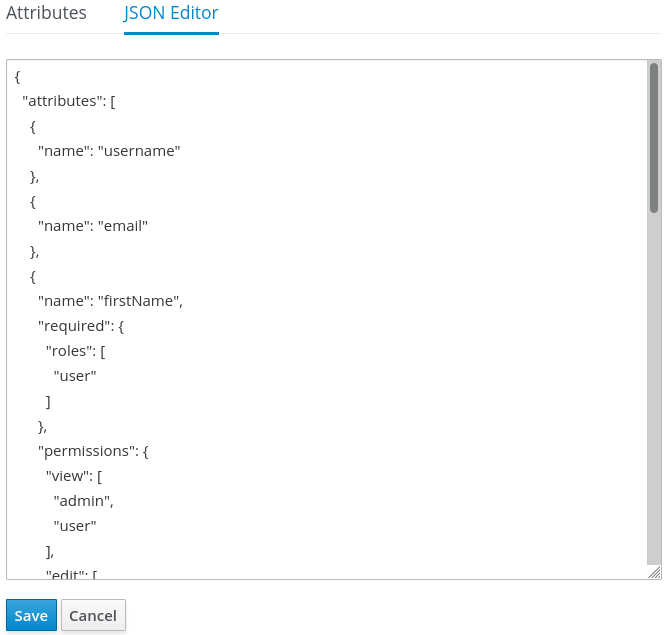

JSON Editor サブタブでは、明確に定義されたJSONスキーマを使用して設定を表示および編集することができます。他のタブで行った変更は、このタブで表示されるJSON設定に反映されます。

次のセクションでは、 Attributes サブタブで設定を管理する方法を学びます。

属性の管理

Attributes サブタブでは、ユーザー・プロフィールに関連する属性の作成、編集、削除を行うことができます。

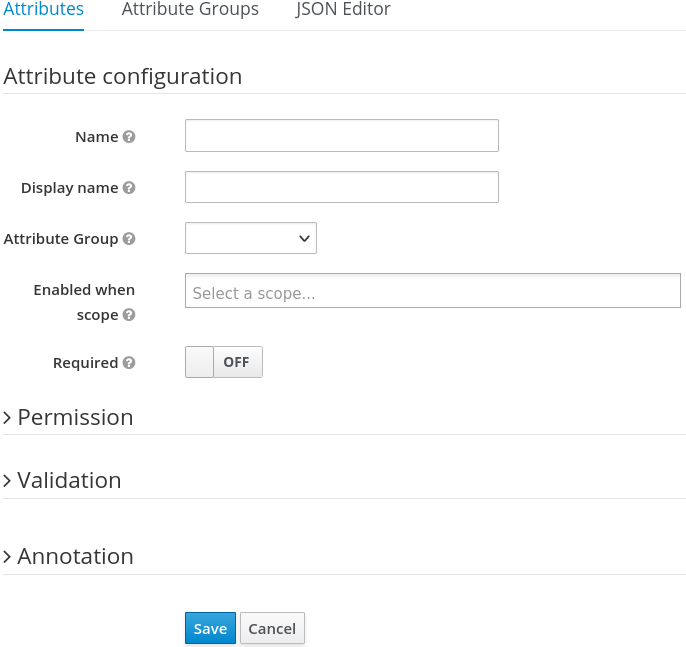

新しい属性を定義してユーザー・プロフィールと関連付けるには、属性一覧の右上にある Create ボタンをクリックします。

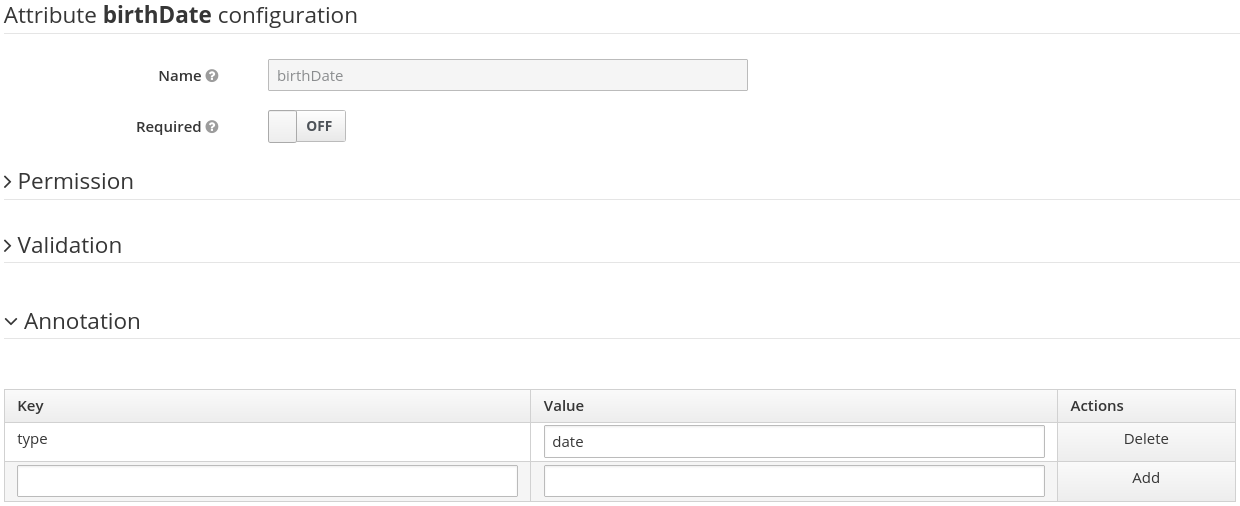

属性を設定する際に、以下の設定を定義することができます。

- 名前

-

属性の名前です。

- Display name

-

主にユーザー向けのフォームをレンダリングする際に使用される、属性のユーザー・フレンドリーな名前です。国際化をサポートしており、メッセージ・バンドルから値を読み込むことができます。

- Attribute Group

-

属性が属する属性グループがある場合、そのグループを設定します。

- Enabled when scope

-

属性を動的に有効にするためのスコープのリストを定義できるようにします。設定されていない場合、属性は常に有効であり、ユーザー・プロフィールの管理およびユーザー向けフォームのレンダリング時にその制約が常に適用されます。そうでない場合は、リスト内のスコープのいずれかがクライアントから要求されたときにのみ、同じ制約が適用されます。

- Required

-

属性を必須として設定します。有効ではない場合、その属性はオプションです。それ以外の場合、属性はユーザーと管理者によって提供されなければなりません。また、クライアントが要求するスコープに基づいて、ユーザーまたは管理者のみに属性を必須とすることも可能です。

- Permission

-

このセクションでは、ユーザーと管理者の参照と書き込みのパーミッションを定義することができます。

- Validation

-

このセクションでは、属性値を管理する際に実行されるバリデーションを定義することができます。Keycloakは組み込みのバリデータのセットを提供し、そこから選んで独自のバリデータを追加することができます。

- Annotation

-

このセクションでは、属性にアノテーションを関連付けることができます。アノテーションは主に、レンダリング目的でフロントエンドに追加のメタデータを渡すのに便利です。

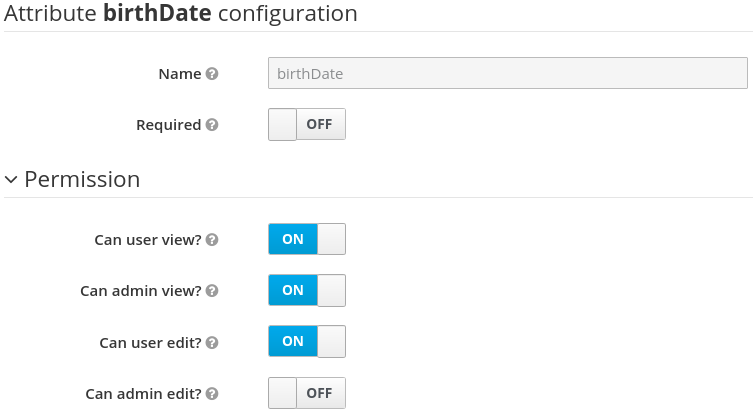

パーミッションの管理

Permission セクションでは、ユーザーと管理者が属性に対して読み書きできるアクセスレベルを定義することができます。

そのために、以下のような設定を行います。

- Can user view?

-

有効にすると、ユーザーはその属性を参照することができます。そうでなければ、ユーザーはその属性にアクセスできません。

- Can user edit?

-

有効にすると、ユーザーはその属性を表示および編集することができます。そうでない場合、ユーザーはその属性に書き込むアクセス権を持ちません。

- Can admin view?

-

有効にすると、管理者はその属性を参照することができます。そうでなければ、管理者はその属性にアクセスできません。

- Can admin edit?

-

有効にすると、管理者はその属性を表示および編集することができます。そうでない場合、管理者はその属性に書き込むアクセス権を持ちません。

|

属性を作成すると、その属性には何のパーミッションも設定されません。事実上、ユーザーも管理者もその属性にアクセスすることはできません。属性を作成したら、その属性が対象者のみに表示されるように、適宜パーミッションを設定するようにしてください。 |

パーミッションは、属性の管理方法と管理者、およびユーザー向けフォームでの属性の表示方法に直接的な影響を及ぼします。

たとえば、ある属性をユーザーしか参照できないように設定すると、管理者は管理コンソールからユーザーを管理する際に、その属性にアクセスできなくなります(User APIからもアクセスできなくなります)。また、ユーザーは自分のプロフィールを更新する際に、その属性を変更することができなくなります。ユーザー属性が既存のアイデンティティー・ストア(フェデレーション)から取得され、ソース・アイデンティティー・ストアを介する以外に属性を更新する可能性がなく、ユーザーに属性を単に表示したい場合、興味深い構成となります。

同様に、ある属性を管理者のみ書き込み可能で、ユーザーは読み取り専用にすることもできます。この場合、管理者だけがその属性を管理できるようになります。

プライバシーに関する要件によっては、管理者はアクセスできないが、ユーザーには読み書き権限がある属性が必要な場合もあります。

ユーザー・プロフィールの設定に新しい属性を追加する場合は、必ず正しいパーミッションを設定してください。

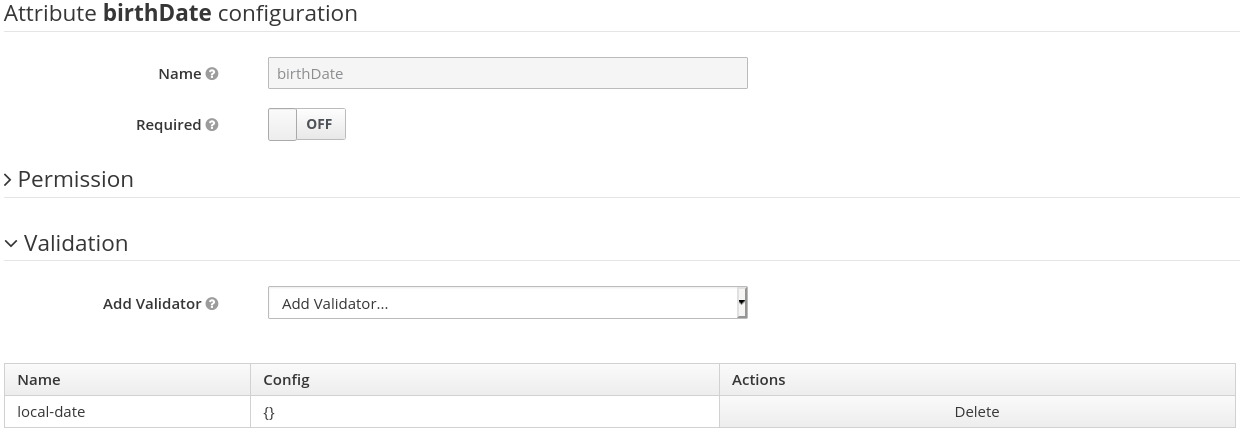

バリデーションの管理

Validation セクションでは、属性値が特定のルールに適合していることを確認するために、さまざまな形式のバリデーションを選択することができます。

Keycloakはすぐに利用できる異なるバリデーターを提供します。

| 名前 | 説明 | 設定 |

|---|---|---|

length |

文字列値の長さを最小値と最大値で確認します。 |

min :許容される最小の長さを定義する整数です。 max :許容される最大の長さを指定する整数です。 trim-disabled :バリデーション前に値をトリミングするかどうかを定義するBoolean値です。 |

integer |

値が整数であり、下限および/または上限の範囲内にあるかどうかを確認します。範囲が定義されていない場合は、値が有効な数値であるかどうかだけをチェックします。 |

min :下限の範囲を指定する整数です。 max :上限の範囲を指定する整数です。 |

double |

値がdoubleであり、下限および/または上限の範囲内であるかどうかを確認します。範囲を指定しなかった場合、バリデータは値が有効な数値であるかどうかだけをチェックします。 |

min :下限の範囲を指定する整数です。 max :上限の範囲を指定する整数です。 |

uri |

値が有効なURIであるかどうかを確認します。 |

なし |

pattern |

値が特定の正規表現パターンにマッチするかどうかを確認します。 |

pattern :値を検証する際に使用する正規表現パターン。 error-message :国際化バンドルでのエラーメッセージのキーを設定します。設定されていない場合、汎用メッセージが使用されます。 |

値が有効な電子メール形式であるかどうかを確認します。 |

なし |

|

local-date |

値がレルムおよび/あるいはユーザーのロケールに基づいた有効な形式であるかどうかを確認します。 |

なし |

person-name-prohibited-characters |

スクリプト・インジェクションなどの攻撃に対する追加の防壁として、値が有効な人名であるかどうかをチェックします。この検証は、人名に一般的でない文字をブロックするデフォルトの正規表現パターンに基づいています。 |

error-message :国際化バンドルでのエラーメッセージのキーを設定します。設定されていない場合、汎用メッセージが使用されます。 |

username-prohibited-characters |

スクリプト・インジェクションなどの攻撃に対する追加の防壁として、値が有効なユーザー名であるかどうかをチェックします。この検証は、ユーザー名に一般的でない文字をブロックするデフォルトの正規表現パターンに基づいています。 |

error-message :国際化バンドルでのエラーメッセージのキーを設定します。設定されていない場合、汎用メッセージが使用されます。 |

オプション |

値が定義された許容値のセットから外れていないかどうかをチェックします。セレクト・フィールドやマルチセレクト・フィールドで入力された値を検証するのに便利です。 |

options: 許可された値を含む文字列の配列。 |

アノテーションの管理

フロントエンドに追加情報を渡すために、属性にアノテーションを付与し、属性のレンダリング方法を指定することができます。この機能は主にKeycloakのテーマを拡張して、属性に関連付けられたアノテーションに基づいてページを動的にレンダリングする際に役立ちます。この仕組みは、たとえば 属性のForm入力フィールドを設定する に使われています。

属性グループの管理

Attribute Groups サブタブでは、属性グループの作成、編集、削除を行うことができます。属性グループは、関連する属性のコンテナーを定義することができ、ユーザー向けフォームに表示される際に一緒に表示されます。

|

属性にバインドされている属性グループを削除することはできません。そのためには、まず属性を更新してバインディングを削除する必要があります。 |

新しいグループを作成するには、属性グループ一覧の右上にある Create ボタンをクリックします。

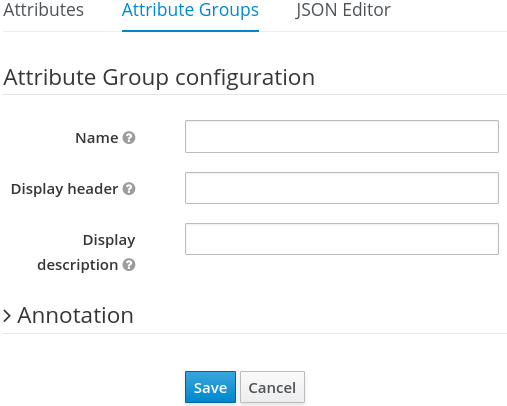

グループを構成する際に、以下の設定を定義することができます。

- 名前

-

グループ名です。

- Display name

-

主にユーザー向けのフォームをレンダリングする際に使用される、グループのユーザー・フレンドリーな名前です。国際化をサポートしており、メッセージ・バンドルから値を読み込むことができます。

- Display description

-

ユーザー向けフォームをレンダリングする際に、ツールチップとして表示されるユーザー・フレンドリーなテキストです。

- Annotation

-

このセクションでは、属性にアノテーションを関連付けることができます。アノテーションは主に、レンダリング目的でフロントエンドに追加のメタデータを渡すのに便利です。

JSON設定の使用

ユーザー・プロフィールの設定は、明確に定義されたJSONスキーマを使用して保存されます。 JSON Editor サブタブをクリックすることで、ユーザー・プロフィールの設定を直接編集することができます。

JSONスキーマは以下のように定義されています。

{

"attributes": [

{

"name": "myattribute",

"required": {

"roles": [ "user", "admin" ],

"scopes": [ "foo", "bar" ]

},

"permissions": {

"view": [ "admin", "user" ],

"edit": [ "admin", "user" ]

},

"validations": {

"email": {},

"length": {

"max": 255

}

},

"annotations": {

"myannotation": "myannotation-value"

}

}

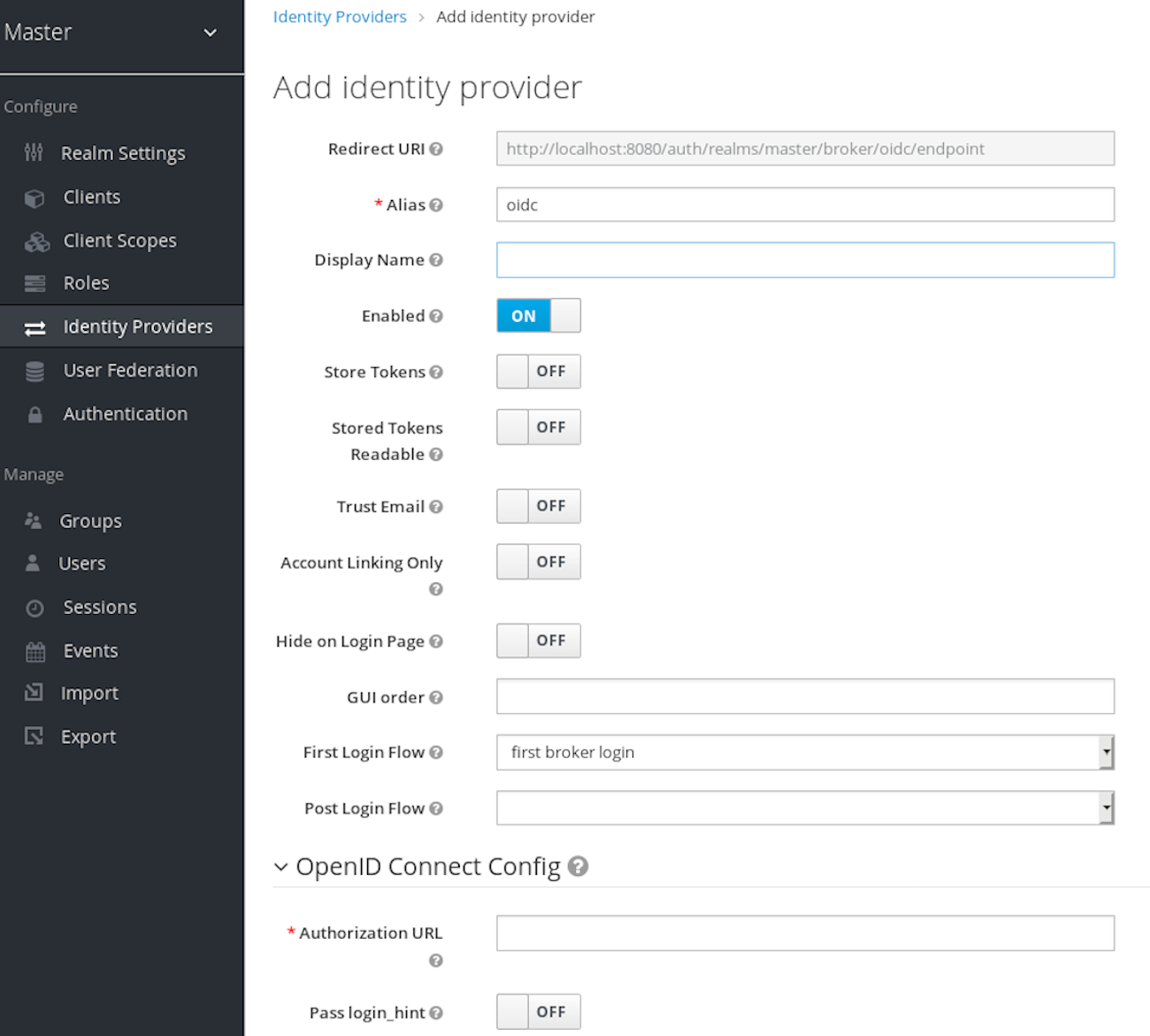

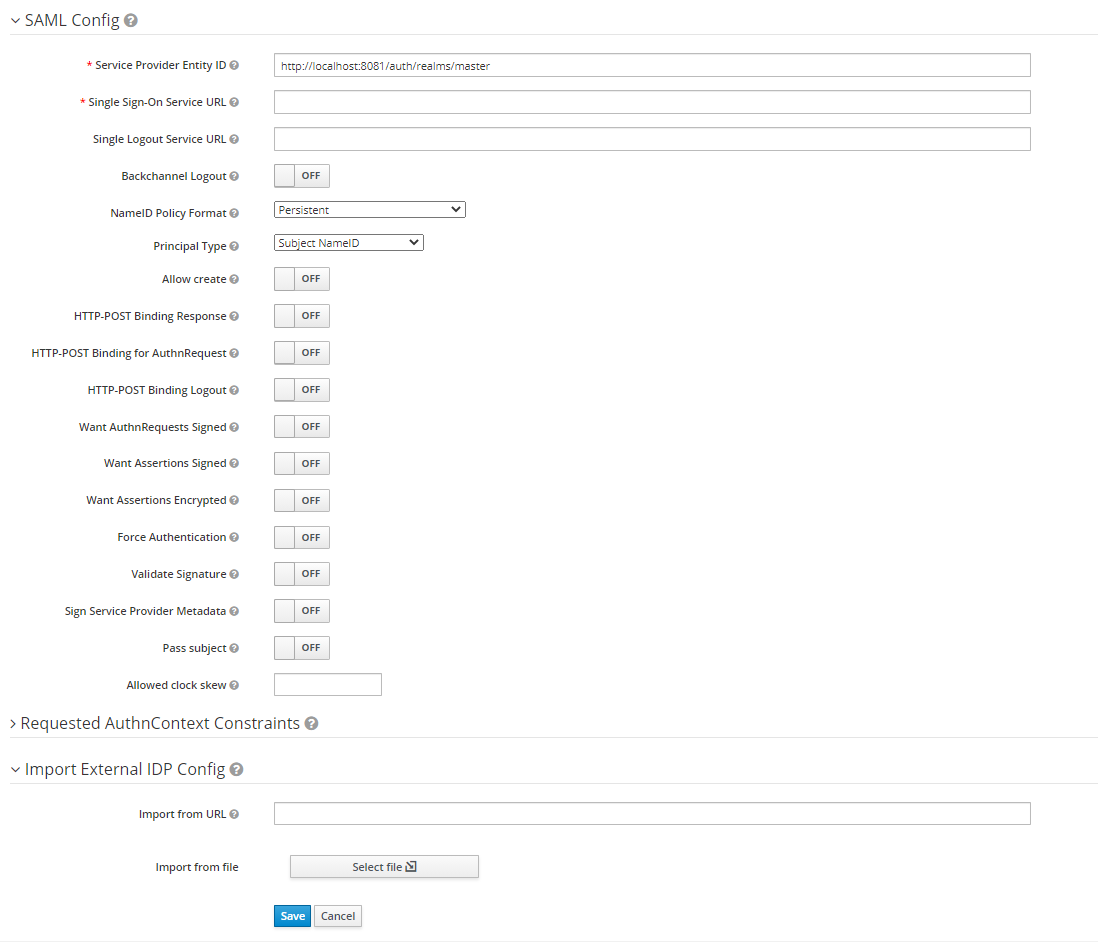

],

"groups": [

{

"name": "personalInfo",

"displayHeader": "Personal Information"

}

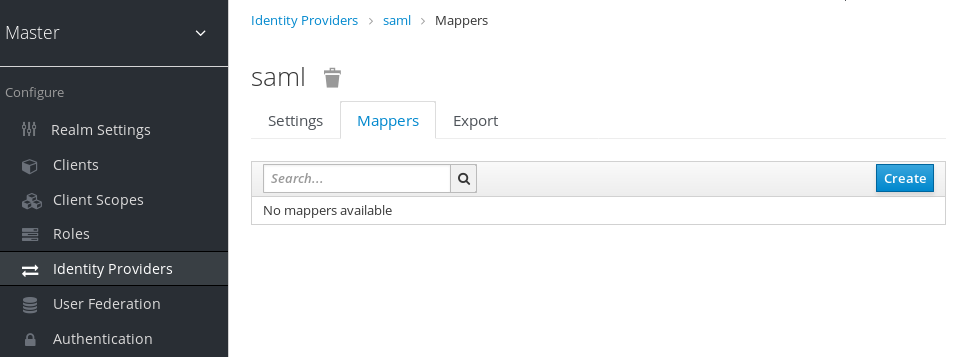

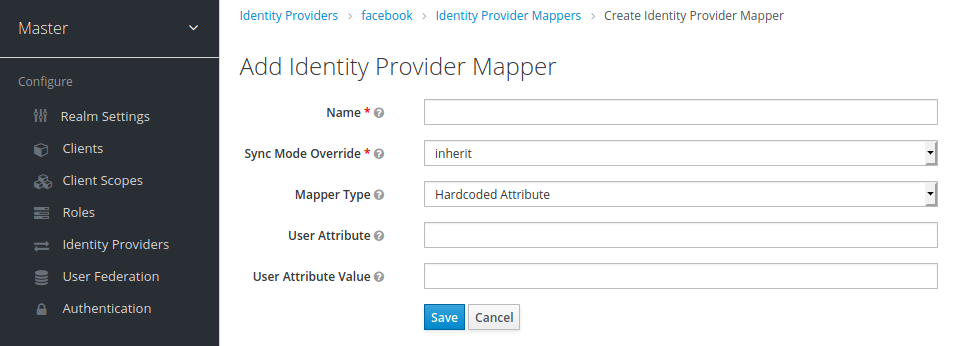

]

}スキーマは必要な数だけ属性をサポートします。

各属性には name と、オプションで required 、 permission 、 annotations の設定を定義する必要があります。

必須プロパティー

required 設定は、属性が必須であるかどうかを定義します。Keycloakでは、様々な条件に基づいて属性を必須とすることができます。

required 設定が空のオブジェクトとして定義されている場合、その属性は常に必須となります。

{

"attributes": [

{

"name": "myattribute",

"required": {}

]

}一方、ユーザー、管理者、またはその両方に対してのみ属性を必須とすることも可能です。また、ユーザーがKeycloakで認証する際に、特定のスコープを要求された場合のみ、この属性を必須とすることもできます。

ユーザーや管理者に必要な属性をマークするには、 roles プロパティーを次のように設定します。

{

"attributes": [

{

"name": "myattribute",

"required": {

"roles": ["user"]

}

]

}roles プロパティーには、値が user または admin である配列を指定します。これは、その属性がユーザーまたは管理者のどちらに必須とされるかによります。

同様に、ユーザー認証の際にクライアントから1つ以上のスコープのセットが要求された場合に、その属性を必須にすることも可能です。そのためには、次のように scopes プロパティを使用します。

{

"attributes": [

{

"name": "myattribute",

"required": {

"scopes": ["foo"]

}

]

}scopes プロパティーは配列で、その値にはクライアント・スコープを表す任意の文字列を指定することができます。

パーミッション・プロパティー

属性レベルの permissions プロパティーを使用して、属性に対する参照と書き込み権限を定義することができます。パーミッションは、ユーザー、管理者、またはその両方が属性に対してこれらの操作を実行できるかどうかに基づいて設定されます。

{

"attributes": [

{

"name": "myattribute",

"permissions": {

"view": ["admin"],

"edit": ["user"]

}

]

}view と edit の両プロパティーは、その値が user または admin である配列を期待します。これは、その属性がユーザーまたは管理者のどちらによって参照または編集可能であるかによります。

edit パーミッションが付与されると、view パーミッションも暗黙のうちに付与されます。

動的フォームの使用

ユーザー・プロフィールの主な機能の1つは、属性のメタデータに基づいてユーザー向けのフォームを動的にレンダリングする可能性です。この機能をレルムで有効にすると、登録やプロフィールの更新などのフォームが特定のテーマ・テンプレートを使ってレンダリングされ、ユーザー・プロフィールの設定に基づいたページが動的にレンダリングされます。

ですから、デフォルトのレンダリング機構がニーズに合っていれば、テンプレートをカスタマイズする必要は全くありません。それでもなお、テーマのカスタマイズが必要な場合は、以下のテンプレートを参照してください。

| テンプレート | 説明 |

|---|---|

base/login/update-user-profile.ftl |

プロフィールの更新ページをレンダリングするテンプレートです。 |

base/login/register-user-profile.ftl |

登録ページをレンダリングするテンプレートです。 |

base/login/idp-review-user-profile.ftl |

ブローカリングによるユーザー連携時に、ユーザー・プロフィールの確認・更新ページをレンダリングするテンプレートです。 |

base/login/user-profile-commons.ftl |

属性の設定に基づいて、フォームの入力フィールドをレンダリングするテンプレートです。前述の3つのページテンプレートすべてから使用されます。新しい入力タイプをここに実装することができます。 |

デフォルトのレンダリング機構は、以下の機能を提供します。

-

属性に設定されたパーミッションに基づき、フィールドを動的に表示します。

-

属性に設定された制約に基づき、必須フィールドのマーカーを動的にレンダリングします。

-

属性に設定されたフィールド入力タイプ(テキスト、日付、数字、セレクト、マルチセレクト)を動的にレンダリングします。

-

属性に設定されたパーミッションに応じて、読み取り専用のフィールドを動的にレンダリングします。

-

属性に設定された順序に応じて、フィールドを動的に順序付けします。

-

同じ属性グループに属するフィールドを動的にグループ化することができます。

属性のグループ化

動的なフォームがレンダリングされる際、同じ属性グループに属する属性をグループ化しようとします。

|

属性が属性グループにリンクされている場合、同じグループ内の属性が同じグループヘッダー内で近接していることを確認するために、属性の順序も重要です。そうしないと、グループ内の属性に順序がない場合、同じグループヘッダーがダイナミックフォームに複数回レンダリングされる可能性があります。 |

属性のためのフォーム入力ファイルの設定

Keycloakは、動的なフォームで属性に使用される入力タイプを設定するためのアノテーションを内蔵しており、属性の視覚化の他の側面を提供しています。

利用可能なアノテーションは以下です。

| 名前 | 説明 |

|---|---|

inputType |

フォームの入力フィールドのタイプ。利用可能なタイプを以下の表に示します。 |

inputHelperTextBefore |

入力フィールドの前(上)に表示されるヘルパーテキストです。ここでは直接テキストや国際化パターン( |

inputHelperTextAfter |

入力フィールドの後(下)に表示されるヘルパーテキストです。ここでは直接テキストや国際化パターン( |

inputOptionsFromValidation |

selectおよびmultiselectタイプのためのアノテーション。入力オプションを取得するカスタム属性検証の名前(オプション)。以下の 詳細な説明 を参照してください。 |

inputOptionLabelsI18nPrefix |

selectおよびmultiselectタイプのアノテーション。UIでオプションを表示するための国際化キーのプレフィックス。以下の detailed description を参照してください。 |

inputOptionLabels |

selectおよびmultiselectタイプのためのアノテーション。オプションマップで、オプションのUIラベルを定義します(直接または国際化を使用して)。以下の 詳細な説明 を参照してください。 |

inputTypePlaceholder |

HTMLの入力 |

inputTypeSize |

フィールドに適用されるHTMLのinputの |

inputTypeCols |

フィールドに適用されるHTMLのinputの |

inputTypeRows |

HTMLのinputの |

inputTypePattern |

HTMLのinputの |

inputTypeMaxLength |

HTMLのinputの |

inputTypeMinLength |

HTMLのinputの |

inputTypeMax |

HTMLのinputの |

inputTypeMin |

HTMLのinputの |

inputTypeStep |

HTMLのinputの |

|

フィールドタイプは、HTMLのフォーム・フィールドのタグや属性を適用したもので、HTMLの仕様やブラウザーのサポートに基づいた動作をします。 視覚的なレンダリングは、使用するテーマで適用されるCSSスタイルにも依存します。 |

利用可能な inputType アノテーションの値。

| 名前 | 説明 | 使用するHTMLタグ |

|---|---|---|

text |

一行のテキスト入力。 |

input |

textarea |

複数行のテキスト入力が可能。 |

textarea |

select |

一般的な単一選択入力です。以下の オプションの設定方法の説明 を参照してください。 |

select |

select-radiobuttons |

ラジオボタンによる単一選択入力。以下の オプションの設定方法の説明 を参照してください。 |

入力のグループ |

multiselect |

一般的な複数選択入力です。以下の オプションの設定方法の説明 を参照してください。 |

select |

multiselect-checkboxes |

チェックボックスのグループによる多項目入力。以下の オプションの設定方法の説明 を参照してください。 |

入力のグループ |

html5-email |

HTML5仕様に基づく、メールアドレス用の1行テキスト入力。 |

input |

html5-tel |

HTML 5仕様に基づく電話番号の1行テキスト入力。 |

input |

html5-url |

HTML5仕様に基づくURLの1行テキスト入力。 |

input |

html5-number |

HTML5仕様に基づく数値( |

input |

html5-range |

HTML5仕様に基づく数字入力用スライダー。 |

input |

html5-datetime-local |

HTML5仕様に基づく日付時刻入力。 |

input |

html5-date |

HTML5仕様に基づく日付入力。 |

input |

html5-month |

HTML5仕様に基づく月入力。 |

input |

html5-week |

HTML5仕様に基づく週間入力。 |

input |

html5-time |

HTML5仕様に基づく時刻入力。 |

input |

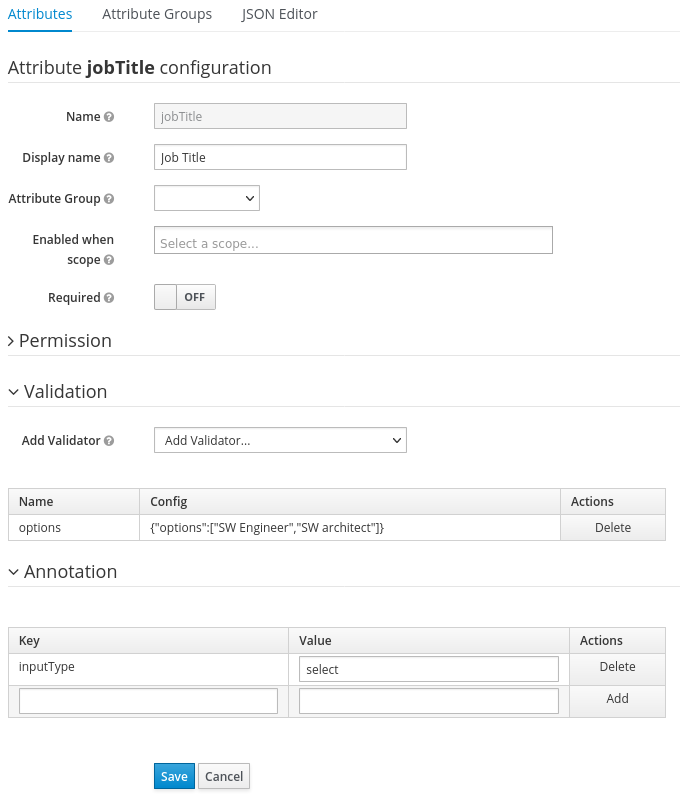

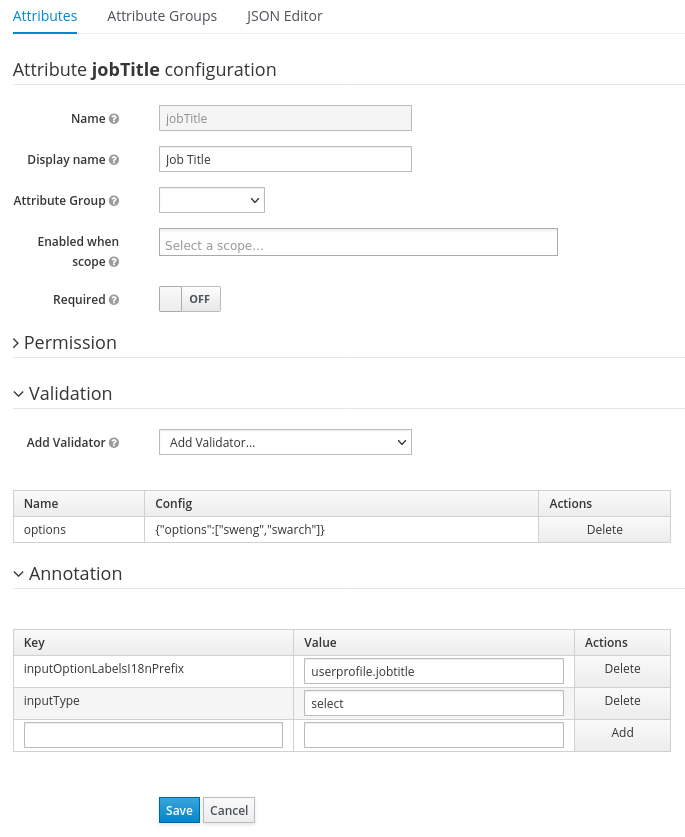

単一選択・複数選択フィールドのオプションの定義

単一選択と複数選択のフィールドのオプションは、UIに表示されるバリデーションとフィールドのオプションが常に一貫していることを確認するために、属性に適用されるバリデーションから取得されます。デフォルトでは、オプションは組み込みの options のバリデーションから取得されます。

選択項目や複数選択項目に対して、人間が読みやすいラベルを提供するには、さまざまな方法があります。最も単純なケースは、属性値が UI ラベルと同じである場合です。この場合、特別な設定は必要ありません。

属性値がUIに適さないIDのような場合、 inputOptionLabelsI18nPrefix アノテーションが提供する簡単な国際化サポートを使用することができます。これは国際化キーのプレフィックスを定義し、オプションの値はこのプレフィックスにドットで追加されます。

オプション値のためのローカライズされたUIラベルテキストは、共通のローカライゼーション機構を使用して、 userprofile.jobtitle.sweng と userprofile.jobtitle.swarch キーで提供されなければなりません。

また、inputOptionLabels アノテーションを使用して、個々のオプションのラベルを提供することができます。マップのキーはオプションの値 (バリデーションで定義) で、マップの値はそのオプションのUIラベルテキストそのもの、またはその国際化パターン ( ${i18n.key} のような) です。

|

ユーザー・プロフィールの |

国際化を行わず、個々のオプションにラベルを直接入力した例。

"attributes": [

...

{

"name": "jobTitle",

"validations": {

"options": {

"options":[

"sweng",

"swarch"

]

}

},

"annotations": {

"inputType": "select",

"inputOptionLabels": {

"sweng": "Software Engineer",

"swarch": "Software Architect"

}

}

}

...

]

個々のオプションの国際化されたラベルの例。

"attributes": [

...

{

"name": "jobTitle",

"validations": {

"options": {

"options":[

"sweng",

"swarch"

]

}

},

"annotations": {

"inputType": "select-radiobuttons",

"inputOptionLabels": {

"sweng": "${jobtitle.swengineer}",

"swarch": "${jobtitle.swarchitect}"

}

}

}

...

]

ローカライズされたテキストは、共通のローカライズ機構を使用して jobtitle.swengineer と jobtitle.swarchitect のキーで提供される必要があります。

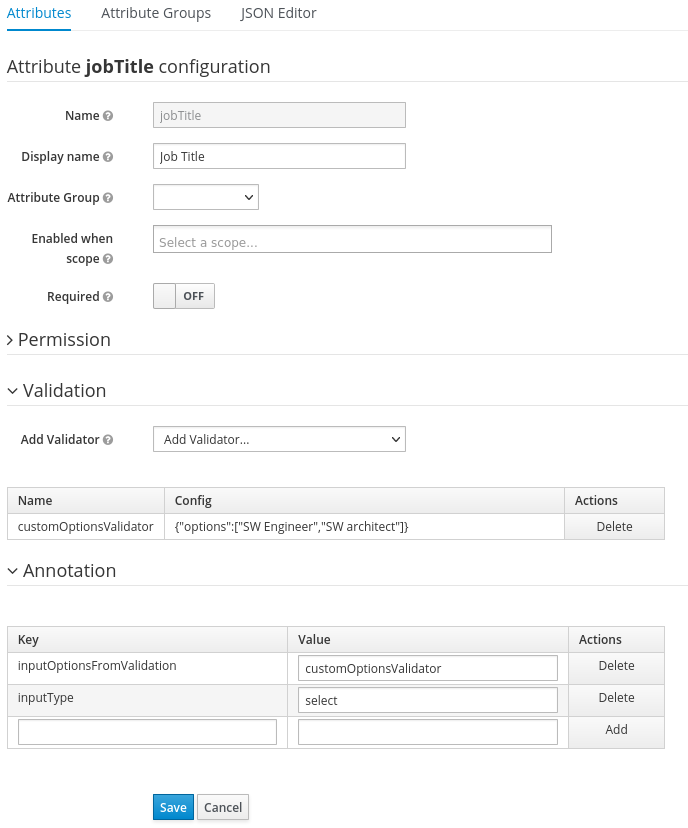

カスタム・バリデーターは inputOptionsFromValidation 属性アノテーションのおかげで、オプションを提供するために使用することができます。このバリデーションでは、オプションの配列を提供する options の設定が必要です。国際化は、組み込みの options のバリデーションで提供されるオプションと同じように動作します。

ユーザー・プロフィールの強制遵守

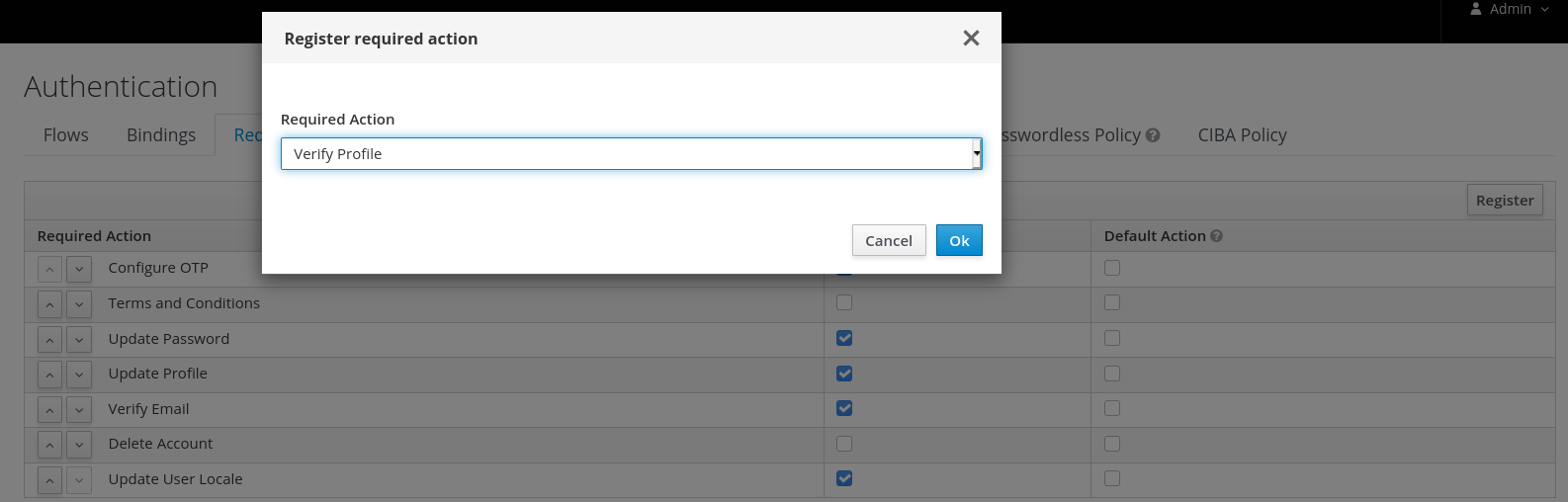

ユーザーのプロフィールが設定に準拠していることを確認するために、管理者は VerifyProfile 必須アクションを使用して、最終的にKeycloakで認証する際にユーザーのプロフィールを強制的に更新させることができます。

|

|

VerifyProfile アクションを有効にすると、ユーザー認証の際に次のような処理を行います。

-

ユーザー・プロフィールがレルムに設定されたユーザー・プロフィールの構成に完全に準拠しているかどうかを確認します。

-

そうでない場合は、認証時に追加のステップを実行し、ユーザーが不足または無効な属性を更新できるようにします。

-

ユーザー・プロフィールが設定に適合している場合、追加のステップは実行されず、ユーザーは認証プロセスを続行します。

デフォルトでは、 VerifyProfile アクションは無効になっています。有効にするには、左サイドメニューの Authentication リンクをクリックし、Required Actions タブをクリックします。このタブで Register ボタンをクリックし、 VerifyProfile アクションを選択します。

ユーザー・プロフィールへの移行

レルムに対してユーザー・プロフィール機能を有効にする前に、注意すべき重要な点がいくつかあります。属性メタデータを管理するための単一の場所を提供することで、この機能はユーザーに設定できる属性とその管理方法について非常に厳格なものとなっています。

ユーザー管理に関しては、管理者はユーザー・プロフィールの構成で定義された属性のみを管理することができます。ユーザーに設定された他の属性で、まだユーザー・プロフィール構成で定義されていないものは、アクセスできません。ユーザーまたは管理者のいずれかに公開したい、すべてのユーザー属性を定義したユーザー・プロフィール構成に更新することをお勧めします。

ユーザー情報を照会するためにUser REST APIにアクセスする場合にも、同様の推奨事項が適用されます。

LDAP_ID 、 LDAP_ENTRY_DN 、 KERBEROS_PRINCIPAL などのKeycloak内部ユーザー属性に関して、これらの属性にアクセスしたい場合は、ユーザー・プロフィール構成に属性として設定する必要があります。推奨は、これらの属性を管理者のみ参照可能とし、管理コンソールでユーザー属性を管理する際や、User APIでユーザーを照会する際に参照できるようにすることです。

テーマに関して、従来のテンプレート(ユーザーのルート属性でハードコードされたもの)をカスタマイズしている場合、ユーザー向けのフォームをレンダリングする際に、そのカスタム・テンプレートは使われず、これらのフォームを動的にレンダリングする新しいテンプレートが使用されます。理想的には、テンプレートのカスタマイズを避け、新しいテンプレートが提供する動的にフォームをレンダリングする動作を維持するようにします。それでも不十分な場合は、テンプレートをカスタマイズするか、新しいテンプレートを強化するかどうかを検討しますので、ご意見をお聞かせください。

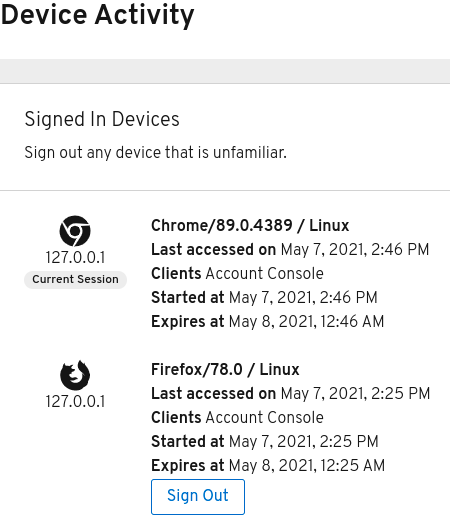

ユーザー・セッションの管理

ユーザーがレルムにログインすると、Keycloakは各ユーザーのユーザー・セッションを維持し、セッション内でユーザーがアクセスした各クライアントを記憶します。レルム管理者は、各ユーザー・セッションに対して以下のような複数のアクションを実行することができます。

-

レルムのログイン統計情報を表示する。

-

アクティブなユーザーとログインした場所を表示する。

-

ユーザーをセッションからログアウトさせる。

-

トークンを失効させる。

-

トークンのタイムアウトを設定する。

-

セッションのタイムアウトを設定する。

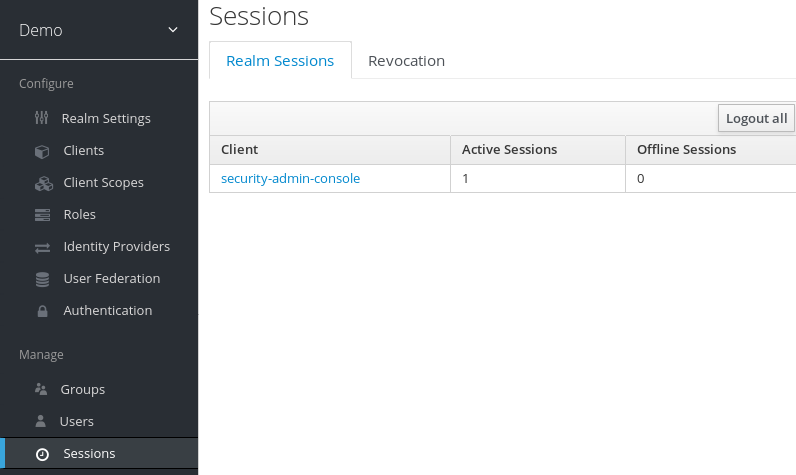

セッションの管理

Keycloakでアクティブなクライアントとセッションのトップレベルのビューを表示するには、メニューから Sessions をクリックします。

Logout all の操作

Logout all ボタンをクリックすると、レルム内のすべてのユーザーをログアウトすることができます。

Logout all ボタンをクリックすると、すべてのSSOクッキーが無効になり、アクティブなブラウザー・セッション内で認証を要求しているクライアントは再度ログインする必要があります。Keycloakは、OIDCクライアント・アダプターを使用して、ログアウト・イベントをクライアントに通知します。SAMLなどのクライアント・タイプは、バックチャネルのログアウト・リクエストを受信しません。

|

Logout all をクリックしても、未使用のアクセストークンは無効化されません。未使用のトークンは自然に失効する必要があります。OIDCクライアント・アダプターを使用しているクライアントの場合、無効化ポリシーをプッシュしてトークンを無効化させることができますが、他のアダプターの場合はうまくいきません。 |

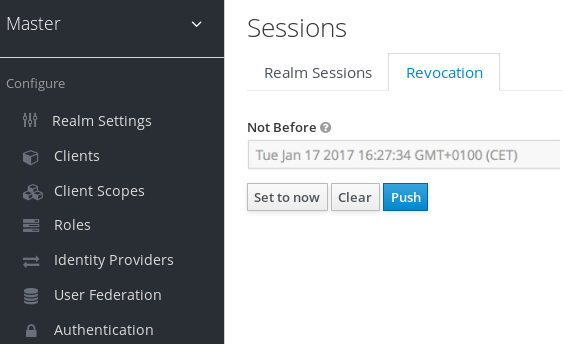

失効ポリシー

システムが侵害された場合、 Sessions 画面の Revocation タブをクリックすることで、すべてのアクティブなセッションとアクセストークンを取り消すことができます。

このコンソールを使って、その日時以前に発行されたセッションやトークンが無効になる日時を指定することができます。 Set to now をクリックすると、ポリシーが現在の日時に設定されます。 Push をクリックすると、Keycloak OIDCクライアント・アダプターで登録されたOIDCクライアントにこの失効ポリシーがプッシュされます。

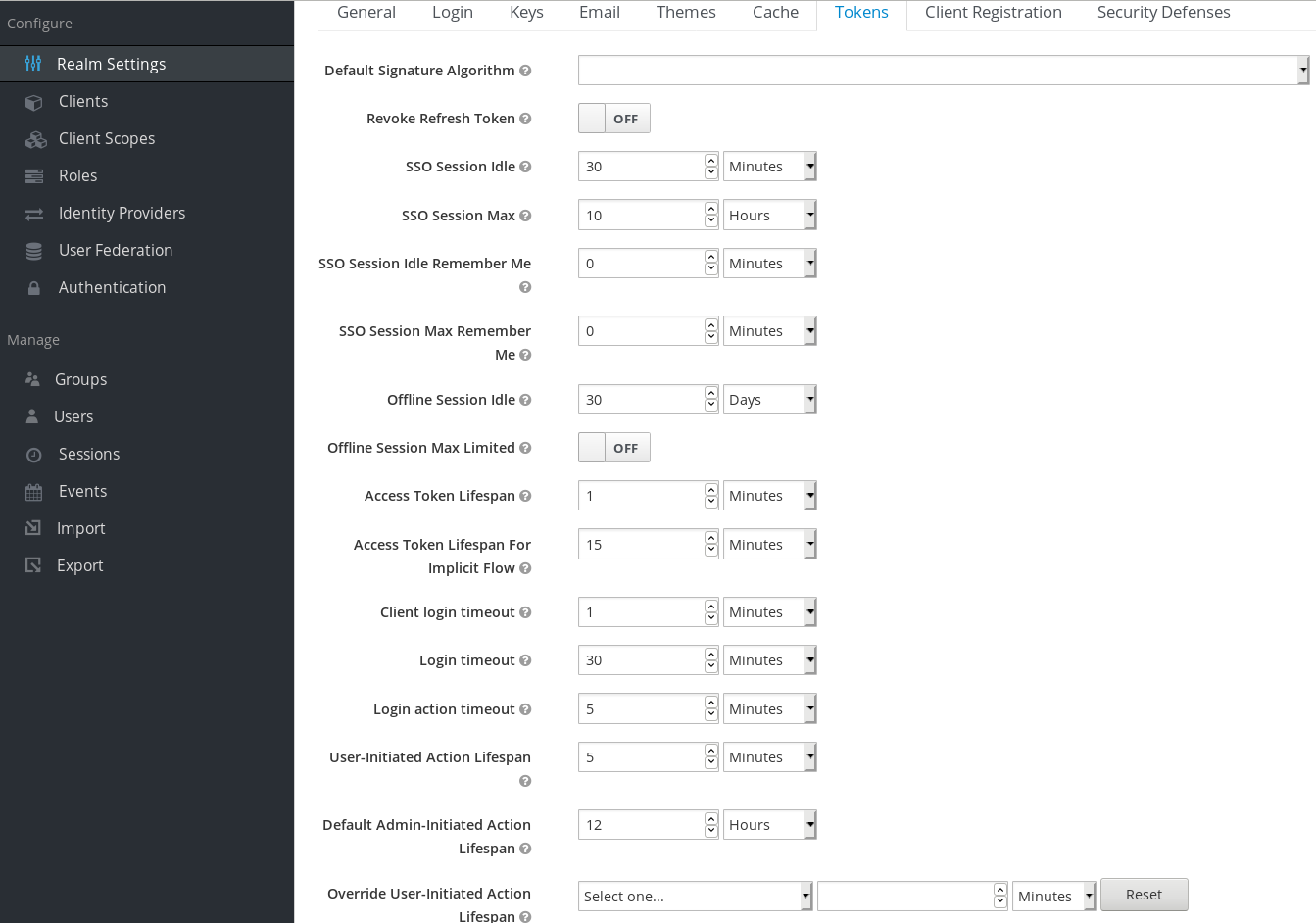

セッションとトークンのタイムアウト

Keycloakには、 Realm Settings メニューの Tokens タブによる、セッション、Cookie、トークンのタイムアウトの制御が含まれています。

| 設定 | 説明 |

|---|---|

デフォルトの署名アルゴリズム |

レルムにトークンを割り当てるために使用するデフォルトのアルゴリズム。 |

Revoke Refresh Token |

ON の場合、Keycloakはリフレッシュトークンを取り消し、クライアントが使用しなければならない別のトークンを発行します。このアクションは、リフレッシュトークン・フローを実行するOIDCクライアントに適用されます。 |

SSO Session Idle |

この設定は、OIDCクライアントのみです。このタイムアウト時間を超えてユーザーがアクティブでない場合、そのユーザーセッションは無効になります。このタイムアウト値は、クライアントが認証を要求するか、リフレッシュトークン・リクエストを送信するとリセットされます。Keycloakは、セッションが無効化になるまでの時間を、アイドル・タイムアウトに追加します。このセクションの後の注意事項を参照してください。 |

SSO Session Max |

ユーザーセッションが失効するまでの最大時間。 |

SSO Session Idle Remember Me |

この設定は、標準のSSOセッション・アイドルの設定と似ていますが、 Remember Me を有効にしたログインに固有のものです。ユーザーは、ログイン時に Remember Me をクリックすると、より長いセッションアイドルのタイムアウトを指定することができます。この設定はオプションで、値が0より大きくない場合は、SSOセッション・アイドルの設定と同じアイドル・タイムアウトが使用されます。 |

SSO Session Max Remember Me |

この設定は、標準のSSO Session Maxに似ていますが、 Remember Me ログインに固有のものです。ユーザーは、ログイン時に Remember Me をクリックすると、より長いセッションを指定できます。この設定はオプションで、値が0より大きくない場合、SSO Session Maxの設定と同じセッション寿命が使用されます。 |

Offline Session Idle |

この設定はオフライン・アクセスのためのものです。Keycloak がオフライン トークンを無効にするまでに、セッションがアイドル状態のままである時間を指定します。Keycloakは、セッションが無効になるまでのアイドル・タイムアウトに時間のウィンドウを追加します。このセクションの後の注意事項を参照してください。 |

Offline Session Max Limited |

この設定は、オフライン・アクセスのためのものです。このフラグが ON の場合、Offline Session Maxは、ユーザーの活動に関係なく、オフライントークンがアクティブである最大時間を制御することができます。Client Offline Session Idleおよび Client Offline Session Max が有効になります。 |

Offline Session Max |

この設定はオフライン・アクセス,に対するもので、Keycloakが対応するオフライントークンを取り消すまでの最大時間です。このオプションは、ユーザーの活動に関係なく、オフライントークンが有効であり続ける最大時間を制御します。 |

Offline Session Idle |

この設定はオフライン・アクセスのためのものです。ユーザーがこのタイムアウトより長く非アクティブの場合、オフライントークン・リクエストはアイドル・タイムアウトになります。この設定は、オフライントークンのアイドル・タイムアウトをオフライン・セッションのアイドルよりも短くするものです。ユーザーは、個々のクライアントに対してこの設定をオーバーライドできます。この設定はオプションで、0に設定すると、オフライン・セッション・アイドルの設定と同じアイドル・タイムアウトが使用されます。 |

Offline Session Idle |

この設定はオフライン・アクセスのためのものです。オフライントークンの有効期限が切れて無効になるまでの最大時間です。この設定は、オフラインセッション・タイムアウトよりも短いトークン・タイムアウトを指定しますが、ユーザーが個々のクライアントに対してオーバーライドすることができます。この設定はオプションで、0に設定すると、Offline Session Maxの設定と同じアイドル・タイムアウトが使用されます。 |

Client Session Idle |

ユーザーがこのタイムアウトより長く非アクティブの場合、リフレッシュトークン・リクエストはアイドル・タイムアウトになります。この設定では、リフレッシュトークンのアイドル・タイムアウトをセッション・アイドル・タイムアウトよりも短く指定しますが、ユーザーが個々のクライアントに対してオーバーライドすることができます。この設定はオプションで、0に設定すると、SSO Session Idleの設定と同じアイドル・タイムアウトが使用されます。 |

Client Session Max |

リフレッシュトークンが期限切れで無効になるまでの最大時間。この設定は、セッション・タイムアウトよりも短いリフレッシュトークンのタイムアウトを指定しますが、ユーザーが個々のクライアントに対してオーバーライドすることができます。この設定はオプションで、0に設定すると、SSO Session Maxの設定のアイドル・タイムアウトと同じものが使用されます。 |

Access Token Lifespan |

KeycloakがOIDCのアクセストークンを作成する際に、この値でトークンの有効期間を制御します。 |

Access Token Lifespan For Implicit Flow |

インプリシット・フローでは、Keycloakはリフレッシュトークンを提供しません。インプリシット・フローで作成されたアクセストークンには、別途タイムアウトが存在します。 |

Client login timeout |

クライアントがOIDCの認可コードフローを終了するまでの最大時間。 |

Login timeout |

ログインにかかる合計時間です。認証にこの時間以上かかる場合は、再度認証を開始する必要があります。 |

Login action timeout |

認証プロセスにおいて、ユーザーが1つのページに滞在できる最大時間。 |

User-Initiated Action Lifespan |

ユーザーのアクション・パーミッションが失効するまでの最大時間です。一般的に、ユーザーは自分で作成したアクションにすぐに反応するため、この値は短くしてください。 |

Default Admin-Initiated Action Lifespan |

管理者がユーザーに送信したアクション・パーミッションが期限切れになるまでの最大時間です。オフラインのユーザーに管理者がメールを送信できるように、この値は長くしてください。管理者はトークンを発行する前に、デフォルトのタイムアウトをオーバーライドすることができます。 |

Override User-Initiated Action Lifespan |

個々の操作ごとに独立したタイムアウトを指定します(たとえば、電子メール検証、パスワード忘れ、ユーザーアクション、アイデンティティー・プロバイダーの電子メール検証など)。この値のデフォルトは、 User-Initiated Action Lifespan で設定された値です。 |

|

アイドル・タイムアウトの場合、セッションがアクティブである2分間のウィンドウが存在します。たとえば、タイムアウトを30分に設定した場合、セッションが終了するのは32分後となります。 このアクションは、クラスターおよびクロス・データセンター環境において、あるクラスターノードで有効期限より少し前にトークンがリフレッシュされ、他のクラスターノードがリフレッシュノードからリフレッシュ成功のメッセージをまだ受け取っていないため、誤ってセッションを期限切れと見なす場合に必要です。 |

オフライン・アクセス

オフライン・アクセス ログイン時、クライアント・アプリケーションはリフレッシュトークンの代わりにオフライントークンを要求します。クライアント・アプリケーションはこのオフライントークンを保存し、ユーザーがログアウトした場合、次回以降のログインに使用できます。このアクションは、ユーザーがオンラインでないときでも、アプリケーションでユーザーに代わってオフライン・アクションを実行する必要がある場合に便利です。たとえば、定期的なデータのバックアップなどです。

クライアント・アプリケーションは、オフライントークンをストレージに永続化し、それを使用してKeycloakサーバーから新しいアクセストークンを取得する責任を負います。

リフレッシュトークンとオフライントークンの違いは、オフライントークンは有効期限がなく、 SSO Session Idle タイムアウトと SSO Session Max ライフタイムの対象外であることです。オフライントークンは、ユーザーによるログアウトやサーバーの再起動後も有効です。オフライントークンは、少なくとも30日間に1回、トークン更新アクションに使用するか、Offline Session Idleの値に対して使用する必要があります。

Offline Session Max Limitedを有効にすると、オフライントークンをトークン更新アクションに使用した場合でも、オフライントークンは60日後に失効します。この値は、管理コンソールのOffline Session Maxで変更することができます。

Revoke Refresh Tokenオプションを有効にすると、1つのオフライントークンは1回だけ使用することができます。リフレッシュ後は、以前のオフライントークンではなく、リフレッシュ時のレスポンスから新しいオフライントークンを保存する必要があります。

ユーザーは、Keycloakが自分に付与したオフライン・トークンをユーザー・アカウント・コンソールで表示したり取り消したりすることができます。管理者は、管理コンソールの Consents タブで、個々のユーザーのオフライントークンを取り消すことができます。管理者は、各クライアントの Offline Access タブで発行されたすべてのオフライントークンを確認できます。管理者は、失効ポリシーを設定することでオフライントークンを失効させることができます。

オフライントークンを発行するには、ユーザーはレルムレベルの offline_access ロールのロールマッピングを持っている必要があります。また、クライアントはそのロールをスコープに持つ必要があります。クライアントは、offline_access クライアント・スコープを Optional client scope としてロールに追加しなければなりませんが、これはデフォルトで行われます。

クライアントは、Keycloakに認可リクエストを送る際に scope=offline_access というパラメーターを追加することで、オフライントークンを要求することができます。Keycloakは、オフライントークンを要求することができます。OIDCクライアント・アダプターを使用してアプリケーションのセキュリティーで保護されたURL(http://localhost:8080/customer-portal/secured?scope=offline_accessなど)にアクセスすると、このパラメーターが自動的に追加されます。Direct Access Grant and Service Accountsでは、認証リクエストのボディーに scope=offline_access を含めるとオフライントークンをサポートします。

オフライン・セッションの事前読み込み

Infinispanキャッシュに加えて、オフライン・セッションはデータベースに保存されます。つまり、サーバーの再起動後もオフライン・セッションを利用できます。デフォルトでは、オフライン・セッションは、サーバーの起動時にデータベースからInfinispanキャッシュにプリロードされます。ただし、プリロードするオフライン・セッションが多数ある場合、このアプローチには欠点があります。サーバーの起動時間が大幅に遅くなる可能性があります。

この問題を克服するために、Keycloakは、オフライン・セッションをオンデマンドでInfinispanキャッシュにフェッチするように設定できます。これは、 userSessions SPIの preloadOfflineSessionsFromDatabase プロパティーを false に設定することで実現できます。

次の例は、遅延オフライン・セッション・ローディングを設定する方法を示しています。

<subsystem xmlns="urn:jboss:domain:keycloak-server:1.1">

...

<spi name="userSessions">

<default-provider>infinispan</default-provider>

<provider name="infinispan" enabled="true">

<properties>

<property name="preloadOfflineSessionsFromDatabase" value="false"/>

</properties>

</provider>

</spi>

...

</subsystem>CLIコマンドを使用した同等の設定は以下になります。

/subsystem=keycloak-server/spi=userSessions:add(default-provider=infinispan)

/subsystem=keycloak-server/spi=userSessions/provider=infinispan:add(properties={preloadOfflineSessionsFromDatabase => "false"},enabled=true)トランジェント・セッション

Keycloakでは、トランジェント・セッションを使用することができます。トランジェント・セッションを使用する場合、Keycloakは認証に成功した後にユーザー・セッションを作成しません。Keycloakは、ユーザー認証に成功した現在のリクエストのスコープに一時的なトランジェント・セッションを作成します。Keycloakは、認証後にトランジェント・セッションを使用してプロトコル・マッパーを実行することができます。

トランジェント・セッションの間、クライアント・アプリケーションはトークンのリフレッシュ、トークンのイントロスペクト、または特定のセッションの検証を行うことができません。これらのアクションが不要な場合もあるため、ユーザー・セッションを永続化することによるリソースの追加使用を避けることができます。このセッションは、パフォーマンス、メモリー、およびネットワーク通信(クラスターおよびクロス・データセンター環境)のリソースを節約します。

ロールやグループを使用したパーミッションやアクセスの割り当て

ロールとグループは、アプリケーションを使用するためのアクセスやパーミッションをユーザーに与えるという、似たような目的を持っています。グループは、ロールや属性を適用するユーザーの集合体です。ロールは、特定のアプリケーションのパーミッションとアクセス・コントロールを定義します。

ロールは通常、1種類のユーザーに適用されます。たとえば、ある組織では admin 、 user 、 manager 、 そして employee というロールがあります。アプリケーションはロールにアクセスやパーミッションを割り当て、複数のユーザーをそのロールに割り当てて、ユーザーが同じアクセスやパーミッションを持てるようにすることができます。たとえば、管理コンソールには、管理コンソールのさまざまな部分にアクセスするためのパーミッションをユーザーに与えるロールがあります。

ロールのためのグローバルな名前空間があり、各クライアントもロールを定義できる専用の名前空間を持っています。

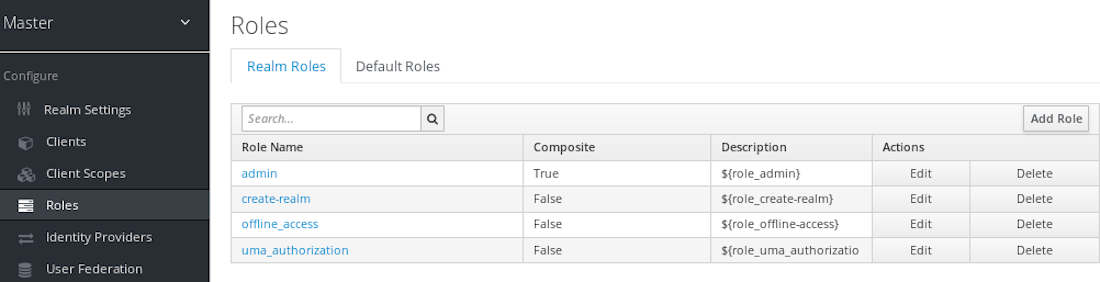

レルムロールの作成

レルムレベルのロールは、ロールを定義するための名前空間です。ロールの一覧を表示するには、メニューの Roles をクリックします。

-

Add Role をクリックします。

-

Role Name を入力します。

-

Description を入力します。

-

Save をクリックします。

description フィールドは、置換変数に $${var-name}} という文字列を指定することでローカライズすることができます。ローカライズされた値は、テーマのプロパティー・ファイルの中で、あなたのテーマに設定されます。詳しくは Server Developer Guide を参照してください。

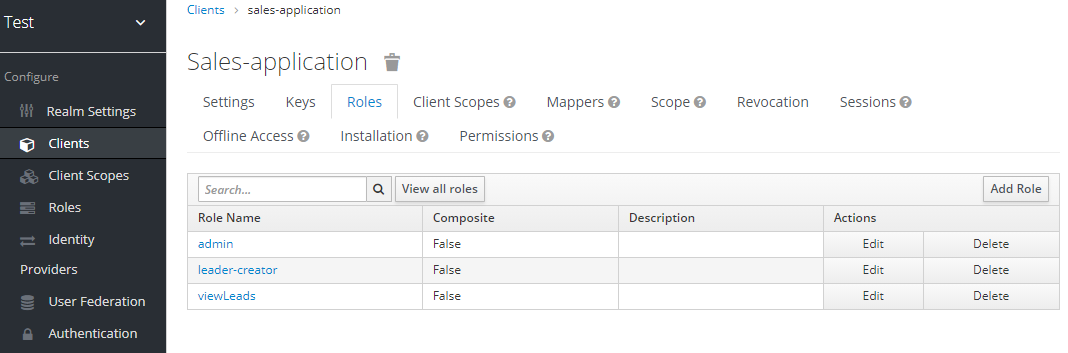

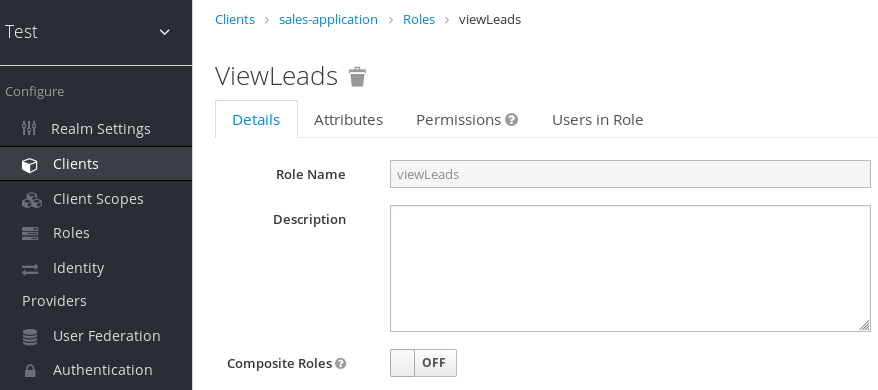

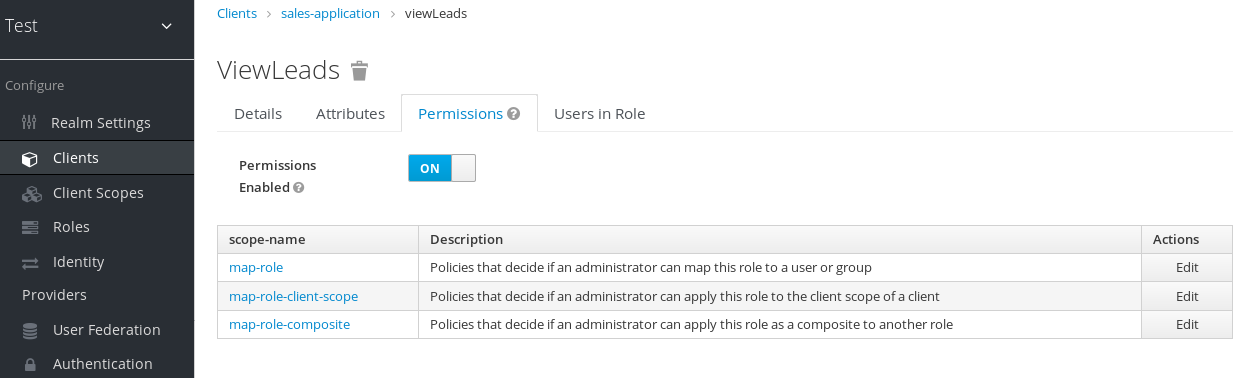

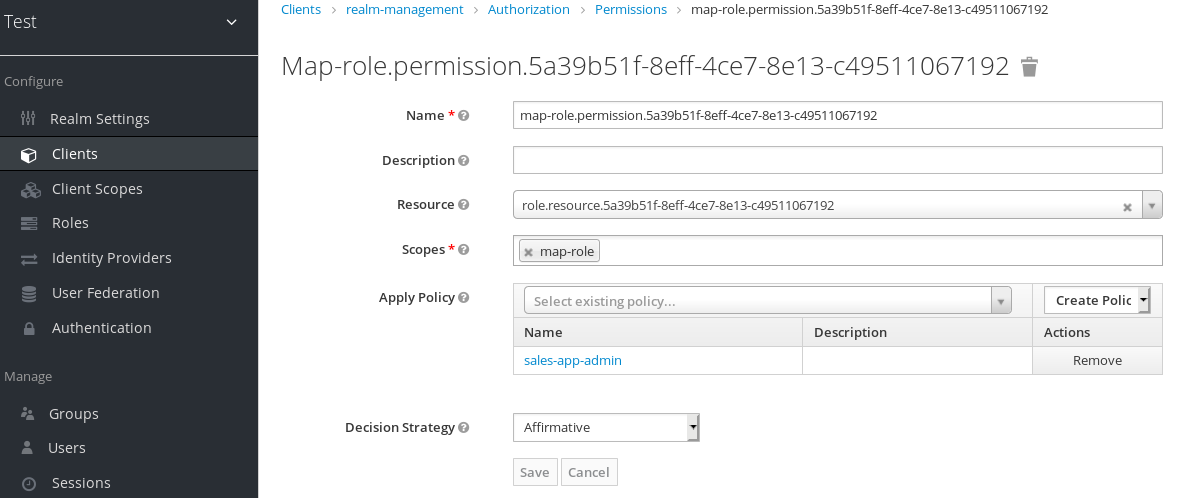

クライアントロール

クライアントロールは、クライアント専用の名前空間です。各クライアントは独自の名前空間を取得します。クライアントロールは、個々のクライアントの Roles タブで管理されます。レルムレベルのロールと同じ方法で、このUIとやりとりします。

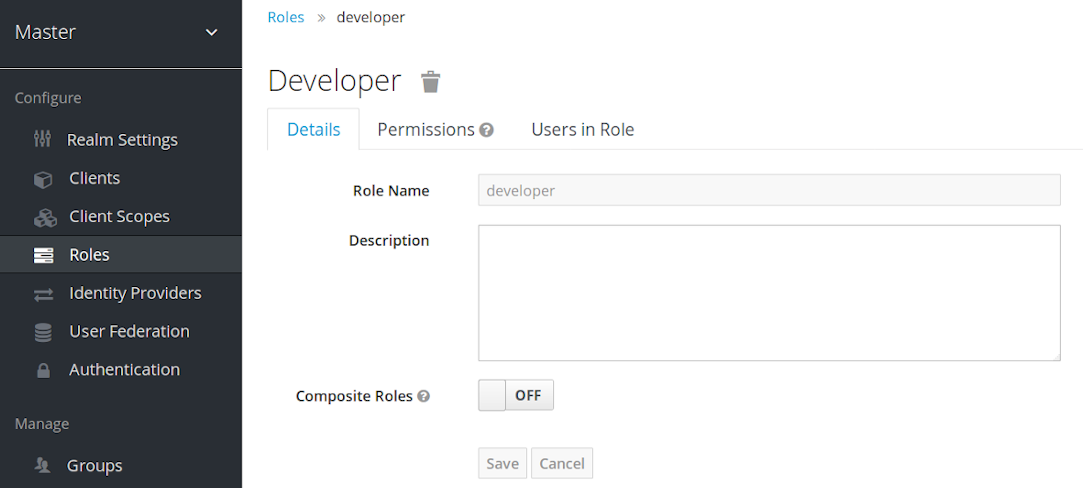

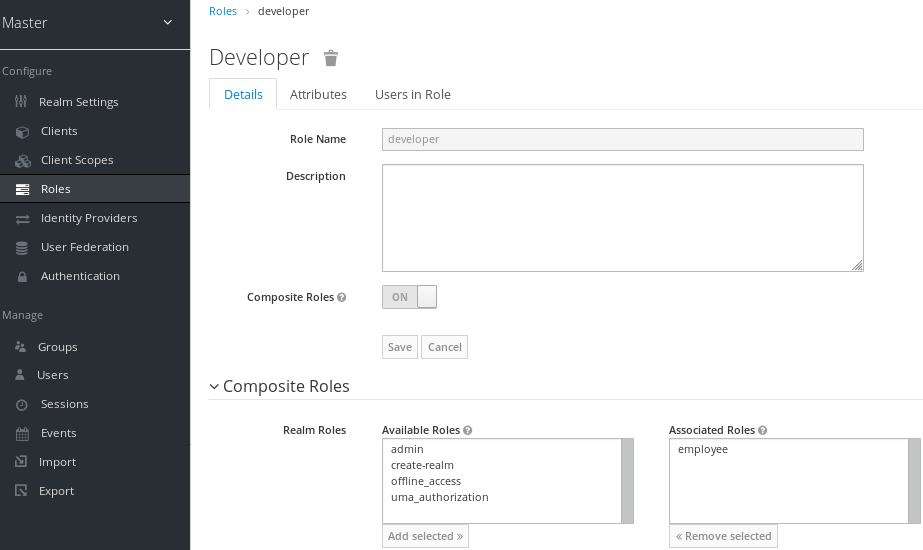

ロールを複合ロールに変換する

レルムレベルまたはクライアントレベルのロールはすべて、 複合ロール にすることができます。複合ロールとは、1つ以上のロールを関連付けたロールのことです。複合ロールがユーザーにマップされると、そのユーザーは複合ロールに関連付けられたロールを継承します。この継承は再帰的であるため、ユーザーは複合ロールの複合ロールをも継承します。ただし、複合ロールは使いすぎないようにすることをお勧めします。

-

メニューの Roles をクリックします。

-

変換するロールをクリックします。

-

Composite Roles を ON にします。

ロールを選択するUIが表示され、作成中の複合ロールにレルムレベルとクライアントレベルのロールを関連付けることができます。

この例では、 employee レルムレベルロールは developer 複合ロールと関連付けられています。 developer ロールを持つユーザーは、 employee ロールも継承します。

|

トークンおよびSAMLアサーションを作成する場合、どの複合ロールでも、関連するロールがクライアントに返される認証レスポンスのクレームおよびアサーションに追加されます。 |

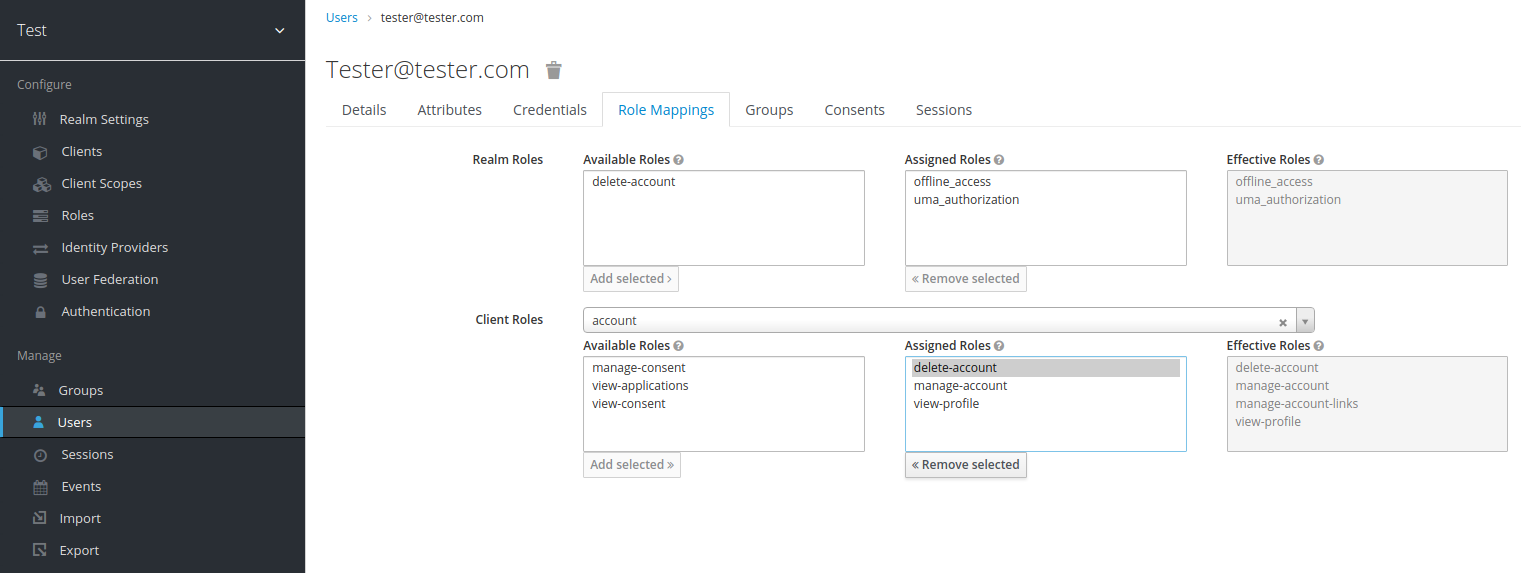

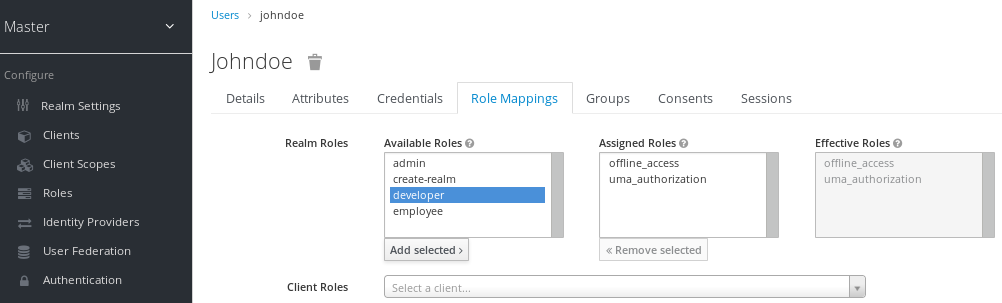

ロールマッピングの割り当て

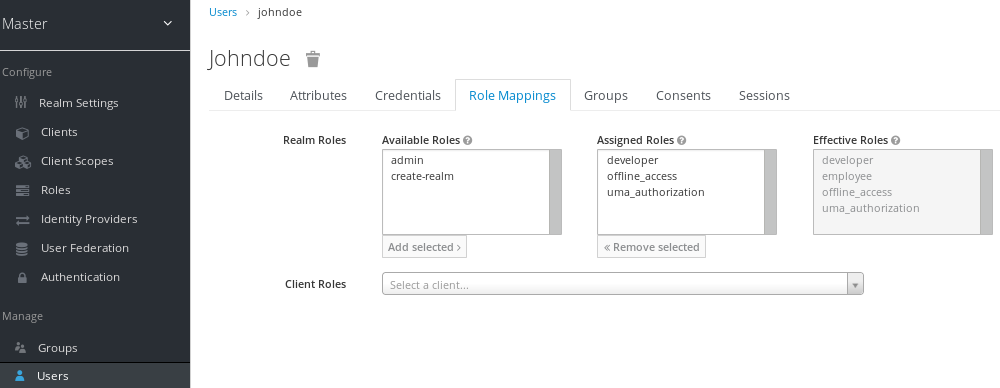

ロールマッピングは、そのユーザーの Role Mappings タブで割り当てることができます。

-

メニューの Users をクリックします。

-

ロールマッピングを行いたいユーザーをクリックします。ユーザーが表示されていない場合は、 View all users をクリックします。

-

Role Mappings タブをクリックします。

-

Available Roles のボックスで、ユーザーに割り当てるロールをクリックします。

-

Add selected をクリックします。

この例では、あるユーザーに対して複合ロール developer を割り当てています。このロールは複合ロールのトピックで作成されました。

developer ロールが割り当てられると、 developer コンポジットに関連付けられた employee ロールが Effective Roles ボックスに表示されます。 Effective Roles とは、ユーザーに明示的に割り当てられたロールと、複合ロールから継承されたロールのことです。

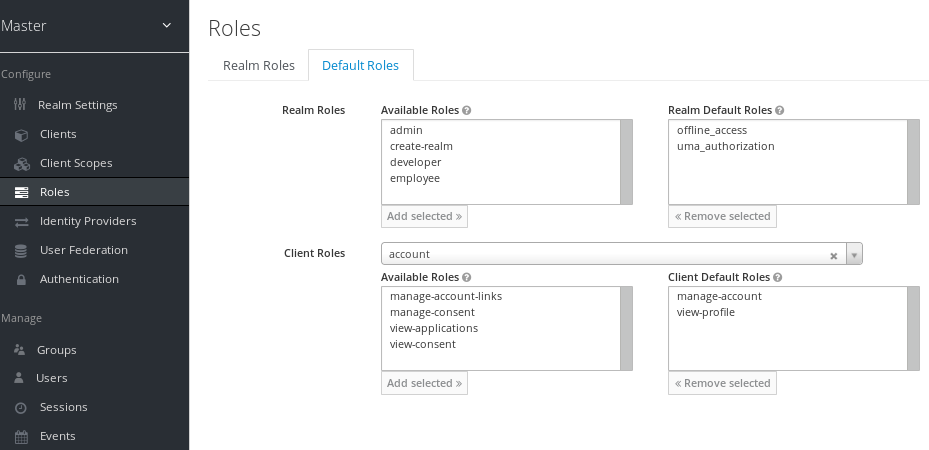

デフォルトロールの使用

デフォルトロールを使用すると、アイデンティティー・ブローカリングでユーザーを作成またはインポートしたときに、ユーザー・ロール・マッピングを自動的に割り当てることができます。

-

メニューの Roles をクリックします。

-

Default Roles タブをクリックします。

このスクリーン・ショットは、いくつかの default roles が既に存在していることを示しています。

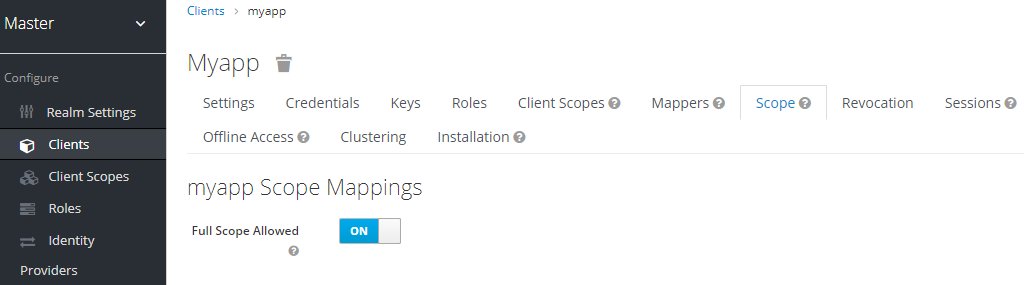

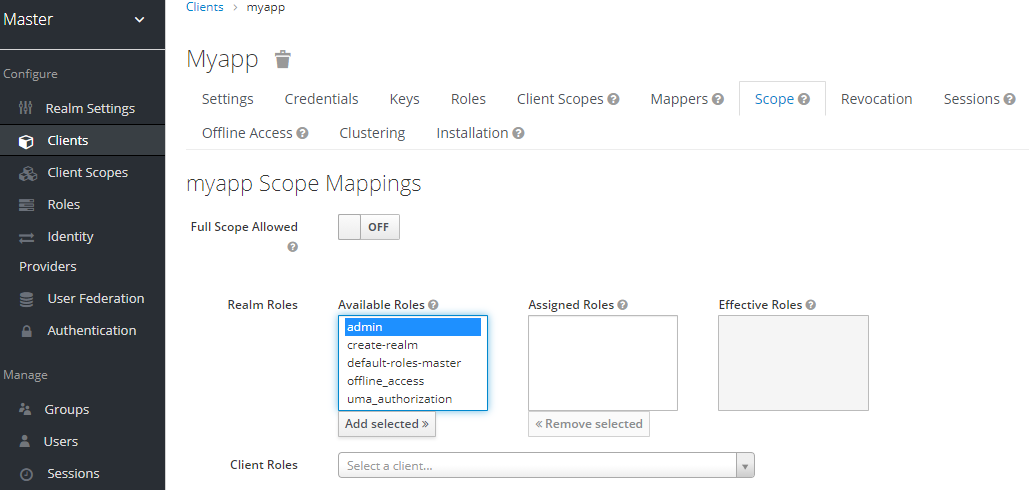

ロール・スコープ・マッピング

OIDCのアクセストークンまたはSAMLのアサーションの作成時に、ユーザー・ロール・マッピングはトークンまたはアサーション内のクレームとなります。アプリケーションはこれらのクレームを使用して、アプリケーションによって制御されるリソースへのアクセスを決定します。Keycloakはアクセストークンにデジタル署名を行い、アプリケーションはそれを再利用してリモートでセキュリティー保護されたRESTサービスを呼び出します。しかし、これらのトークンにはリスクが伴います。攻撃者はこれらのトークンを入手し、そのパーミッションを使用してネットワークを侵害することができます。このような状況を防ぐには、ロール・スコープ・マッピング を使用します。

ロール・スコープ・マッピング は、アクセストークン内で宣言されるロールを制限します。クライアントがユーザーに認証を要求すると、 受け取ったアクセストークンには、クライアントのスコープに対して 明示的に指定されたロールマッピングのみが含まれます。その結果、クライアントにすべてのユーザー・パーミッションへのアクセスを与える代わりに、個々のアクセストークンのパーミッションを制限することになります。

デフォルトでは、各クライアントはユーザーのすべてのロールマッピングを取得します。ロールマッピングは各クライアントの Scope タブで確認できます。

デフォルトでは、スコープの有効なロールはレルム内で宣言されたすべてのロールになります。このデフォルトの動作を変更するには、Full Scope Allowed を ON に切り替えて、各クライアントで必要な特定のロールを宣言します。また、クライアント・スコープ を使用して、一連のクライアントに対して同じロール・スコープ・マッピングを定義できます。

グループ

Keycloakのグループは、各ユーザーの属性とロールマッピングの共通セットを管理します。ユーザーは任意の数のグループのメンバーになることができ、各グループに割り当てられた属性とロールマッピングを継承します。

グループを管理するには、メニューの Groups をクリックします。

グループは階層構造になっています。グループは複数のサブグループを持つことができますが、1つのグループは1つの親を持つことができるだけです。サブグループは、親グループの属性とロールマッピングを継承します。ユーザーは、その親から属性とロールマッピングを継承します。

親グループと子グループがあり、子グループにのみ所属するユーザーがいる場合、子グループのユーザーは、親グループと子グループの両方の属性とロールマッピングを継承します。

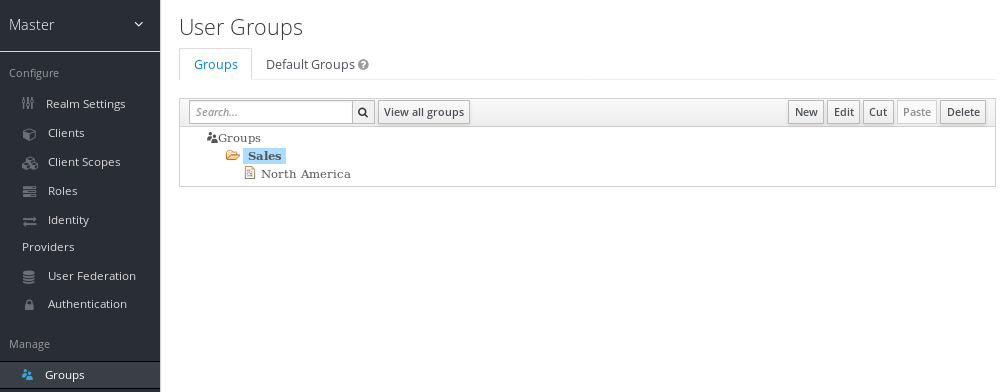

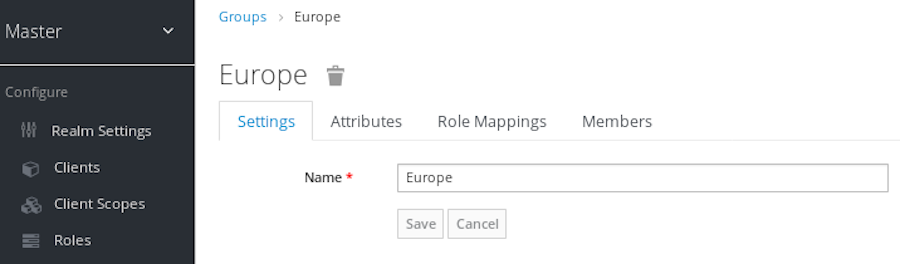

次の例では、トップレベルの Sales グループと子グループの North America サブグループが含まれています。

グループを追加するには、以下のようにします。

-

グループをクリックします。

-

New をクリックします。

-

ツリーの Groups アイコンを選択し、トップレベルのグループを作成します。

-

Create Group 画面で、グループ名を入力する。

-

Save をクリックします。

グループ管理ページが表示されます。

グループ

定義した属性とロールマッピングは、グループのメンバーであるグループとユーザーに継承されます。

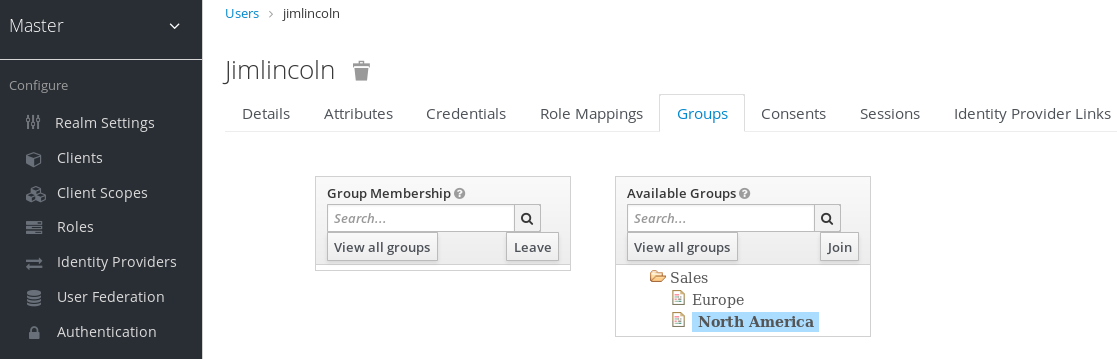

ユーザーをグループに追加するには、以下のようにします。

-

メニューの Users をクリックします。

-

ロールマッピングを行いたいユーザーをクリックします。ユーザーが表示されていない場合は、 View all users をクリックします。

-

Groups をクリックします。

ユーザーグループ

-

Available Groups ツリーからグループを選択します。

-

Join をクリックします。

ユーザーからグループを削除するには、以下のようにします。

-

Group Membership ツリーからグループを選択します。

-

Leave をクリックします。

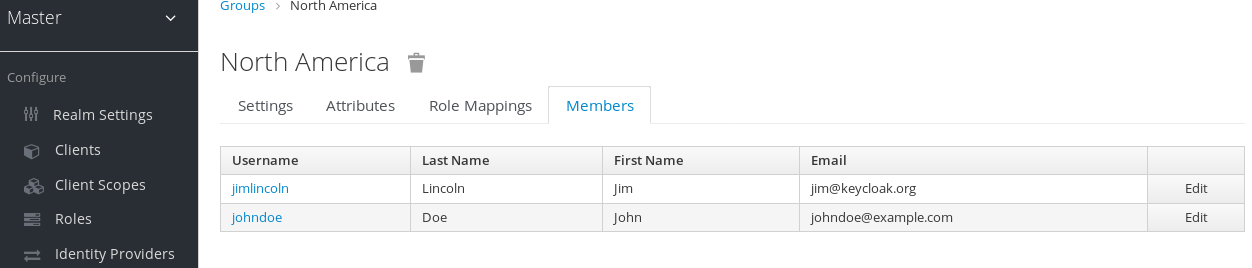

この例では、ユーザー_jimlincoln_ は North America グループに所属しています。グループの Members タブに jimlincoln が表示されているのが確認できます。

グループとロールの比較

グループとロールには、いくつかの類似点と相違点があります。Keycloakでは、グループはユーザーの集まりで、これにロールと属性を適用します。ロールはユーザーの種類を定義し、アプリケーションはロールにパーミッションとアクセス・コントロールを割り当てます。

複合ロールは、同じ機能を提供するため、グループと似ています。両者の違いは概念的なものです。複合ロールは、一連のサービスおよびアプリケーションにパーミッション・モデルを適用します。アプリケーションとサービスを管理するには、複合ロールを使用します。

グループは、組織内のユーザーとそのロールの集合体にフォーカスします。ユーザーを管理するには、グループを使用します。

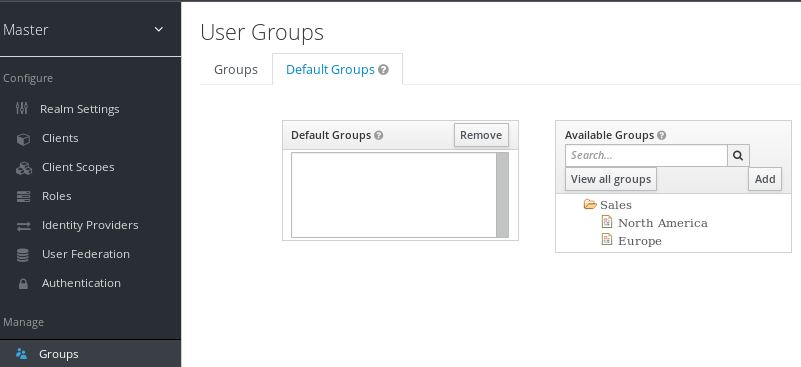

デフォルト・グループの使用

作成されたユーザーやアイデンティティー・ブローカリングでインポートされたユーザーに自動的にグループメンバーを割り当てるには、デフォルト・グループを使用します。

-

メニューの Groups をクリックします。

-

Default Groups タブをクリックします。

このスクリーン・ショットは、いくつかの default groups が既に存在していることを示しています。

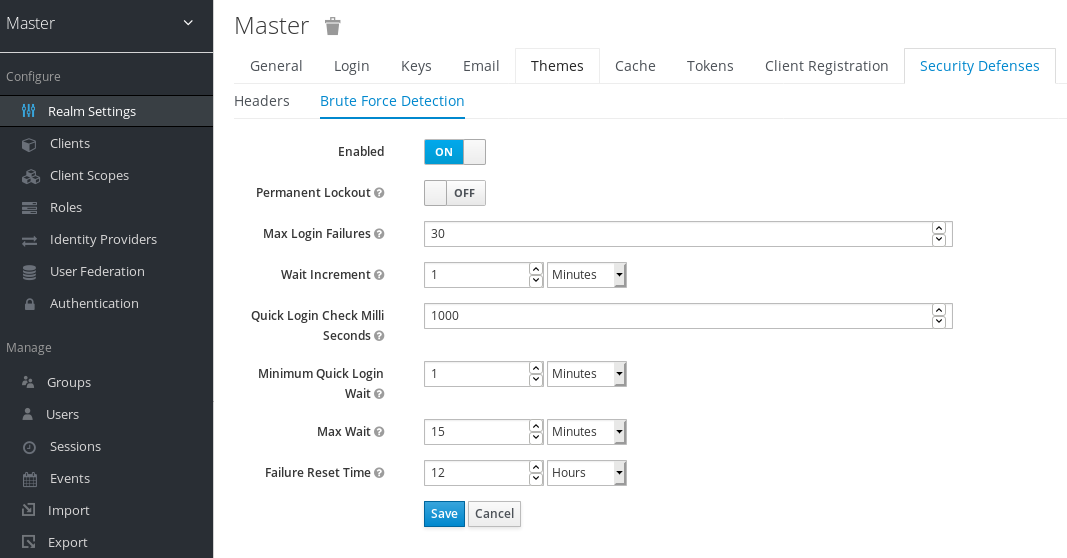

認証の設定

この章では、いくつかの認証に関するトピックを取り上げます。これらのトピックは以下のとおりです。

-

厳格なパスワードとワンタイム・パスワード(OTP)ポリシーの実施

-

異なるクレデンシャル・タイプの管理

-

Kerberosによるログイン

-

組み込みのクレデンシャル・タイプの無効化および有効化

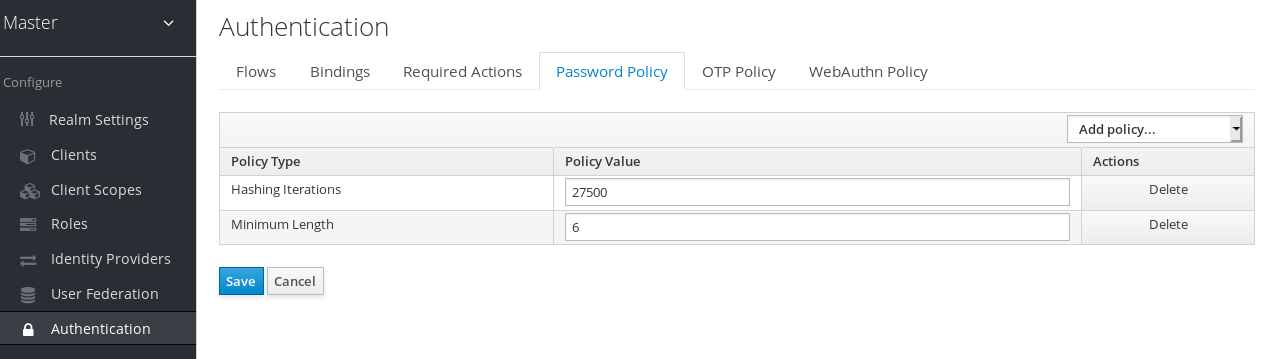

パスワードポリシー

Keycloakがレルムを作成するとき、パスワード・ポリシーをレルムに関連付けません。長さ、セキュリティー、複雑さに制限のない単純なパスワードを設定できます。単純なパスワードは、プロダクション環境では受け入れられません。Keycloakには、管理コンソールで利用可能なパスワード・ポリシーのセットがあります。

-

メニューの Authentication をクリックします。

-

Password Policy タブをクリックします。

-

追加するポリシーを Add policy ドロップダウン・ボックスで選択します。

-

選択したポリシーに対応する Policy Value に値を入力します。

-

Save をクリックします。

Password policy

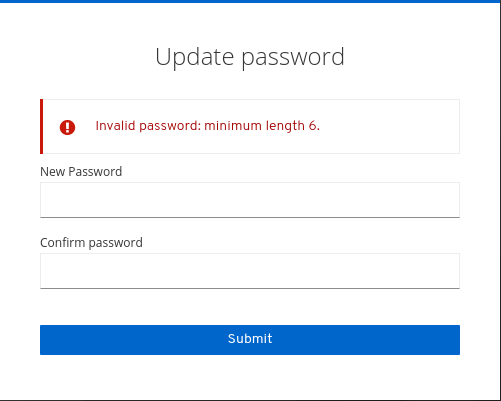

ポリシーを保存した後、Keycloakは新しいユーザーに対してポリシーを適用し、既存のユーザーに対しては、次回ログイン時にパスワードが変更されるようにパスワードの更新アクションを設定します。たとえば、次のようになります。

Password policy types

HashAlgorithm

パスワードは平文で保存されません。保存や検証の前に、Keycloakは標準的なハッシュ・アルゴリズムでパスワードをハッシュします。PBKDF2 は、組み込みで利用可能な唯一のデフォルトのアルゴリズムです。独自のハッシュアルゴリズムを追加する方法については、 Server Developer Guide を参照してください。

|

ハッシュ・アルゴリズムを変更した場合、ユーザーがログインするまで、ストレージ内のパスワード・ハッシュは変更されません。 |

Hashing iterations

保存または検証前にKeycloakがパスワードをハッシュ化する回数を指定します。初期値は27,500回です。

Keycloakは、パスワード・データベースにアクセスできる敵対的な行為者がリバース・エンジニアリングによってパスワードを読み取れないようにするためにパスワードをハッシュ化します。

|

ハッシュ化の繰り返し値が大きいと、より高いCPUパワーを必要とするため、パフォーマンスに影響を与える可能性があります。 |

Not recently used

パスワードは、ユーザーが既に使用しているものではありません。Keycloakは、使用されたパスワードの履歴を保存します。古いパスワードの保存数はKeycloakで設定可能です。

Password blacklist

パスワードは、ブラックリスト・ファイルに含まれていてはいけません。

-

ブラックリスト・ファイルは、UTF-8のプレーンなテキストファイルで、Unixの行末を使用しています。各行はブラックリストに登録されたパスワードを表します。

-

Keycloakは、大文字と小文字を区別せずにパスワードを比較します。ブラックリストに登録するパスワードはすべて小文字でなければなりません。

-

ブラックリスト・ファイルの値は、ブラックリスト・ファイルの名前でなければならない。

-

ブラックリストファイルは、デフォルトで

${jboss.server.data.dir}/password-blacklists/に対して解決されます。このパスをカスタマイズするには次のプロパティーを使用します。-

keycloak.password.blacklists.pathプロパティー。 -

passwordBlacklistポリシーSPIの設定のblacklistsPathプロパティー。

-

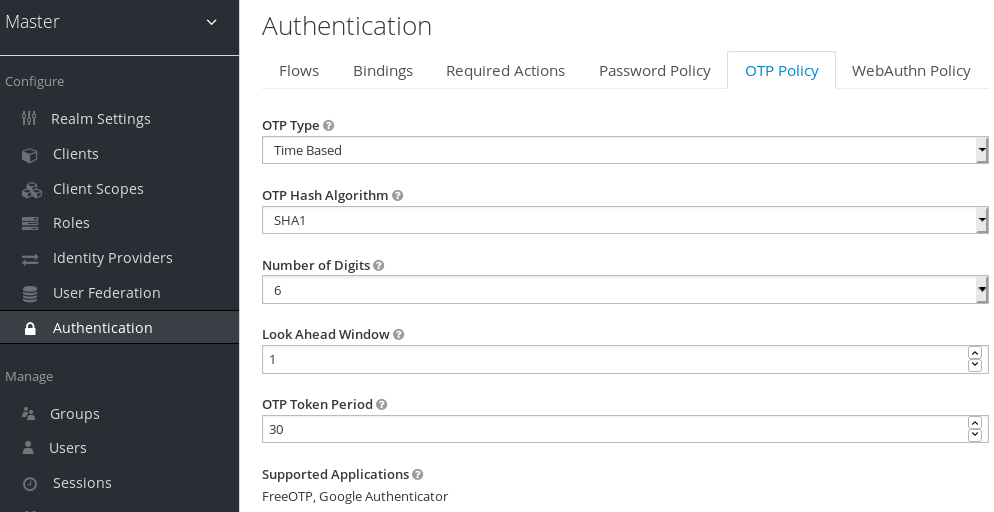

ワンタイムパスワード(OTP)ポリシー

Keycloakには、FreeOTPやGoogle Authenticatorのワンタイム・パスワード・ジェネレーターを設定するためのポリシーがいくつかあります。 Authentication メニューをクリックし、 OTP Policy タブをクリックします。

Keycloakは、 OTP Policy タブで設定した情報を元に、OTP設定画面でQRコードを生成します。FreeOTPとGoogle Authenticatorは、OTP設定時にこのQRコードを読み取ります。

タイムベースまたはカウンターベースのワンタイムパスワード

OTPジェネレーターに使用できるKeycloakのアルゴリズムは、タイムベースとカウンターベースがあります。

タイムベースのワンタイムパスワード(TOTP)では、トークン生成器が現在の時刻と共有のシークレットをハッシュ化します。サーバーは、時間枠内のハッシュと提出された値を比較することで、OTPを検証します。TOTPは、短い時間枠の中で有効です。

カウンターベースのワンタイムパスワード(HOTP)では、Keycloak は現在時刻ではなく、共有カウンターを使用します。project_name}サーバーは、OTPログインが成功するたびにカウンターを増加させる。有効なOTPはログインに成功すると変化します。

TOTPは、HOTPのOTPが不定期に有効なのに対し、マッチング可能なOTPが短時間で有効なため、HOTPよりも安全性が高い。HOTPは、OTPの入力に時間制限がないため、TOTPよりもユーザーフレンドリーである。

HOTPは、サーバーがカウンターをインクリメントするたびに、データベースの更新を必要とします。この更新は、高負荷時に認証サーバーのパフォーマンスを低下させる。効率を上げるため、TOTPは使用したパスワードを記憶しないので、データベースの更新を行う必要はありません。欠点は、有効時間内にTOTPを再利用することが可能なことである。

TOTPの設定オプション

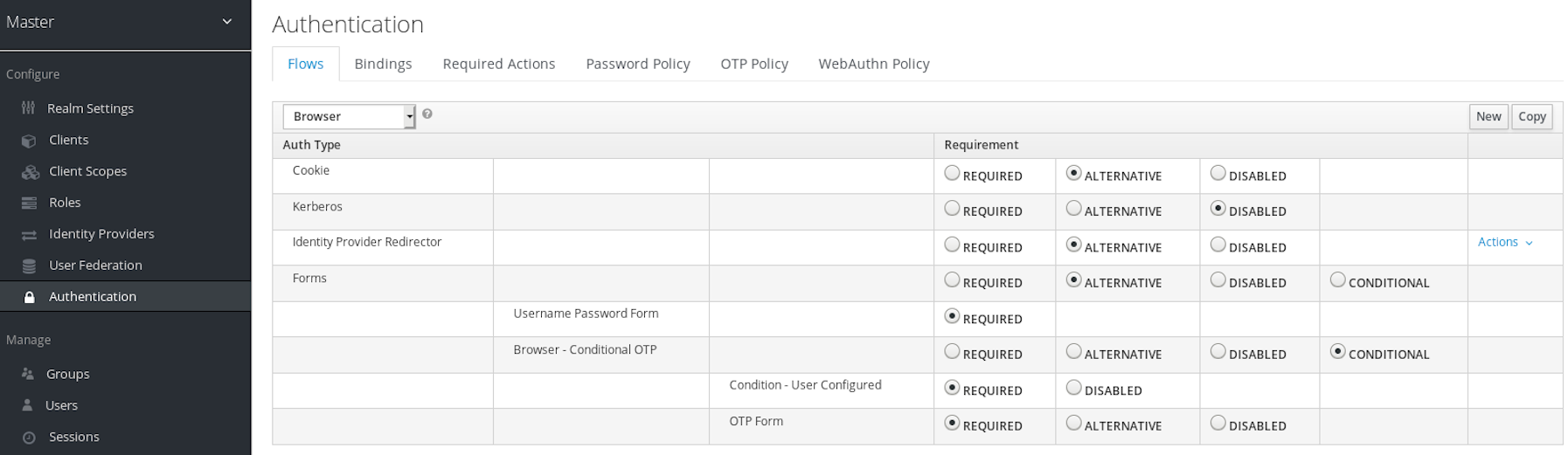

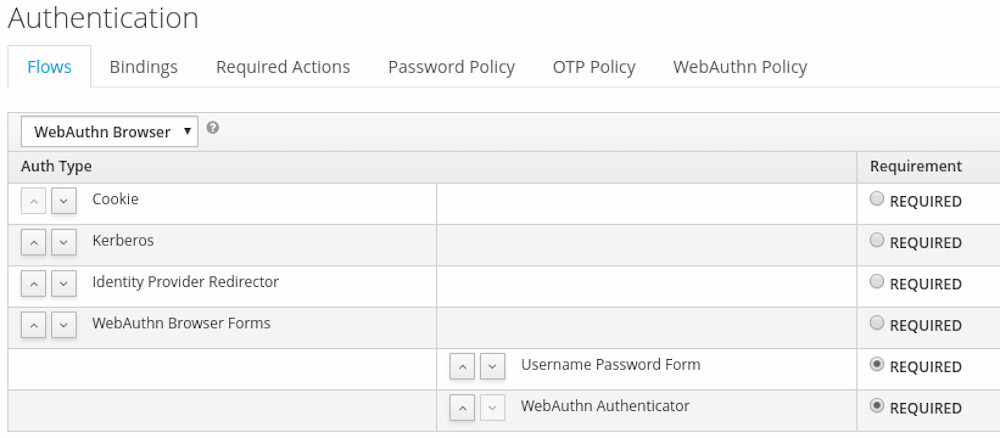

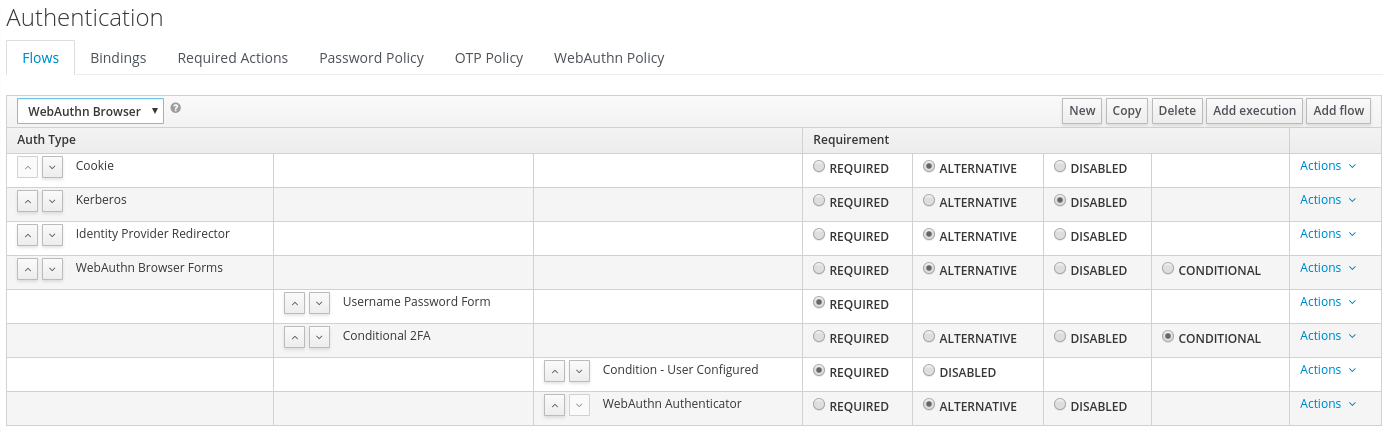

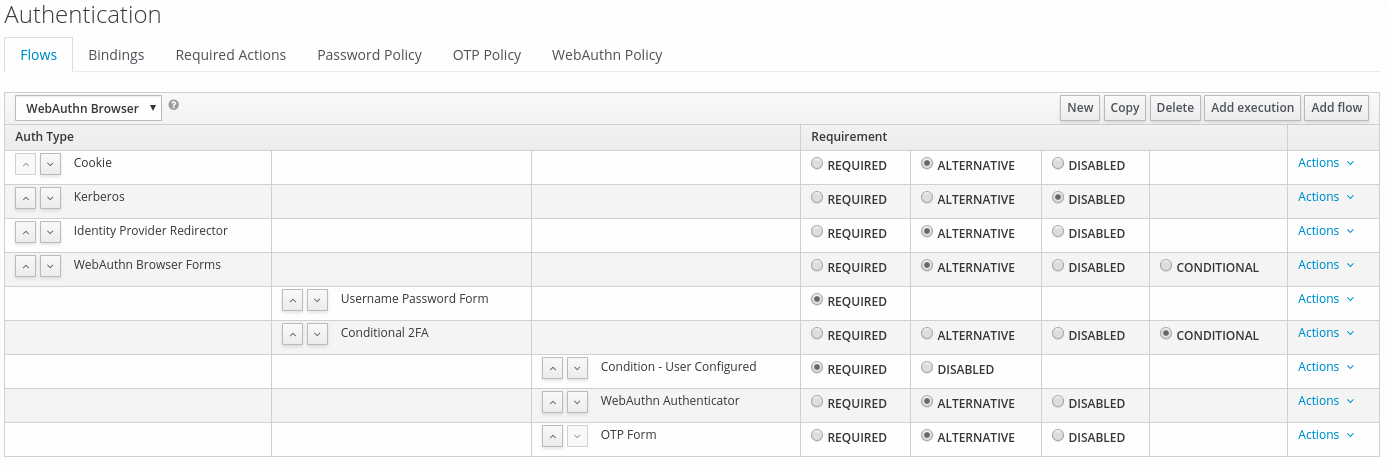

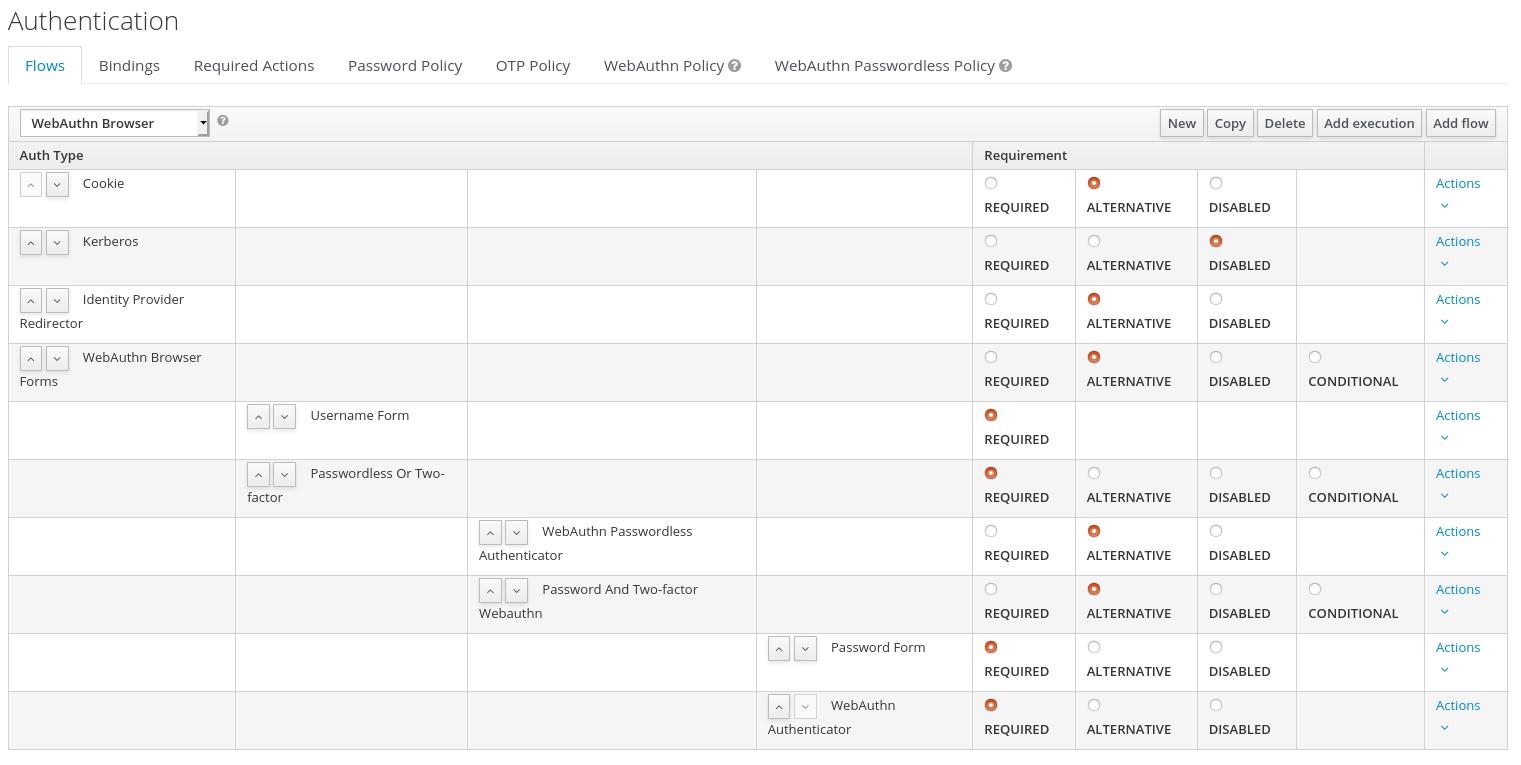

認証フロー

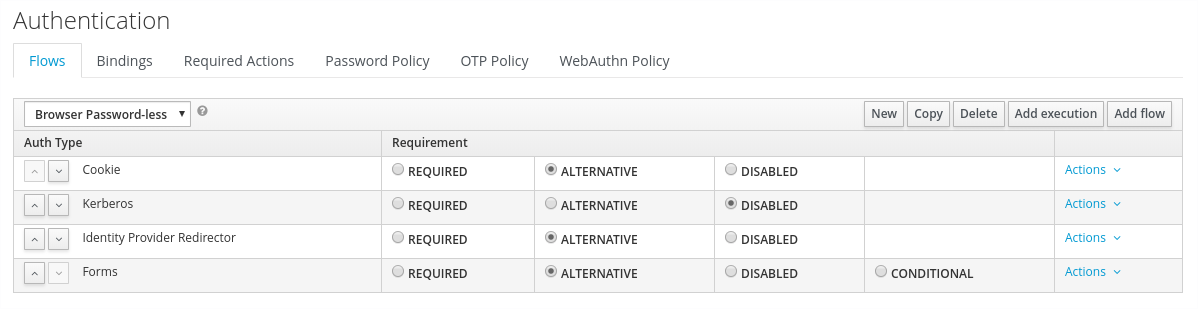

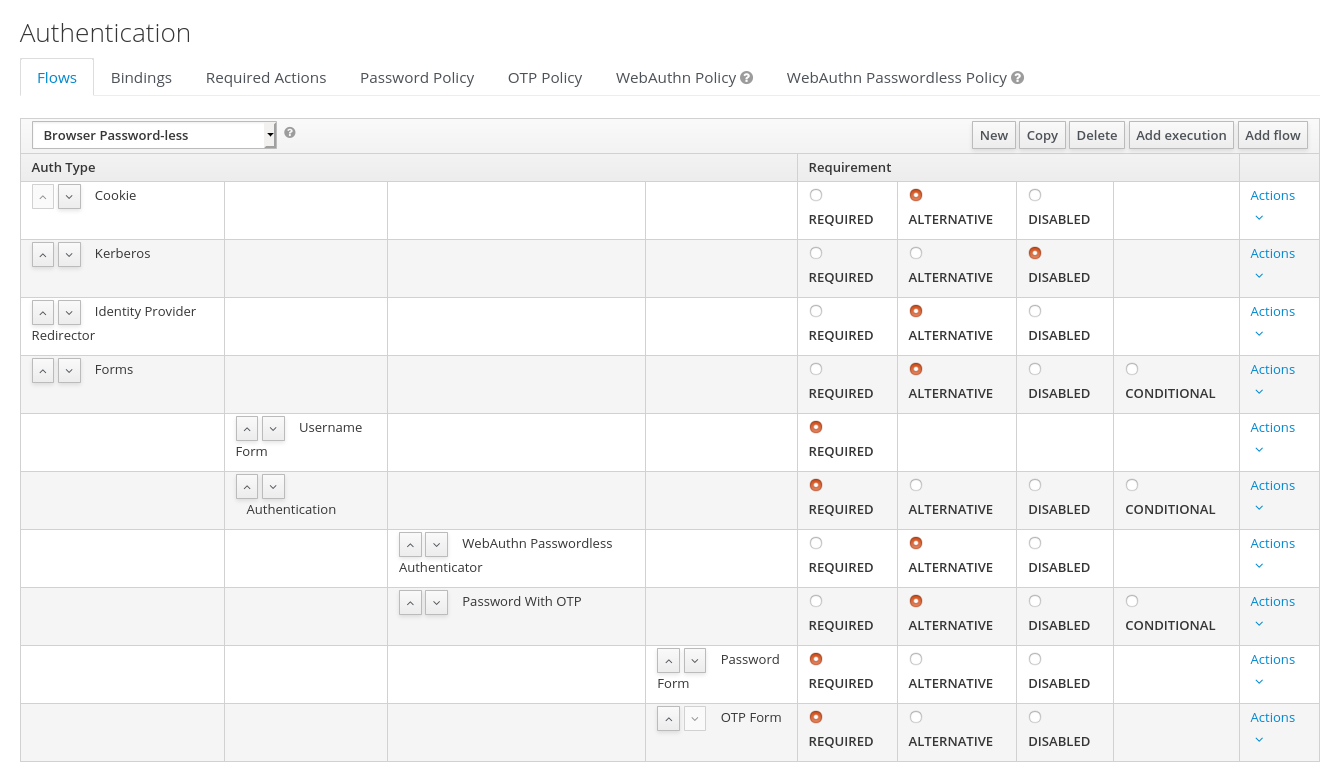

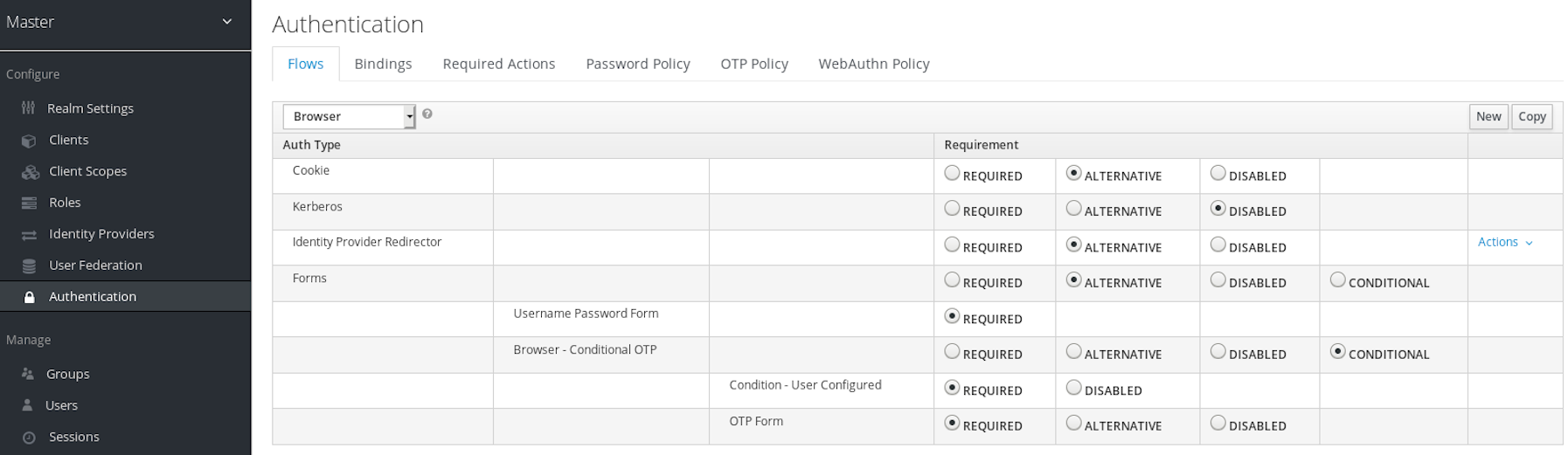

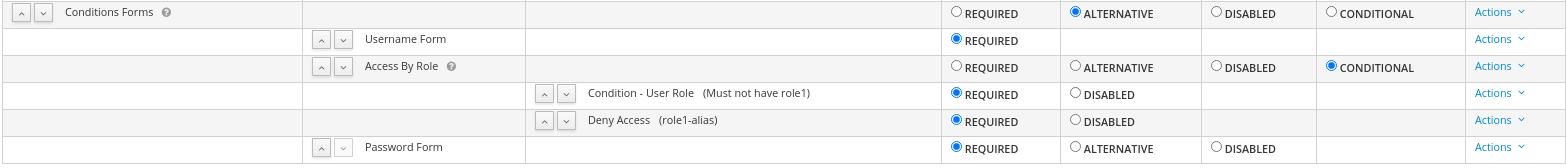

認証フローとは、ログインや登録などのKeycloakのワークフローにおける、認証、画面、アクションのコンテナーのことです。すべてのフロー、アクション、およびチェックを表示するには、各フローに以下が必要です。

-

メニューの Authentication をクリックします。

-

Flows タブをクリックします。

組み込みフロー

Keycloakには、いくつかの組み込みフローがあります。これらのフローを変更することはできませんが、フローの要件を自分のニーズに合わせて変更することは可能です。

ドロップ・ダウンリストで、 browser を選択すると、Browser Flow画面が表示されます。

ドロップダウンリストのクエスチョン・マークのツールチップにカーソルを合わせると、フローの説明が表示されます。2つのセクションが存在します。

Auth type

認証または実行するアクションの名前。認証がインデントされている場合は、サブフローに含まれます。これは、親の動作によって実行される場合とされない場合があります。

-

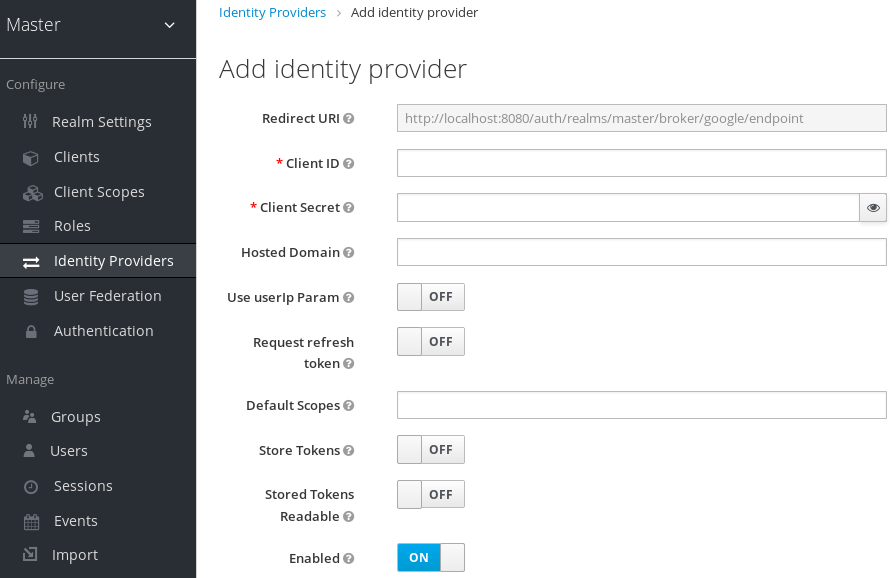

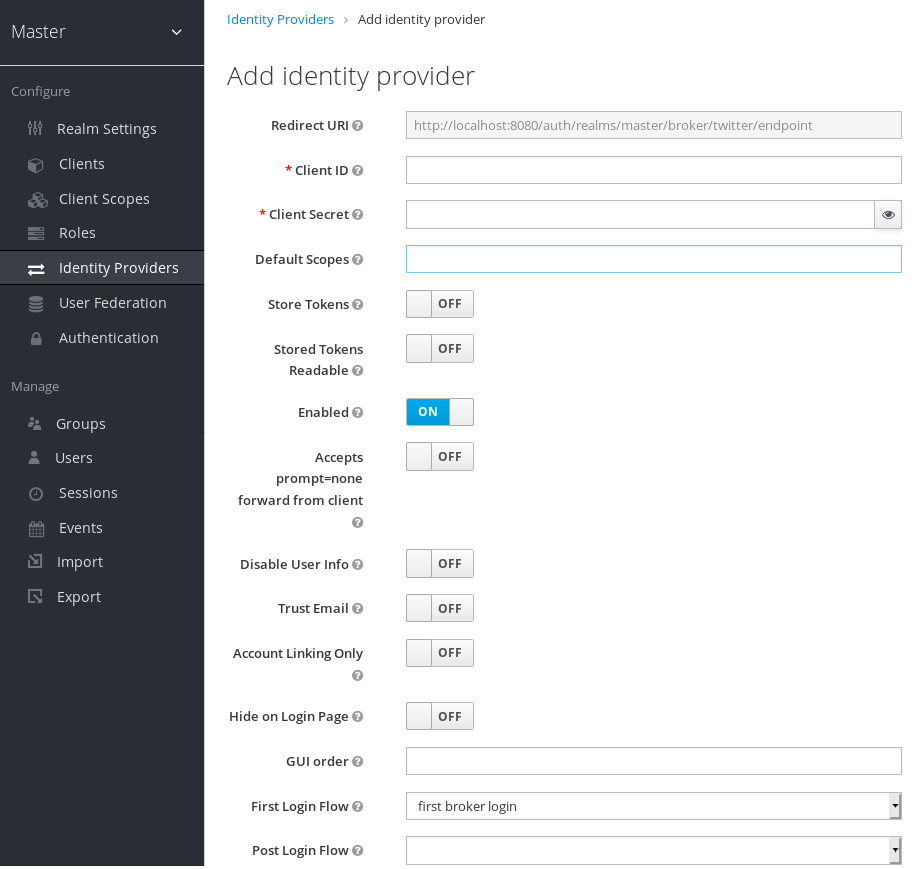

Cookie