1. アプリケーションやサービスをセキュリティー保護するための計画

Keycloakは、OpenID Connect(OAuth 2.0 への拡張)とSAML 2.0の両方をサポートしています。クライアントとサービスをセキュリティー保護する際に最初に決定すべきことは、どちらを使用するのかということです。必要に応じて、一部をOpenID Connectで、それ以外をSAMLでセキュリティー保護することも選択できます。

クライアントとサービスをセキュリティー保護するためには、選択したプロトコルに対応するアダプターやライブラリーも必要になります。Keycloakには選択したプラットフォームに対応する独自のアダプターが付属していますが、一般的なOpenID Connectのリライング・パーティーやSAMLのサービス・プロバイダーのライブラリーを使用することもできます。

1.1. クライアント・アダプター

Keycloakのクライアント・アダプターは、Keycloakとともに使用してアプリケーションとサービスを非常に簡単にセキュリティー保護できるライブラリーです。基盤となるプラットフォームやフレームワークとのタイトな統合を提供するので、ライブラリーではなく、アダプターと呼んでいます。このような考え方により、アダプターは使いやすく、一般的にライブラリーが必要とするよりも定型コードが少なくて済みます。

1.2. サポートされているプラットフォーム

Keycloakは、OpenID ConnectとSAMLプロトコルを使用して、異なるプラットフォームや異なるテクノロジー・スタックを使用して実行されるアプリケーションをセキュリティー保護することができます。

1.3. サポートされているプロトコル

Keycloakは、OpenID ConnectとSAMLの両方のプロトコルに対応しています。

1.3.1. OpenID Connect

OpenID Connect (OIDC)は OAuth 2.0 を拡張した認証プロトコルです。OAuth 2.0が認可プロトコルのみを構築するためのフレームワークで、不完全であるのに対し、OIDCは完成された認証および認可のプロトコルです。OIDCはまた、 Json Web Token (JWT)の標準セットを多用します。これらの標準は、コンパクトでWebフレンドリーな方法で、アイデンティティー・トークンのJSON形式とデジタル署名、データ暗号化の方法を定義します。

OIDCを使用するユースケースは、実際には2つの種類があります。1つ目は、Keycloakサーバーにユーザーの認証を要求するアプリケーションのユースケースです。ログインが成功すると、アプリケーションは IDトークン と アクセストークン を受け取ります。 IDトークン には、ユーザーに関する情報(ユーザー名、電子メール、その他のプロファイル情報など)が含まれています。 アクセストークン はレルムによってデジタル署名されており、アプリケーションがユーザーのアクセス可能なリソースを決定するために使用できるアクセス情報(ユーザー・ロール・マッピングのような)が含まれています。

2つ目のタイプは、リモートサービスへのアクセス権を取得したいクライアントのユースケースです。この場合、クライアントは、ユーザーの代理として他のリモートサービスの呼び出しに使用できる アクセストークン の取得をKeycloakに要求します。Keycloakは、ユーザーを認証し、クライアントのアクセスを許可する同意を要求します。そして、クライアントは アクセストークン を受け取ります。この アクセストークン はレルムによってデジタル署名されます。クライアントはこの アクセストークン を使用して、リモートサービスのREST呼び出しを行うことができます。REST サービスは アクセストークン を抽出し、トークンの署名を検証し、トークン内のアクセス情報に基づいて、リクエストを処理するかどうかを決定します。

1.3.2. SAML 2.0

SAML 2.0は、OIDCに似ていますが、それよりも古く成熟した仕様です。SOAPと過多なWS-*の仕様をそのルーツを持っているため、OIDCよりも少し冗長になる傾向があります。SAML 2.0は、主に認証サーバーとアプリケーション間のXMLドキュメントの交換によって動作する認証プロトコルです。XML署名と暗号化を使用して、リクエストとレスポンスを検証します。

Keycloakでは、SAMLはブラウザー・アプリケーションとREST呼び出しの2種類のユースケースを提供しています 。

SAMLを使用するユースケースは、実際には2つの種類があります。1つ目は、Keycloakサーバーにユーザーの認証を要求するアプリケーションのユースケースです。ログインが成功すると、アプリケーションはユーザーに関する様々な属性を指定するSAMLアサーションと呼ばれるものが含まれるXMLドキュメントを受け取ります。このXMLドキュメントはレルムによってデジタル署名されており、アプリケーションがユーザーのアクセス可能なリソースを決定するために使用できるアクセス情報(ユーザー・ロール・マッピングなど)が含まれています。

2つ目のタイプは、リモートサービスへのアクセス権を取得したいクライアントのユースケースです。この場合、クライアントは、ユーザーの代理として他のリモートサービスの呼び出しに使用できるSAMLアサーションの取得をKeycloakに要求します。

1.3.3. OpenID Connect vs SAML

OpenID ConnectとSAMLの選択は、古いより成熟したプロトコル(SAML)の代わりに新しいプロトコル(OIDC)を使用するだけの問題ではありません。

ほとんどの場合において、KeycloakではOIDCを使用することをお勧めします。

SAMLは、OIDCよりも少し冗長になる傾向があります。

交換するデータの詳細度を度外視して仕様を比較した場合、OIDCはもともとWebで動作するように設計されていますが、SAMLはWeb上で動作するように改造されていることが分かります。たとえば、OIDCはSAMLよりもクライアントサイドに実装することが簡単なため、HTML5/JavaScriptアプリケーションにも適しています。トークンはJSON形式なので、JavaScriptにより簡単に扱うことができます。また、Webアプリケーションに対してセキュリティーの実装を容易にする、いくつかの素晴らしい機能があります。たとえば、ユーザーがログインしているかどうかを容易に判断するために使用する iframeトリック の仕様をチェックしてください。

SAMLにも用途はあります。OIDCの仕様の進化を見ると、SAMLが長年に渡って実装してきた多数の機能がOIDCにも実装されていることが分かります。SAMLがOIDCより成熟しているという認識と、SAMLによりセキュリティー保護されている既存のアプリケーションが存在するという理由により、OIDCよりもSAMLが選ばれることは多々あります。

1.4. 用語

本書では、これらの用語を使用します。

-

クライアントとは、Keycloakと対話し、ユーザーを認証してトークンを取得するエンティティーです。多くの場合、クライアントはユーザーにシングル・サインオンを提供し、サーバーが発行したトークンを使って他のサービスにアクセスする、ユーザーの代理を務めるアプリケーションやサービスです。クライアントは、トークンを取得し、他のサービスにアクセスするために自分自身の代わりに行動することだけに関心があるエンティティーであることもできます。 -

アプリケーションは、各プロトコルの特定のプラットフォームで動作する幅広いアプリケーションを含みます。 -

クライアント・アダプターは、Keycloakを使ってアプリケーションやサービスを簡単にセキュリティー保護できるようにするライブラリーです。これらは、基盤となるプラットフォームやフレームワークとの緊密な統合を提供します。 -

クライアントの作成とクライアントの登録は同じ動作です。クライアントの作成は、管理コンソールを使用してクライアントを作成する際に使用される用語です。クライアントの登録とは、Keycloakのクライアント登録サービスを利用してクライアントを登録することを指します。 -

サービスアカウントは、自分に代わってトークンを取得することができるクライアントの一種です。

1.5. アプリケーションとサービスのセキュリティー保護するための基本的なステップ

以上が、Keycloakにおけるアプリケーションやサービスのセキュリティー保護のための基本的な手順です。

-

これらのオプションのいずれかを使用して、クライアントを設定します。

-

Keycloakアダプター

-

汎用的なOpenID ConnectまたはSAMLライブラリー

-

-

以下のいずれかの方法でクライアントを登録します。

-

Keycloak管理コンソール

-

クライアント登録サービス

-

CLI

-

-

このガイドでは、これらの手順の詳細について説明します。関連情報は、 Server Administration Guide にあります。このガイドでは、管理コンソールを使用してクライアントを作成する手順が説明されています。クライアントの作成は、Keycloakのクライアント登録サービスを使用してクライアントを登録するのと同じ作業です。

2. OpenID Connectを使ったアプリケーションやサービスのセキュリティー保護

このセクションでは、Keycloakアダプターまたは汎用OpenID Connectリライング・パーティーのライブラリーを使用して、アプリケーションとサービスをOpenID Connectでセキュリティー保護する方法について説明します。

2.1. Javaアダプター

Keycloakには、Javaアプリケーション用のさまざまなアダプターが付属しています。正しいアダプターの選択は、対象のプラットフォームによって異なります。

全てのJavaアダプターは、Javaアダプターの設定の章で説明されている共通の設定オプションのセットを共有しています。

2.1.1. Javaアダプターの設定

Keycloakでサポートされている各Javaアダプターは、単純なJSONファイルで設定できます。これは、次のようになります。

{

"realm" : "demo",

"resource" : "customer-portal",

"realm-public-key" : "MIGfMA0GCSqGSIb3D...31LwIDAQAB",

"auth-server-url" : "https://localhost:8443",

"ssl-required" : "external",

"use-resource-role-mappings" : false,

"enable-cors" : true,

"cors-max-age" : 1000,

"cors-allowed-methods" : "POST, PUT, DELETE, GET",

"cors-exposed-headers" : "WWW-Authenticate, My-custom-exposed-Header",

"bearer-only" : false,

"enable-basic-auth" : false,

"expose-token" : true,

"verify-token-audience" : true,

"credentials" : {

"secret" : "234234-234234-234234"

},

"connection-pool-size" : 20,

"socket-timeout-millis" : 5000,

"connection-timeout-millis" : 6000,

"connection-ttl-millis" : 500,

"disable-trust-manager" : false,

"allow-any-hostname" : false,

"truststore" : "path/to/truststore.jks",

"truststore-password" : "geheim",

"client-keystore" : "path/to/client-keystore.jks",

"client-keystore-password" : "geheim",

"client-key-password" : "geheim",

"token-minimum-time-to-live" : 10,

"min-time-between-jwks-requests" : 10,

"public-key-cache-ttl" : 86400,

"redirect-rewrite-rules" : {

"^/wsmaster/api/(.*)$" : "/api/$1"

}

}${…} エンクロージャーを使用して、システム・プロパティーの置換を行うことができます。たとえば、 ${jboss.server.config.dir} は /path/to/Keycloak に置換できます。環境変数の置換では、 env プレフィックスもサポートされています。たとえば、 ${env.MY_ENVIRONMENT_VARIABLE} です。

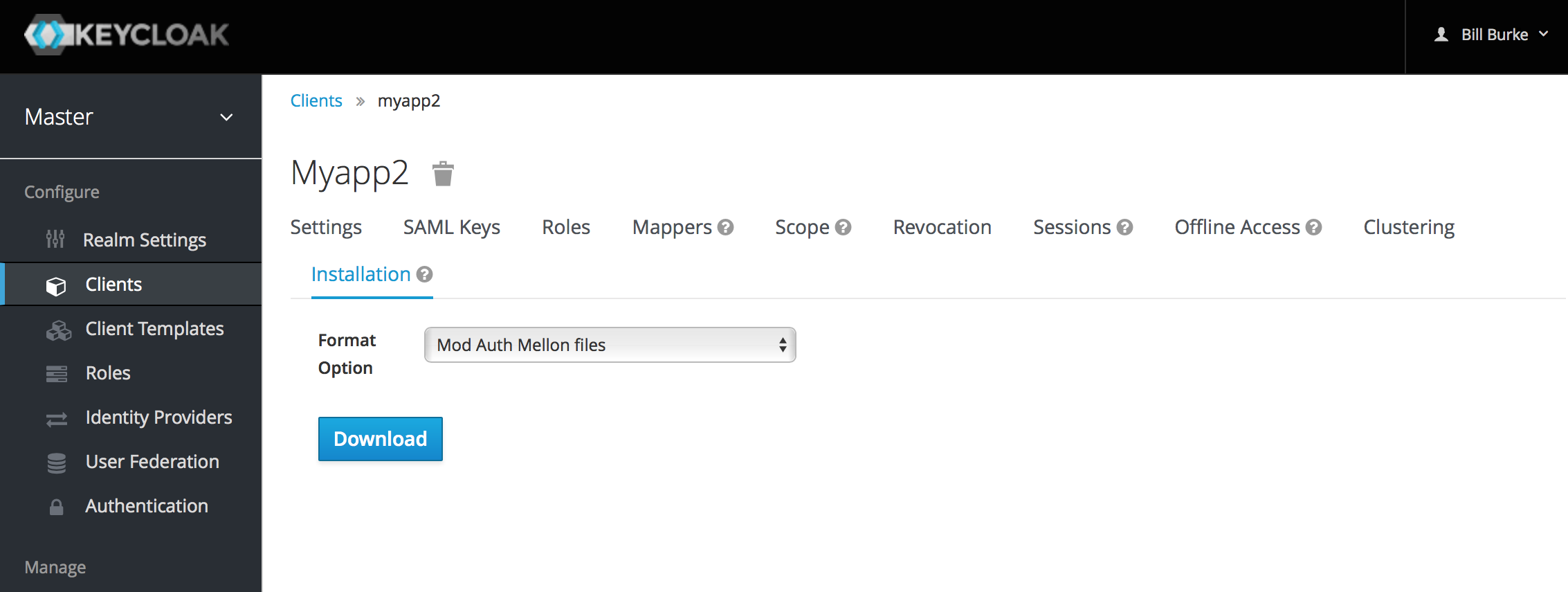

初期設定ファイルは、管理コンソールから取得できます。これを行うには、管理コンソールを開き、メニューから Clients を選択し、対応するクライアントをクリックします。クライアントのページが開かれたら、 Installation タブをクリックし、 Keycloak OIDC JSON を選択します。

各設定オプションの説明は次のとおりです。

- realm

-

レルムの名前。 これは REQUIRED です。

- resource

-

アプリケーションのクライアントID。各アプリケーションには、アプリケーションを識別するために使用されるクライアントIDがあります。これは REQUIRED です。

- realm-public-key

-

レルム公開鍵のPEM形式です。これは管理コンソールから取得できます。これは OPTIONAL であり、設定することはお勧めしません。これが設定されていない場合、アダプターは必要に応じて(Keycloakの鍵をローテーションさせる場合など)、Keycloakから常に再ダウンロードします。しかし、realm-public-keyが設定されている場合、アダプターはKeycloakから新しい鍵をダウンロードすることは無いので、Keycloakの鍵をローテーションするとアダプターが正常に動作しなくなります。

- auth-server-url

-

KeycloakサーバーのベースURLです。すべてのKeycloakページとRESTサービスのエンドポイントは、これから派生しています。通常、

https://host:portの形式です。これは REQUIRED です。 - ssl-required

-

Keycloakサーバーとの間のすべての通信がHTTPS経由であることを保証します。プロダクション環境では、これを

allに設定する必要があります。これは OPTIONAL です。デフォルト値は external です。つまり、外部リクエストに対してデフォルトでHTTPSが必要です。有効な値はall、external、noneです。 - confidential-port

-

SSL/TLSを介した安全な接続のために、Keycloakサーバーが使用する機密ポートです。これは OPTIONAL です。デフォルト値は 8443 です。

- use-resource-role-mappings

-

trueに設定すると、アダプターはトークン内を調べて、ユーザーのアプリケーション・レベルのロール・マッピングを探します。falseの場合、レルム・レベルのユーザー・ロール・マッピングを探します。これは OPTIONAL です。デフォルト値は false です。

- public-client

-

trueに設定すると、アダプターはクライアントのクレデンシャルをKeycloakに送信しません。これは OPTIONAL です。デフォルト値は false です。

- enable-cors

-

これにより、CORSサポートが有効になります。CORSプリフライト・リクエストを処理します。また、アクセス・トークンを調べて、有効なオリジンを特定します。これは OPTIONAL です。デフォルト値は false です。

- cors-max-age

-

CORSが有効な場合、これは

Access-Control-Max-Ageヘッダーの値を設定します。これは OPTIONAL です。設定されていない場合、このヘッダーはCORSレスポンスで返されません。 - cors-allowed-methods

-

CORSが有効な場合、これは

Access-Control-Allow-Methodsヘッダーの値を設定します。 これはカンマ区切りの文字列でなければなりません。これは OPTIONAL です。設定されていない場合、このヘッダーはCORSレスポンスで返されません。 - cors-allowed-headers

-

CORSが有効な場合、これは

Access-Control-Allow-Headersヘッダーの値を設定します。 これはカンマ区切りの文字列でなければなりません。これは OPTIONAL です。設定されていない場合、このヘッダーはCORSレスポンスで返されません。 - cors-exposed-headers

-

CORSが有効な場合、これは

Access-Control-Expose-Headersヘッダーの値を設定します。 これはカンマ区切りの文字列でなければなりません。これは OPTIONAL です。設定されていない場合、このヘッダーはCORSレスポンスで返されません。 - bearer-only

-

これは、サービスに対して true に設定する必要があります。有効にすると、アダプターはユーザーを認証しようとせず、ベアラー・トークンのみを検証します。これは OPTIONAL です。デフォルト値は false です。

- autodetect-bearer-only

-

アプリケーションがWebアプリケーションとWebサービス(SOAPやRESTなど)の両方を提供する場合は、これを true に設定する必要があります。 Webアプリケーションの未認証のユーザーをKeycloakのログインページにリダイレクトできますが、ログインページへのリダイレクトを理解できない未認証のSOAPクライアントまたはRESTクライアントにはHTTPの

401ステータスコードを送信します。Keycloakは、X-Requested-With、SOAPAction、Acceptのような典型的なヘッダーに基づいて、SOAPクライアントまたはRESTクライアントを自動検出します。デフォルト値は false です。 - enable-basic-auth

-

これは、BASIC認証もサポートするようにアダプターに指示します。このオプションを有効にすると、 secret も指定する必要があります。これは OPTIONAL です。 デフォルト値は false です。

- expose-token

-

trueの場合、(JavaScriptのHTTP呼び出しを介して)認証されたブラウザー・クライアントが、root/k_query_bearer_tokenのURLを介して署名付きのアクセストークンを取得できます。これは OPTIONAL です。デフォルト値は false です。 - クレデンシャル

-

アプリケーションのクレデンシャルを指定します。これは、キーがクレデンシャル・タイプで、値がクレデンシャル・タイプの値であるオブジェクト表記法です。 現在、パスワードとJWTがサポートされています。これは、

Confidentialのアクセス・タイプのクライアントの場合にのみ REQUIRED です。 - connection-pool-size

-

この設定オプションは、Keycloakサーバーにプールすべき接続数を定義します。これは OPTIONAL です。デフォルトは

20です。 - socket-timeout-millis

-

コネクション確立後のソケットのデータ待ちタイムアウトをミリ秒単位で指定します。2つのデータパケット間の最大非アクティブ時間です。タイムアウト値が0の場合、無限大のタイムアウトとして解釈されます。負の値は、未定義と解釈されます(該当する場合はシステムのデフォルト)。デフォルト値は

-1です。これは OPTIONAL です。 - connection-timeout-millis

-

リモートホストとのコネクションを確立する際のタイムアウトをミリ秒単位で指定します。タイムアウト値0は無限大のタイムアウトとして解釈されます。負の値は未定義と解釈されます(該当する場合はシステムのデフォルト)。デフォルト値は

-1です。これは OPTIONAL です。 - connection-ttl-millis

-

クライアントのコネクション存続時間をミリ秒単位で指定します。0以下の値は無限大の値として解釈されます。デフォルト値は

-1です。これは OPTIONAL です。 - disable-trust-manager

-

KeycloakサーバーがHTTPSを必要とし、この設定オプションを

trueに設定する場合は、トラストストアを指定する必要はありません。この設定は、SSL証明書の検証を無効とするため、開発時にのみ使用すべきで、プロダクション環境では 決して使用してはいけません 。これは OPTIONAL です。デフォルトはfalseです。 - allow-any-hostname

-

KeycloakサーバーがHTTPSを必要とし、この設定オプションを

trueに設定する場合、トラストストア経由でKeycloakサーバーの証明書は検証されますが、ホスト名の検証は行われません。SSL証明書の検証が無効となるため、この設定は開発時にのみ使用すべきで、プロダクション環境では 決して使用してはいけません 。これは OPTIONAL です。デフォルトはfalseです。 - proxy-url

-

HTTPプロキシーを使用する場合はそのURLを設定します。

- truststore

-

トラストストア・ファイルへのファイルパスです。パスに

classpath:を付けると、トラストストアはデプロイメントのクラスパスから取得されます。これはKeycloakサーバーへのHTTPS通信に使用されます。HTTPSリクエストを行うクライアントは、通信を行うサーバーのホストを検証する必要があります。これがトラストストアの役割です。キーストアには、1つ以上の信頼されたホストの証明書または認証局が含まれています。このトラストストアは、KeycloakサーバーのSSLキーストアのパブリック証明書を抽出することで作成できます。これは、ssl-requiredがnoneかdisable-trust-managerがtrueでない限り、 REQUIRED です。 - truststore-password

-

トラストストアのパスワードです。これは REQUIRED で、

truststoreを設定すると、トラストストアはパスワードを必要とします。 - client-keystore

-

キーストア・ファイルへのファイルパスです。このキーストアには、アダプターがKeycloakサーバーにHTTPSリクエストを行う際の、双方向SSLのためのクライアント証明書を含めます。これは OPTIONAL です。

- client-keystore-password

-

クライアント・キーストア用のパスワードです。

client-keystoreが設定されている場合、これは REQUIRED です。 - client-key-password

-

クライアントキー用のパスワードです。

client-keystoreが設定されている場合、これは REQUIRED です。 - always-refresh-token

-

true の場合、アダプターはすべてのリクエストでトークンをリフレッシュします。警告 - 有効にすると、アプリケーションへのすべてのリクエストに対してKeycloakへのリクエストが発生します。

- register-node-at-startup

-

true の場合、アダプターはKeycloakに登録リクエストを送信します。これはデフォルトで false であり、アプリケーションがクラスター化されている場合にのみ有効です。詳細はアプリケーション・クラスタリングを参照してください。

- register-node-period

-

Keycloakへアダプターを再登録する期間です。アプリケーションがクラスター化されている場合に便利です。詳細はアプリケーション・クラスタリングを参照してください。

- token-store

-

設定可能な値は session と cookie です。デフォルトは session です。つまり、アダプターがアカウント情報をHTTPセッションに保管します。一方、 cookie は情報をクッキーに格納することを意味します。詳細はアプリケーション・クラスタリングを参照してください。

- token-cookie-path

-

Cookieストアを使用する場合、このオプションにはアカウント情報を保存するために使用されるCookieのパスを設定します。相対パスの場合、アプリケーションはコンテキスト・ルートで実行されていると見なされ、そのコンテキスト・ルートに対して相対的に解釈されます。絶対パスの場合は、絶対パスを使用してCookieのパスを設定します。デフォルトではコンテキスト・ルートからの相対パスを使用します。

- principal-attribute

-

ユーザー・プリンシパル名とするOpenID ConnectのIDトークン属性を設定します。トークン属性がnullの場合、デフォルトは

subになります。有効な値はsub、preferred_username、email、name、nickname、given_name、family_nameです。 - turn-off-change-session-id-on-login

-

一部のプラットフォームでは、セキュリティー攻撃口とならないように、正常にログインするとデフォルトでセッションIDが変更されます。これを無効にするには true に変更します。これは OPTIONAL です。デフォルト値は false です。

- token-minimum-time-to-live

-

アクセストークンの有効期限が切れる前に、Keycloakサーバーでアクティブなアクセストークンを先にリフレッシュする時間です(秒単位)。これは、アクセストークンが評価される前に期限切れになる可能性がある別のRESTクライアントに送信されるときに特に便利です。この値は、レルムのアクセストークンの寿命を超えてはなりません。これは OPTIONAL です。デフォルト値は

0秒なので、アダプターは期限切れになったときだけ、アクセストークンを更新します。 - min-time-between-jwks-requests

-

新しい公開鍵を取得するための、Keycloakへの2つのリクエスト間の最小間隔を指定する時間です(秒単位)。デフォルトでは10秒です。アダプターは、未知の

kidを含むトークンを認識すると、常に新しい公開鍵をダウンロードしようとします。ただし、(デフォルトでは)10秒に1回以上試行しません。これは、攻撃者が不正なkidで大量のトークンを送りつけて、アダプターからKeycloakに大量のリクエストを送信させるというDoSを防ぐために使用されます。 - public-key-cache-ttl

-

新しい公開鍵を取得するための、Keycloakへの2つのリクエスト間の最大間隔を指定する時間です(秒単位)。デフォルトでは86400秒(1日)です。アダプターは、未知の

kidを含むトークンを認識すると、常に新しい公開鍵をダウンロードしようとします。既知のkidのトークンを認識すれば、以前にダウンロードした公開鍵だけを使用します。しかし、この設定された間隔(デフォルトでは1日)に少なくとも1回は、トークンのkidが既知でも常に新しい公開鍵がダウンロードされます。 - ignore-oauth-query-parameter

-

デフォルトは

falseです。trueに設定されていると、ベアラー・トークン処理のためのaccess_tokenクエリー・パラメーターの処理が無効になります。ユーザーは、access_tokenを渡すだけで認証することはできません。 - redirect-rewrite-rules

-

必要に応じて、リダイレクトURIリライトのルールを指定します。キーがリダイレクトURIに一致する正規表現であり、値が置換文字列であるオブジェクト表記法で表します。置換文字列の後方参照に

$文字を使用できます。 - verify-token-audience

-

trueに設定されている場合、ベアラートークンによる認証中に、アダプターはトークンにこのクライアント名(リソース)がAudienceとして含まれているかどうかを検証します。このオプションは、ベアラートークンによって認証されたリクエストを主に処理するサービスに特に便利です。これはデフォルトでfalseに設定されていますが、セキュリティーを強化するため、これを有効にすることをお勧めします。オーディエンス・サポートの詳細については、 Audienceのサポート を参照してください。

2.1.3. ZIPファイルからのJBOSS EAPアダプターのインストール

JBoss EAP、WildFly、またはJBoss ASにデプロイされたWARアプリケーションをセキュリティー保護するには、Keycloakアダプター・サブシステムをインストールして設定する必要があります。さらに、WARをセキュリティー保護する2つのオプションがあります。

-

WARにアダプター設定ファイルを用意し、web.xml内のauth-methodをKEYCLOAKに変更することができます。

-

あるいは、WARをまったく変更せずに、

standalone.xmlなどの設定ファイルのKeycloakアダプター・サブシステム設定でセキュリティー保護することもできます。このセクションで、両方の方法について説明します。

どちらの方法も、このセクションで説明します。

アダプターは、使用しているサーバーのバージョンに応じて別個のアーカイブとして利用できます。

| 今回のリリースでは、WildFlyの最新バージョンでのみアダプターのテストとメンテナンスを行っています。WildFlyの新しいバージョンがリリースされると、現在のアダプターは非推奨になり、WildFlyの次のリリース後にサポートが削除されます。もう一つの選択肢は、JBoss EAPアダプターの場合はより長期間サポートされるので、アプリケーションをWildFlyからJBoss EAPに切り替えることです。 |

-

Downloads サイトより、お使いのアプリケーションサーバーに適用するアダプターをインストールします。

-

WildFly 9以上へのインストールは次のとおりです。

$ cd $WILDFLY_HOME $ unzip keycloak-wildfly-adapter-dist-17.0.1.zip -

JBoss EAP 7へのインストールは次のとおりです。

$ cd $EAP_HOME $ unzip keycloak-eap7-adapter-dist-17.0.1.zip -

JBoss EAP 6へのインストールは次のとおりです。

$ cd $EAP_HOME $ unzip keycloak-eap6-adapter-dist-17.0.1.zip -

JBoss AS 7.1へのインストールは次のとおりです。

$ cd $JBOSS_HOME $ unzip keycloak-as7-adapter-dist-17.0.1.zip

このZIPアーカイブには、Keycloakアダプター固有のJBossモジュールが含まれています。また、アダプター・サブシステムを設定するためのJBoss CLIスクリプトも含まれています。

-

-

アダプター・サブシステムを設定するには、適切なコマンドを実行します。

-

サーバーが動作して いない 場合は、WildFly 11以降にインストールしてください。

$ ./bin/jboss-cli.sh --file=bin/adapter-elytron-install-offline.cli -

サーバーが動作して いる 場合は、WildFly 11以降にインストールしてください。

$ ./bin/jboss-cli.sh -c --file=bin/adapter-elytron-install.cliWildFly 11以上でもレガシーな非Elytronアダプターが使用できます。つまり、それらのバージョンでも adapter-install-offline.cliを使用することができます。ただし、新しいElytronアダプターを使用することをお勧めします。 -

サーバーが動作して いない 場合は、WildFly 10以前にインストールしてください。

$ ./bin/jboss-cli.sh --file=bin/adapter-install-offline.cli -

サーバーが動作して いる 場合は、WildFly 10以前にインストールしてください。

$ ./bin/jboss-cli.sh -c --file=bin/adapter-install.cli

-

あるいは、別の設定を使用してアダプターをインストールするため、コマンドラインからアダプターをインストールする際に server.config プロパティーを指定することもできます。たとえば、 -Dserver.config=standalone-ha.xml とします。

|

JBoss SSO

WildFlyには、同じWildFlyインスタンスにデプロイされたWebアプリケーションのシングル・サインオンのサポートが組み込まれています。これは、Keycloakを使用しているときは有効にしないでください。

WARのセキュリティー保護

このセクションでは、直接WARパッケージ内に設定を追加し、ファイルを編集することで、WARをセキュリティー保護する方法について説明します。

-

WAR の

WEB-INFディレクトリーにkeycloak.jsonアダプター設定ファイルを作成します。この設定ファイルの形式は、Javaアダプターの設定のセクションで説明しています。

-

web.xmlのauth-methodにKEYCLOAKを設定します。 -

標準的なサーブレット・セキュリティーを使用して、URLにロールベースの制約を指定します。

以下は例です。

<web-app xmlns="http://java.sun.com/xml/ns/javaee" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://java.sun.com/xml/ns/javaee http://java.sun.com/xml/ns/javaee/web-app_3_0.xsd" version="3.0"> <module-name>application</module-name> <security-constraint> <web-resource-collection> <web-resource-name>Admins</web-resource-name> <url-pattern>/admin/*</url-pattern> </web-resource-collection> <auth-constraint> <role-name>admin</role-name> </auth-constraint> <user-data-constraint> <transport-guarantee>CONFIDENTIAL</transport-guarantee> </user-data-constraint> </security-constraint> <security-constraint> <web-resource-collection> <web-resource-name>Customers</web-resource-name> <url-pattern>/customers/*</url-pattern> </web-resource-collection> <auth-constraint> <role-name>user</role-name> </auth-constraint> <user-data-constraint> <transport-guarantee>CONFIDENTIAL</transport-guarantee> </user-data-constraint> </security-constraint> <login-config> <auth-method>KEYCLOAK</auth-method> <realm-name>this is ignored currently</realm-name> </login-config> <security-role> <role-name>admin</role-name> </security-role> <security-role> <role-name>user</role-name> </security-role> </web-app>

アダプター・サブシステムによるWARの保護

KeycloakでWARを修正する必要はありません。代わりに、Keycloakアダプター・サブシステムを介して外部からセキュリティー保護することができます。 auth-method に KEYCLOAK を指定する必要はありませんが、 web.xml に security-constraints を定義する必要はあります。しかし、 WEB-INF/keycloak.json ファイルを作成する必要はありません。メタデータは代わりに、Keycloakサブシステム定義のサーバー設定(つまり、 standalone.xml )内で定義されます。

<extensions>

<extension module="org.keycloak.keycloak-adapter-subsystem"/>

</extensions>

<profile>

<subsystem xmlns="urn:jboss:domain:keycloak:1.1">

<secure-deployment name="WAR MODULE NAME.war">

<realm>demo</realm>

<auth-server-url>http://localhost:8081</auth-server-url>

<ssl-required>external</ssl-required>

<resource>customer-portal</resource>

<credential name="secret">password</credential>

</secure-deployment>

</subsystem>

</profile>secure-deployment の name 属性は保護したいWARを識別します。 web.xml 内の module-name に .war を付加した値となります。残りの設定は、Java アダプターの設定で定義されている keycloak.json 設定オプションと一対一で対応しています。

例外は credential 要素です。

より簡単に行うには、Keycloak管理コンソールにアクセスし、このWARが並んでいるアプリケーションのClient/Installationタブに移動します。そこで、カット・アンド・ペーストできるサンプルXMLファイルが提供されてます。

同じレルムで複数のデプロイメントをセキュリティー保護している場合は、別の要素でレルム設定を共有できます。以下に例を示します。

<subsystem xmlns="urn:jboss:domain:keycloak:1.1">

<realm name="demo">

<auth-server-url>http://localhost:8080</auth-server-url>

<ssl-required>external</ssl-required>

</realm>

<secure-deployment name="customer-portal.war">

<realm>demo</realm>

<resource>customer-portal</resource>

<credential name="secret">password</credential>

</secure-deployment>

<secure-deployment name="product-portal.war">

<realm>demo</realm>

<resource>product-portal</resource>

<credential name="secret">password</credential>

</secure-deployment>

<secure-deployment name="database.war">

<realm>demo</realm>

<resource>database-service</resource>

<bearer-only>true</bearer-only>

</secure-deployment>

</subsystem>2.1.4. RPMからのJBoss EAP 7アダプターのインストール

| Red Hat Enterprise Linux 7では、チャンネルという用語はリポジトリーという用語に置き換えられました。これらの説明では、リポジトリーという用語のみが使用されています。 |

RPMからWildFly 7アダプターをインストールする前に、WildFly 23リポジトリーをサブスクライブする必要があります。

-

Red Hat Subscription Managerを使用して、Red Hat Enterprise Linuxシステムがアカウントに登録されていることを確認してください。詳細は、Red Hat Subscription Management documentationのリンクを参照してください。

-

すでに別のJBoss EAPリポジトリーに登録している場合は、まずそのリポジトリーから登録を解除する必要があります。

Red Hat Enterprise Linux 6、7の場合:Red Hat Subscription Managerを使用して、次のコマンドでWildFly 23リポジトリーに登録します。Red Hat Enterprise Linuxバージョンに応じて、 <RHEL_VERSION> を6または7のいずれかに置き換えてください。

$ sudo subscription-manager repos --enable=jb-eap-7-for-rhel-<RHEL_VERSION>-server-rpmsRed Hat Enterprise Linux 8の場合:Red Hat Subscription Managerを使用して、次のコマンドでWildFly 23リポジトリーに登録します。

$ sudo subscription-manager repos --enable=jb-eap-23-for-rhel-8-x86_64-rpms --enable=rhel-8-for-x86_64-baseos-rpms --enable=rhel-8-for-x86_64-appstream-rpms

-

Red Hat Enterprise Linuxのバージョンに基づき、OIDC用WildFly 7アダプターをインストールします。

-

Red Hat Enterprise Linux 6または7にインストールするには、以下を実行します。

$ sudo yum install eap7-keycloak-adapter-sso7_5 -

Red Hat Enterprise Linux 8インストールするには、以下を実行します。

$ sudo dnf install eap7-keycloak-adapter-sso7_5RPMインストールのためのデフォルトのEAP_HOMEパスは、/opt/rh/eap7/root/usr/share/wildflyです。

-

-

OIDCモジュールのインストールスクリプトを実行します。

$ $EAP_HOME/bin/jboss-cli.sh -c --file=$EAP_HOME/bin/adapter-install.cli

インストールは完了です。

2.1.5. RPMからのJBoss EAP 6アダプターのインストール

| Red Hat Enterprise Linux 7では、チャンネルという用語はリポジトリーという用語に置き換えられました。これらの説明では、リポジトリーという用語のみが使用されています。 |

RPMからEAP 6アダプターをインストールする前に、JBoss EAP 6リポジトリーにサブスクライブする必要があります。

-

Red Hat Subscription Managerを使用して、Red Hat Enterprise Linuxシステムがアカウントに登録されていることを確認してください。詳細は、Red Hat Subscription Management documentationのリンクを参照してください。

-

すでに別のJBoss EAPリポジトリーに登録している場合は、まずそのリポジトリーから登録を解除する必要があります。

Red Hat Subscription Managerを使用して、次のコマンドを使用してJBoss EAP 6リポジトリーにサブスクライブします。Red Hat Enterprise Linuxのバージョンに応じて、<RHEL_VERSION>を6または7のいずれかに置き換えてください。

$ sudo subscription-manager repos --enable=jb-eap-6-for-rhel-<RHEL_VERSION>-server-rpms

-

次のコマンドを使用して、OIDC用のEAP 6アダプターをインストールします。

$ sudo yum install keycloak-adapter-sso7_5-eap6RPMインストールのためのデフォルトのEAP_HOMEパスは、/opt/rh/eap6/root/usr/share/wildflyです。 -

OIDCモジュールのインストールスクリプトを実行します。

$ $EAP_HOME/bin/jboss-cli.sh -c --file=$EAP_HOME/bin/adapter-install.cli

インストールは完了です。

2.1.6. JBoss Fuse 6アダプター

Keycloakは JBoss Fuse 6 内で実行されているWebアプリケーションのセキュリティー保護をサポートしています。

JBoss Fuse 6.3.0 Rollup 12は Jetty 9.2 server にバンドルされており、Jettyはさまざまな種類のWebアプリケーションの実行に使用されているため、JBoss Fuse 6はJetty 9アダプターを使用しています。

| サポートされているFuse 6のバージョンは最新リリースのみです。以前のバージョンのFuse 6を使用している場合、一部の機能が正しく動作しない可能性があります。特に、 Hawtio との統合は、Fuse 6の以前のバージョンでは機能しません。 |

Fuseに対して、以下の項目のセキュリティーがサポートされています。

-

Pax Web War Extenderを使用して、FuseにデプロイされたクラシックWARアプリケーション

-

Pax Web Whiteboard Extenderを使用して、FuseにOSGIサービスとしてデプロイされたサーブレット

-

Camel Jetty コンポーネントで動作する Apache Camel Jettyエンドポイント

-

独自の分離された Jettyエンジン で動作する Apache CXF エンドポイント

-

CXFサーブレットによって提供されるデフォルト・エンジンで実行されている Apache CXF エンドポイント

-

SSHおよびJMXの管理者アクセス

Fuse 6内でWebアプリケーションをセキュリティー保護する

最初にKeycloak Karafの機能をインストールする必要があります。次に、セキュリティー保護するアプリケーションの種類に応じた手順を実行する必要があります。参照されているすべてのWebアプリケーションで、Keycloak Jettyオーセンティケーターを、基盤となるJettyサーバーに注入する必要があります。これを達成するための手順は、アプリケーションの種類によって異なります。詳細は以下のとおりです。

始めるのに最適なのは、 fuse ディレクトリー内のKeycloakのサンプルの一部としてバンドルされているFuseのデモを見ることです。ほとんどの手順はテストとデモから理解できるはずです。

Keycloakフィーチャーのインストール

最初に keycloak フィーチャーをJBoss Fuse環境にインストールする必要があります。 keycloak フィーチャーには、Fuseアダプターとサード・パーティーのすべての依存関係が含まれます。Mavenリポジトリーまたはアーカイブからインストールすることができます。

Mavenリポジトリーからのインストール

-

オンラインであり、Mavenリポジトリーにアクセスできる必要があります。

-

コミュニティー版の場合、すべてのアーティファクトとサード・パーティーの依存関係がMavenのセントラル・リポジトリーで利用できるため、オンラインにするだけで十分です。

-

JBoss Fuse 6.3.0 Rollup 12を起動します。

-

Karaf端末で以下をタイプします。

features:addurl mvn:org.keycloak/keycloak-osgi-features/17.0.1/xml/features features:install keycloak -

以下のようにJetty 9フィーチャーをインストールする必要があるかもしれません。

features:install keycloak-jetty9-adapter -

以下のようにフィーチャーがインストールされていることを確認します。

features:list | grep keycloak

ZIPバンドルからのインストール

このインストール・オプションは、オフラインになっている場合や、Mavenを使用してJARファイルやその他のアーティファクトを取得したくない場合に便利です。

-

ダウンロードサイトより、 Keycloak FuseアダプターのZIPアーカイブをダウンロードします。

-

JBoss Fuseのルート・ディレクトリーに解凍します。依存関係にあるファイルは

systemディレクトリーの下にインストールされます。既存のすべてのjarファイルが上書きされます。JBoss Fuse 6.3.0 Rollup 12には、これを使用します。

cd /path-to-fuse/jboss-fuse-6.3.0.redhat-254 unzip -q /path-to-adapter-zip/keycloak-fuse-adapter-17.0.1.zip -

Fuseを起動し、Fuse/Karafターミナルで次のコマンドを実行します。

features:addurl mvn:org.keycloak/keycloak-osgi-features/17.0.1/xml/features features:install keycloak -

対応するJettyアダプターをインストールします。アーティファクトはJBoss Fuseの

systemディレクトリーから直接利用できるので、Mavenリポジトリーを使う必要はありません。

クラシックWARアプリケーションのセキュリティー保護

-

/WEB-INF/web.xmlファイルで、次のように必要なものを宣言します。-

<security-constraint>要素のセキュリティー制約

-

<login-config>要素のログイン設定

-

<security-role>要素のセキュリティー・ロール。

例:

<?xml version="1.0" encoding="UTF-8"?> <web-app xmlns="http://java.sun.com/xml/ns/javaee" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://java.sun.com/xml/ns/javaee http://java.sun.com/xml/ns/javaee/web-app_3_0.xsd" version="3.0"> <module-name>customer-portal</module-name> <welcome-file-list> <welcome-file>index.html</welcome-file> </welcome-file-list> <security-constraint> <web-resource-collection> <web-resource-name>Customers</web-resource-name> <url-pattern>/customers/*</url-pattern> </web-resource-collection> <auth-constraint> <role-name>user</role-name> </auth-constraint> </security-constraint> <login-config> <auth-method>BASIC</auth-method> <realm-name>does-not-matter</realm-name> </login-config> <security-role> <role-name>admin</role-name> </security-role> <security-role> <role-name>user</role-name> </security-role> </web-app>

-

-

オーセンティケーターを設定した

/WEB_INF/jetty-web.xmlファイルを追加してください。例:

<?xml version="1.0"?> <!DOCTYPE Configure PUBLIC "-//Mort Bay Consulting//DTD Configure//EN" "http://www.eclipse.org/jetty/configure_9_0.dtd"> <Configure class="org.eclipse.jetty.webapp.WebAppContext"> <Get name="securityHandler"> <Set name="authenticator"> <New class="org.keycloak.adapters.jetty.KeycloakJettyAuthenticator"> </New> </Set> </Get> </Configure> -

WARの

/WEB-INF/ディレクトリー内に、新しいkeycloak.jsonファイルを作成します。この設定ファイルの形式は、Javaアダプターの設定のセクションで説明しています。外部アダプターの設定で説明されているように、外部でこのファイルを使用することもできます。 -

WARアプリケーションが

org.keycloak.adapters.jettyとMETA-INF/MANIFEST.MFファイルのImport-Packageヘッダーの下にあるパッケージをインポートしていることを確認してください。プロジェクトでmaven-bundle-pluginを使うと、マニフェストにOSGIヘッダーが正しく生成されます。パッケージの "*" による解決はorg.keycloak.adapters.jettyパッケージをインポートしないことに注意してください。アプリケーションやBlueprint、Spring記述子では使用されず、jetty-web.xmlファイルで使用されるためです。インポートするパッケージのリストは次のようになります。

org.keycloak.adapters.jetty;version="17.0.1", org.keycloak.adapters;version="17.0.1", org.keycloak.constants;version="17.0.1", org.keycloak.util;version="17.0.1", org.keycloak.*;version="17.0.1", *;resolution:=optional

外部アダプターの設定

keycloak.json アダプターの設定ファイルをWARアプリケーションの中にバンドルするのではなく、外部で使用可能にし、命名規則に基づいてロードする場合は、この設定方法を使用してください。

この機能を有効にするには、次のセクションを /WEB_INF/web.xml ファイルに追加してください。

<context-param>

<param-name>keycloak.config.resolver</param-name>

<param-value>org.keycloak.adapters.osgi.PathBasedKeycloakConfigResolver</param-value>

</context-param>そのコンポーネントは、 keycloak.config または karaf.etc のjavaプロパティーを使って基本フォルダーを検索し、設定を探します。そして、見つけたフォルダーの中で <your_web_context>-keycloak.json というファイルを探します。

たとえば、Webアプリケーションにコンテキスト my-portal がある場合、アダプターの設定は $FUSE_HOME/etc/my-portal-keycloak.json ファイルからロードされます。

OSGIサービスとしてデプロイされたサーブレットのセキュリティー保護

クラシックなWARアプリケーションとしてデプロイされていないOSGIバンドルされたプロジェクト内にサーブレット・クラスがある場合、この方式を使用できます。FuseはPax Web Whiteboard Extenderを使用して、サーブレットをWebアプリケーションとしてデプロイします。

-

Keycloakは

org.keycloak.adapters.osgi.undertow.PaxWebIntegrationServiceを提供します。これにより、jetty-web.xmlを注入し、アプリケーションのセキュリティー制約を設定できます。アプリケーション内のOSGI-INF/blueprint/blueprint.xmlファイルでそのようなサービスを宣言する必要があります。サーブレットはそれに依存する必要があることに注意してください。設定例は次のとおりです。<?xml version="1.0" encoding="UTF-8"?> <blueprint xmlns="http://www.osgi.org/xmlns/blueprint/v1.0.0" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://www.osgi.org/xmlns/blueprint/v1.0.0 http://www.osgi.org/xmlns/blueprint/v1.0.0/blueprint.xsd"> <!-- Using jetty bean just for the compatibility with other fuse services --> <bean id="servletConstraintMapping" class="org.eclipse.jetty.security.ConstraintMapping"> <property name="constraint"> <bean class="org.eclipse.jetty.util.security.Constraint"> <property name="name" value="cst1"/> <property name="roles"> <list> <value>user</value> </list> </property> <property name="authenticate" value="true"/> <property name="dataConstraint" value="0"/> </bean> </property> <property name="pathSpec" value="/product-portal/*"/> </bean> <bean id="keycloakPaxWebIntegration" class="org.keycloak.adapters.osgi.PaxWebIntegrationService" init-method="start" destroy-method="stop"> <property name="jettyWebXmlLocation" value="/WEB-INF/jetty-web.xml" /> <property name="bundleContext" ref="blueprintBundleContext" /> <property name="constraintMappings"> <list> <ref component-id="servletConstraintMapping" /> </list> </property> </bean> <bean id="productServlet" class="org.keycloak.example.ProductPortalServlet" depends-on="keycloakPaxWebIntegration"> </bean> <service ref="productServlet" interface="javax.servlet.Servlet"> <service-properties> <entry key="alias" value="/product-portal" /> <entry key="servlet-name" value="ProductServlet" /> <entry key="keycloak.config.file" value="/keycloak.json" /> </service-properties> </service> </blueprint>-

プロジェクト内に

WEB-INFディレクトリー(プロジェクトがWebアプリケーションでない場合でも)を用意し、クラシックWARアプリケーションのセクションのように/WEB-INF/jetty-web.xmlと/WEB-INF/keycloak.jsonファイルを作成する必要があります。security-constraintsがblueprint設定ファイルで宣言されているので、web.xmlファイルは必要ありません。

-

-

META-INF/MANIFEST.MFのImport-Packageは、少なくとも以下のインポートを含んでいなければなりません。org.keycloak.adapters.jetty;version="17.0.1", org.keycloak.adapters;version="17.0.1", org.keycloak.constants;version="17.0.1", org.keycloak.util;version="17.0.1", org.keycloak.*;version="17.0.1", *;resolution:=optional

Apache Camelアプリケーションのセキュリティー保護

KeycloakJettyAuthenticator とsecurityHandlerを追加し、適切なセキュリティー制約を注入することで、 camel-jetty コンポーネントで実装されたApache Camelエンドポイントをセキュリティー保護できます。 OSGI-INF/blueprint/blueprint.xml ファイルを、以下のような設定でCamelアプリケーションに追加できます。ロール、セキュリティー制約のマッピング、およびKeycloakアダプターの設定は、使用する環境と必要性により若干異なる場合があります。

例:

<?xml version="1.0" encoding="UTF-8"?>

<blueprint xmlns="http://www.osgi.org/xmlns/blueprint/v1.0.0"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns:camel="http://camel.apache.org/schema/blueprint"

xsi:schemaLocation="

http://www.osgi.org/xmlns/blueprint/v1.0.0 http://www.osgi.org/xmlns/blueprint/v1.0.0/blueprint.xsd

http://camel.apache.org/schema/blueprint http://camel.apache.org/schema/blueprint/camel-blueprint.xsd">

<bean id="kcAdapterConfig" class="org.keycloak.representations.adapters.config.AdapterConfig">

<property name="realm" value="demo"/>

<property name="resource" value="admin-camel-endpoint"/>

<property name="bearerOnly" value="true"/>

<property name="authServerUrl" value="http://localhost:8080" />

<property name="sslRequired" value="EXTERNAL"/>

</bean>

<bean id="keycloakAuthenticator" class="org.keycloak.adapters.jetty.KeycloakJettyAuthenticator">

<property name="adapterConfig" ref="kcAdapterConfig"/>

</bean>

<bean id="constraint" class="org.eclipse.jetty.util.security.Constraint">

<property name="name" value="Customers"/>

<property name="roles">

<list>

<value>admin</value>

</list>

</property>

<property name="authenticate" value="true"/>

<property name="dataConstraint" value="0"/>

</bean>

<bean id="constraintMapping" class="org.eclipse.jetty.security.ConstraintMapping">

<property name="constraint" ref="constraint"/>

<property name="pathSpec" value="/*"/>

</bean>

<bean id="securityHandler" class="org.eclipse.jetty.security.ConstraintSecurityHandler">

<property name="authenticator" ref="keycloakAuthenticator" />

<property name="constraintMappings">

<list>

<ref component-id="constraintMapping" />

</list>

</property>

<property name="authMethod" value="BASIC"/>

<property name="realmName" value="does-not-matter"/>

</bean>

<bean id="sessionHandler" class="org.keycloak.adapters.jetty.spi.WrappingSessionHandler">

<property name="handler" ref="securityHandler" />

</bean>

<bean id="helloProcessor" class="org.keycloak.example.CamelHelloProcessor" />

<camelContext id="blueprintContext"

trace="false"

xmlns="http://camel.apache.org/schema/blueprint">

<route id="httpBridge">

<from uri="jetty:http://0.0.0.0:8383/admin-camel-endpoint?handlers=sessionHandler&matchOnUriPrefix=true" />

<process ref="helloProcessor" />

<log message="The message from camel endpoint contains ${body}"/>

</route>

</camelContext>

</blueprint>-

META-INF/MANIFEST.MFのImport-Packageには、以下のインポートが含まれている必要があります。

javax.servlet;version="[3,4)",

javax.servlet.http;version="[3,4)",

org.apache.camel.*,

org.apache.camel;version="[2.13,3)",

org.eclipse.jetty.security;version="[9,10)",

org.eclipse.jetty.server.nio;version="[9,10)",

org.eclipse.jetty.util.security;version="[9,10)",

org.keycloak.*;version="17.0.1",

org.osgi.service.blueprint,

org.osgi.service.blueprint.container,

org.osgi.service.event,Camel RestDSL

Camel RestDSLは、流暢な方法でRESTエンドポイントを定義するために使用されるCamelの機能です。しかし、依然として特定の実装クラスを使用し、Keycloakとの統合方法に関する指示を提供する必要があります。

統合機構を設定する方法は、RestDSLで定義されたルートを設定するCamelコンポーネントによって異なります。

次の例は、Jettyコンポーネントを使用して統合を設定する方法を示しています(以前のBlueprintの例で定義されているBeanの一部を参照)。

<bean id="securityHandlerRest" class="org.eclipse.jetty.security.ConstraintSecurityHandler">

<property name="authenticator" ref="keycloakAuthenticator" />

<property name="constraintMappings">

<list>

<ref component-id="constraintMapping" />

</list>

</property>

<property name="authMethod" value="BASIC"/>

<property name="realmName" value="does-not-matter"/>

</bean>

<bean id="sessionHandlerRest" class="org.keycloak.adapters.jetty.spi.WrappingSessionHandler">

<property name="handler" ref="securityHandlerRest" />

</bean>

<camelContext id="blueprintContext"

trace="false"

xmlns="http://camel.apache.org/schema/blueprint">

<restConfiguration component="jetty" contextPath="/restdsl"

port="8484">

<!--the link with Keycloak security handlers happens here-->

<endpointProperty key="handlers" value="sessionHandlerRest"></endpointProperty>

<endpointProperty key="matchOnUriPrefix" value="true"></endpointProperty>

</restConfiguration>

<rest path="/hello" >

<description>Hello rest service</description>

<get uri="/{id}" outType="java.lang.String">

<description>Just an helllo</description>

<to uri="direct:justDirect" />

</get>

</rest>

<route id="justDirect">

<from uri="direct:justDirect"/>

<process ref="helloProcessor" />

<log message="RestDSL correctly invoked ${body}"/>

<setBody>

<constant>(__This second sentence is returned from a Camel RestDSL endpoint__)</constant>

</setBody>

</route>

</camelContext>独立したJettyエンジンでのApache CXFエンドポイントのセキュリティー保護

別々のJettyエンジンでKeycloakでセキュリティー保護されたCXFエンドポイントを実行するには、次の手順を実行します。

-

アプリケーションに

META-INF/spring/beans.xmlを追加し、KeycloakJettyAuthenticatorを注入したJettyのSecurityHandlerでhttpj:engine-factoryを宣言してください。CFXのJAX-WSアプリケーションの設定は、次のようになります。<?xml version="1.0" encoding="UTF-8"?> <beans xmlns="http://www.springframework.org/schema/beans" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:jaxws="http://cxf.apache.org/jaxws" xmlns:httpj="http://cxf.apache.org/transports/http-jetty/configuration" xsi:schemaLocation=" http://www.springframework.org/schema/beans http://www.springframework.org/schema/beans/spring-beans.xsd http://cxf.apache.org/jaxws http://cxf.apache.org/schemas/jaxws.xsd http://www.springframework.org/schema/osgi http://www.springframework.org/schema/osgi/spring-osgi.xsd http://cxf.apache.org/transports/http-jetty/configuration http://cxf.apache.org/schemas/configuration/http-jetty.xsd"> <import resource="classpath:META-INF/cxf/cxf.xml" /> <bean id="kcAdapterConfig" class="org.keycloak.representations.adapters.config.AdapterConfig"> <property name="realm" value="demo"/> <property name="resource" value="custom-cxf-endpoint"/> <property name="bearerOnly" value="true"/> <property name="authServerUrl" value="http://localhost:8080" /> <property name="sslRequired" value="EXTERNAL"/> </bean> <bean id="keycloakAuthenticator" class="org.keycloak.adapters.jetty.KeycloakJettyAuthenticator"> <property name="adapterConfig"> <ref local="kcAdapterConfig" /> </property> </bean> <bean id="constraint" class="org.eclipse.jetty.util.security.Constraint"> <property name="name" value="Customers"/> <property name="roles"> <list> <value>user</value> </list> </property> <property name="authenticate" value="true"/> <property name="dataConstraint" value="0"/> </bean> <bean id="constraintMapping" class="org.eclipse.jetty.security.ConstraintMapping"> <property name="constraint" ref="constraint"/> <property name="pathSpec" value="/*"/> </bean> <bean id="securityHandler" class="org.eclipse.jetty.security.ConstraintSecurityHandler"> <property name="authenticator" ref="keycloakAuthenticator" /> <property name="constraintMappings"> <list> <ref local="constraintMapping" /> </list> </property> <property name="authMethod" value="BASIC"/> <property name="realmName" value="does-not-matter"/> </bean> <httpj:engine-factory bus="cxf" id="kc-cxf-endpoint"> <httpj:engine port="8282"> <httpj:handlers> <ref local="securityHandler" /> </httpj:handlers> <httpj:sessionSupport>true</httpj:sessionSupport> </httpj:engine> </httpj:engine-factory> <jaxws:endpoint implementor="org.keycloak.example.ws.ProductImpl" address="http://localhost:8282/ProductServiceCF" depends-on="kc-cxf-endpoint" /> </beans>CXFのJAX-RSアプリケーションの場合、engine-factortyに依存するエンドポイントの設定にのみ違いがある可能性があります。

<jaxrs:server serviceClass="org.keycloak.example.rs.CustomerService" address="http://localhost:8282/rest" depends-on="kc-cxf-endpoint"> <jaxrs:providers> <bean class="com.fasterxml.jackson.jaxrs.json.JacksonJsonProvider" /> </jaxrs:providers> </jaxrs:server> -

META-INF/MANIFEST.MFのImport-Packageは以下のインポートを含まなければなりません。

META-INF.cxf;version="[2.7,3.2)",

META-INF.cxf.osgi;version="[2.7,3.2)";resolution:=optional,

org.apache.cxf.bus;version="[2.7,3.2)",

org.apache.cxf.bus.spring;version="[2.7,3.2)",

org.apache.cxf.bus.resource;version="[2.7,3.2)",

org.apache.cxf.transport.http;version="[2.7,3.2)",

org.apache.cxf.*;version="[2.7,3.2)",

org.springframework.beans.factory.config,

org.eclipse.jetty.security;version="[9,10)",

org.eclipse.jetty.util.security;version="[9,10)",

org.keycloak.*;version="17.0.1"デフォルトのJettyエンジンでのApache CXFエンドポイントのセキュリティー保護

いくつかのサービスは、起動時にデプロイされたサーブレットを自動的に提供します。そのようなサービスの1つは、 http://localhost:8181/cxf コンテキストで実行されているCXFサーブレットです。そのようなエンドポイントを保護することは複雑になる可能性があります。Keycloakが現在使用しているアプローチの1つは ServletReregistrationService で、これは組み込みのサーブレットを起動時にアンデプロイし、Keycloakによってセキュリティー保護されたコンテキストに再デプロイできるようにします。

アプリケーション内の設定ファイル OSGI-INF/blueprint/blueprint.xml は、以下のようになります。JAX-RSの customerservice エンドポイント(アプリケーション固有のエンドポイント)を追加しますが、もっと重要なのは、 /cxf コンテキスト全体をセキュリティー保護することです。

<?xml version="1.0" encoding="UTF-8"?>

<blueprint xmlns="http://www.osgi.org/xmlns/blueprint/v1.0.0"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns:jaxrs="http://cxf.apache.org/blueprint/jaxrs"

xsi:schemaLocation="

http://www.osgi.org/xmlns/blueprint/v1.0.0 http://www.osgi.org/xmlns/blueprint/v1.0.0/blueprint.xsd

http://cxf.apache.org/blueprint/jaxrs http://cxf.apache.org/schemas/blueprint/jaxrs.xsd">

<!-- JAXRS Application -->

<bean id="customerBean" class="org.keycloak.example.rs.CxfCustomerService" />

<jaxrs:server id="cxfJaxrsServer" address="/customerservice">

<jaxrs:providers>

<bean class="com.fasterxml.jackson.jaxrs.json.JacksonJsonProvider" />

</jaxrs:providers>

<jaxrs:serviceBeans>

<ref component-id="customerBean" />

</jaxrs:serviceBeans>

</jaxrs:server>

<!-- Securing of whole /cxf context by unregister default cxf servlet from paxweb and re-register with applied security constraints -->

<bean id="cxfConstraintMapping" class="org.eclipse.jetty.security.ConstraintMapping">

<property name="constraint">

<bean class="org.eclipse.jetty.util.security.Constraint">

<property name="name" value="cst1"/>

<property name="roles">

<list>

<value>user</value>

</list>

</property>

<property name="authenticate" value="true"/>

<property name="dataConstraint" value="0"/>

</bean>

</property>

<property name="pathSpec" value="/cxf/*"/>

</bean>

<bean id="cxfKeycloakPaxWebIntegration" class="org.keycloak.adapters.osgi.PaxWebIntegrationService"

init-method="start" destroy-method="stop">

<property name="bundleContext" ref="blueprintBundleContext" />

<property name="jettyWebXmlLocation" value="/WEB-INF/jetty-web.xml" />

<property name="constraintMappings">

<list>

<ref component-id="cxfConstraintMapping" />

</list>

</property>

</bean>

<bean id="defaultCxfReregistration" class="org.keycloak.adapters.osgi.ServletReregistrationService" depends-on="cxfKeycloakPaxWebIntegration"

init-method="start" destroy-method="stop">

<property name="bundleContext" ref="blueprintBundleContext" />

<property name="managedServiceReference">

<reference interface="org.osgi.service.cm.ManagedService" filter="(service.pid=org.apache.cxf.osgi)" timeout="5000" />

</property>

</bean>

</blueprint>その結果、デフォルトのCXF HTTPの宛先で実行されている他のすべてのCXFサービスも保護されます。同様に、アプリケーションがアンデプロイされると、 /cxf コンテキスト全体がセキュリティー保護されなくなります。このため、独立したJettyエンジンでのApache CXFエンドポイントの保護で説明されているように、独自のJettyエンジンをアプリケーションに使用すると、個々のアプリケーションのセキュリティーをより詳細に制御できます。

-

WEB-INFディレクトリーはプロジェクト内にある必要があります(プロジェクトがWebアプリケーションでない場合でも)。 また、クラシックWARアプリケーションと同様に、/WEB-INF/jetty-web.xmlおよび/WEB-INF/keycloak.jsonファイルを編集する必要があります。セキュリティー制約がblueprint設定ファイルで宣言されているので、web.xmlファイルは必要ないことに注意してください。 -

META-INF/MANIFEST.MFのImport-Packageは以下のインポートを含まなければなりません。

META-INF.cxf;version="[2.7,3.2)",

META-INF.cxf.osgi;version="[2.7,3.2)";resolution:=optional,

org.apache.cxf.transport.http;version="[2.7,3.2)",

org.apache.cxf.*;version="[2.7,3.2)",

com.fasterxml.jackson.jaxrs.json;version="[2.5,3)",

org.eclipse.jetty.security;version="[9,10)",

org.eclipse.jetty.util.security;version="[9,10)",

org.keycloak.*;version="17.0.1",

org.keycloak.adapters.jetty;version="17.0.1",

*;resolution:=optionalFuse管理サービスのセキュリティー保護

FuseターミナルへのSSH認証の使用

Keycloakは、主にWebアプリケーションの認証のユースケースを扱います。ただし、他のWebサービスやアプリケーションがKeycloakで保護されている場合は、KeycloakのクレデンシャルでSSHなどのWeb以外の管理サービスを保護するのが最善の方法です。これは、Keycloakへのリモート接続を許可し、リソース・オーナー・パスワード・クレデンシャルに基づいてクレデンシャルを検証するJAASログイン・モジュールを使用して実行できます。

SSH認証を有効にするには、次の手順を実行します。

-

Keycloakでは、SSH認証に使用されるクライアント(たとえば、

ssh-jmx-admin-client)を作成します。このクライアントでは、Direct Access Grants EnabledがOnに選択されている必要があります。 -

$FUSE_HOME/etc/org.apache.karaf.shell.cfgファイルで、次のとおりにこのプロパティーを更新または指定します。sshRealm=keycloak -

(環境とKeycloakのクライアント設定に基づいて)次のような内容で

$FUSE_HOME/etc/keycloak-direct-access.jsonファイルを追加してください。{ "realm": "demo", "resource": "ssh-jmx-admin-client", "ssl-required" : "external", "auth-server-url" : "http://localhost:8080", "credentials": { "secret": "password" } }このファイルでは、JAASの

DirectAccessGrantsLoginModuleがSSH認証のためにkeycloakJAASレルムから使用するクライアント・アプリケーションの設定を指定します。 -

Fuseを起動し、

keycloakJAASレルムをインストールしてください。最も簡単な方法は、JAASレルムがあらかじめ定義されたkeycloak-jaasフィーチャーをインストールすることです。より高いランクの独自keycloakJAASレルムを使用して、フィーチャーに定義済みのレルムをオーバーライドすることができます。詳細については、 JBoss Fuse documentationを参照してください。Fuseターミナルで次のコマンドを使用します。

features:addurl mvn:org.keycloak/keycloak-osgi-features/17.0.1/xml/features features:install keycloak-jaas -

SSHで

adminユーザーとしてログインするには、ターミナルで次のように入力します。ssh -o PubkeyAuthentication=no -p 8101 admin@localhost -

パスワードは

passwordでログインしてください。

最近のオペレーティング・システムでは、SSHコマンドの-oオプションを -o HostKeyAlgorithms=+ssh-dss として使用する必要があるかもしれません。これは、最近のSSHクライアントではデフォルトで ssh-dss アルゴリズムを使用できないためです。しかし、現在JBoss Fuse 6.3.0 Rollup 12ではデフォルトで使用されています。

|

ユーザーはすべての操作を実行するために、レルムロール admin を持つ必要があることに注意してください。また、操作のサブセットを実行するためには別のロールが必要となります(たとえば、読み取り専用のKarafコマンドのみを実行するようにユーザーを制限する viewer ロール)。利用可能なロールは、 $FUSE_HOME/etc/org.apache.karaf.shell.cfg または $FUSE_HOME/etc/system.properties で設定されます。

JMX認証の使用

jconsoleまたは別の外部ツールを使用してRMI経由でJMXにリモート接続する場合は、JMX認証が必要になることがあります。それ以外の場合は、デフォルトでhaolt.ioにjolokiaエージェントがインストールされているので、hawt.io/jolokiaを使用する方がよいでしょう。詳細については、Hawtio Admin Consoleを参照してください。

-

$FUSE_HOME/etc/org.apache.karaf.management.cfgファイルで、jmxRealmプロパティーを次のように変更します。jmxRealm=keycloak -

上記のSSHのセクションで説明したように、

keycloak-jaasフィーチャーをインストールし、$FUSE_HOME/etc/keycloak-direct-access.jsonファイルを設定してください。 -

jconsoleでは、次のようなURLを使用できます。

service:jmx:rmi://localhost:44444/jndi/rmi://localhost:1099/karaf-rootクレデンシャルはadmin/password(利用環境の管理者権限を持つユーザー次第)です。

Hawtio管理コンソールのセキュリティー保護

Hawtio Administration ConsoleをKeycloakでセキュリティー保護するには、次の手順を実行します。

-

これらのプロパティーを

$FUSE_HOME/etc/system.propertiesファイルに追加します。hawtio.keycloakEnabled=true hawtio.realm=keycloak hawtio.keycloakClientConfig=file://${karaf.base}/etc/keycloak-hawtio-client.json hawtio.rolePrincipalClasses=org.keycloak.adapters.jaas.RolePrincipal,org.apache.karaf.jaas.boot.principal.RolePrincipal -

利用レルムのKeycloak管理コンソールにクライアントを作成します。たとえば、Keycloakの

demoレルムでクライアントhawtio-clientを作成し、アクセス・タイプとしてpublicを指定し、Hawtio: http://localhost:8181/hawtio/* を指すリダイレクトURIを指定します。また、対応するWeb Origin(この場合は、 http://localhost:8181)も設定する必要があります。 -

$FUSE_HOME/etcディレクトリーにkeycloak-hawtio-client.jsonファイルを作成します。このファイルは、以下の例のような内容で作成します。Keycloak環境に応じて、realm、resource、auth-server-urlの各プロパティーを変更してください。resourceプロパティーは前のステップで作成されたクライアントを指し示さなければなりません。このファイルは、クライアント(Hawtio JavaScriptアプリケーション)側で使用されます。

{

"realm" : "demo",

"resource" : "hawtio-client",

"auth-server-url" : "http://localhost:8080",

"ssl-required" : "external",

"public-client" : true

}-

$FUSE_HOME/etcディレクトリーにkeycloak-hawtio.jsonファイルを作成します。このファイルは、以下の例のような内容です。Keycloakの環境に応じてrealmとauth-server-urlプロパティーを変更してください。このファイルは、サーバー(JAASログイン・モジュール)側のアダプターによって使用されます。{ "realm" : "demo", "resource" : "jaas", "bearer-only" : true, "auth-server-url" : "http://localhost:8080", "ssl-required" : "external", "use-resource-role-mappings": false, "principal-attribute": "preferred_username" } -

Keycloakフィーチャーをまだインストールしていない場合は、JBoss Fuse 6.3.0 Rollup 12を起動し、インストールしてください。Karafターミナルのコマンドはこの例に似ています。

features:addurl mvn:org.keycloak/keycloak-osgi-features/17.0.1/xml/features features:install keycloak -

http://localhost:8181/hawtio に移動し、Keycloakのレルムからユーザーとしてログインします。

Hawtioに対して正常に認証するには、ユーザーが適切なレルムロールを持っている必要があることに注意してください。利用可能なロールは、

hawtio.rolesの$FUSE_HOME/etc/system.propertiesファイルで設定されます。

JBoss EAP 6.4上のHawtioのセキュリティー保護

Securing the Hawtio Administration Console にあるように、Keycloakをセットアップします。以下を想定しています。

-

Keycloakのレルムのデモとクライアント

hawtio-clientを持っている -

Keycloakが

localhost:8080で動作している -

展開されたHawtioがあるJBoss EAP 6.4サーバーは

localhost:8181で動作します。このサーバーのディレクトリーは、次のステップでは、$EAP_HOMEと呼ばれます。

-

hawtio-wildfly-1.4.0.redhat-630396.warアーカイブを$EAP_HOME/standalone/configurationディレクトリーにコピーします。Hawtioの導入の詳細については、 Fuse Hawtio documentationを参照してください。 -

上記内容の

keycloak-hawtio.jsonファイルとkeycloak-hawtio-client.jsonファイルを$EAP_HOME/standalone/configurationディレクトリーにコピーします。 -

JBossアダプターのドキュメントの説明に従って、Keycloakアダプター・サブシステムをJBoss EAP 6.4サーバーにインストールします。

-

$EAP_HOME/standalone/configuration/standalone.xmlファイルで、次の例のようにシステムのプロパティーを設定します。<extensions> ... </extensions> <system-properties> <property name="hawtio.authenticationEnabled" value="true" /> <property name="hawtio.realm" value="hawtio" /> <property name="hawtio.roles" value="admin,viewer" /> <property name="hawtio.rolePrincipalClasses" value="org.keycloak.adapters.jaas.RolePrincipal" /> <property name="hawtio.keycloakEnabled" value="true" /> <property name="hawtio.keycloakClientConfig" value="${jboss.server.config.dir}/keycloak-hawtio-client.json" /> <property name="hawtio.keycloakServerConfig" value="${jboss.server.config.dir}/keycloak-hawtio.json" /> </system-properties> -

Hawtioレルムを同じファイルの

security-domainsセクションに追加します。<security-domain name="hawtio" cache-type="default"> <authentication> <login-module code="org.keycloak.adapters.jaas.BearerTokenLoginModule" flag="required"> <module-option name="keycloak-config-file" value="${hawtio.keycloakServerConfig}"/> </login-module> </authentication> </security-domain> -

hawtioのsecure-deploymentセクションをアダプター・サブシステムに追加してください。これにより、Hawtio WARがJAASログイン・モジュール・クラスを見つけることができます。<subsystem xmlns="urn:jboss:domain:keycloak:1.1"> <secure-deployment name="hawtio-wildfly-1.4.0.redhat-630396.war" /> </subsystem> -

HawtioとJBoss EAP 6.4サーバーを再起動します。

cd $EAP_HOME/bin ./standalone.sh -Djboss.socket.binding.port-offset=101 -

Hawtio( http://localhost:8181/hawtio )へアクセスしてください。Keycloakによってセキュリティー保護されています。

2.1.7. JBoss Fuse 7アダプター

Keycloakは JBoss Fuse 7 内で実行されているWebアプリケーションのセキュリティー保護をサポートしています。

JBoss Fuse 7は、基本的に同等であるEAP 7 / WildFlyアダプターを利用しています。JBoss Fuse 7.4.0はUndertow HTTP Engineを JBoss Fuse 7.4.0しており、Undertowはさまざまな種類のWebアプリケーションの実行に使用されています。

| サポートされているFuse 7のバージョンは最新リリースのみです。以前のバージョンのFuse 7を使用している場合、一部の機能が正しく動作しない可能性があります。特に、7.0.1より前のバージョンのFuse 7では、統合はまったく機能しません。 |

Fuseに対して、以下の項目のセキュリティーがサポートされています。

-

Pax Web War Extenderを使用して、FuseにデプロイされたクラシックWARアプリケーション

-

Pax Web Whiteboard Extenderを使用してFuseにOSGIサービスとしてデプロイされたサーブレットと、さらに標準のOSGi Enterprise HTTP Serviceであるorg.osgi.service.http.HttpService#registerServlet()によって登録されたサーブレット

-

Camel Undertow コンポーネントで動作する Apache Camel Undertowエンドポイント

-

独自の分離されたUndertowエンジンで動作する Apache CXF エンドポイント

-

CXFサーブレットによって提供されるデフォルト・エンジンで実行されている Apache CXF エンドポイント

-

SSHおよびJMXの管理者アクセス

Fuse 7内でWebアプリケーションをセキュリティー保護する

最初にKeycloak Karafのフィーチャーをインストールする必要があります。次に、セキュリティー保護するアプリケーションの種類に応じた手順を実行する必要があります。参照されているすべてのWebアプリケーションで、Keycloak Undertow認証メカニズムを、基盤となるWebサーバーに注入する必要があります。これを達成するための手順は、アプリケーションの種類によって異なります。詳細は以下のとおりです。

始めるのに最適なのは、 fuse ディレクトリー内のKeycloakのサンプルの一部としてバンドルされているFuseのデモを見ることです。ほとんどの手順はテストとデモから理解できるはずです。

Keycloakフィーチャーのインストール

最初に keycloak-pax-http-undertow と keycloak-jaas のフィーチャーをJBoss Fuse環境にインストールする必要があります。 keycloak-pax-http-undertow フィーチャーには、Fuseアダプターとサードパーティーのすべての依存関係が含まれます。 keycloak-jaas には、SSHとJMX認証のためにレルムで使用されるJAASモジュールが含まれています。Mavenリポジトリーまたはアーカイブからインストールすることができます。

Mavenリポジトリーからのインストール

-

オンラインであり、Mavenリポジトリーにアクセスできる必要があります。

-

コミュニティー版の場合、すべてのアーティファクトとサード・パーティーの依存関係がMavenのセントラル・リポジトリーで利用できるため、オンラインにするだけで十分です。

-

JBoss Fuse 6.3.0 Rollup 12を起動します。

-

Karaf端末で以下をタイプします。

feature:repo-add mvn:org.keycloak/keycloak-osgi-features/17.0.1/xml/features feature:install keycloak-pax-http-undertow keycloak-jaas -

以下のようにUndertowフィーチャーをインストールする必要もあるかもしれません。

feature:install pax-http-undertow -

以下のようにフィーチャーがインストールされていることを確認します。

feature:list | grep keycloak

ZIPバンドルからのインストール

これは、オフラインになっている場合や、Mavenを使用してJARファイルやその他のアーティファクトを取得したくない場合に便利です。

-

ダウンロードサイトより、 Keycloak FuseアダプターのZIPアーカイブをダウンロードします。

-

JBoss Fuseのルート・ディレクトリーに解凍します。依存関係にあるファイルは

systemディレクトリーの下にインストールされます。既存のすべてのjarファイルが上書きされます。JBoss Fuse 7.4.0には、これを使用します。

cd /path-to-fuse/fuse-karaf-7.z unzip -q /path-to-adapter-zip/keycloak-fuse-adapter-17.0.1.zip -

Fuseを起動し、Fuse/Karafターミナルで次のコマンドを実行します。

feature:repo-add mvn:org.keycloak/keycloak-osgi-features/17.0.1/xml/features feature:install keycloak-pax-http-undertow keycloak-jaas -

対応するUndertowアダプターをインストールします。アーティファクトはJBoss Fuseの

systemディレクトリーから直接利用できるので、Mavenリポジトリーを使う必要はありません。

クラシックWARアプリケーションのセキュリティー保護

-

/WEB-INF/web.xmlファイルで、次のように必要なものを宣言します。-

<security-constraint>要素のセキュリティー制約

-

<login-config> 要素内のログイン設定。

<auth-method>がKEYCLOAKであることを確認してください。 -

<security-role> 要素のセキュリティー・ロール。

例:

<?xml version="1.0" encoding="UTF-8"?> <web-app xmlns="http://java.sun.com/xml/ns/javaee" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://java.sun.com/xml/ns/javaee http://java.sun.com/xml/ns/javaee/web-app_3_0.xsd" version="3.0"> <module-name>customer-portal</module-name> <welcome-file-list> <welcome-file>index.html</welcome-file> </welcome-file-list> <security-constraint> <web-resource-collection> <web-resource-name>Customers</web-resource-name> <url-pattern>/customers/*</url-pattern> </web-resource-collection> <auth-constraint> <role-name>user</role-name> </auth-constraint> </security-constraint> <login-config> <auth-method>KEYCLOAK</auth-method> <realm-name>does-not-matter</realm-name> </login-config> <security-role> <role-name>admin</role-name> </security-role> <security-role> <role-name>user</role-name> </security-role> </web-app>

-

-

WARの

/WEB-INF/ディレクトリー内に、新しいkeycloak.jsonファイルを作成します。この設定ファイルの形式は、Javaアダプターの設定のセクションで説明しています。外部アダプターの設定で説明されているように、外部でこのファイルを使用することもできます。例:

{ "realm": "demo", "resource": "customer-portal", "auth-server-url": "http://localhost:8080", "ssl-required" : "external", "credentials": { "secret": "password" } } -

Fuse 6アダプターとは異なり、MANIFEST.MFには特別なOSGiのインポートは必要ありません。

設定リゾルバー

keycloak.json アダプター設定ファイルはバンドル内か(デフォルトの動作)、ファイルシステム上のディレクトリーに保存することができます。設定ファイルの実際のソースを指定するには、 keycloak.config.resolver 配備パラメーターを目的の設定リゾルバークラスに設定します。たとえば、古典的なWARアプリケーションでは、 web.xml ファイルに keycloak.config.resolver コンテキスト・パラメーターを以下のように設定します。

<context-param>

<param-name>keycloak.config.resolver</param-name>

<param-value>org.keycloak.adapters.osgi.PathBasedKeycloakConfigResolver</param-value>

</context-param>keycloak.config.resolver には、次のリゾルバーがあります。

- org.keycloak.adapters.osgi.BundleBasedKeycloakConfigResolver

-

これがデフォルトのリゾルバーです。設定ファイルは、セキュリティー保護されているOSGiバンドル内にあります。デフォルトでは、

WEB-INF/keycloak.jsonという名前のファイルをロードしますが、このファイル名はconfigLocationプロパティーで設定できます。 - org.keycloak.adapters.osgi.PathBasedKeycloakConfigResolver

-

このリゾルバーは、

keycloak.configシステム・プロパティーで指定されたフォルダーの中で<your_web_context>-keycloak.jsonというファイルを探します。keycloak.configが設定されていなければ、代わりにkaraf.etcシステム・プロパティーが使われます。たとえば、Webアプリケーションがコンテキスト

my-portalにデプロイされている場合、アダプターの設定は${keycloak.config}/my-portal-keycloak.jsonファイルか${karaf.etc}/my-portal-keycloak.jsonのいずれかからロードされます。 - org.keycloak.adapters.osgi.HierarchicalPathBasedKeycloakConfigResolver

-

このリゾルバーは、上記の

PathBasedKeycloakConfigResolverに似ています。与えられたURIパスに対して、設定の場所が手当たり次第にチェックされます。たとえば、URIが

/my/web-app/contextの場合、設定場所が存在するまで、次のものが存在するかどうかが検索されます。-

${karaf.etc}/my-web-app-context-keycloak.json -

${karaf.etc}/my-web-app-keycloak.json -

${karaf.etc}/my-keycloak.json -

${karaf.etc}/keycloak.json

-

OSGIサービスとしてデプロイされたサーブレットのセキュリティー保護

クラシックなWARアプリケーションとしてデプロイされていないOSGIバンドルされたプロジェクト内にサーブレット・クラスがある場合、この方式を使用できます。FuseはPax Web Whiteboard Extenderを使用して、サーブレットをWebアプリケーションとしてデプロイします。

-

Keycloakは

org.keycloak.adapters.osgi.undertow.PaxWebIntegrationServiceを提供します。これにより、アプリケーションに認証方法とセキュリティー制約の設定を設定できます。アプリケーション内のOSGI-INF/blueprint/blueprint.xmlファイルでそのようなサービスを宣言する必要があります。サーブレットはそれに依存する必要があることに注意してください。設定例は次のとおりです。<?xml version="1.0" encoding="UTF-8"?> <blueprint xmlns="http://www.osgi.org/xmlns/blueprint/v1.0.0" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://www.osgi.org/xmlns/blueprint/v1.0.0 http://www.osgi.org/xmlns/blueprint/v1.0.0/blueprint.xsd"> <bean id="servletConstraintMapping" class="org.keycloak.adapters.osgi.PaxWebSecurityConstraintMapping"> <property name="roles"> <list> <value>user</value> </list> </property> <property name="authentication" value="true"/> <property name="url" value="/product-portal/*"/> </bean> <!-- This handles the integration and setting the login-config and security-constraints parameters --> <bean id="keycloakPaxWebIntegration" class="org.keycloak.adapters.osgi.undertow.PaxWebIntegrationService" init-method="start" destroy-method="stop"> <property name="bundleContext" ref="blueprintBundleContext" /> <property name="constraintMappings"> <list> <ref component-id="servletConstraintMapping" /> </list> </property> </bean> <bean id="productServlet" class="org.keycloak.example.ProductPortalServlet" depends-on="keycloakPaxWebIntegration" /> <service ref="productServlet" interface="javax.servlet.Servlet"> <service-properties> <entry key="alias" value="/product-portal" /> <entry key="servlet-name" value="ProductServlet" /> <entry key="keycloak.config.file" value="/keycloak.json" /> </service-properties> </service> </blueprint>プロジェクト内に

WEB-INFディレクトリー(プロジェクトがWebアプリケーションでない場合でも)を用意し、クラシックWARアプリケーションのセクションのような/WEB-INF/keycloak.jsonファイルを作成する必要があります。security-constraintsがblueprint設定ファイルで宣言されているので、web.xmlファイルは必要ありません。 -

Fuse 6アダプターとは異なり、MANIFEST.MFには特別なOSGiのインポートは必要ありません。

Apache Camelアプリケーションのセキュリティー保護

camel-undertowコンポーネントで実装されたApache Camelエンドポイントをセキュリティー保護するには、適切なセキュリティー制約をBlueprintを介して注入し、使用されるコンポーネントを undertow-keycloak に更新します。以下のような設定で、 OSGI-INF/blueprint/blueprint.xml ファイルをCamelアプリケーションに追加する必要があります。ロール、セキュリティー制約のマッピング、およびアダプターの設定は、使用する環境と必要性により若干異なる場合があります。

標準の undertow コンポーネントと比較して、 undertow-keycloak コンポーネントは次の2つの新しいプロパティーを追加します。

-

configResolverは、Keycloakアダプター設定を提供するリゾルバービーンです。利用可能なリゾルバーは、設定リゾルバーセクションにリストされています。 -

allowedRolesはカンマで区切られたロールのリストです。サービスにアクセスするユーザーは、アクセスを許可されるロールを少なくとも1つは持っていなければなりません。

例:

<?xml version="1.0" encoding="UTF-8"?>

<blueprint xmlns="http://www.osgi.org/xmlns/blueprint/v1.0.0"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns:camel="http://camel.apache.org/schema/blueprint"

xsi:schemaLocation="

http://www.osgi.org/xmlns/blueprint/v1.0.0 http://www.osgi.org/xmlns/blueprint/v1.0.0/blueprint.xsd

http://camel.apache.org/schema/blueprint http://camel.apache.org/schema/blueprint/camel-blueprint-2.17.1.xsd">

<bean id="keycloakConfigResolver" class="org.keycloak.adapters.osgi.BundleBasedKeycloakConfigResolver" >

<property name="bundleContext" ref="blueprintBundleContext" />

</bean>

<bean id="helloProcessor" class="org.keycloak.example.CamelHelloProcessor" />

<camelContext id="blueprintContext"

trace="false"

xmlns="http://camel.apache.org/schema/blueprint">

<route id="httpBridge">

<from uri="undertow-keycloak:http://0.0.0.0:8383/admin-camel-endpoint?matchOnUriPrefix=true&configResolver=#keycloakConfigResolver&allowedRoles=admin" />

<process ref="helloProcessor" />

<log message="The message from camel endpoint contains ${body}"/>

</route>

</camelContext>

</blueprint>-

META-INF/MANIFEST.MFのImport-Packageには、以下のインポートが含まれている必要があります。

javax.servlet;version="[3,4)",

javax.servlet.http;version="[3,4)",

javax.net.ssl,

org.apache.camel.*,

org.apache.camel;version="[2.13,3)",

io.undertow.*,

org.keycloak.*;version="17.0.1",

org.osgi.service.blueprint,

org.osgi.service.blueprint.containerCamel RestDSL

Camel RestDSLは、流暢な方法でRESTエンドポイントを定義するために使用されるCamelの機能です。しかし、依然として特定の実装クラスを使用し、Keycloakとの統合方法に関する指示を提供する必要があります。

統合機構を設定する方法は、RestDSLで定義されたルートを設定するCamelコンポーネントによって異なります。

次の例は、 undertow-keycloak コンポーネントを使用して統合を設定する方法を示しています。前回のBlueprintの例で定義されたBeanのいくつかを参照しています。

<camelContext id="blueprintContext"

trace="false"

xmlns="http://camel.apache.org/schema/blueprint">

<!--the link with Keycloak security handlers happens by using undertow-keycloak component -->

<restConfiguration apiComponent="undertow-keycloak" contextPath="/restdsl" port="8484">

<endpointProperty key="configResolver" value="#keycloakConfigResolver" />

<endpointProperty key="allowedRoles" value="admin,superadmin" />

</restConfiguration>

<rest path="/hello" >

<description>Hello rest service</description>

<get uri="/{id}" outType="java.lang.String">

<description>Just a hello</description>

<to uri="direct:justDirect" />

</get>

</rest>

<route id="justDirect">

<from uri="direct:justDirect"/>

<process ref="helloProcessor" />

<log message="RestDSL correctly invoked ${body}"/>

<setBody>

<constant>(__This second sentence is returned from a Camel RestDSL endpoint__)</constant>

</setBody>

</route>

</camelContext>分離されたUndertowエンジンでのApache CXFエンドポイントのセキュリティー保護

別々のUndertowエンジンでKeycloakでセキュリティー保護されたCXFエンドポイントを実行するには、次の手順を実行します。

-

アプリケーションに

OSGI-INF/blueprint/blueprint.xmlを追加し、その中にCamelの設定と同様の適切な設定リゾルバービーンを追加します。httpu:engine-factoryの中で、そのCamelの設定を使ってorg.keycloak.adapters.osgi.undertow.CxfKeycloakAuthHandlerハンドラーを宣言します。CFX JAX-WSアプリケーションの設定は、次のようになります。<?xml version="1.0" encoding="UTF-8"?> <blueprint xmlns="http://www.osgi.org/xmlns/blueprint/v1.0.0" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:jaxws="http://cxf.apache.org/blueprint/jaxws" xmlns:cxf="http://cxf.apache.org/blueprint/core" xmlns:httpu="http://cxf.apache.org/transports/http-undertow/configuration". xsi:schemaLocation=" http://cxf.apache.org/transports/http-undertow/configuration http://cxf.apache.org/schemas/configuration/http-undertow.xsd http://cxf.apache.org/blueprint/core http://cxf.apache.org/schemas/blueprint/core.xsd http://cxf.apache.org/blueprint/jaxws http://cxf.apache.org/schemas/blueprint/jaxws.xsd"> <bean id="keycloakConfigResolver" class="org.keycloak.adapters.osgi.BundleBasedKeycloakConfigResolver" > <property name="bundleContext" ref="blueprintBundleContext" /> </bean> <httpu:engine-factory bus="cxf" id="kc-cxf-endpoint"> <httpu:engine port="8282"> <httpu:handlers> <bean class="org.keycloak.adapters.osgi.undertow.CxfKeycloakAuthHandler"> <property name="configResolver" ref="keycloakConfigResolver" /> </bean> </httpu:handlers> </httpu:engine> </httpu:engine-factory> <jaxws:endpoint implementor="org.keycloak.example.ws.ProductImpl" address="http://localhost:8282/ProductServiceCF" depends-on="kc-cxf-endpoint"/> </blueprint>CXFのJAX-RSアプリケーションの場合、engine-factortyに依存するエンドポイントの設定にのみ違いがある可能性があります。

<jaxrs:server serviceClass="org.keycloak.example.rs.CustomerService" address="http://localhost:8282/rest" depends-on="kc-cxf-endpoint"> <jaxrs:providers> <bean class="com.fasterxml.jackson.jaxrs.json.JacksonJsonProvider" /> </jaxrs:providers> </jaxrs:server> -

META-INF/MANIFEST.MFのImport-Packageは以下のインポートを含まなければなりません。

META-INF.cxf;version="[2.7,3.3)",

META-INF.cxf.osgi;version="[2.7,3.3)";resolution:=optional,

org.apache.cxf.bus;version="[2.7,3.3)",

org.apache.cxf.bus.spring;version="[2.7,3.3)",

org.apache.cxf.bus.resource;version="[2.7,3.3)",

org.apache.cxf.transport.http;version="[2.7,3.3)",

org.apache.cxf.*;version="[2.7,3.3)",

org.springframework.beans.factory.config,

org.keycloak.*;version="17.0.1"デフォルトのUndertowエンジンでのApache CXFエンドポイントの保護

いくつかのサービスは、起動時にデプロイされたサーブレットを自動的に提供します。そのようなサービスの1つは、 http://localhost:8181/cxf コンテキストで実行されているCXFサーブレットです。FuseのPax Webは、設定管理を介して既存のコンテキストを変更することをサポートしています。これは、Keycloakでエンドポイントを保護するために使用できます。

アプリケーション内の設定ファイル OSGI-INF/blueprint/blueprint.xml は、以下のようになります。アプリケーションにJAX-RSの customerservice エンドポイント(アプリケーション固有のエンドポイント)を追加することに注意してください。

<?xml version="1.0" encoding="UTF-8"?>

<blueprint xmlns="http://www.osgi.org/xmlns/blueprint/v1.0.0"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns:jaxrs="http://cxf.apache.org/blueprint/jaxrs"

xsi:schemaLocation="

http://www.osgi.org/xmlns/blueprint/v1.0.0 http://www.osgi.org/xmlns/blueprint/v1.0.0/blueprint.xsd

http://cxf.apache.org/blueprint/jaxrs http://cxf.apache.org/schemas/blueprint/jaxrs.xsd">

<!-- JAXRS Application -->

<bean id="customerBean" class="org.keycloak.example.rs.CxfCustomerService" />

<jaxrs:server id="cxfJaxrsServer" address="/customerservice">

<jaxrs:providers>

<bean class="com.fasterxml.jackson.jaxrs.json.JacksonJsonProvider" />

</jaxrs:providers>

<jaxrs:serviceBeans>

<ref component-id="customerBean" />

</jaxrs:serviceBeans>

</jaxrs:server>

</blueprint>さらに ${karaf.etc}/org.ops4j.pax.web.context-anyName.cfg file を作成する必要があります。これは、 pax-web-runtime バンドルによって追跡されるファクトリーPID設定として扱われます。このような設定には、標準の web.xml のいくつかのプロパティーに対応する以下のプロパティーを含めることができます。

bundle.symbolicName = org.apache.cxf.cxf-rt-transports-http

context.id = default

context.param.keycloak.config.resolver = org.keycloak.adapters.osgi.HierarchicalPathBasedKeycloakConfigResolver

login.config.authMethod = KEYCLOAK

security.cxf.url = /cxf/customerservice/*

security.cxf.roles = admin, user設定管理ファイルで利用可能なプロパティーの詳細については、Fuseのドキュメントを参照してください。上記のプロパティーの意味は次のとおりです。

bundle.symbolicNameとcontext.id-

org.ops4j.pax.web.service.WebContainer内のバンドルとその配備コンテキストの識別。 context.param.keycloak.config.resolver-

古典的なWARの

web.xmlとまったく同じバンドルへのkeycloak.config.resolverコンテキスト・パラメーターの値を提供します。使用可能なリゾルバーについては、設定リゾルバーのセクションで説明しています。 login.config.authMethod-

認証方法。

KEYCLOAKでなければなりません。 security.anyName.urlとsecurity.anyName.roles-

web.xmlのsecurity-constraint/web-resource-collection/url-patternとsecurity-constraint/auth-constraint/role-nameに設定されているように、それぞれ、ロールはカンマとその周囲の空白で区切られます。anyName識別子は任意ですが、同じセキュリティー制約の個々のプロパティーに一致する必要があります。一部のFuseのバージョンには、ロールを

", "(カンマと単一のスペース)で区切らなければならないバグがあります。ロールを区切るためにこの表記法を正確に使用してください。

META-INF/MANIFEST.MF の Import-Package は、少なくとも以下のインポートを含んでいなければなりません。

javax.ws.rs;version="[2,3)",

META-INF.cxf;version="[2.7,3.3)",

META-INF.cxf.osgi;version="[2.7,3.3)";resolution:=optional,

org.apache.cxf.transport.http;version="[2.7,3.3)",

org.apache.cxf.*;version="[2.7,3.3)",

com.fasterxml.jackson.jaxrs.json;version="${jackson.version}"Fuse管理サービスのセキュリティー保護

FuseターミナルへのSSH認証の使用

Keycloakは、主にWebアプリケーションの認証のユースケースを扱います。ただし、他のWebサービスやアプリケーションがKeycloakで保護されている場合は、KeycloakのクレデンシャルでSSHなどのWeb以外の管理サービスを保護するのが最善の方法です。これは、Keycloakへのリモート接続を許可し、リソース・オーナー・パスワード・クレデンシャルに基づいてクレデンシャルを検証するJAASログイン・モジュールを使用して実行できます。

SSH認証を有効にするには、次の手順を実行します。

-

Keycloakでは、SSH認証に使用されるクライアント(たとえば、

ssh-jmx-admin-client)を作成します。このクライアントでは、Direct Access Grants EnabledがOnに選択されている必要があります。 -

$FUSE_HOME/etc/org.apache.karaf.shell.cfgファイルで、次のとおりにこのプロパティーを更新または指定します。sshRealm=keycloak -

(環境とKeycloakのクライアント設定に基づいて)次のような内容で

$FUSE_HOME/etc/keycloak-direct-access.jsonファイルを追加してください。{ "realm": "demo", "resource": "ssh-jmx-admin-client", "ssl-required" : "external", "auth-server-url" : "http://localhost:8080", "credentials": { "secret": "password" } }このファイルでは、JAASの

DirectAccessGrantsLoginModuleがSSH認証のためにkeycloakJAASレルムから使用するクライアント・アプリケーションの設定を指定します。 -

Fuseを起動し、

keycloakのJAASレルムをインストールしてください。最も簡単な方法は、JAASレルムがあらかじめ定義されたkeycloak-jaas機能をインストールすることです。独自のkeycloakJAASレルムを使用して、より高いランクでその機能の定義済みレルムを上書きすることができます。詳細については、 JBoss Fuse documentation を参照してください。Fuseターミナルで次のコマンドを使用します。

features:addurl mvn:org.keycloak/keycloak-osgi-features/17.0.1/xml/features features:install keycloak-jaas -

SSHで

adminユーザーとしてログインするには、ターミナルで次のように入力します。ssh -o PubkeyAuthentication=no -p 8101 admin@localhost -

パスワードは

passwordでログインしてください。

最近のオペレーティング・システムでは、SSHコマンドの-oオプション -o HostKeyAlgorithms=+ssh-dss を使用する必要があります。これは、最近のSSHクライアントではデフォルトで ssh-dss アルゴリズムの使用は許可されていないためです。しかし、JBoss Fuse 7.4.0では現在デフォルトで使用されています。

|

ユーザーはすべての操作を実行するために、レルムロール admin を持つ必要があることに注意してください。また、操作のサブセットを実行するためには別のロールが必要となります(たとえば、読み取り専用のKarafコマンドのみを実行するようにユーザーを制限する viewer ロール)。利用可能なロールは、 $FUSE_HOME/etc/org.apache.karaf.shell.cfg または $FUSE_HOME/etc/system.properties で設定されます。

JMX認証の使用

jconsoleまたは別の外部ツールを使用してRMI経由でJMXにリモート接続する場合は、JMX認証が必要になることがあります。そうでなければ、jolokiaエージェントがデフォルトでhawt.ioにインストールされているので、hawt.io/jolokiaを使用する方が良いかもしれません。詳細については、Hawtio Admin Consoleを参照してください。

JMX認証を使用するには、次の手順を実行します。

-

$FUSE_HOME/etc/org.apache.karaf.management.cfgファイルで、jmxRealmプロパティーを次のように変更します。jmxRealm=keycloak -

上記のSSHのセクションで説明したように、

keycloak-jaasフィーチャーをインストールし、$FUSE_HOME/etc/keycloak-direct-access.jsonファイルを設定してください。 -

jconsoleでは、次のようなURLを使用できます。

service:jmx:rmi://localhost:44444/jndi/rmi://localhost:1099/karaf-rootクレデンシャルはadmin/password(利用環境の管理者権限を持つユーザー次第)です。

Hawtio管理コンソールのセキュリティー保護

Hawtio Administration ConsoleをKeycloakでセキュリティー保護するには、次の手順を実行します。

-

利用レルムのKeycloak管理コンソールにクライアントを作成します。たとえば、Keycloakの

demoレルムでクライアントhawtio-clientを作成し、アクセスタイプとしてpublicを指定し、Hawtio: http://localhost:8181/hawtio/* を指すリダイレクトURIを指定します。対応するWeb Origin(この場合は、 http://localhost:8181)を設定します。hawtio-clientクライアント詳細の Scope タブにある account クライアントの view-profile クライアントロールを含むようにクライアント・スコープ・マッピングを設定します。 -

$FUSE_HOME/etcディレクトリーにkeycloak-hawtio-client.jsonファイルを作成します。このファイルは、以下の例のような内容で作成します。Keycloak環境に応じて、realm、resource、auth-server-urlの各プロパティーを変更してください。resourceプロパティーは前のステップで作成されたクライアントを指し示さなければなりません。このファイルは、クライアント(Hawtio JavaScriptアプリケーション)側で使用されます。{ "realm" : "demo", "clientId" : "hawtio-client", "url" : "http://localhost:8080", "ssl-required" : "external", "public-client" : true } -

$FUSE_HOME/etcディレクトリーにkeycloak-direct-access.jsonファイルを作成します。このファイルは、以下の例のような内容です。Keycloakの環境に応じてrealmとurlプロパティーを変更してください。このファイルは、JavaScriptクライアントによって使用されます。{ "realm" : "demo", "resource" : "ssh-jmx-admin-client", "auth-server-url" : "http://localhost:8080", "ssl-required" : "external", "credentials": { "secret": "password" } } -

$FUSE_HOME/etcディレクトリーにkeycloak-hawtio.jsonファイルを作成します。このファイルは、以下の例のような内容です。Keycloakの環境に応じてrealmとauth-server-urlプロパティーを変更してください。このファイルは、サーバー(JAASログイン・モジュール)側のアダプターによって使用されます。{ "realm" : "demo", "resource" : "jaas", "bearer-only" : true, "auth-server-url" : "http://localhost:8080", "ssl-required" : "external", "use-resource-role-mappings": false, "principal-attribute": "preferred_username" } -

JBoss Fuse 7.4.0を開始し、Keycloak featureをインストールします。次に以下をKarafターミナルに入力してください。

system:property -p hawtio.keycloakEnabled true system:property -p hawtio.realm keycloak system:property -p hawtio.keycloakClientConfig file://\${karaf.base}/etc/keycloak-hawtio-client.json system:property -p hawtio.rolePrincipalClasses org.keycloak.adapters.jaas.RolePrincipal,org.apache.karaf.jaas.boot.principal.RolePrincipal restart io.hawt.hawtio-war -

http://localhost:8181/hawtio に移動し、Keycloakのレルムからユーザーとしてログインします。

Hawtioに対して正常に認証するには、ユーザーが適切なレルムロールを持っている必要があることに注意してください。利用可能なロールは、

hawtio.rolesの$FUSE_HOME/etc/system.propertiesファイルで設定されます。

2.1.8. Spring Bootアダプター

Spring Bootアダプターのインストール

Spring Bootアプリケーションをセキュリティー保護するには、Keycloak Spring BootアダプターJARをアプリケーションに追加する必要があります。通常のSpring Bootの設定( application.properties )でいくつかの設定を追加する必要があります。

Keycloak Spring Bootアダプターは、Spring Bootの自動設定を利用するので、Keycloak Spring Boot Starterをプロジェクトに追加するだけです。

-

Mavenを使用してプロジェクトにstarterを追加するには、以下を依存関係に追加してください。

<dependency> <groupId>org.keycloak</groupId> <artifactId>keycloak-spring-boot-starter</artifactId> </dependency> -

アダプターのBOM依存関係も追加して下さい。

<dependencyManagement> <dependencies> <dependency> <groupId>org.keycloak.bom</groupId> <artifactId>keycloak-adapter-bom</artifactId> <version>17.0.1</version> <type>pom</type> <scope>import</scope> </dependency> </dependencies> </dependencyManagement>

現在、次の組み込みコンテナーがサポートされており、Starterを使用する場合は特別な依存関係は必要ありません。

-

Tomcat

-

Undertow

-

Jetty

Spring Bootアダプターの設定

この手順で、Spring BootアプリがKeycloakを使用するように設定します。

-

keycloak.jsonファイルの代わりに、通常のSpring Bootの設定を使って、Spring Bootアダプターに対するレルムを設定します。例を以下に示します。keycloak.realm = demorealm keycloak.auth-server-url = http://127.0.0.1:8080 keycloak.ssl-required = external keycloak.resource = demoapp keycloak.credentials.secret = 11111111-1111-1111-1111-111111111111 keycloak.use-resource-role-mappings = truekeycloak.enabled = falseを設定することで、Keycloak Spring Bootアダプターを無効にすることができます(テストなどで)。 -

ポリシー・エンフォーサーを設定するには、keycloak.jsonとは異なり、

policy-enforcerの代わりにpolicy-enforcer-configを使用します。 -

通常

web.xmlに記述するJakarta EEセキュリティー設定を指定します。Spring Boot アダプターは起動時に

login-methodをKEYCLOAKに設定し、security-constraintsを設定します。以下は設定例です。keycloak.securityConstraints[0].authRoles[0] = admin keycloak.securityConstraints[0].authRoles[1] = user keycloak.securityConstraints[0].securityCollections[0].name = insecure stuff keycloak.securityConstraints[0].securityCollections[0].patterns[0] = /insecure keycloak.securityConstraints[1].authRoles[0] = admin keycloak.securityConstraints[1].securityCollections[0].name = admin stuff keycloak.securityConstraints[1].securityCollections[0].patterns[0] = /admin

SpringアプリケーションをWARとしてデプロイする予定の場合は、Spring Bootアダプターを使用せず、使用しているアプリケーション・サーバーまたはサーブレット・コンテナーの専用アダプターを使用してください。Spring Bootには web.xml ファイルも含まれていなければなりません。

|

2.1.9. Tomcat 7、8、9アダプター

Tomcat 7、8、9上に配備されたWARアプリをセキュリティー保護するためには、TomcatのインストールにKeycloak Tomcat 7アダプターまたはKeycloak Tomcatアダプターをインストールします。その後、Tomcatにデプロイする各WARをセキュリティー保護するための追加設定を行います。

アダプターのインストール

アダプターはアプライアンスやwarには含まれていません。各アダプターは、Keycloakのダウンロード・サイトで個別にダウンロードできます。これらは、mavenのアーティファクトとしても利用できます。

-

Keycloakダウンロード サイトから、お使いのシステムのTomcatバージョンに対応したアダプターをダウンロードします。

-

Tomcat 7へのインストールは次のとおりです。

$ cd $TOMCAT_HOME/lib $ unzip keycloak-tomcat7-adapter-dist.zip -

Tomcat 8、9へのインストールは次のとおりです。

$ cd $TOMCAT_HOME/lib $ unzip keycloak-tomcat-adapter-dist.zip

-

| アダプターのjarをWEB-INF/libディレクトリーに含めてもうまくいきません。KeycloakアダプターはValveとして実装されており、ValveのコードはTomcatのメインlib/ディレクトリーに存在する必要があります。 |

WARのセキュリティー保護

このセクションでは、直接WARパッケージ内に設定を追加し、ファイルを編集することで、WARをセキュリティー保護する方法について説明します。

-

WARパッケージ内に

META-INF/context.xmlファイルを作成します。これはTomcat固有の設定ファイルであり、Keycloak固有のValveを定義する必要があります。

<Context path="/your-context-path"> <Valve className="org.keycloak.adapters.tomcat.KeycloakAuthenticatorValve"/> </Context> -

WAR の

WEB-INFディレクトリーにkeycloak.jsonアダプター設定ファイルを作成します。この設定ファイルの形式はJavaアダプターの設定で説明しています。

-

URLに対してロールベース制約を指定するために、

login-configと標準のサーブレット・セキュリティーの両方を指定します。例を次に示します。<web-app xmlns="http://java.sun.com/xml/ns/javaee" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://java.sun.com/xml/ns/javaee http://java.sun.com/xml/ns/javaee/web-app_3_0.xsd" version="3.0"> <module-name>customer-portal</module-name> <security-constraint> <web-resource-collection> <web-resource-name>Customers</web-resource-name> <url-pattern>/*</url-pattern> </web-resource-collection> <auth-constraint> <role-name>user</role-name> </auth-constraint> </security-constraint> <login-config> <auth-method>BASIC</auth-method> <realm-name>this is ignored currently</realm-name> </login-config> <security-role> <role-name>admin</role-name> </security-role> <security-role> <role-name>user</role-name> </security-role> </web-app>

2.1.10. Jetty 9.xアダプター

Keycloakには、Jetty 9.2.x、Jetty 9.3.x、Jetty 9.4.x用の個別のアダプターがあります。これらをJettyにインストールする必要があります。Jettyにデプロイする各WARには、さらにいくつかの設定を行う必要があります。

アダプターのインストール

アダプターはアプライアンスやwarには含まれていません。各アダプターは、Keycloakのダウンロード・サイトで個別にダウンロードできます。これらは、mavenのアーティファクトとしても利用できます。

-

Keycloakダウンロード サイトから、Keycloak Jetty 9.xアダプターのZIPアーカイブをダウンロードします。

-

Jetty 9.x用の配布物をJetty 9.xの baseディレクトリー に解凍してください。以下の例では、Jettyのベースは

your-baseという名前になっています。$ cd your-base $ unzip keycloak-jetty93-adapter-dist-2.5.0.Final.zip -

Jettyベースの

keycloakモジュールを有効にします。$ java -jar $JETTY_HOME/start.jar --add-to-startd=keycloakWEB-INF/libディレクトリー内にアダプターのjarを含めても動作しません。

Jetty のWARのセキュリティー保護

この手順を使用し、WARパッケージ内に設定ファイルを追加して編集することで、直接WARをセキュリティー保護します。

-

WARパッケージの中に

WEB-INF/jetty-web.xmlファイルを作成します。これはJetty固有の設定ファイルです。その中で、Keycloak固有のオーセンティケーター機能を定義します。<?xml version="1.0"?> <!DOCTYPE Configure PUBLIC "-//Mort Bay Consulting//DTD Configure//EN" "http://www.eclipse.org/jetty/configure_9_0.dtd"> <Configure class="org.eclipse.jetty.webapp.WebAppContext"> <Get name="securityHandler"> <Set name="authenticator"> <New class="org.keycloak.adapters.jetty.KeycloakJettyAuthenticator"> </New> </Set> </Get> </Configure> -

WAR の

WEB-INFディレクトリーにkeycloak.jsonアダプター設定ファイルを作成します。この設定ファイルの形式は、Javaアダプターの設定のセクションで説明しています。

Jetty 9.xアダプターは keycloak.jsonファイルを見つけることができません。そのため、すべてのアダプターの設定を、後述のjetty-web.xmlファイルで定義する必要があります。keycloak.jsonを使用する代わりに、jetty-web.xmlの中ですべてを定義することができます。jsonの設定がorg.keycloak.representations.adapters.config.AdapterConfigクラスにどのようにマッチするかを考える必要があるだけです。<?xml version="1.0"?> <!DOCTYPE Configure PUBLIC "-//Mort Bay Consulting//DTD Configure//EN" "http://www.eclipse.org/jetty/configure_9_0.dtd"> <Configure class="org.eclipse.jetty.webapp.WebAppContext"> <Get name="securityHandler"> <Set name="authenticator"> <New class="org.keycloak.adapters.jetty.KeycloakJettyAuthenticator"> <Set name="adapterConfig"> <New class="org.keycloak.representations.adapters.config.AdapterConfig"> <Set name="realm">tomcat</Set> <Set name="resource">customer-portal</Set> <Set name="authServerUrl">http://localhost:8081</Set> <Set name="sslRequired">external</Set> <Set name="credentials"> <Map> <Entry> <Item>secret</Item> <Item>password</Item> </Entry> </Map> </Set> </New> </Set> </New> </Set> </Get> </Configure> -

webappsディレクトリーにjetty-web.xmlファイルをyourwar.xmlという名前で作成します。Jettyがそれを拾ってくれるはずです。WARを開いてKeycloakでセキュリティー保護する必要はありません。このモードでは、xmlファイル内で直接keycloak.jsonの設定を宣言します。

-

URLに対してロールベース制約を指定するために、

login-configと標準のサーブレット・セキュリティーの両方を指定します。例を次に示します。<web-app xmlns="http://java.sun.com/xml/ns/javaee" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://java.sun.com/xml/ns/javaee http://java.sun.com/xml/ns/javaee/web-app_3_0.xsd" version="3.0"> <module-name>customer-portal</module-name> <security-constraint> <web-resource-collection> <web-resource-name>Customers</web-resource-name> <url-pattern>/*</url-pattern> </web-resource-collection> <auth-constraint> <role-name>user</role-name> </auth-constraint> <user-data-constraint> <transport-guarantee>CONFIDENTIAL</transport-guarantee> </user-data-constraint> </security-constraint> <login-config> <auth-method>BASIC</auth-method> <realm-name>this is ignored currently</realm-name> </login-config> <security-role> <role-name>admin</role-name> </security-role> <security-role> <role-name>user</role-name> </security-role> </web-app>

2.1.11. Spring Securityアダプター

Spring SecurityとKeycloakでアプリケーションを保護するには、このアダプターをプロジェクトのdependencyに追加します。Spring Securityの設定ファイルにいくつか追加のBeanを用意し、パイプラインにKeycloakセキュリティー・フィルターを追加する必要があります。