概要

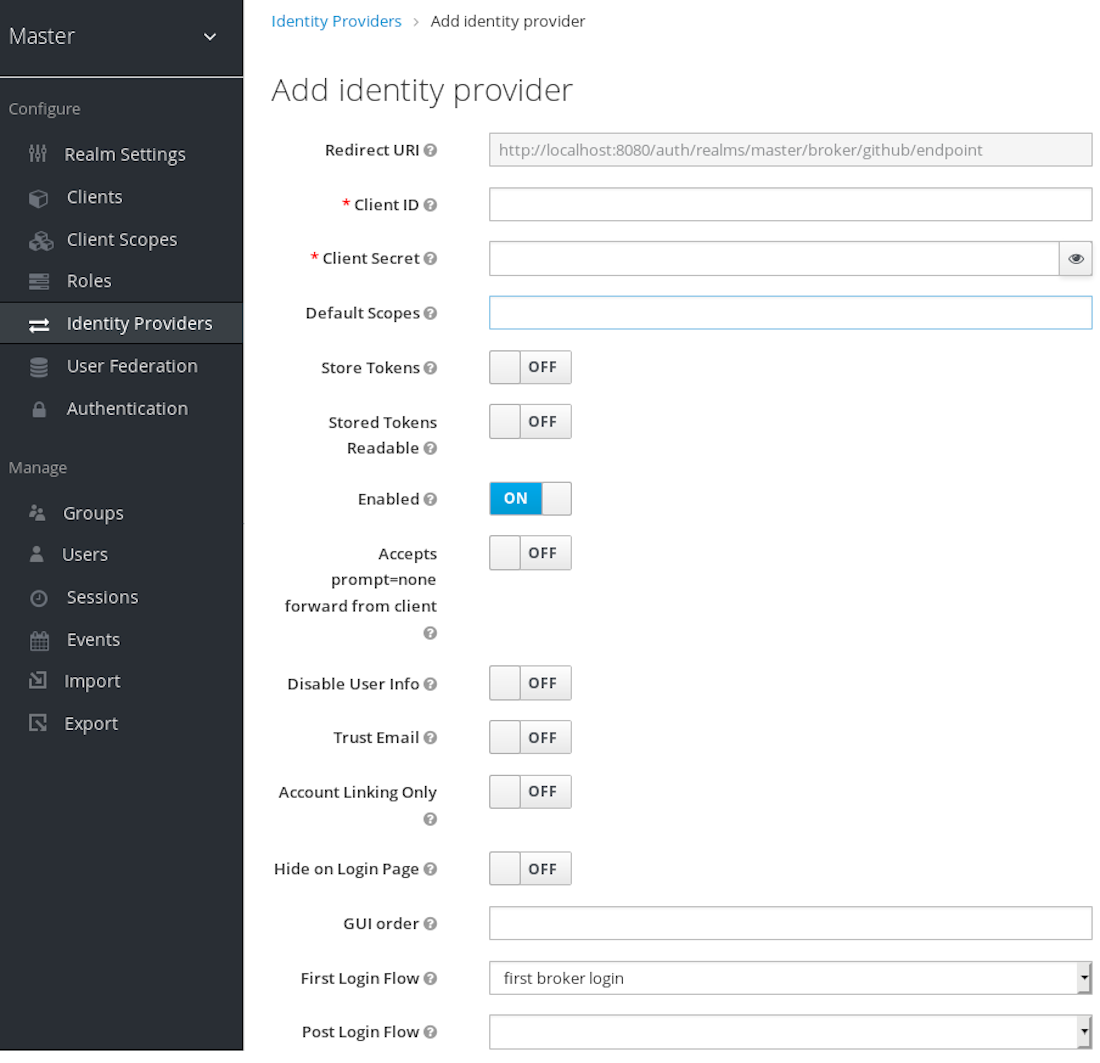

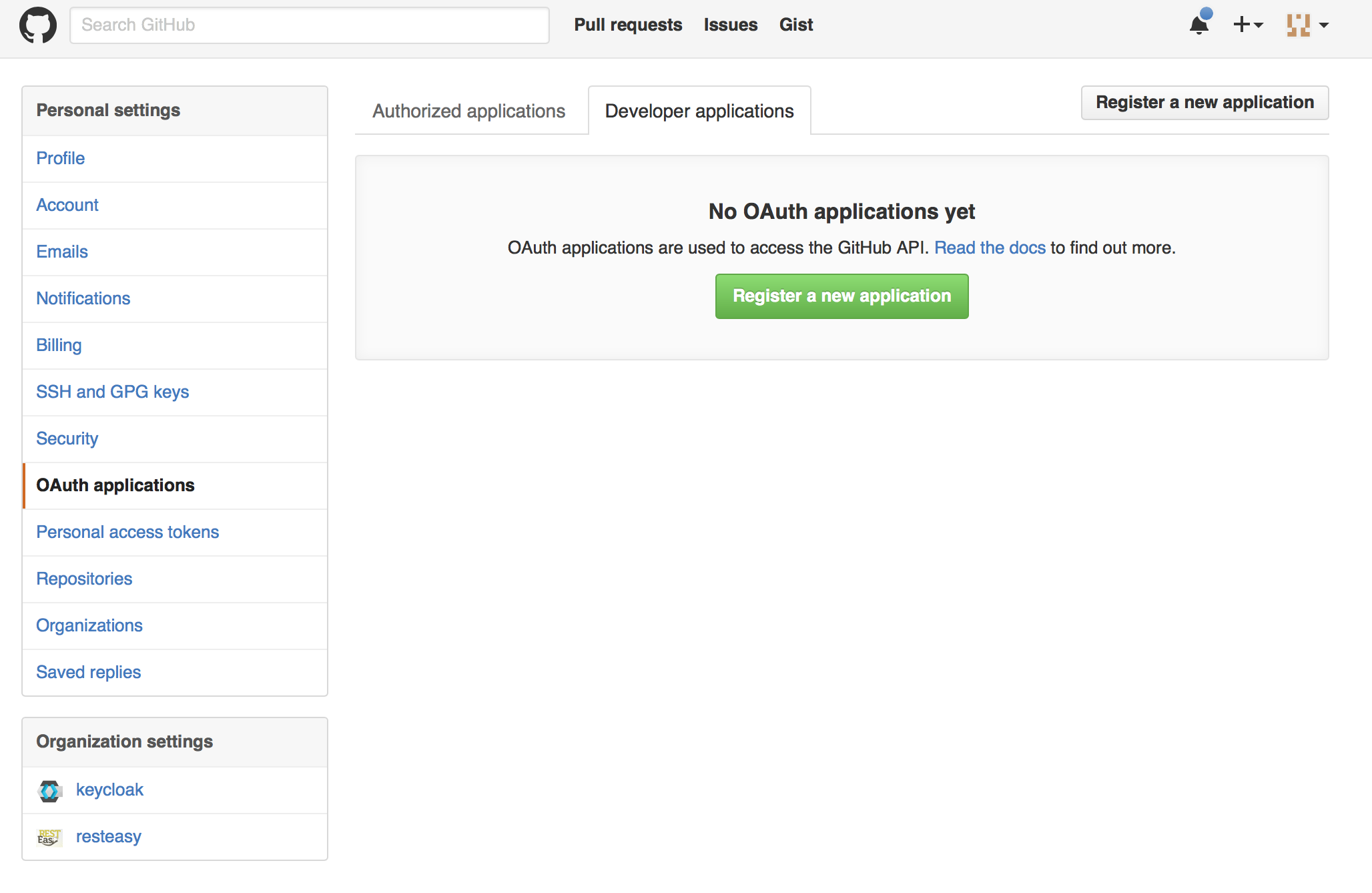

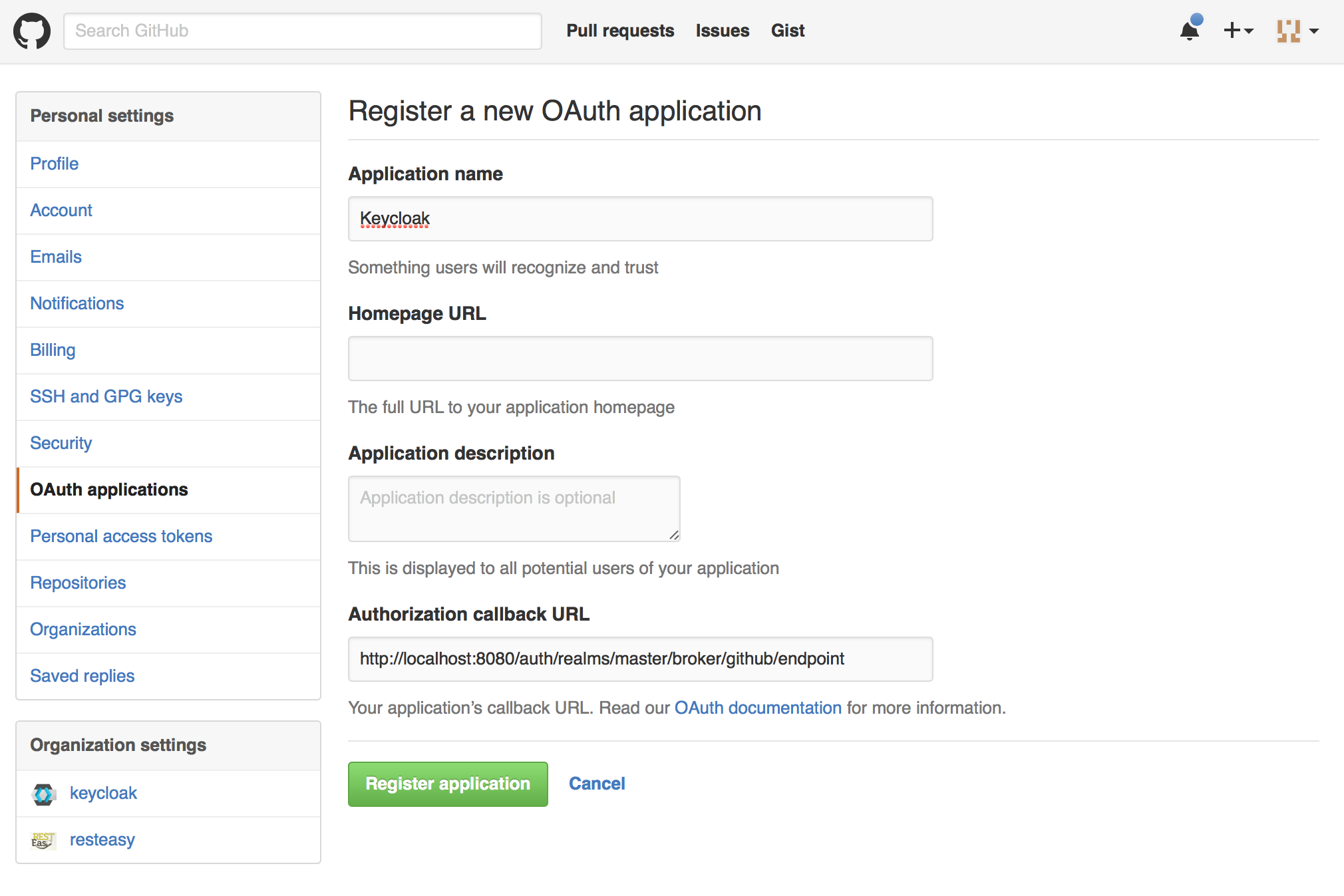

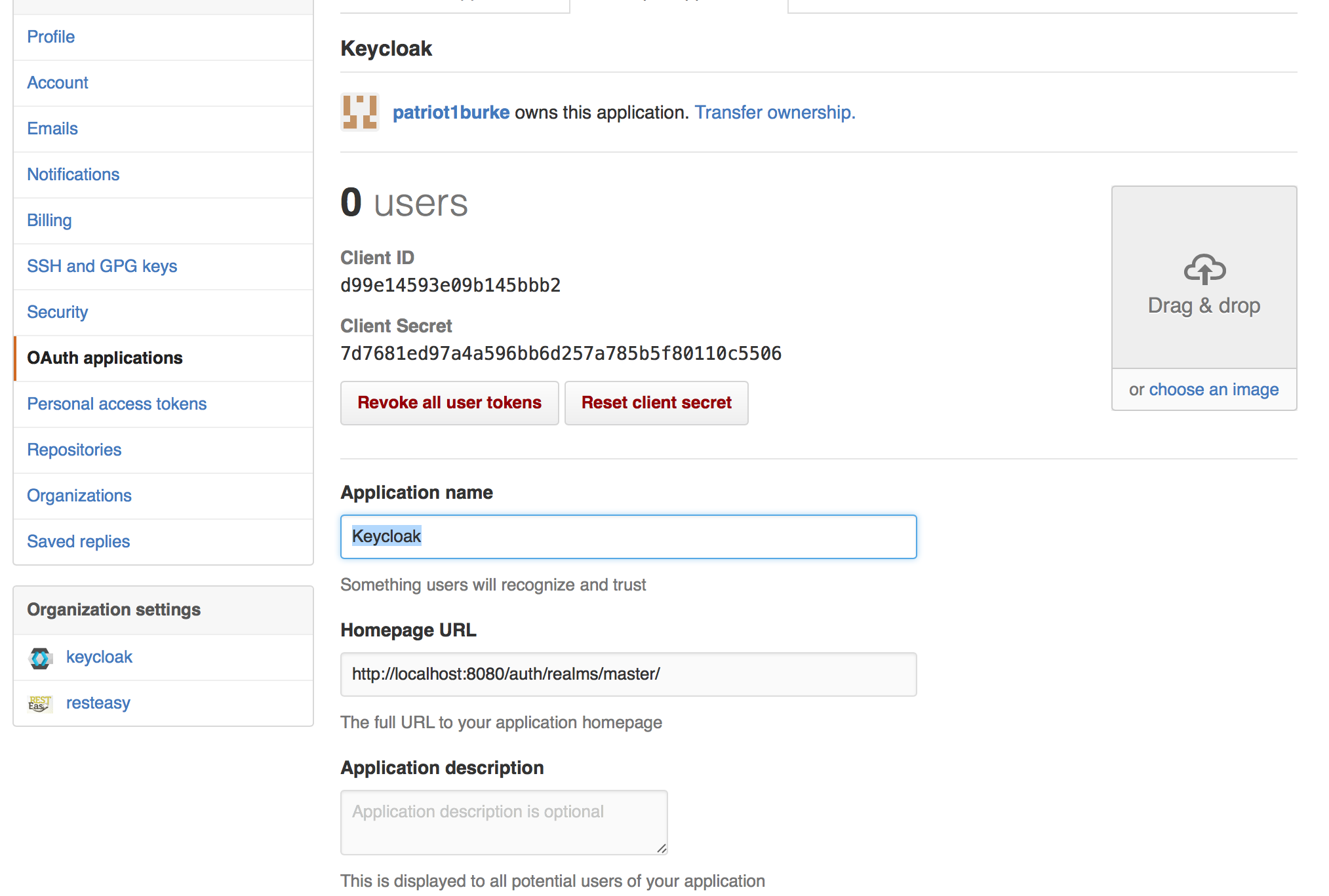

KeycloakはWebアプリケーションおよびRESTfulなWebサービスのためのシングル・サインオン・ソリューションです。Keycloakの目的はセキュリティーをシンプルに実現し、アプリケーション開発者が組織内にデプロイしたアプリケーションやサービスを保護することです。開発者が通常自分達自身で書かないといけないセキュリティー機能はすぐに提供され、組織内の個々の要件に合わせて簡単に調整することができます。Keycloakは、ログイン、登録、システム管理、アカウント管理のための、カスタマイズ可能なユーザー・インターフェイスを提供しています。Keycloakは、既存のLDAPやActive Directoryサーバーへ接続し、統合プラットフォームとして利用することもできます。また、FacebookやGoogleのようなサードパーティーのアイデンティティー・プロバイダーに対して、認証を委譲することも可能です。

機能

-

ブラウザー・アプリケーションに対するシングル・サインオンとシングル・サインアウト。

-

OpenID Connectのサポート。

-

OAuth 2.0のサポート。

-

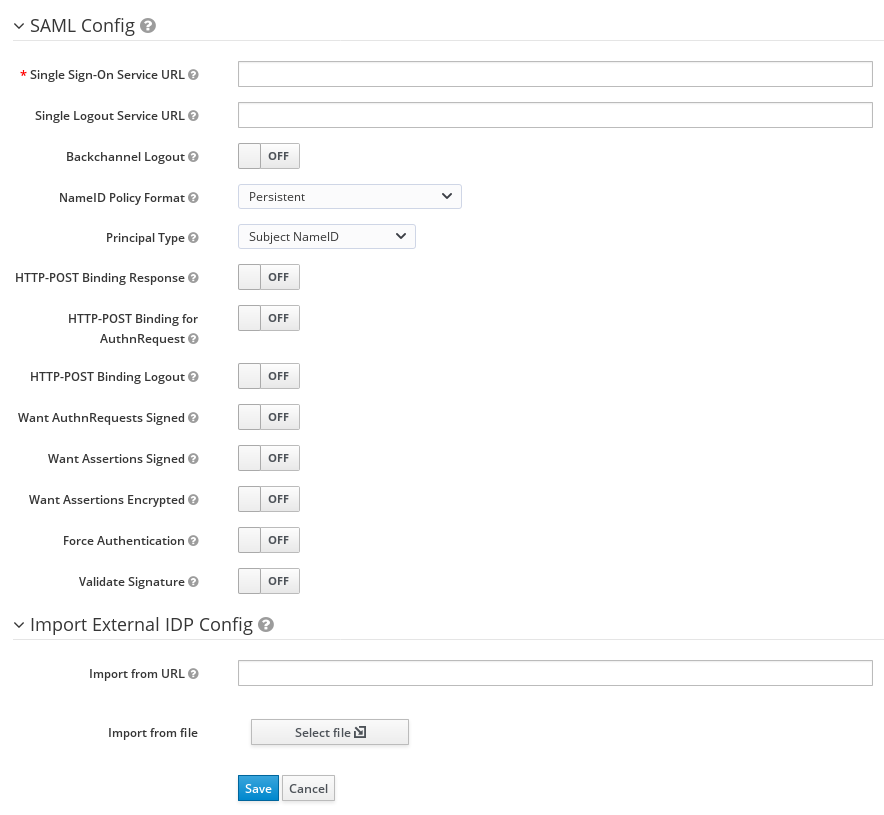

SAMLのサポート。

-

アイデンティティー・ブローカリング - 外部のOpenID ConnectもしくはSAMLに対応したアイデンティティー・プロバイダーによる認証。

-

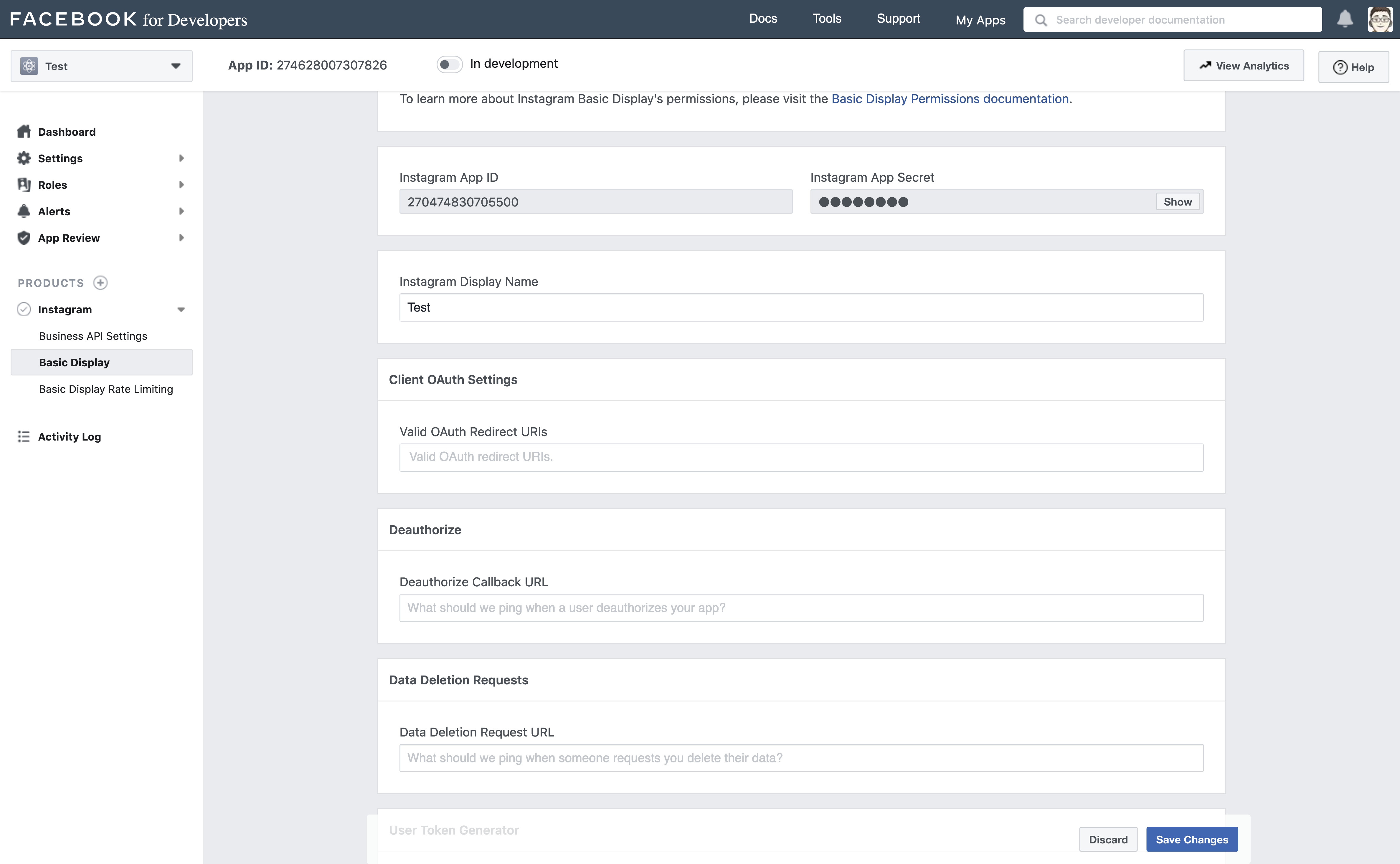

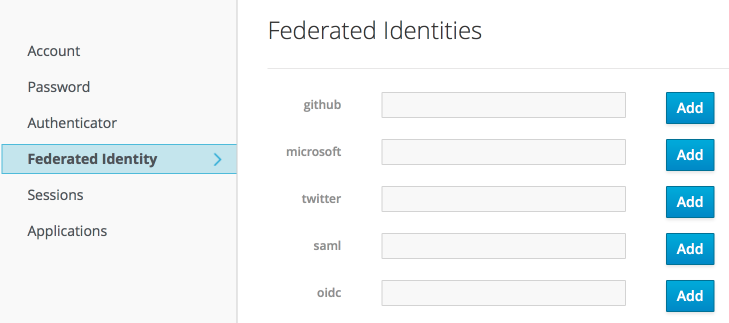

ソーシャル・ログイン - Google、GitHub、Facebook、Twitterや他のソーシャル・ネットワークによるログイン。

-

ユーザー・フェデレーション - LDAPやActive Directoryからのユーザー同期。

-

ケルベロス連携 - ケルベロス・サーバーにログイン済のユーザーに対する認証連携。

-

ユーザー、ロール、ロール・マッピング、クライアントと設定を一元管理するための管理コンソール。

-

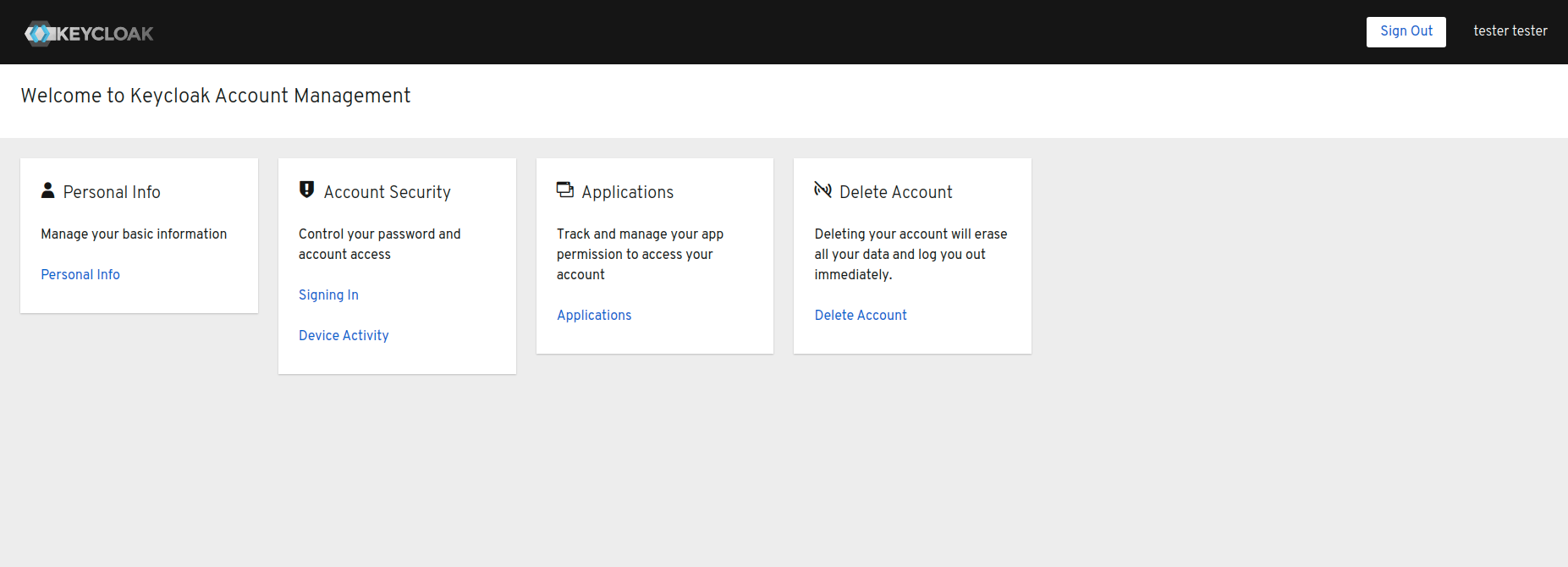

ユーザーに自分達のアカウントを一元管理することを許可するためのアカウント管理コンソール。

-

テーマ対応 - すべての利用者向け画面をカスタマイズでき、アプリケーションとブランディングを統合可能。

-

二要素認証 - Google AuthenticatorやFreeOTPを使用したTOTP/HOTPのサポート。

-

ログイン・フロー - オプション機能のユーザー・セルフ・レジストレーション、パスワード・リカバリー、電子メールによる検証、強制パスワード変更など。

-

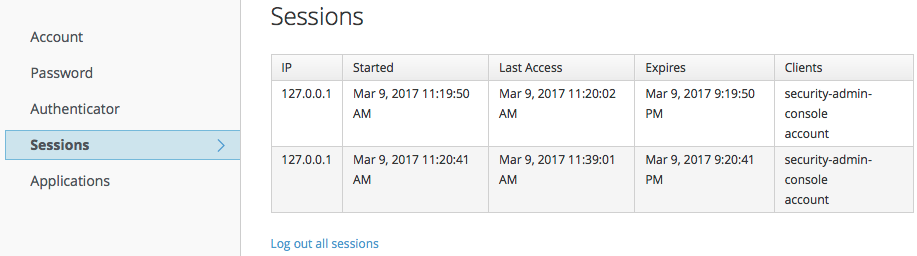

セッション管理 - 管理者や利用者が自分のセッションを参照・管理することが可能。

-

トークン・マッパー - ユーザー属性やロールなどをトークンやステートメントにどのように反映するかの指定。

-

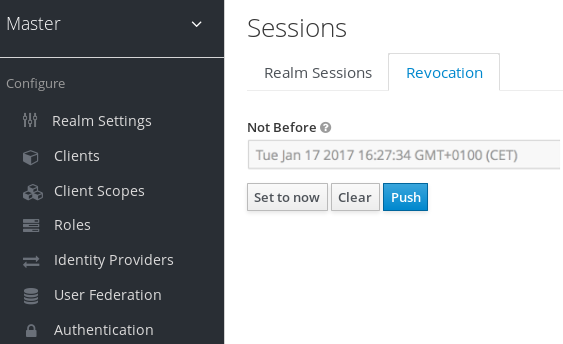

レルム、アプリケーション、ユーザー単位のNot-beforeリボケーション・ポリシー。

-

CORSのサポート - CORSに対応済みのクライアント・アダプター。

-

サービス・プロバイダー・インターフェイス(SPI) - サーバーのさまざまな側面をカスタマイズするための数多くのSPI。認証フロー、ユーザー・フェデレーション・プロバイダー、プロトコル・マッパーなどその他多数。

-

JavaScript、WildFly、JBoss EAP、Fuse、Tomcat、Jetty、Springなどのクライアント・アダプター。

-

OpenID Connectのリライング・パーティー・ライブラリー、もしくは、SAML 2.0のサービス・プロバイダー・ライブラリーをもつ、あらゆるプラットフォーム/言語のサポート。

セキュリティーはどう機能するか

Keycloakは、あなたのネットワーク上で管理する独立したサーバーです。アプリケーションはこのサーバーを指すように設定され、このサーバーによって保護されます。Keycloakはアプリケーションを保護するために、 OpenID Connect や SAML 2.0 といった標準プロトコルを採用しています。ブラウザー・アプリケーションは、ユーザーのブラウザーをアプリケーションから自分のクレデンシャルを入力するKeycloak認証サーバーにリダイレクトします。ユーザーは完全にアプリケーションから分離され、アプリケーションはユーザーのクレデンシャルを見ることも決してないため、この点は重要です。代わりに、アプリケーションには、暗号化署名されたアイデンティティー・トークンまたはアサーションが与えられます。これらのトークンはユーザー名、住所、電子メール、および、その他プロファイルデータといったアイデンティティー情報を持つことができます。また、権限データを保持することも可能でアプリケーションは認可決定を行うことも可能です。これらのトークンはRESTベースのサービスに対して安全な呼び出しを行うためにも使用できます。

コアコンセプトと用語

Keycloakを使用して、WebアプリケーションやRESTサービスをセキュリティー保護しようとする前に、知っておくべきキーコンセプトと用語があります。

- ユーザー

-

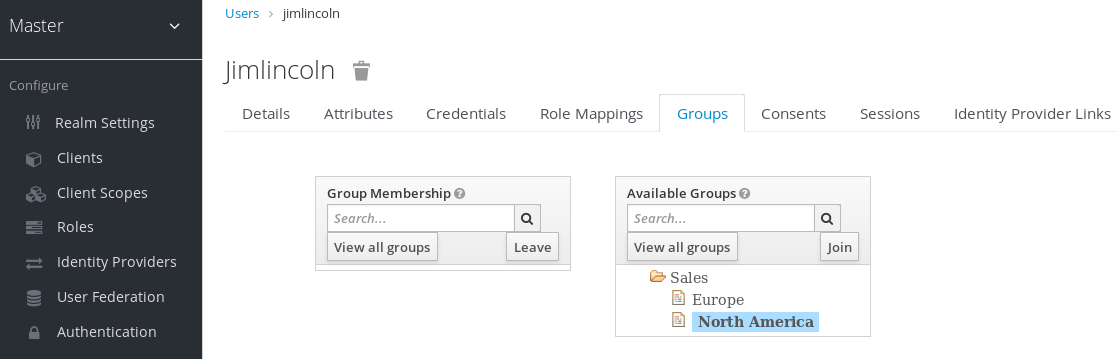

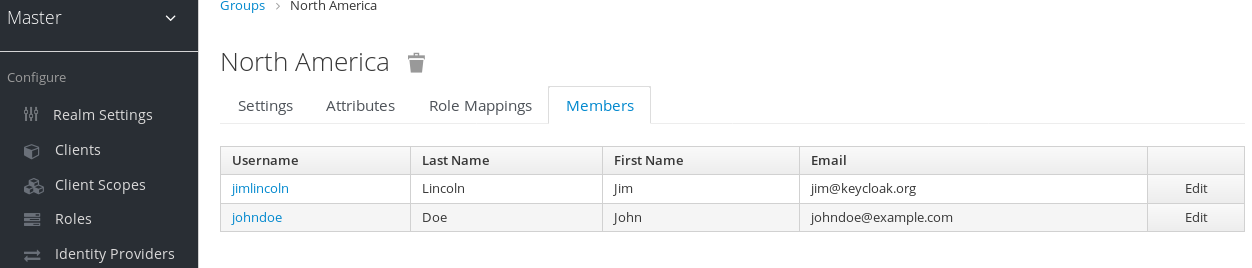

システムにログイン可能なエンティティーのことです。電子メール、ユーザー名、住所、電話番号、生年月日など自分自身に関連する属性を持ちます。また、グループ・メンバーシップが割り当てられたり、特定のロールが割り当てられたりします。

- 認証

-

ユーザーを特定し、検証するプロセスのことです。

- 認可

-

ユーザーに対してアクセスを許可するプロセスのことです。

- credentials

-

クレデンシャルは、Keycloakがユーザーの身元を確認するために使用するデータの一部のことです。例として、パスワード、ワンタイムパスワード、デジタル証明書、さらには指紋などがあります。

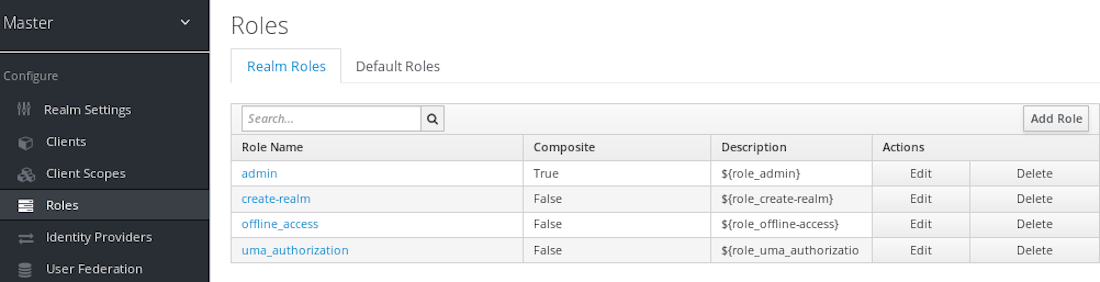

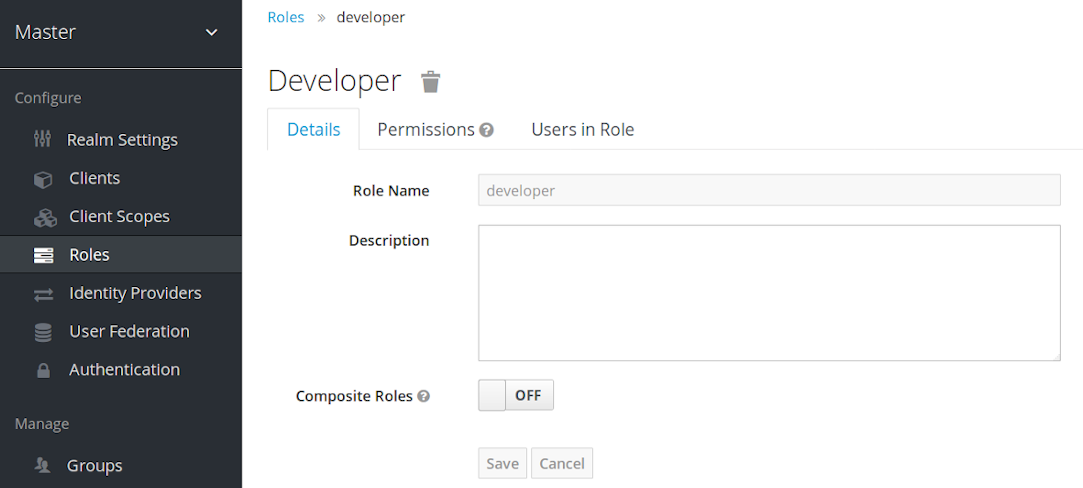

- ロール

-

ロールは、ユーザーのタイプまたはカテゴリーを識別します。

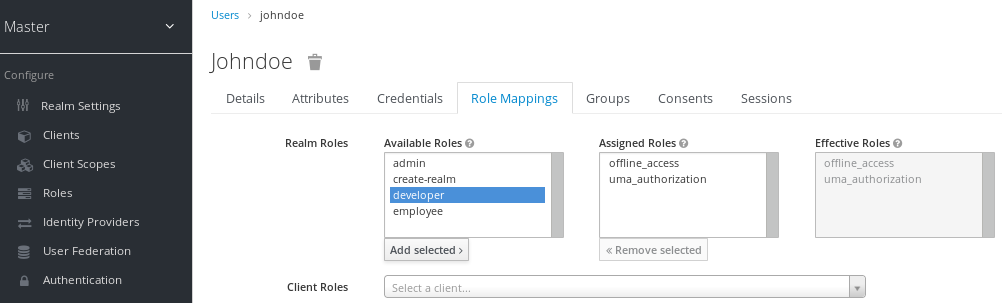

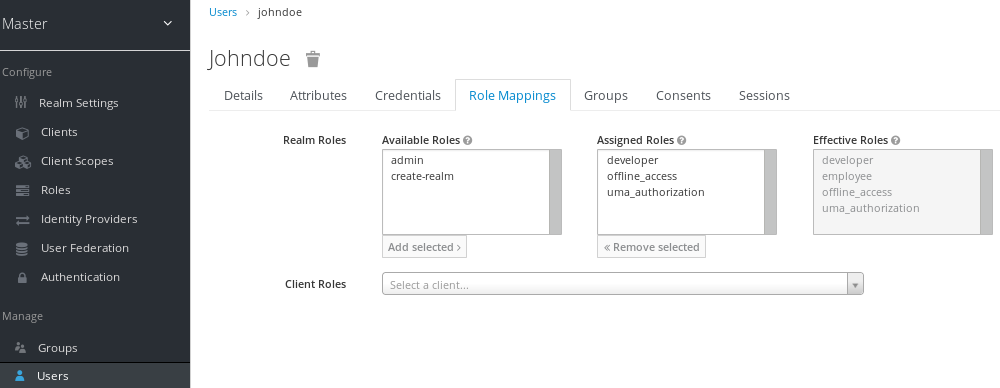

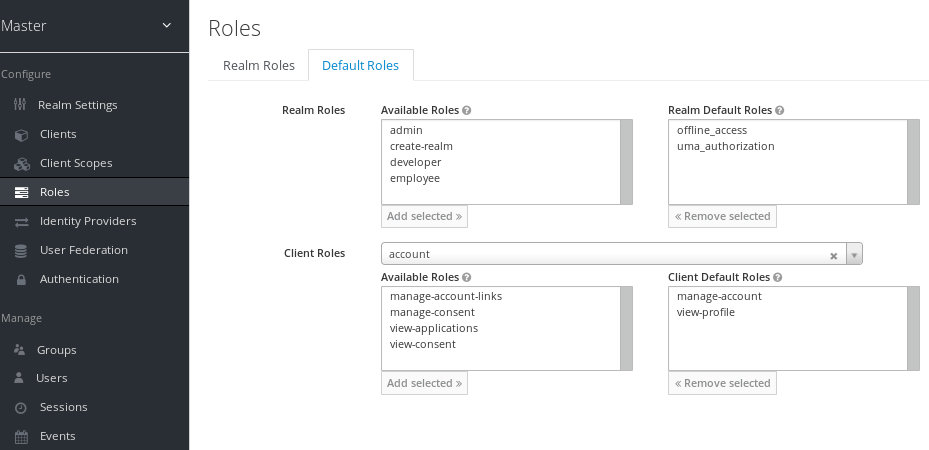

Admin、user、manager、employeeはすべて、組織内に存在する典型的なロールです。アプリケーションは、ユーザーの扱いをきめ細く管理することが難しくなる場合があるため、個々のユーザーではなく、特定のロールにパーミッションを割り当てることが多いです。 - ユーザー・ロール・マッピング

-

ユーザー・ロール・マッピングは、ロールとユーザーの間のマッピングを定義します。ユーザーには、0以上のロールを関連付けることができます。このロールマッピング情報を、トークンとアサーションにカプセル化して、アプリケーションが管理するさまざまなリソースに対するアクセス許可を決定できるようにします。

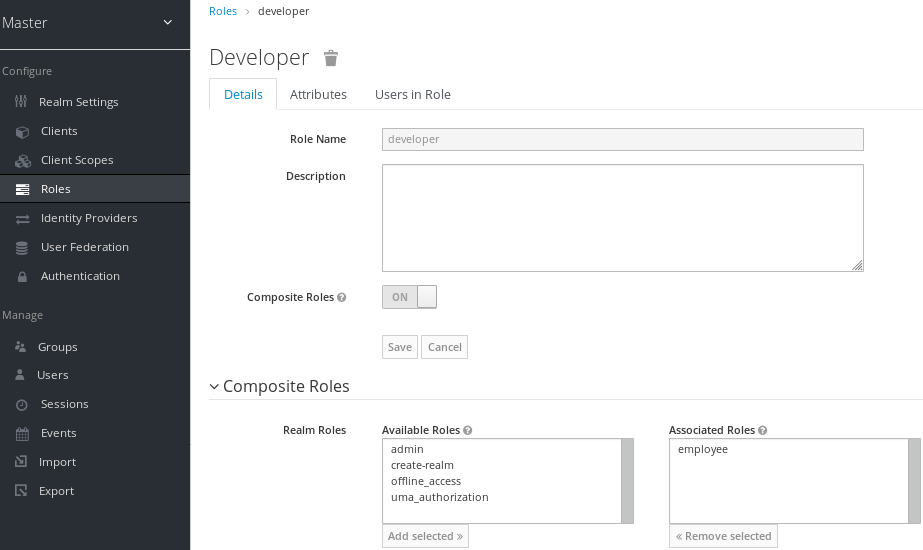

- 複合ロール

-

複合ロールは、他のロールと関連付けることができるロールです。たとえば、

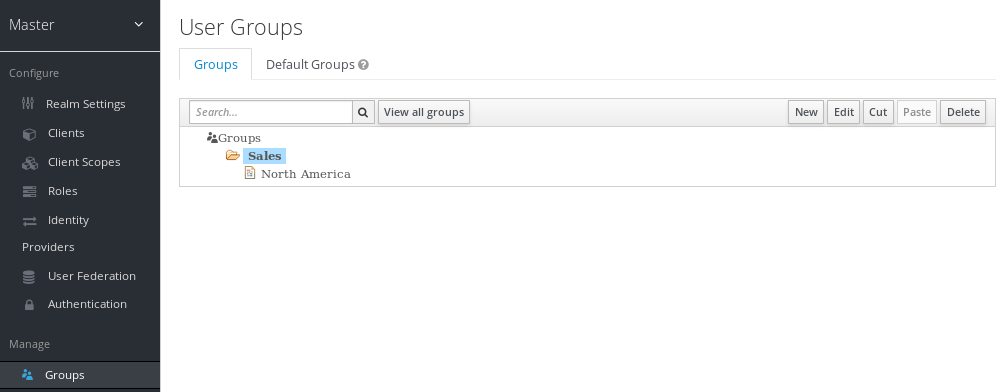

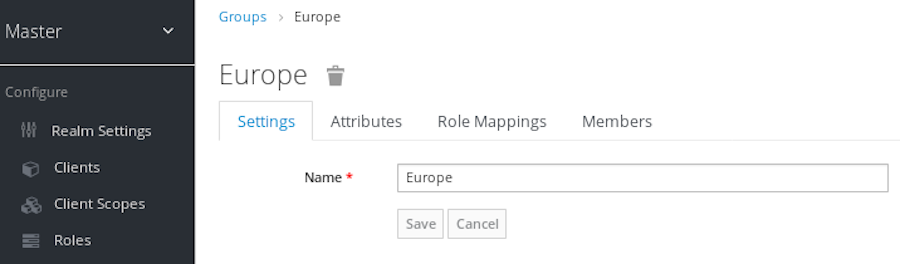

superuser複合ロールはsales-adminロールとorder-entry-adminロールに関連付けることができます。ユーザーがsuperuserロールにマッピングされると、sales-adminロールとorder-entry-adminロールも継承します。 - グループ

-

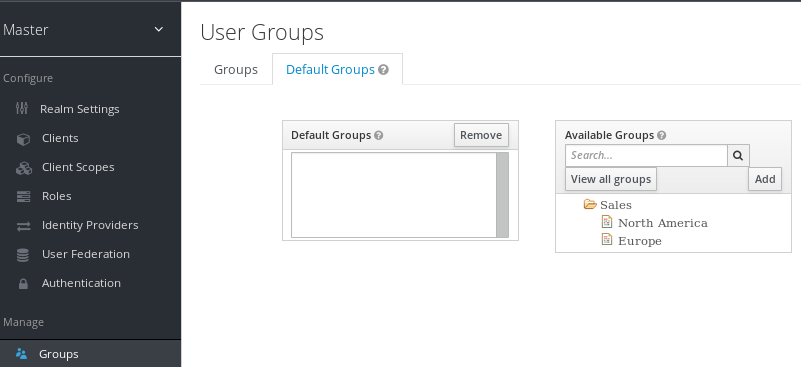

グループは、ユーザーのグループを管理します。グループには、属性を定義することができます。ロールもグループにマップすることができます。グループのメンバーになったユーザーは、そのグループが定義する属性とロールのマッピングを継承します。

- レルム

-

レルムは、ユーザー、クレデンシャル、ロール、および、グループのセットを管理します。ユーザーは属しているレルムにログインします。レルムは互いに分離されており、制御するユーザーのみを管理して、認証することができます。

- クライアント

-

クライアントは、Keycloakにユーザーの認証を要求できるエンティティーです。多くの場合、クライアントはKeycloakを使用して自分自身を保護し、シングル・サインオン・ソリューションを提供するアプリケーションとサービスのことを指します。また、クライアントはKeycloakによって保護されているネットワーク上の他のサービスを安全に呼び出すことができるように、アイデンティティー情報やアクセストークンを要求するエンティティーになります。

- クライアント・アダプター

-

クライアント・アダプターは、Keycloakによる通信とセキュリティー保護を可能にするためにアプリケーション環境にインストールするプラグインです。Keycloakには、異なるプラットフォーム向けにいくつかのアダプターが用意されており、ダウンロードが可能です。また、標準ではカバーしていない環境向けのサードパーティーのアダプターもあります。

- 同意

-

同意は、クライアントが認証プロセスに参加する前に、クライアントに許可を与えることを管理者がユーザーに求めることです。ユーザーがクレデンシャルを入力すると、Keycloakがログインを要求しているクライアントを識別する画面とユーザーに要求された識別情報を表示します。ユーザーは、要求を許可するかどうかを決定できます。

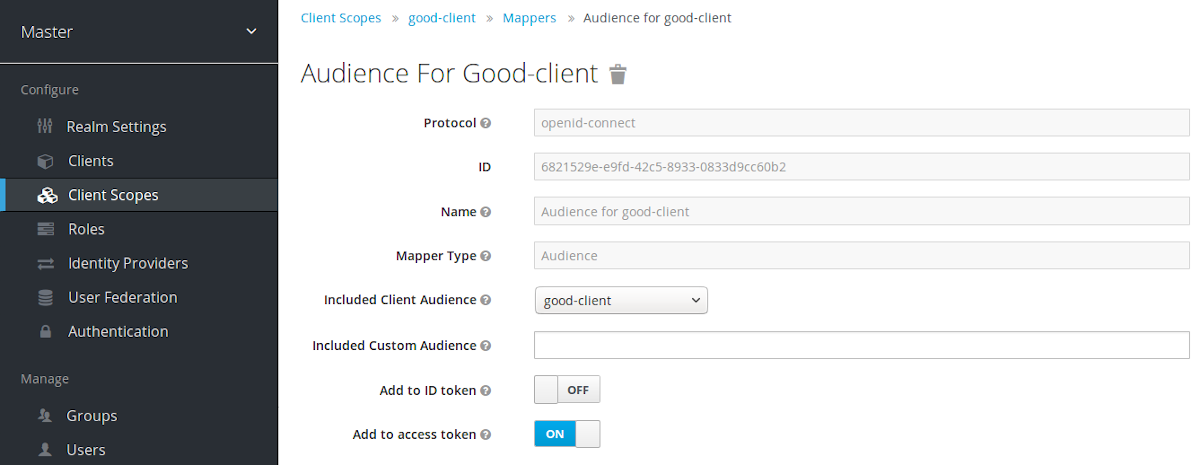

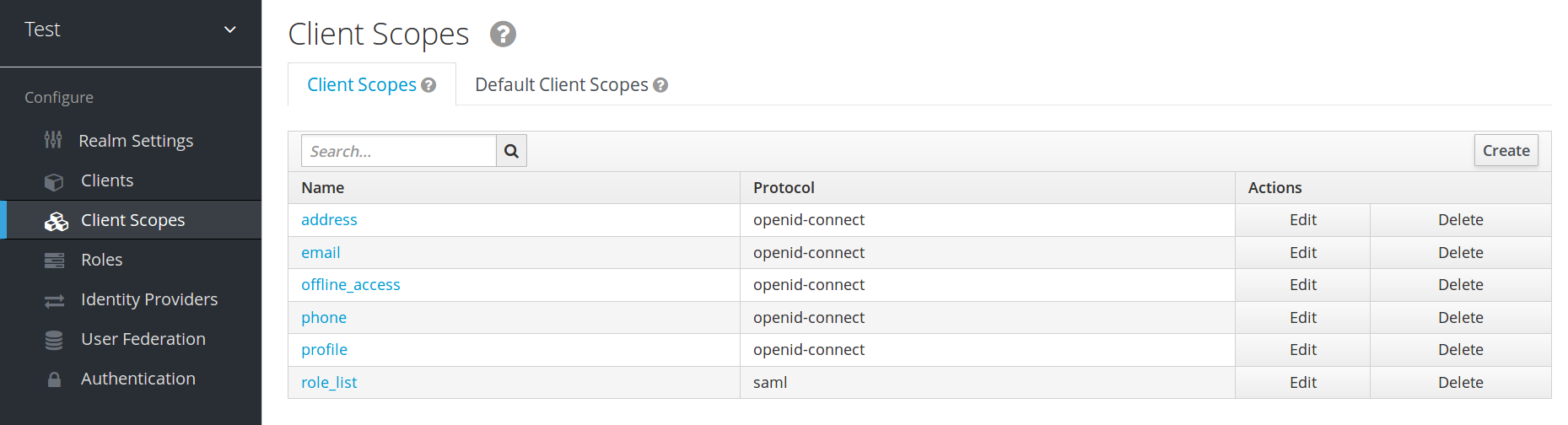

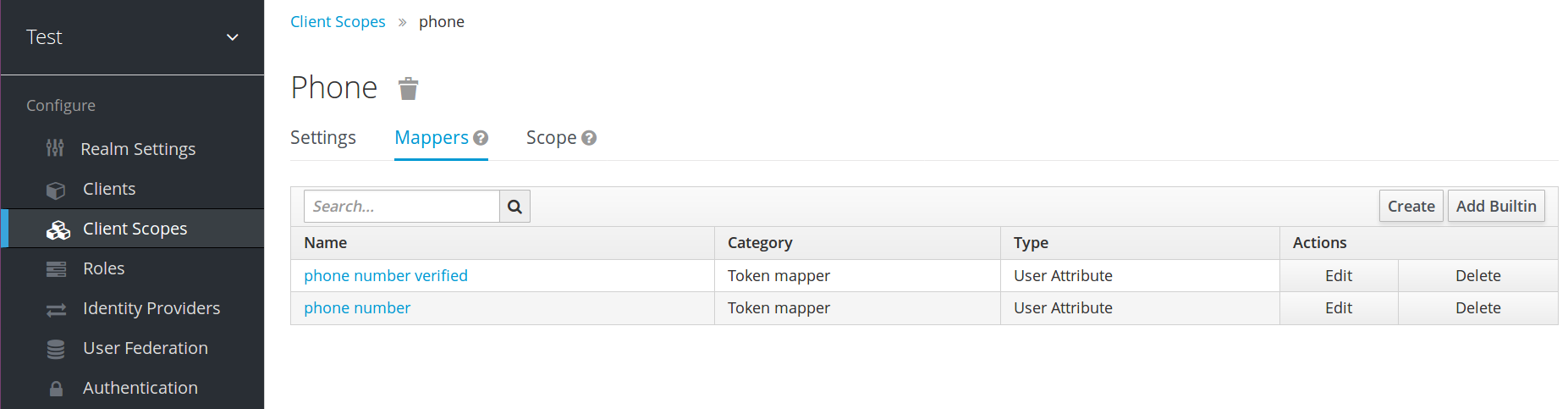

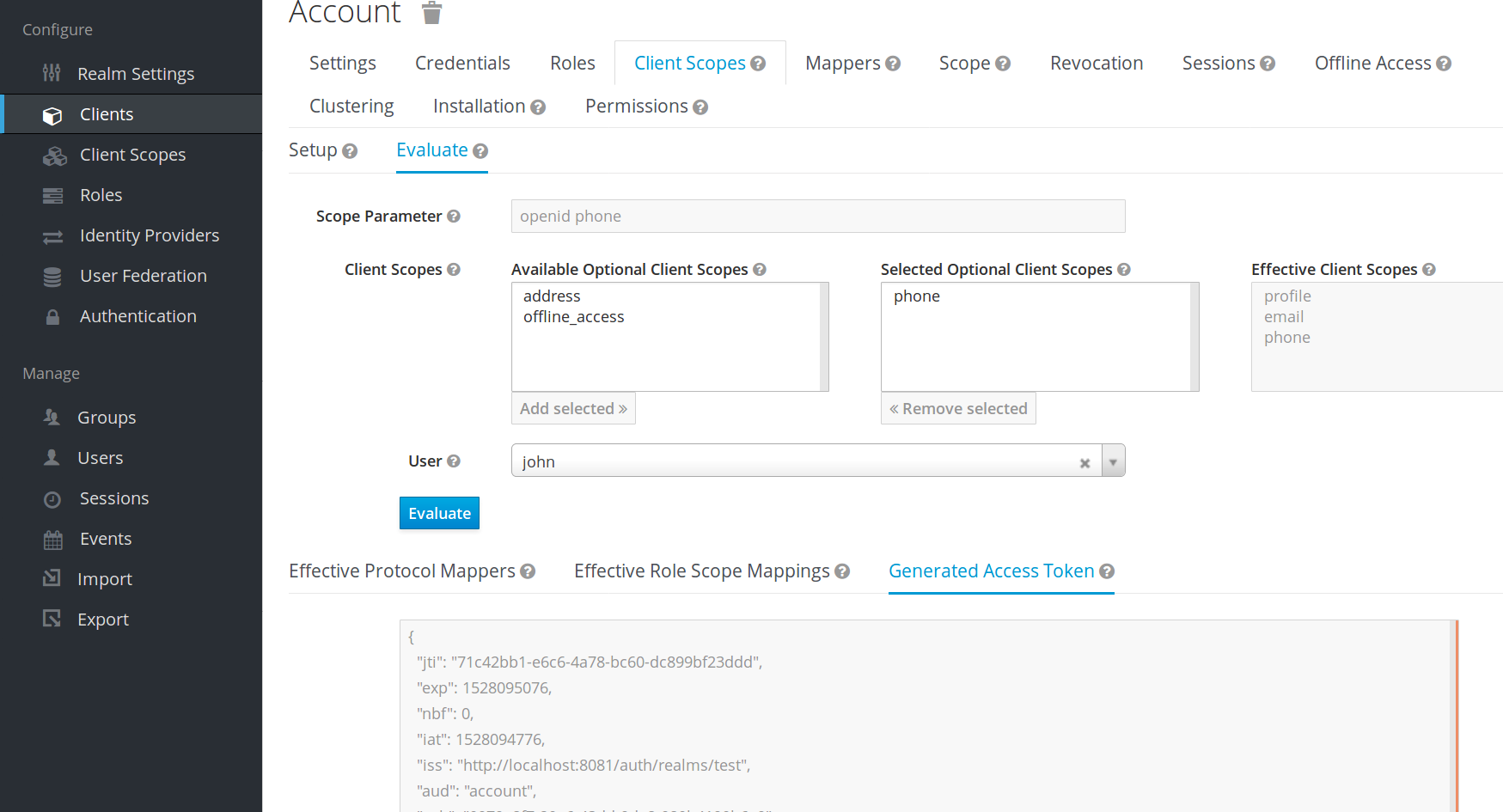

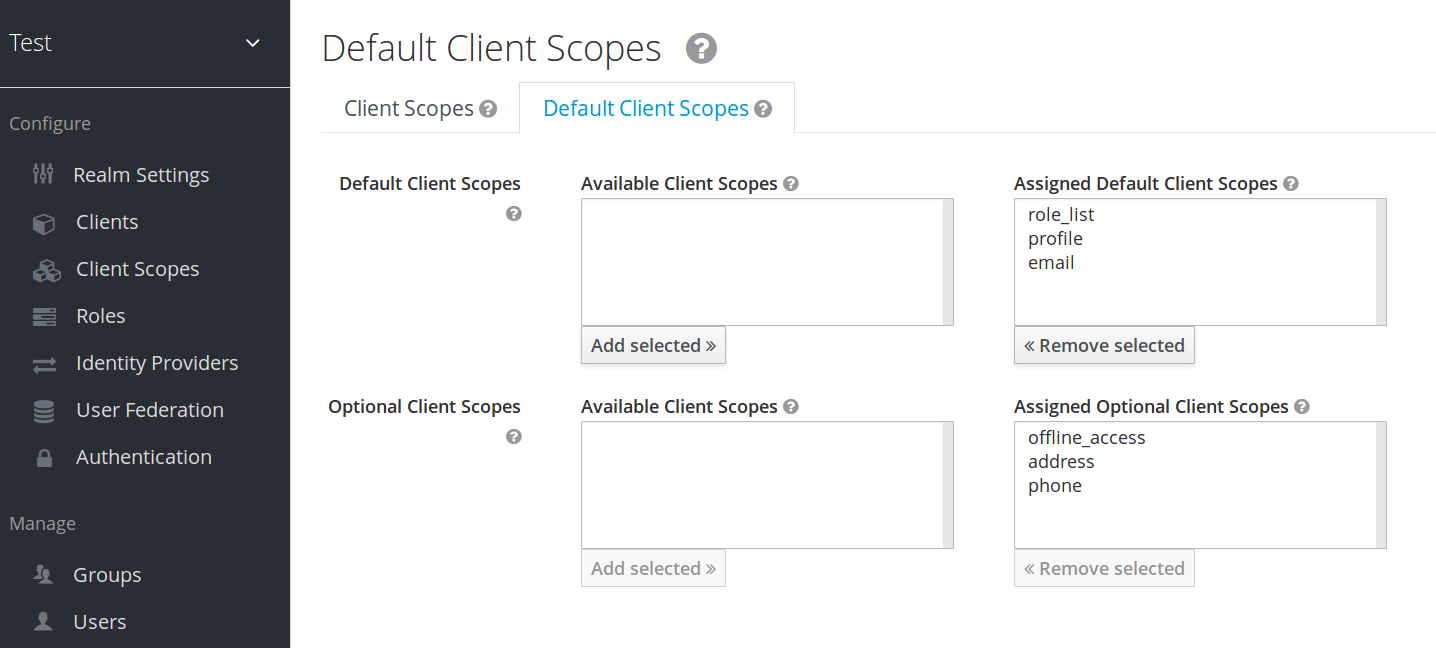

- クライアント・スコープ

-

クライアントが登録されたら、そのクライアントのプロトコル・マッパーとロールスコープのマッピングを定義する必要があります。いくつかの共通の設定を共有することで、新しいクライアントの作成を容易にするために、クライアント・スコープを保存すると便利なことがよくあります。これは、

scopeパラメーターの値に基づいて条件付きでクレームやロールを要求する場合にも便利です。Keycloakは、このためにクライアント・スコープの概念を提供します。 - クライアントロール

-

クライアントは、特定のロールを定義できます。これは、基本的にクライアント専用のロールの名前空間です。

- IDトークン

-

ユーザーに関する識別情報を提供するトークンです。これは、OpenID Connect仕様の一部です。

- アクセストークン

-

サービスへのアクセスを許可するHTTPリクエストの一部として提供できるトークンです。これは、OpenID ConnectおよびOAuth 2.0仕様の一部です。

- アサーション

-

ユーザーに関する情報です。これは、通常、認証されたユーザーに関するアイデンティティー・メタデータを提供するSAML認証レスポンスに含まれるXML BLOBに関係します。

- サービス・アカウント

-

各クライアントには、アクセストークンを取得するための組み込みサービス・アカウントがあります。

- ダイレクト・グラント

-

クライアントがREST呼び出しを介して、ユーザーに代わってアクセストークンを取得する方法です。

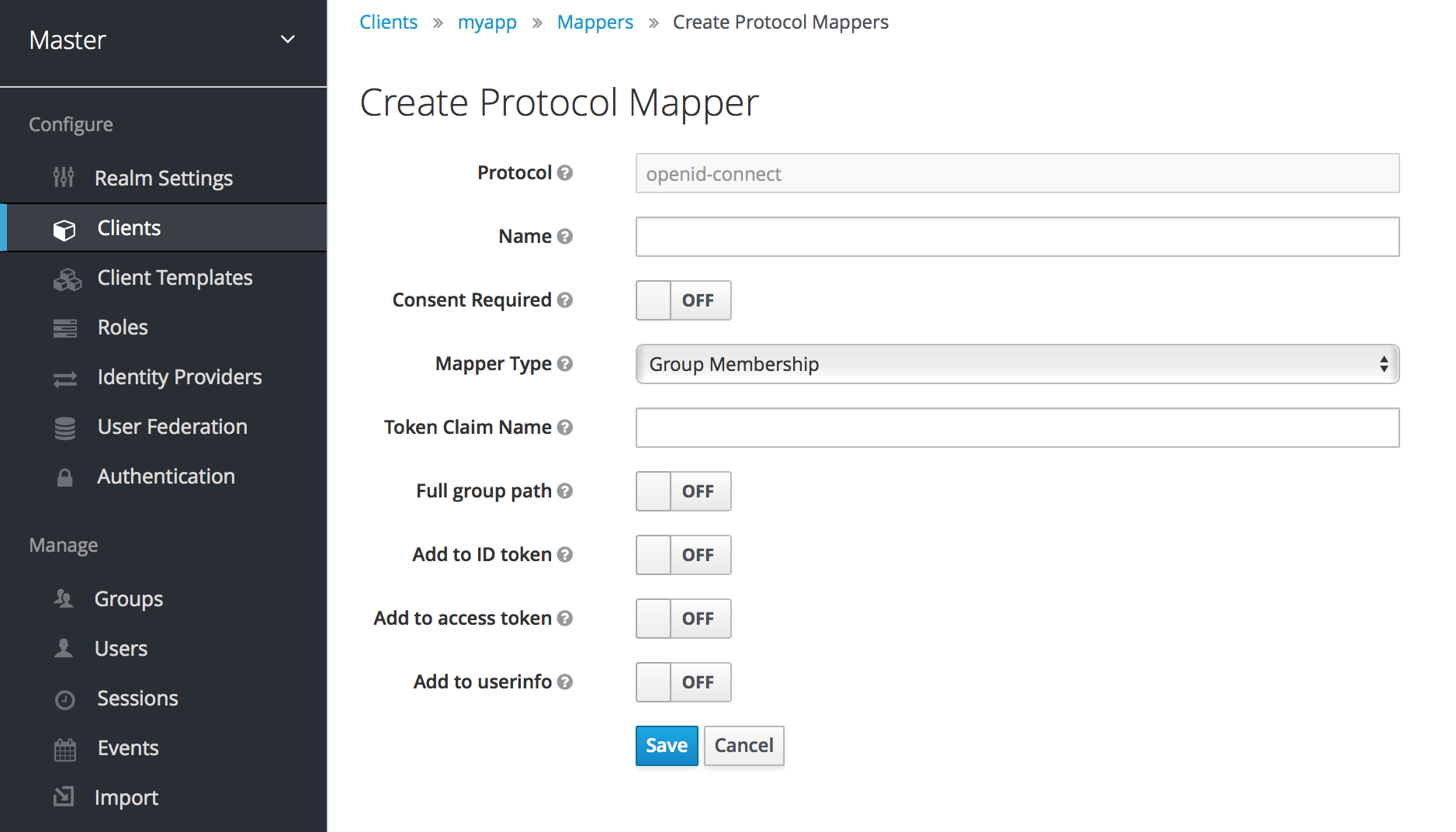

- プロトコル・マッパー

-

各クライアントに対して、どのクレームおよびアサーションをOIDCトークンまたはSAMLアサーションに格納するかを調整できます。クライアントごとに、プロトコル・マッパーを構成します。

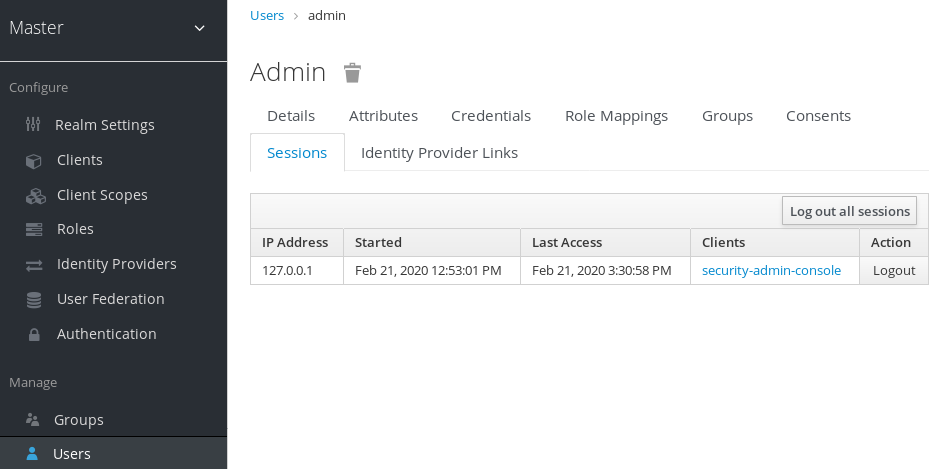

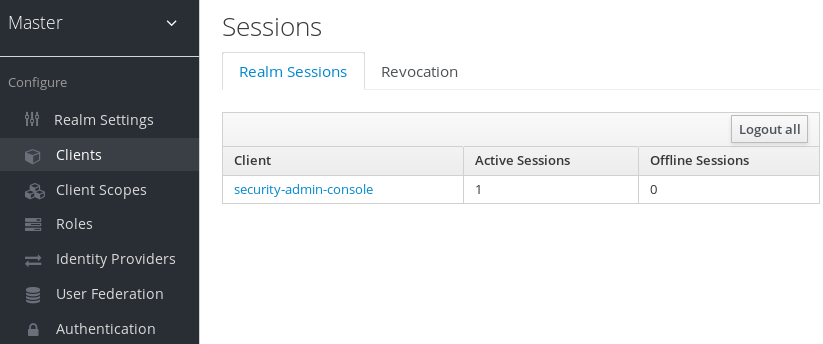

- セッション

-

ユーザーがログインすると、ログイン・セッションを管理するためのセッションが作成されます。セッションには、ユーザーがログインした時刻や、そのセッション中にシングル・サインオンに参加したアプリケーションなどの情報が含まれています。管理者とユーザーの両方がセッション情報を表示できます。

- ユーザー・フェデレーション・プロバイダー

-

Keycloakはユーザーを保存および管理できます。多くの企業では、ユーザー情報とクレデンシャル情報を保存するLDAPまたはActive Directoryサービスがすでに用意されています。外部ストアからのクレデンシャル情報を検証し、アイデンティティー情報を取得するように、Keycloakを設定できます。

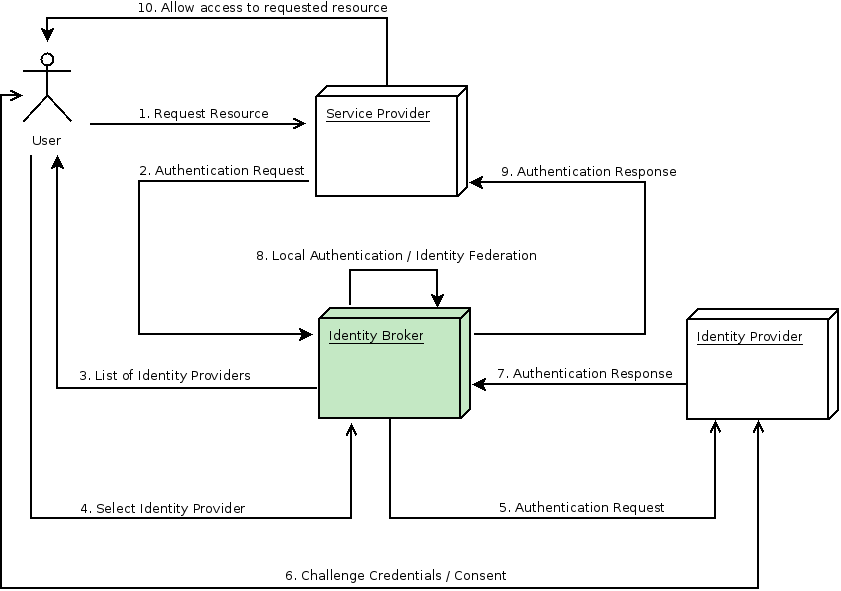

- アイデンティティー・プロバイダー

-

アイデンティティー・プロバイダー(IDP)は、ユーザーを認証できるサービスです。KeycloakはIDPです。

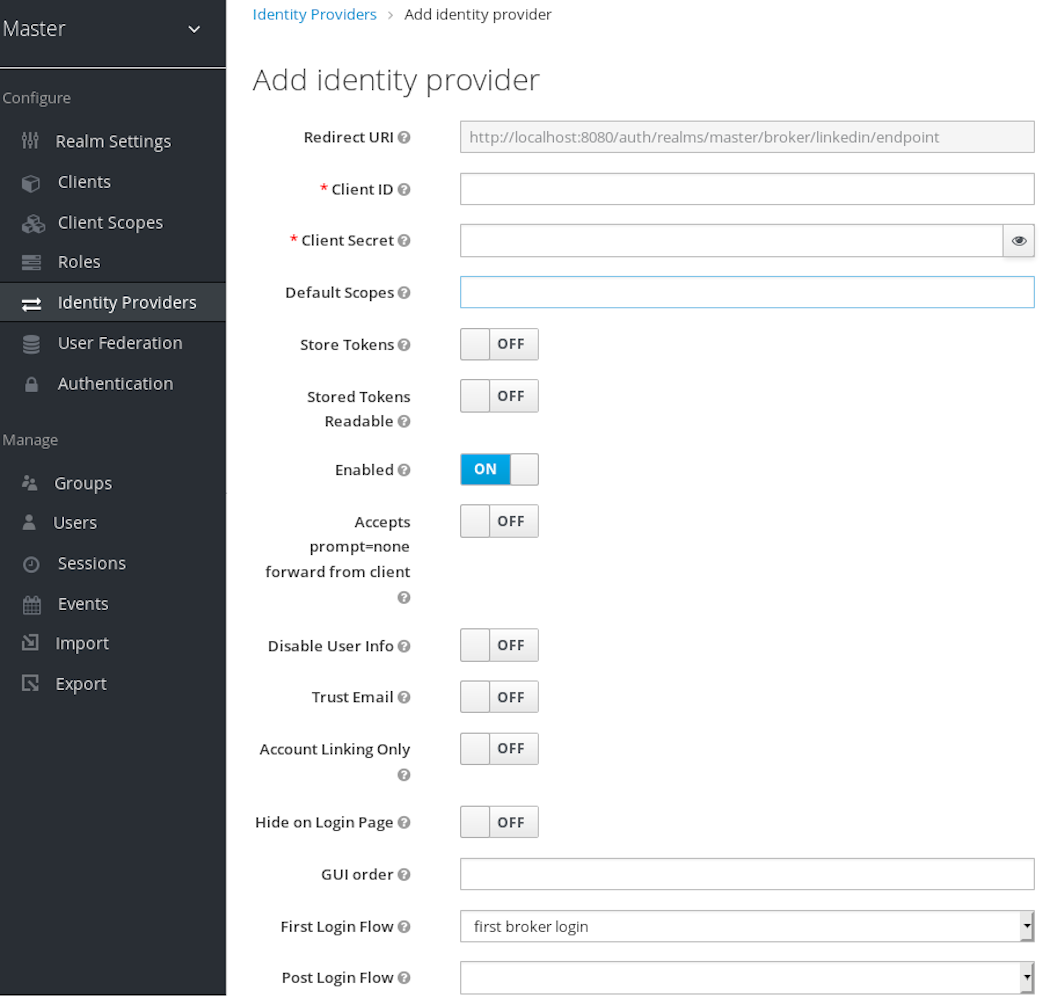

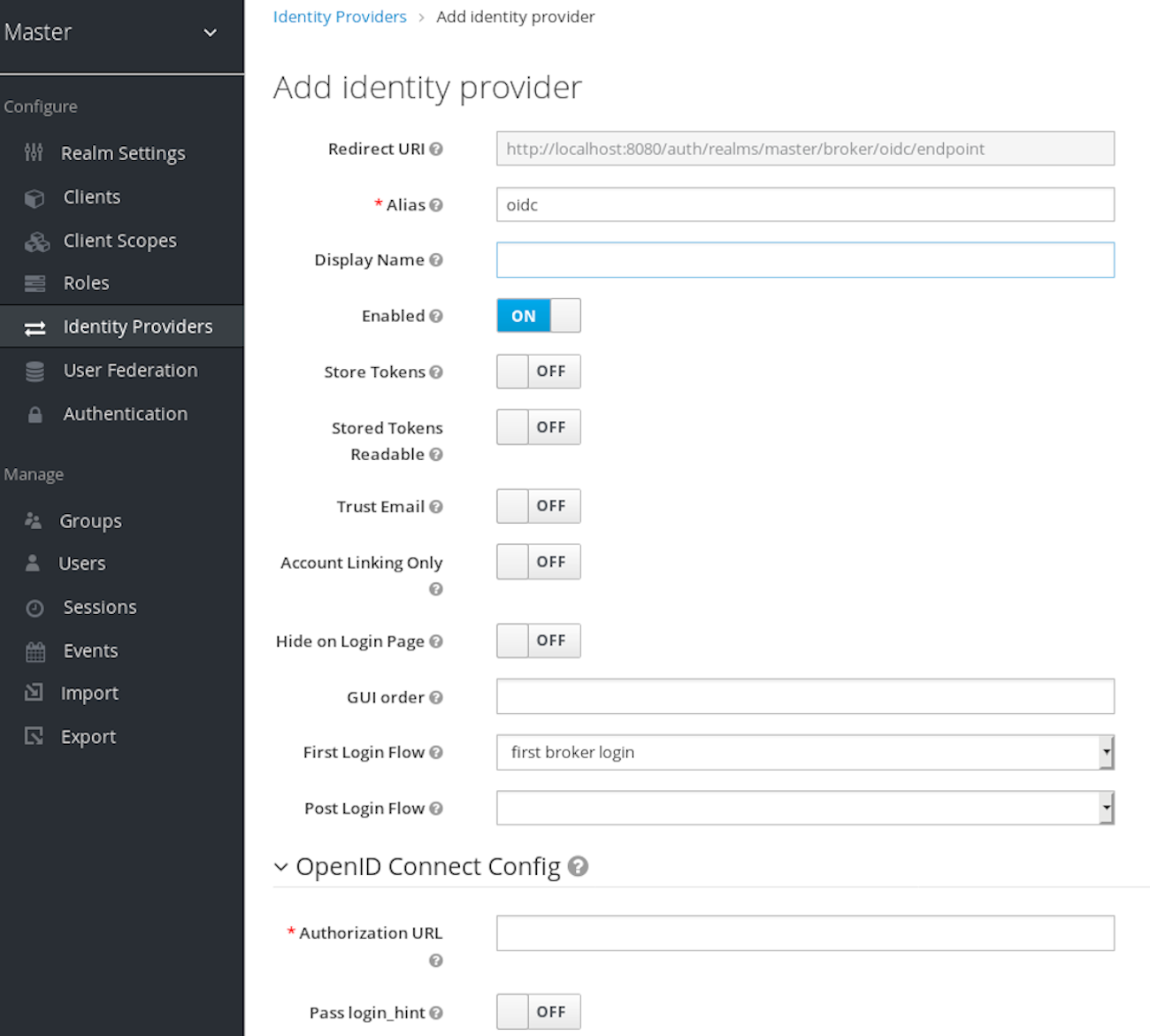

- アイデンティティー・プロバイダー・フェデレーション

-

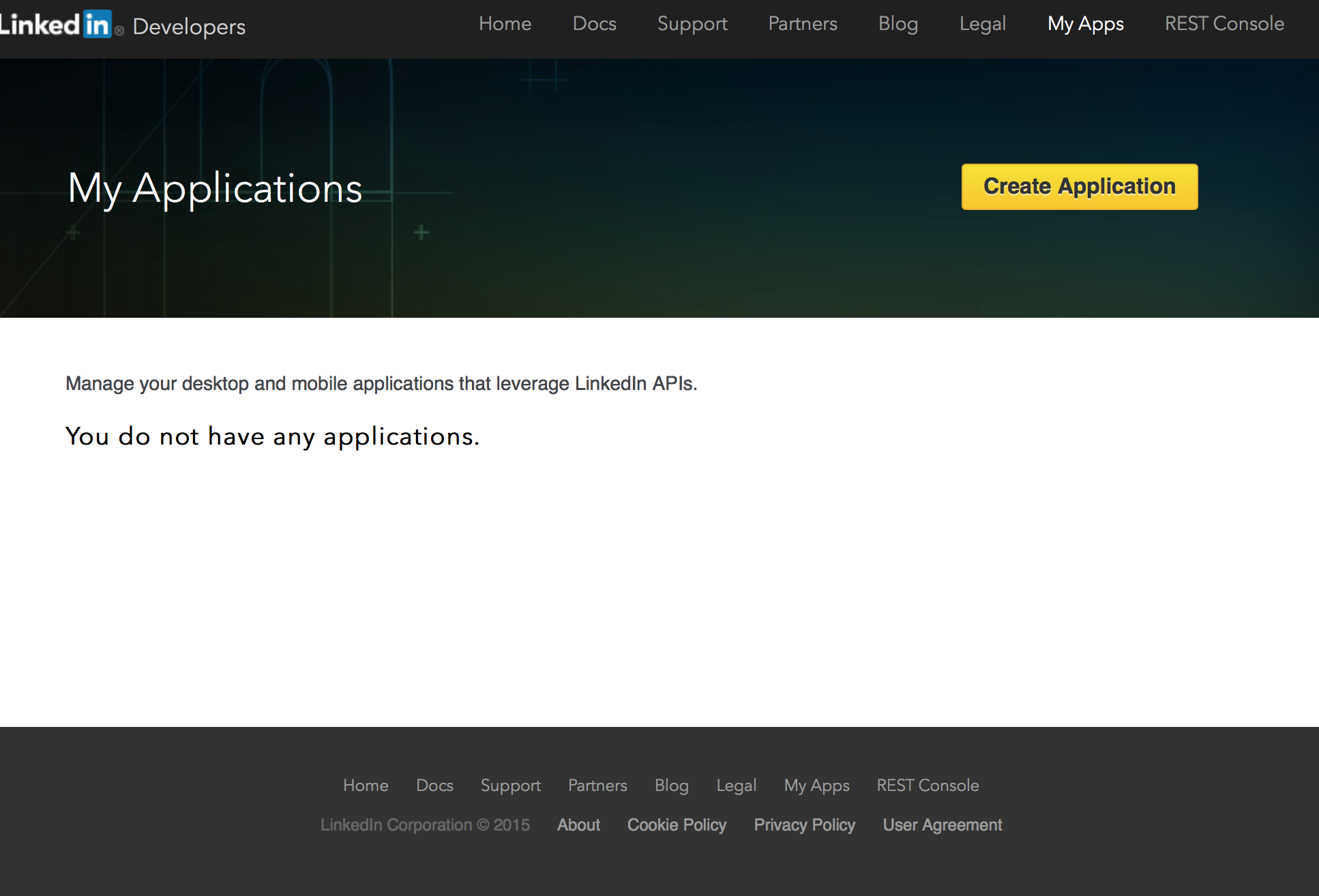

Keycloakは、1つ以上のIDPに認証を委任するように設定できます。FacebookやGoogle+を介したソーシャル・ログインは、アイデンティティー・プロバイダー・フェデレーションの一例です。Keycloakをフックして、他のOpenID ConnectまたはSAML 2.0 IDPに認証を委任することもできます。

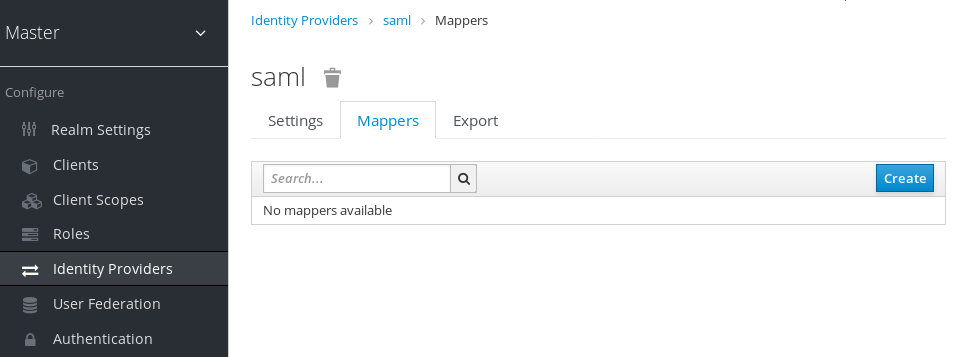

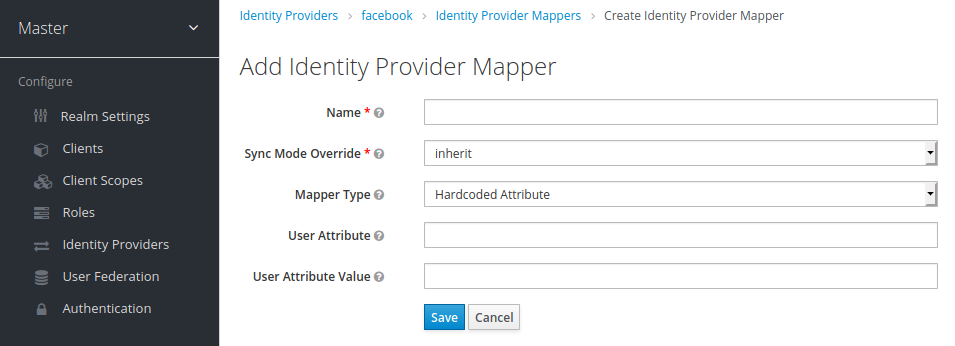

- アイデンティティー・プロバイダー・マッパー

-

IDPフェデレーションを実行するときに、受信したトークンやアサーションにユーザー属性やセッション属性をマップできます。これは外部IDPから認証を要求するクライアントへアイデンティティー情報を伝播させるのに役立ちます。

- 必須アクション

-

必須アクションは、ユーザーが認証プロセス中に実行する必要があるアクションです。これらのアクションが完了するまで、ユーザーは認証プロセスを完了できません。たとえば、管理者は、すべてのユーザーに対して、

update passwordの必須アクションを設定し、毎月パスワードをリセットするようにユーザーへ要求することができます。 - 認証フロー

-

認証フローは、システムの特定の側面と対話するときにユーザーが実行する必要があるワークフローです。ログインフローでは、必要なクレデンシャル・タイプを定義します。登録フローでは、ユーザーが入力する必要のあるプロファイル情報と、reCAPTCHAを使用してボットをフィルタリングする必要があるかどうかを定義します。クレデンシャル・リセットフローは、ユーザーがパスワードをリセットする前に実行する必要があるアクションを定義します。

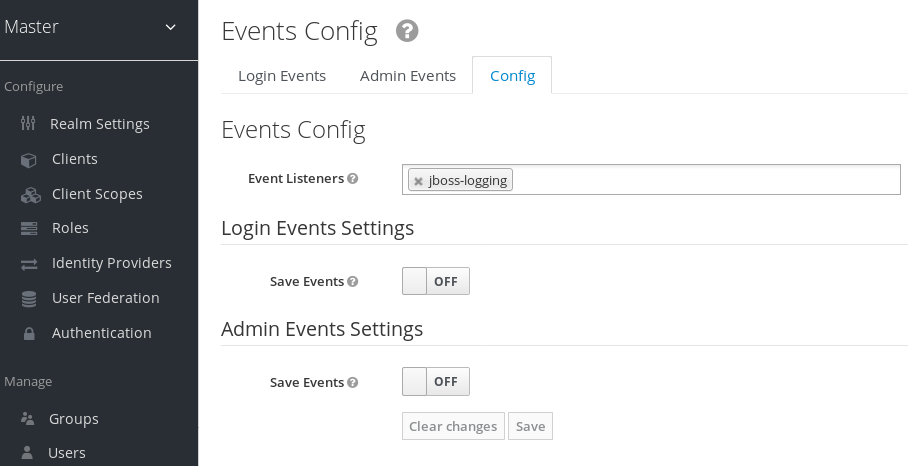

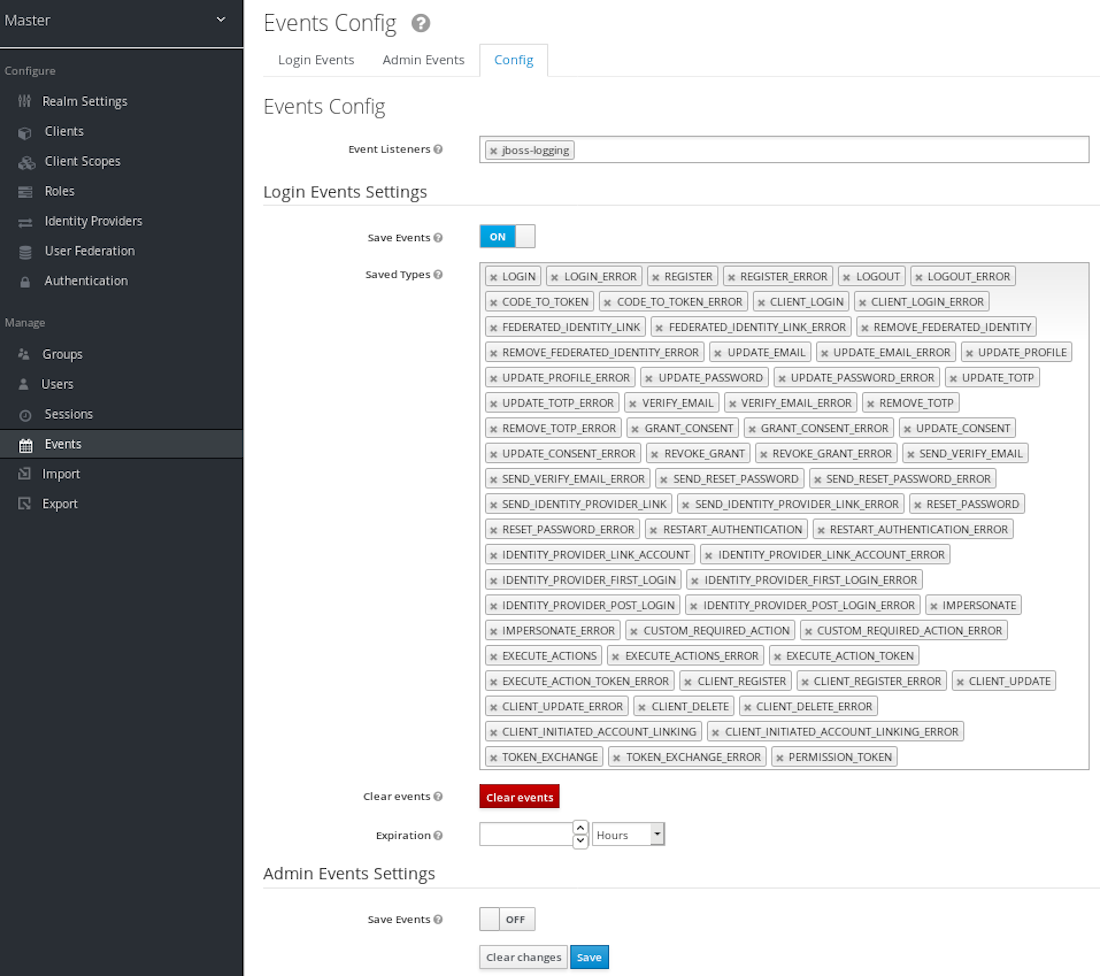

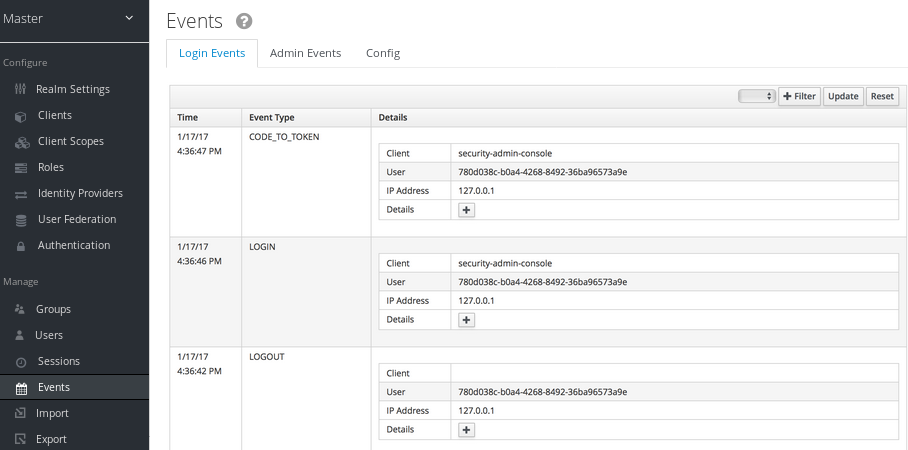

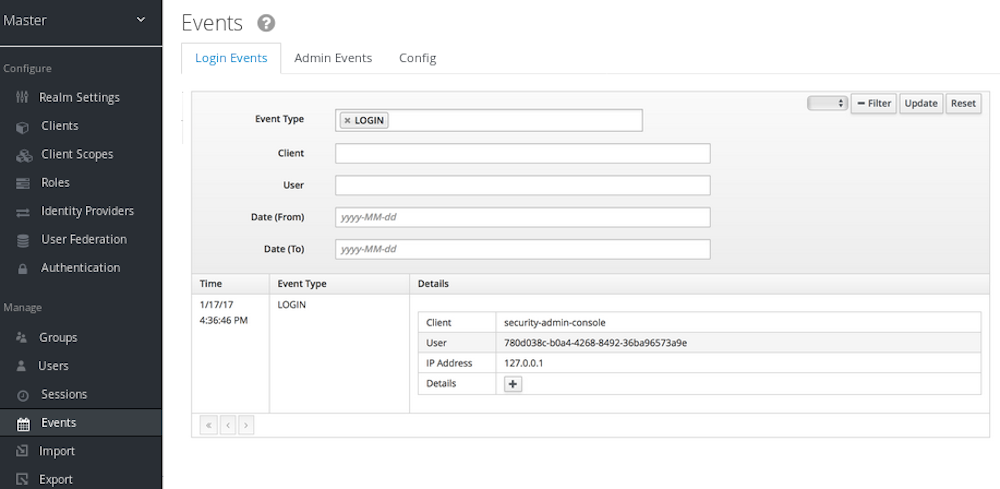

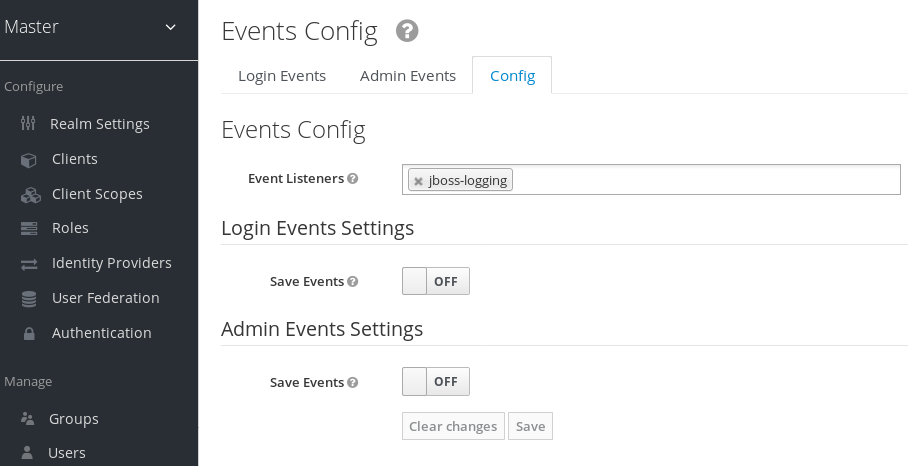

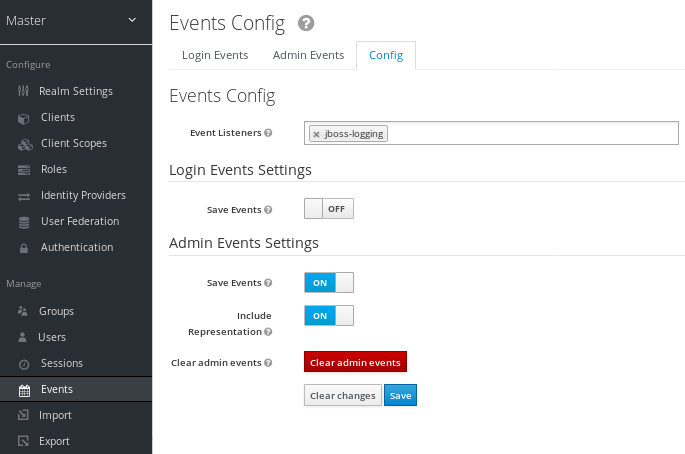

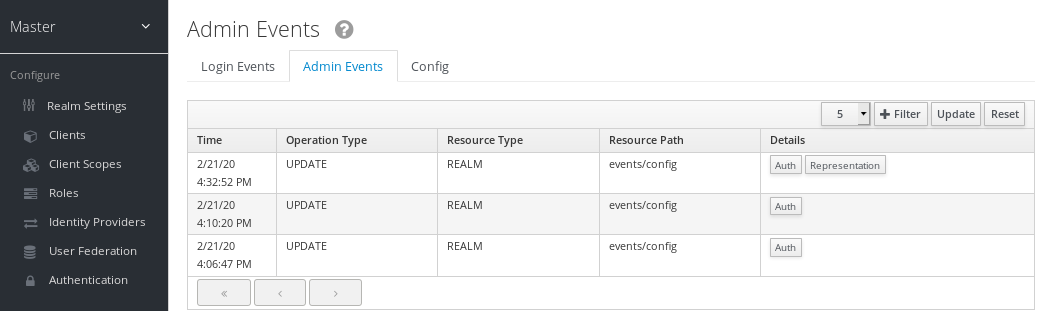

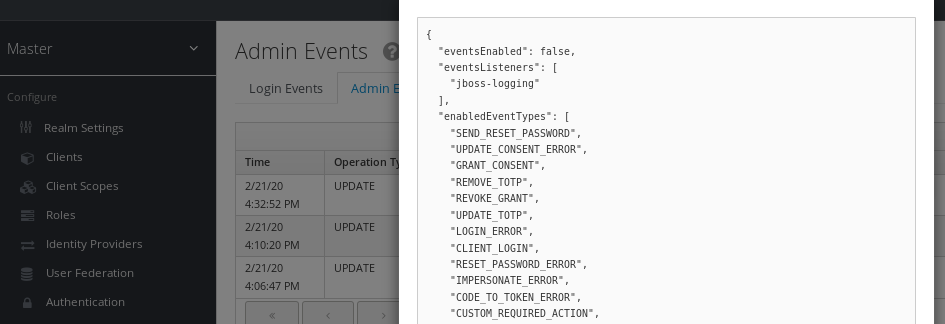

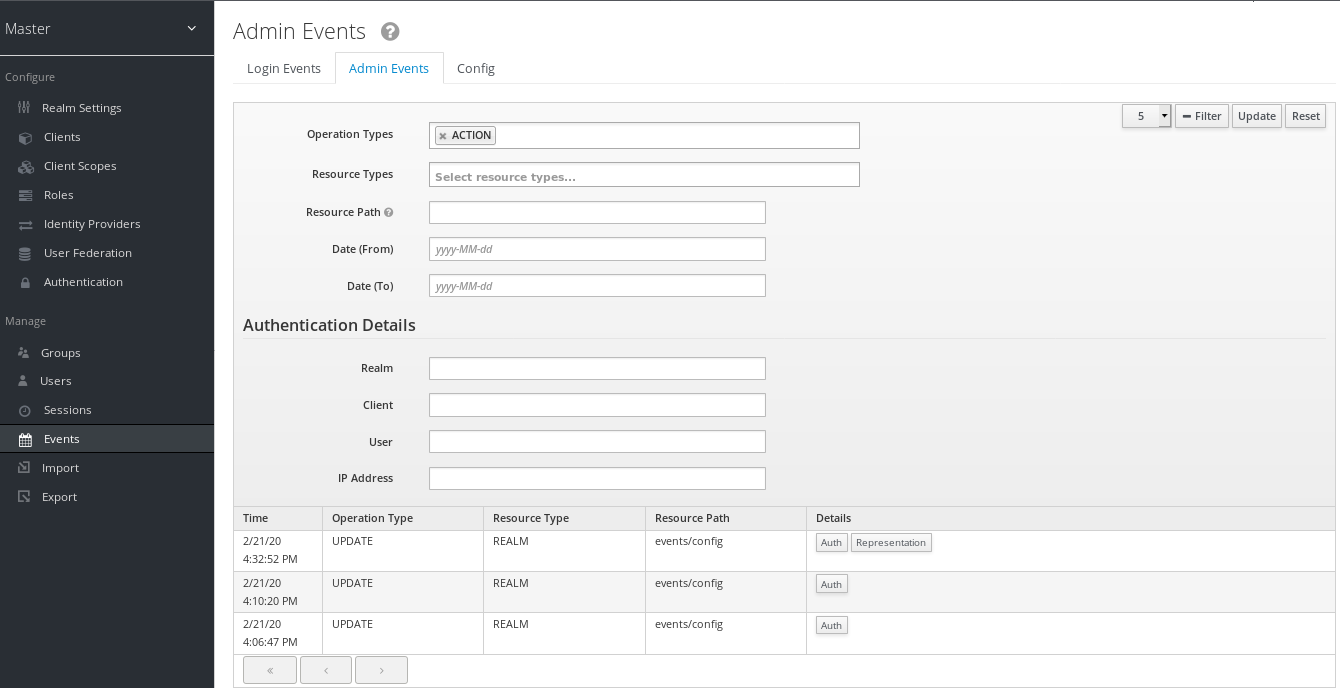

- イベント

-

イベントは、管理者が表示したり、フックしたりすることができる監査ストリームです。

- テーマ

-

Keycloakによって提供されるすべての画面にはテーマが付いています。テーマは必要に応じて上書きできるHTMLテンプレートとスタイルシートを定義します。

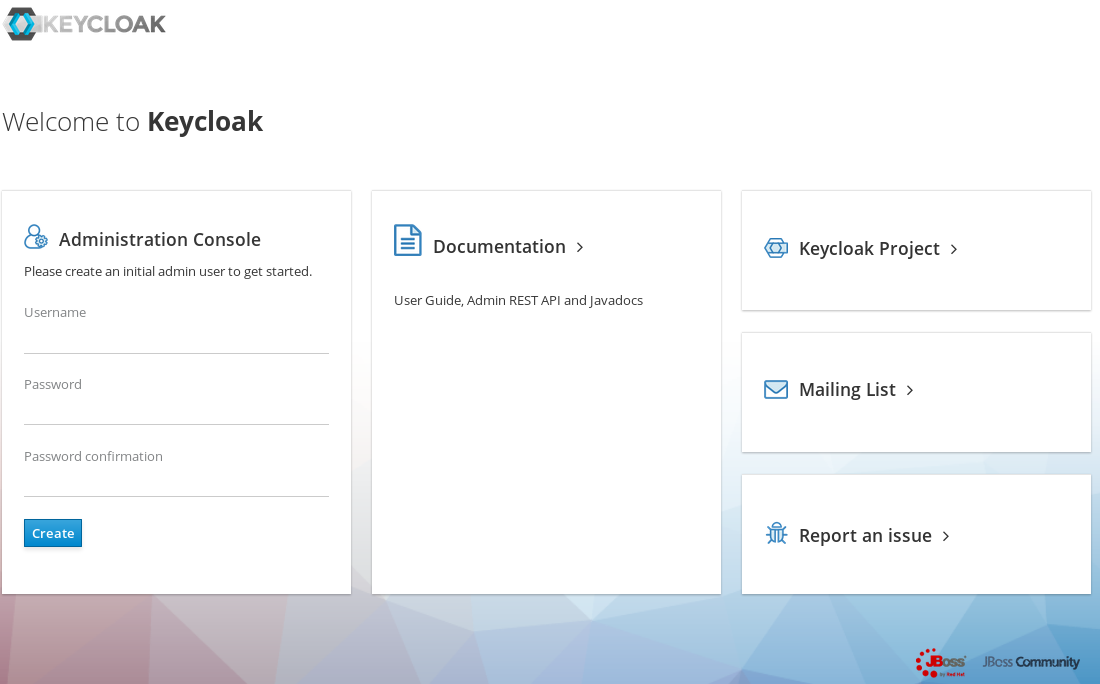

サーバーの初期化

Server Installation and Configuration Guideに定義されているすべてのインストールおよび設定タスクを実行したら、初期管理者アカウントを作成する必要があります。Keycloakには、設定済みの管理者アカウントはありません。このアカウントを使用すると、 master レルムの管理コンソールにログインできる管理者を作成できるため、レルム、ユーザー、およびKeycloakによって保護されるアプリケーションの登録を開始できます。

サーバーが localhost からアクセス可能な場合は、 サーバーを起動して http://localhost:8080/auth のURLにアクセスすることで、この管理者ユーザーの作成ができます。

初期管理者に対するユーザー名とパスワードを指定するだけです。

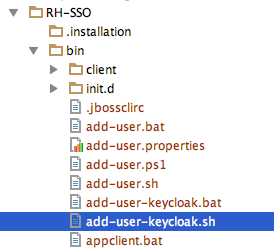

localhost アドレスでサーバーにアクセスできない場合や、コマンドラインからKeycloakをプロビジョニングしたい場合は、 …/bin/add-user-keycloak スクリプトを使ってそれらを実行できます。

スタンドアローン動作モードまたはドメイン動作モードを使用している場合、パラメーターは少し異なります。スタンドアローン・モードの場合のスクリプトの使用方法を次に示します。

$ .../bin/add-user-keycloak.sh -r master -u <username> -p <password>> ...\bin\add-user-keycloak.bat -r master -u <username> -p <password>ドメインモードでは、 -sc スイッチを使ってスクリプトをサーバーホストの1つに向ける必要があります。

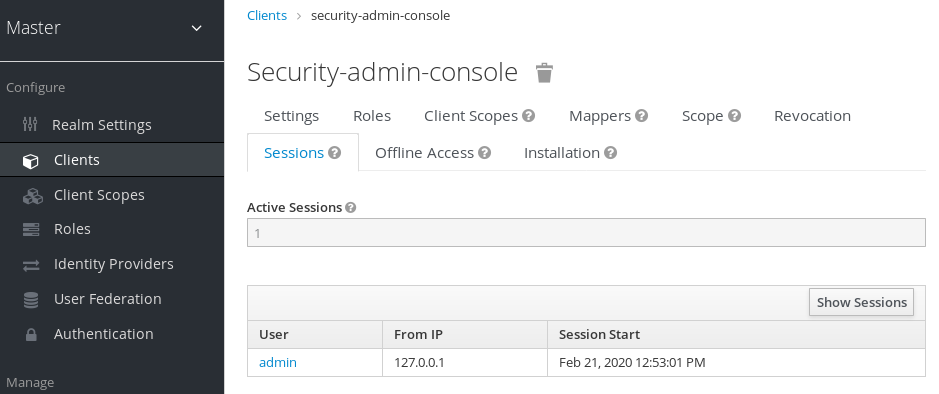

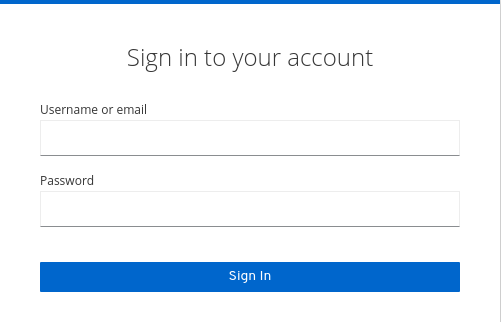

$ .../bin/add-user-keycloak.sh --sc domain/servers/server-one/configuration -r master -u <username> -p <password>> ...\bin\add-user-keycloak.bat --sc domain/servers/server-one/configuration -r master -u <username> -p <password>管理コンソール

管理作業の大部分はKeycloak管理コンソールにて行います。 http://localhost:8080/auth/admin/ のURLにて直接アクセスすることができます。

ウェルカムページまたはbinディレクトリー内の add-user-keycloak スクリプトにて作成したユーザー名とパスワードを入力します。Keycloak管理コンソールページが開きます。

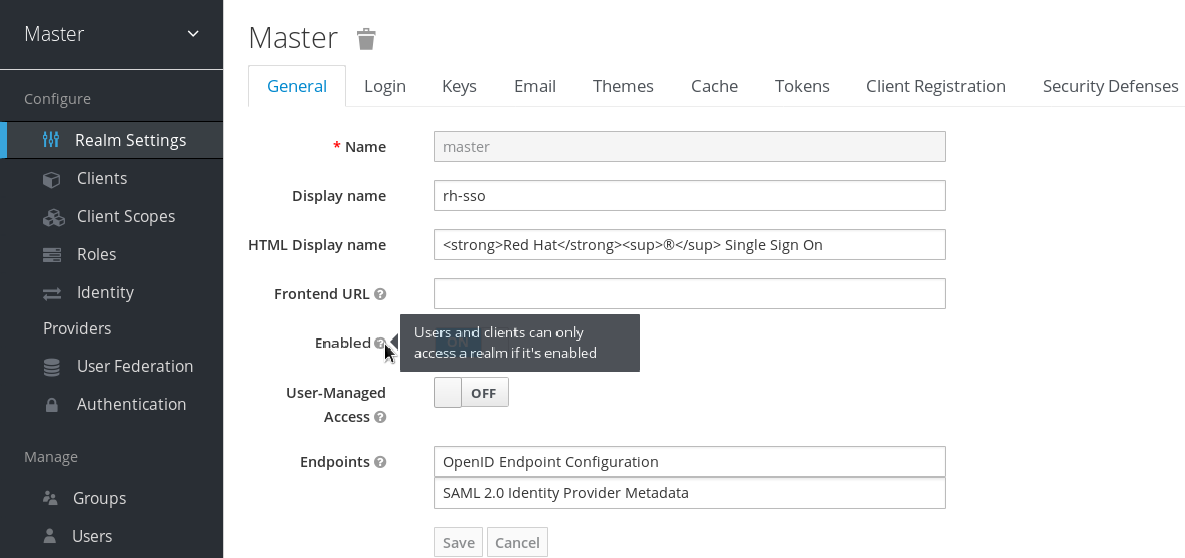

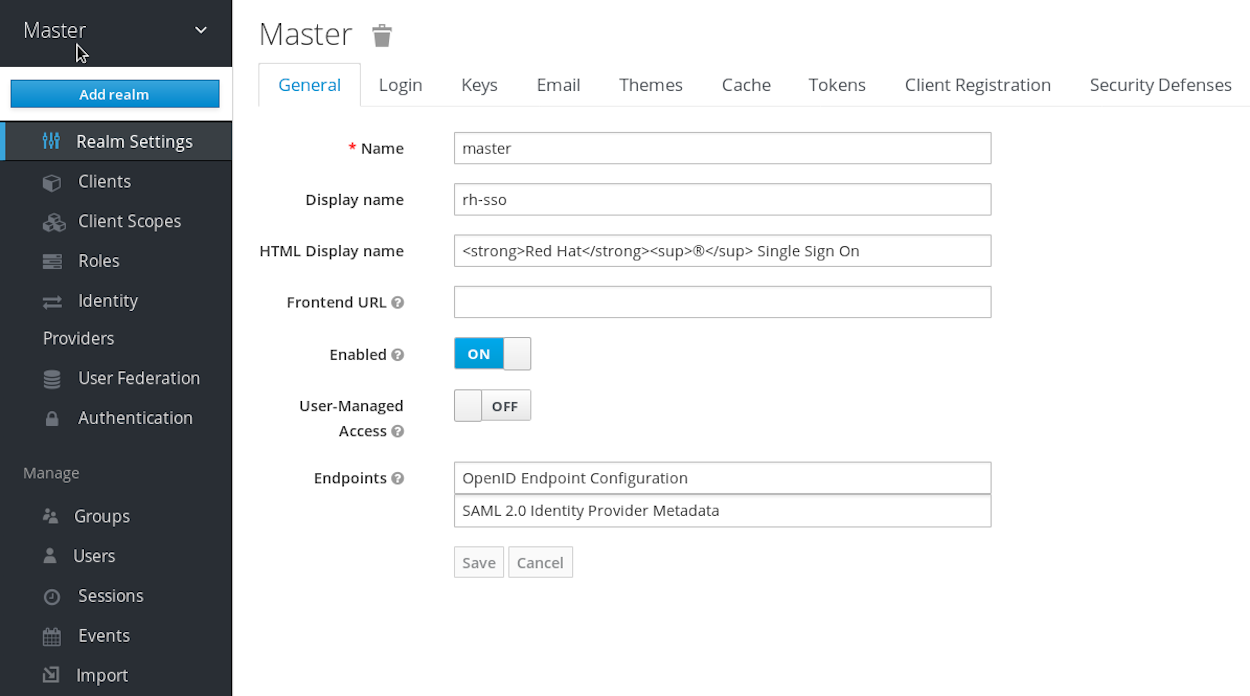

左のドロップダウン・メニューで管理または新しく作成したいレルムを選択できます。右のドロップダウン・メニューでは自身のユーザー・アカウントの参照やログアウトができます。管理コンソール内の特定の機能、ボタンまたはフィールドについて興味がある場合は、クエスチョンマーク ? アイコンにマウスオーバーします。そうすると、興味のある当該コンソール関連を説明するツールチップ・テキストがポップアップ表示されます。上の画像は、マウスオーバー時のツールチップを示しています。

masterレルム

初めてKeycloakを起動すると、Keycloakはあらかじめ定義されたレルムを作成します。この初期レルムは master レルムです。これは、レルムの階層内で最も高いレベルです。 このレルムの管理者アカウントには、サーバー・インスタンスで作成された他のレルムを表示および管理する権限があります。最初の管理者アカウントを定義するときは、 master レルムにアカウントを作成します。管理コンソールへの最初のログインも、 master レルム経由で行われます。

組織内のユーザーとアプリケーションを管理するために、master レルムを使用しないことをお勧めします。システム内のレルムの作成および管理を行うように、 super 管理者に対して、 master レルムの使用を予約します。このセキュリティー・モデルに従うことで、偶発的な変更を防ぎ、現在の作業を正常に完了するために必要な特権と権限のみにアクセスできるという伝統に従うことができます。

master レルムを無効にし、新たに作成する個々のレルム内で管理者アカウントを定義することは可能です。各レルムには専用の管理コンソールがあり、ローカルのアカウントでログインできます。このガイドでは、レルム専用管理コンソールの章でこれについて詳しく説明しています。

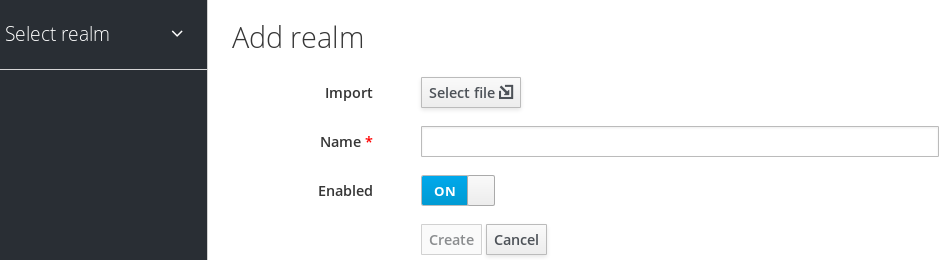

新規レルムの作成

新しいレルムを作成することは非常に簡単です。左上隅の Master というタイトルのドロップダウン・メニューにマウスを置いてください。masterレルムにログインしている場合、このドロップダウン・メニューには作成されたすべてのレルムがリストされます。このドロップダウン・メニューの最後のエントリーは、常に Add Realm です。レルムを追加するには、これをクリックします。

このメニュー・オプションをクリックすると、 Add Realm ページに移動します。定義するレルム名を指定し、 Create ボタンをクリックします。あるいは、新しいレルムを定義するJSONドキュメントをインポートすることもできます。これについては、エクスポートとインポートの章で詳しく説明します。

レルムを作成したら、管理コンソールのメインページに戻ります。現在のレルムが、今作成したレルムに設定されます。左上隅のドロップダウン・メニューにマウスを置くことで、異なるレルムの管理を切り替えることができます。

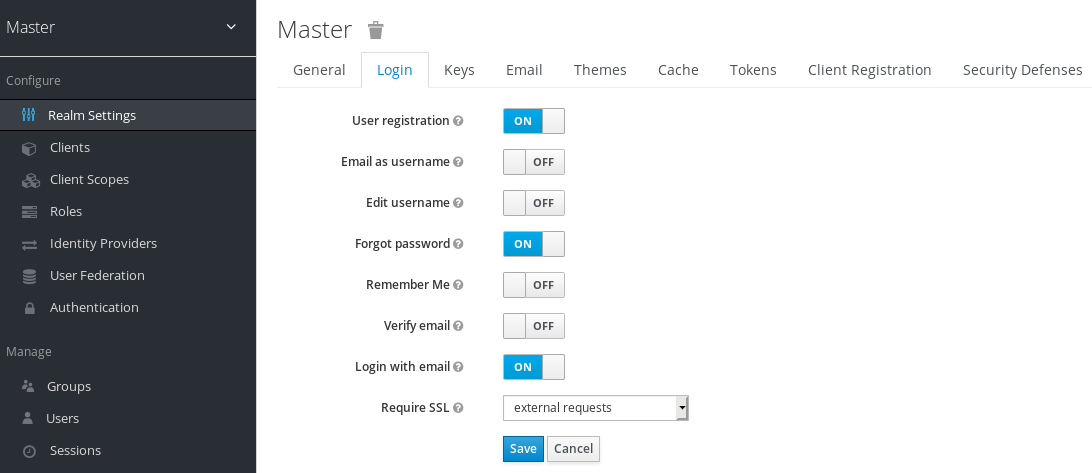

SSLモード

各レルムには、SSLモードが関連付けられています。SSLモードは、レルムと対話するためのSSL/HTTPS要件を定義します。レルムと対話するブラウザーとアプリケーションは、SSLモードで定義されたSSL/HTTPS要件を満たしている必要があり、そうでなければサーバーと対話できません。

| Keycloakは、初回実行時に自己署名証明書を生成します。自己署名証明書は安全ではないため、テスト目的でのみ使用してください。CA署名付き証明書をKeycloakサーバー自体、またはKeycloakサーバーの前にあるリバース・プロキシーにインストールすることを強くお勧めします。 Server Installation and Configuration Guide を参照してください。 |

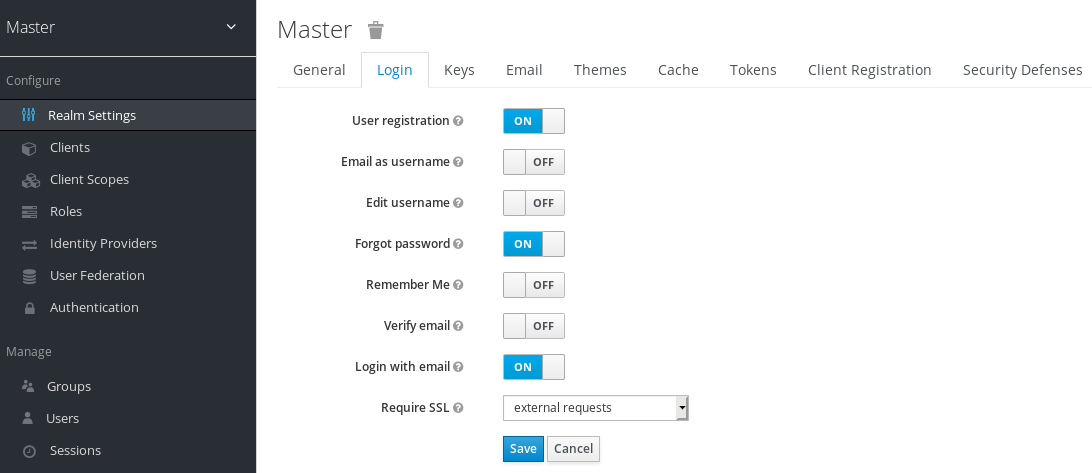

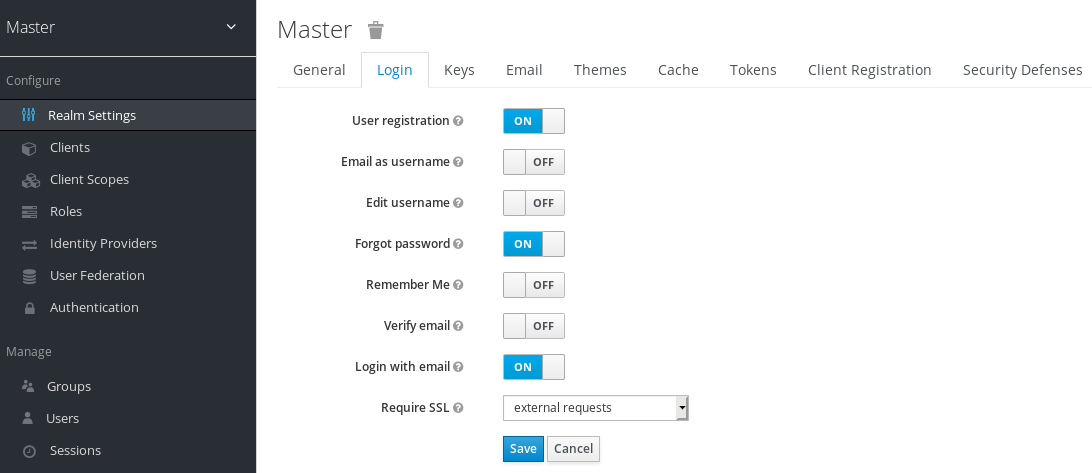

レルムのSSLモードを設定するには、左のメニュー項目の Realm Settings をクリックし、 Login タブに移動する必要があります。

Require SSL オプションにより、SSLモードが選択できます。各モードの説明は次のとおりです。

- external requests

-

localhost、127.0.0.1、10.x.x.x、192.168.x.x、172.16.x.xのようなプライベートIPアドレスに固定する限り、ユーザーはSSL無しでKeycloakと対話できます。非プライベートIPアドレスからSSL無しでKeycloakにアクセスしようとすると、エラーが発生します。 - none

-

KeycloakはSSLを必要としません。この設定は、サーバー上でSSLの設定を気にせずにいろいろと触ってみる開発段階にのみ使用すべきです。

- all requests

-

KeycloakはすべてのIPアドレスに対してSSLを要求します。

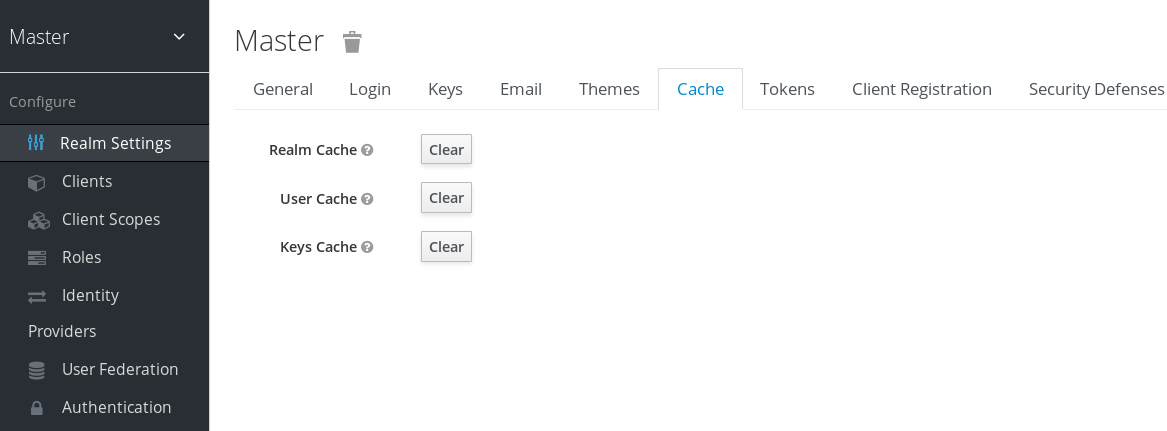

サーバー・キャッシュのクリア

Keycloakは、JVMの制限および/または設定した制限の範囲内で、できる限りすべてをメモリーにキャッシュします。サーバーのREST APIや管理コンソール以外の第三者(即ちDBA)によってKeycloakデータベースが変更された場合、インメモリー・キャッシュの一部が失効する可能性があります。管理コンソール左側メニュー項目 Realm Settings の Cache タブから、レルムキャッシュ、ユーザー・キャッシュ、または外部公開鍵(外部クライアントやアイデンティティー・プロバイダーの公開鍵など、Keycloakが外部エンティティーの検証署名に使用する公開鍵)のキャッシュをクリアすることができます。

クリアしたいキャッシュの clear ボタンをクリックします。

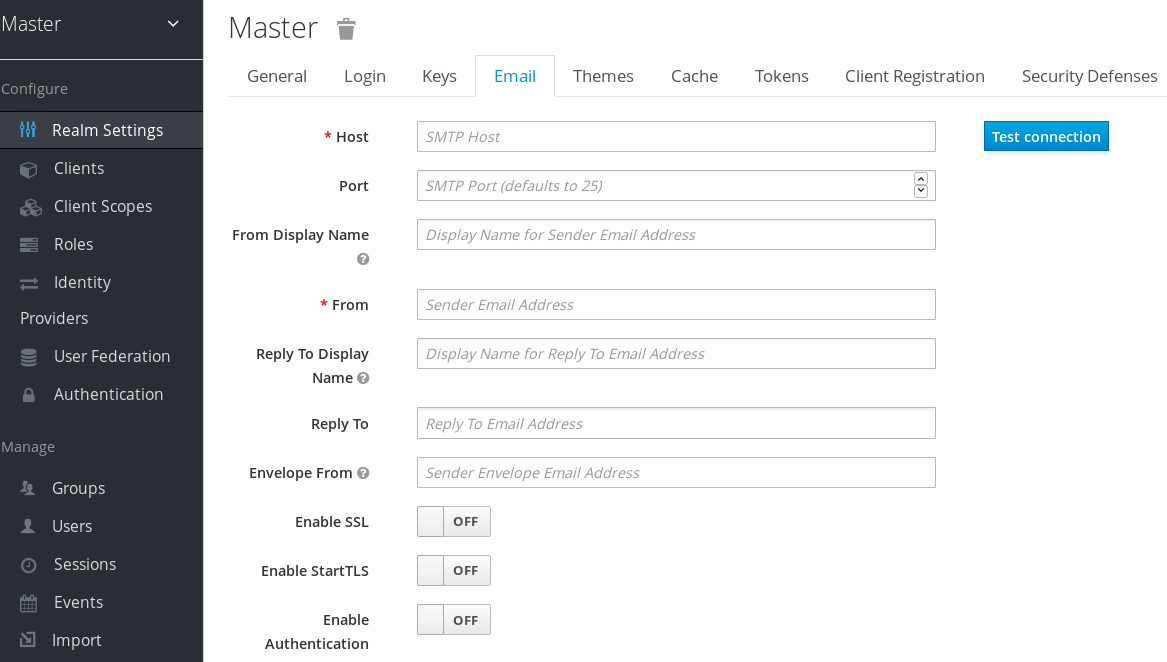

電子メールの設定

Keycloakは、パスワードを忘れたとき、または管理者がサーバーイベントに関する通知を受け取るときに、メールアドレスの確認するためユーザーに電子メールを送信します。Keycloakが電子メールを送信できるようにするには、KeycloakにSMTPサーバーの設定を行う必要があります。SMTPサーバーの設定は、レルムごとに設定することができます。 Realm Settings 左のメニュー項目に移動し、 Email タブをクリックしてください。

- Host

-

Hostは、電子メールの送信に使用されるSMTPサーバーのホスト名です。 - Port

-

Portは、SMTPサーバーのポート番号です。 - From

-

Fromは、送信された電子メールのFromSMTPヘッダーに使用されるアドレスです。 - From Display Name

-

From Display Nameは、ユーザー・フレンドリーなメールアドレスのエイリアスを設定します(オプション)。設定されていない場合は、電子メールクライアントにFromメールアドレスが表示されます。 - Reply To

-

Reply Toは、送信された電子メールのReply-ToSMTPヘッダーに使用されるアドレスです(オプション)。 設定されていない場合は、通常のFromメールアドレスが使用されます。 - Reply To Display Name

-

Reply To Display Nameは、ユーザー・フレンドリーなメールアドレスのエイリアスを設定します(オプション)。 設定されていない場合は、Reply To電子メールアドレスが表示されます。 - Envelope From

-

Envelope Fromは、送信された電子メールのReturn-PathSMTPヘッダーに使用されるバウンスアドレスです(オプション)。

電子メールは、ユーザー名とパスワードの回復に使用されるため、特にSMTPサーバーが外部ネットワーク上にある場合は、SSLまたはTLSを使用することを推奨します。SSLを有効にするため Enable SSL をクリックするか、TLSを有効にするため Enable TLS をクリックします。 Port も変更する必要があります(SSL/TLSのデフォルトポートは465)。

SMTPサーバーが認証を必要とする場合は、 Enable Authentication をクリックし、 Username と Password を入力します。 Password フィールドの値は、外部ボールトからの値を参照できます。

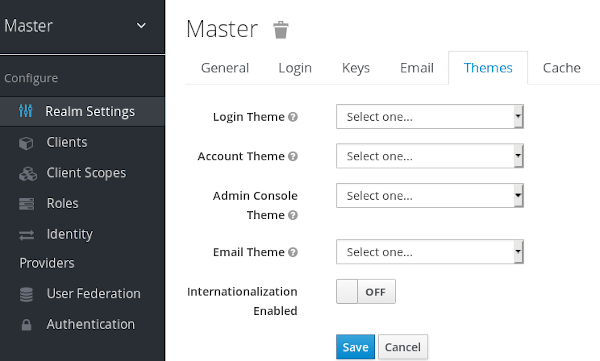

テーマと国際化

テーマによって、KeycloakのUIのデザインを変更することが可能です。テーマはレルムごとに設定されます。テーマを変更するには、左のメニュー項目の Realm Settings に移動し、 Themes タブをクリックします。

UIカテゴリーごとに設定したいテーマを選び、 Save ボタンをクリックします。

- Login Theme

-

ユーザー名・パスワード入力、OTP入力、新規ユーザー登録、その他ログインに関連する画面。

- Account Theme

-

各ユーザーのアカウント管理UI。

- Admin Console Theme

-

Keycloak管理コンソールのスキン。

- Email Theme

-

Keycloakが電子メールを送信する場合に、このテーマで定義されたテンプレートを使用して電子メールを作成します。

Server Developer Guideでは、新しいテーマを作成したり、既存のテーマを変更する方法について説明します。

国際化

すべてのUI画面はKeycloakで国際化されています。デフォルトの言語は英語ですが、 Theme タブの Internationalization スイッチをオンにすると、サポートしたいロケールとデフォルト・ロケールを選択できます。次回ユーザーがログインすると、ログイン画面、ユーザー・アカウント管理UI、および管理コンソールで使用する言語をログインページで選択できます。Server Developer Guideでは、言語を追加する方法について説明しています。テーマによって提供されるすべての国際化されたテキストは、 Localization タブのレルム固有のテキストで上書きできます。

ユーザーロケールの選択

ユーザーに最適なロケールを選択するために、利用可能な情報で最適なロケールを決定するロケール・セレクター・プロバイダーがあります。ここで注意すべき点の1つは、ユーザーが誰であるかが常にわかっているとは限らないことです。このため、以前に認証されたユーザーのロケールは、永続的なCookieに記憶されます。

ロケールを選択するためのロジックは、以下の利用可能な最初のものが使用されます。

-

ユーザーが選択 - ユーザーがドロップダウン・ロケール・セレクターを使用してロケールを選択した場合

-

ユーザー・プロファイル - 認証されたユーザーがいて、そのユーザーが優先ロケールを設定している場合

-

クライアントによる選択 - たとえばui_localesパラメーターを使用してクライアントから渡された場合

-

Cookie - ブラウザーで最後に選択されたロケール

-

受け入れられる言語 -

Accept-Languageヘッダーのロケール -

レルムのデフォルト

-

上記のいずれでもない場合、英語にフォールバック

ユーザーが認証されると、前述の永続化されたCookieのロケールを更新するアクションがトリガーされます。ユーザーがログインページのロケール・セレクターを介してアクティブにロケールを切り替えた場合、ユーザーロケールもこの時点で更新されます。

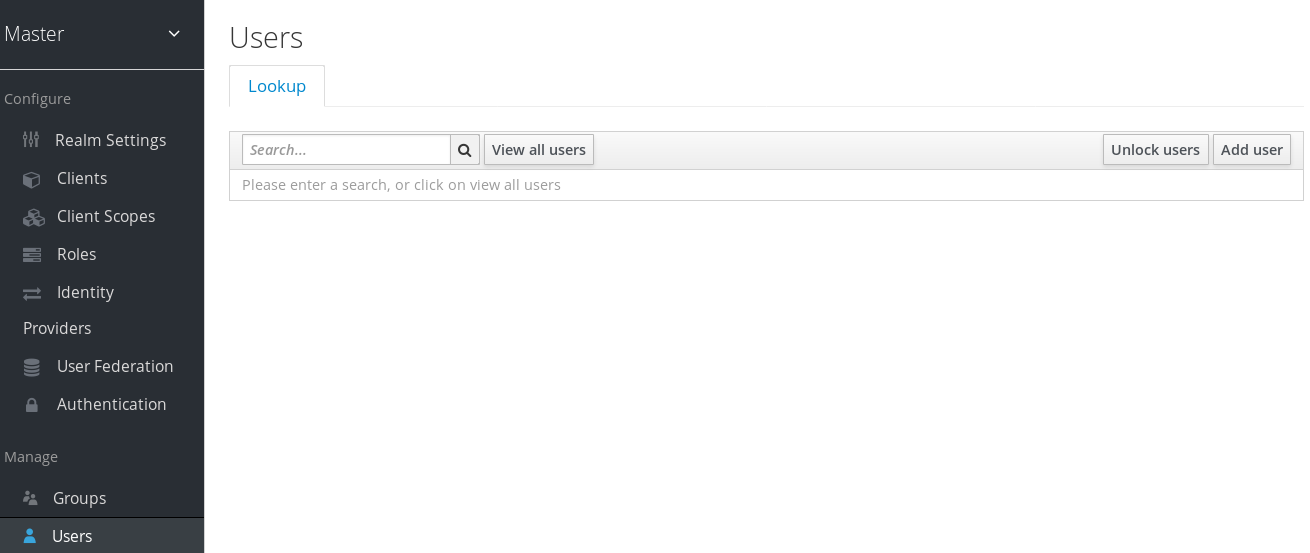

ユーザーの管理

このセクションでは、ユーザーを管理するための管理機能について説明します。

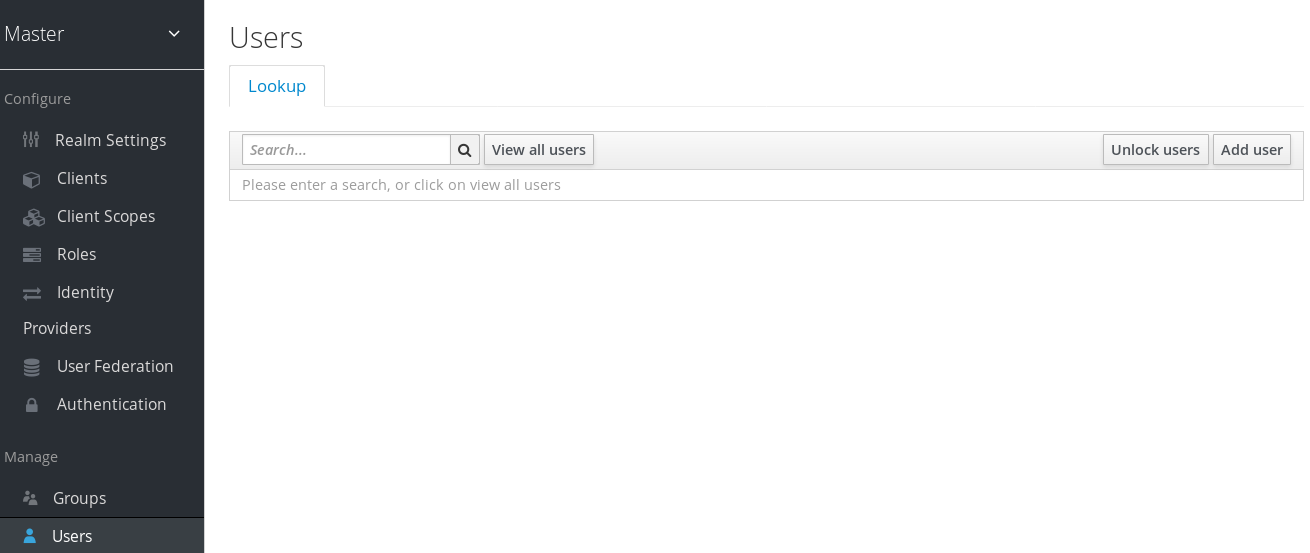

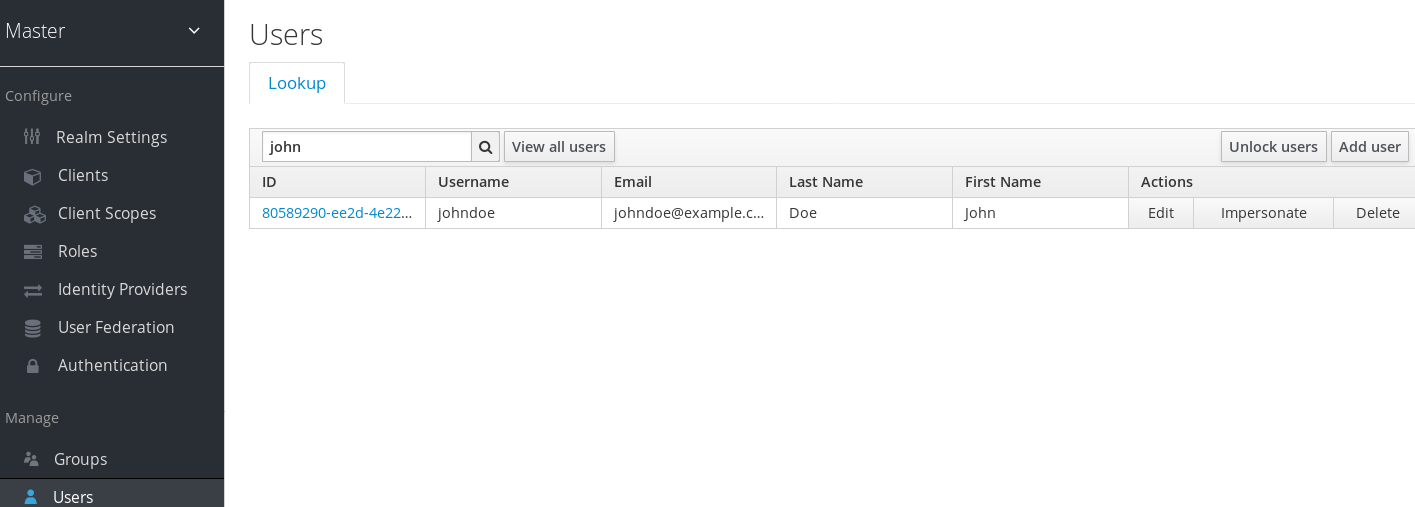

ユーザーの検索

特定のユーザーを管理する必要がある場合は、左側のメニューバーの Users をクリックします。

このメニュー・オプションは、ユーザーリストのページに移動します。検索ボックスには、ユーザー・データベースで検索するフルネーム、姓またはメールアドレスを入力できます。クエリーは、条件に一致するすべてのユーザーを表示します。 View all users ボタンは、システム内のすべてのユーザーを一覧表示します。これは、LDAPのようなバックエンドにユーザーをページングする方法がないため、ローカルのKeycloakデータベースだけを検索し、フェデレーション・データベース(つまりLDAP)は検索しません。したがって、フェデレーション・バックエンドのユーザーをKeycloakデータベースに同期させるには、次のいずれかを行う必要があります。

-

検索条件を調整します。これにより、条件に一致するバックエンド・ユーザーのみがKeycloakデータベースに同期されます。

-

User Federationタブに移動して、フェデレーション・プロバイダーとページ内のSync all usersまたはSync changed usersをクリックします。

詳細については、ユーザー・フェデレーションを参照してください。

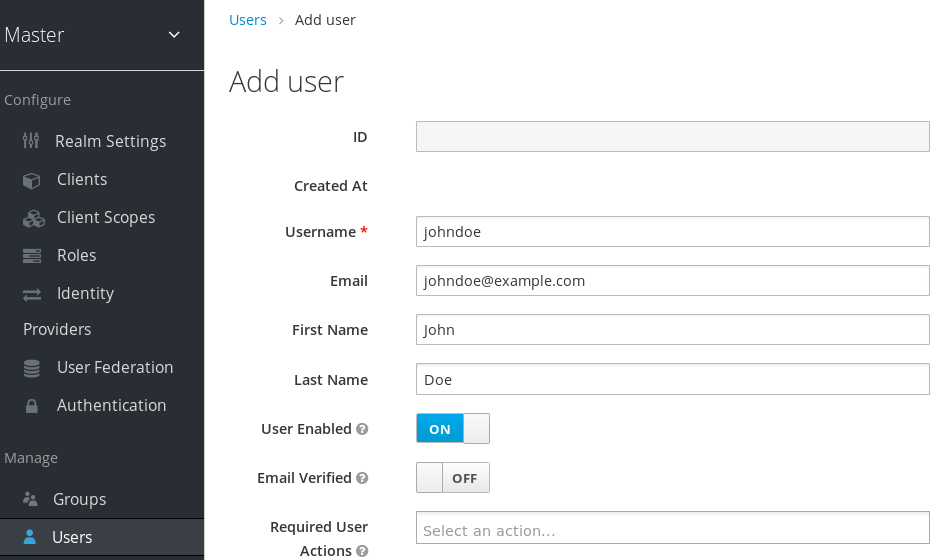

新規ユーザーの作成

ユーザーを作成するには、左側のメニューバーにある Users をクリックします。

このメニューオプションは、ユーザーリストのページに移動します。空のユーザーリストの右側に、 Add User ボタンが表示されます。クリックすると、新しいユーザーの作成が開始されます。

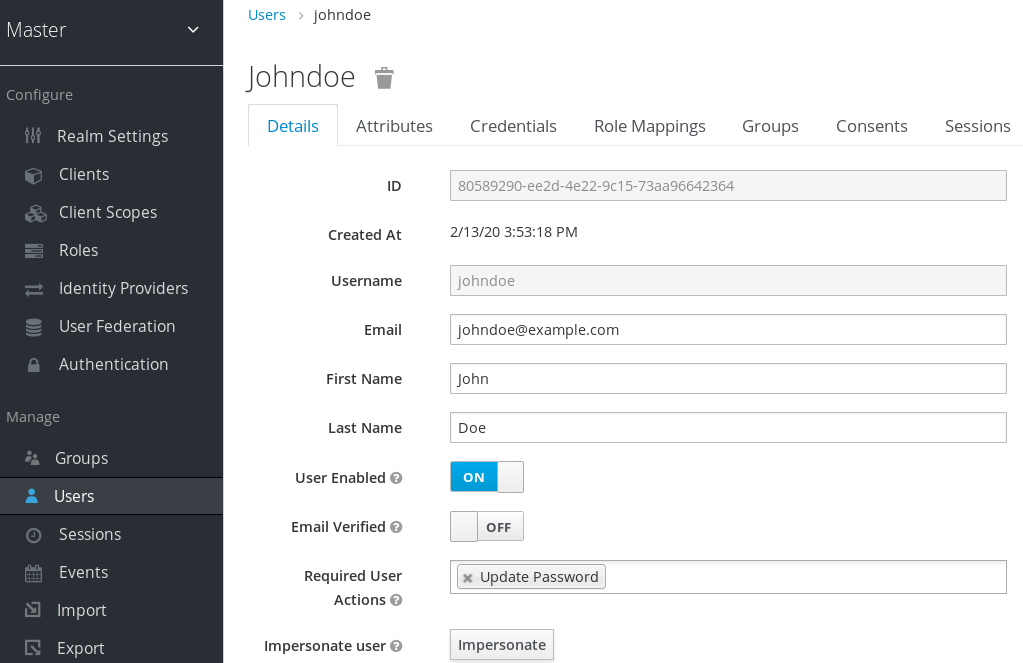

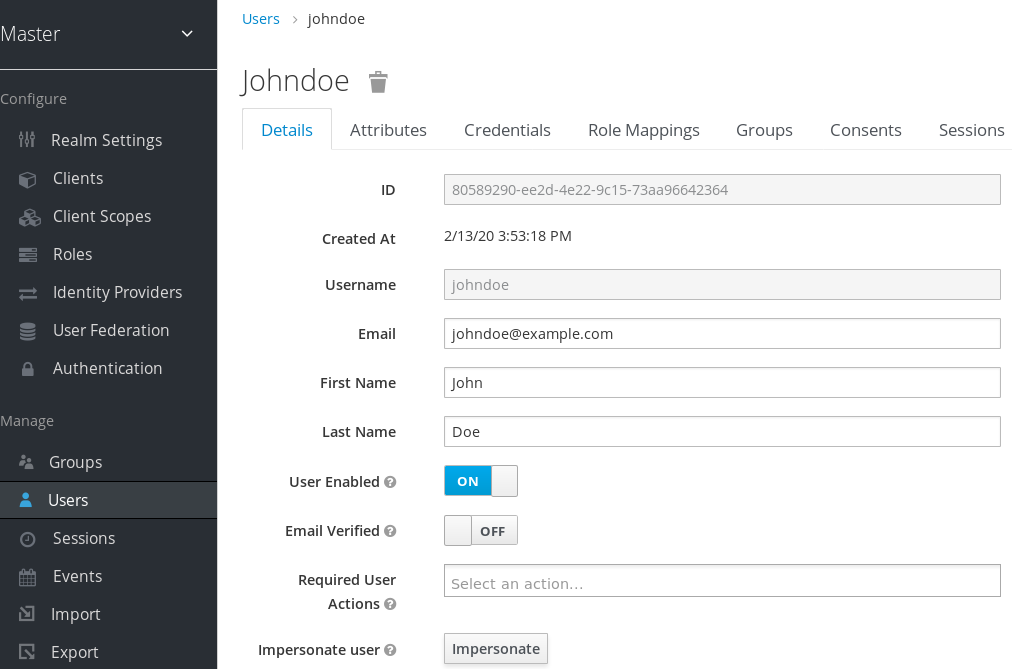

必須フィールドは Username だけです。保存をクリックすると、新しいユーザーの管理ページが表示されます。

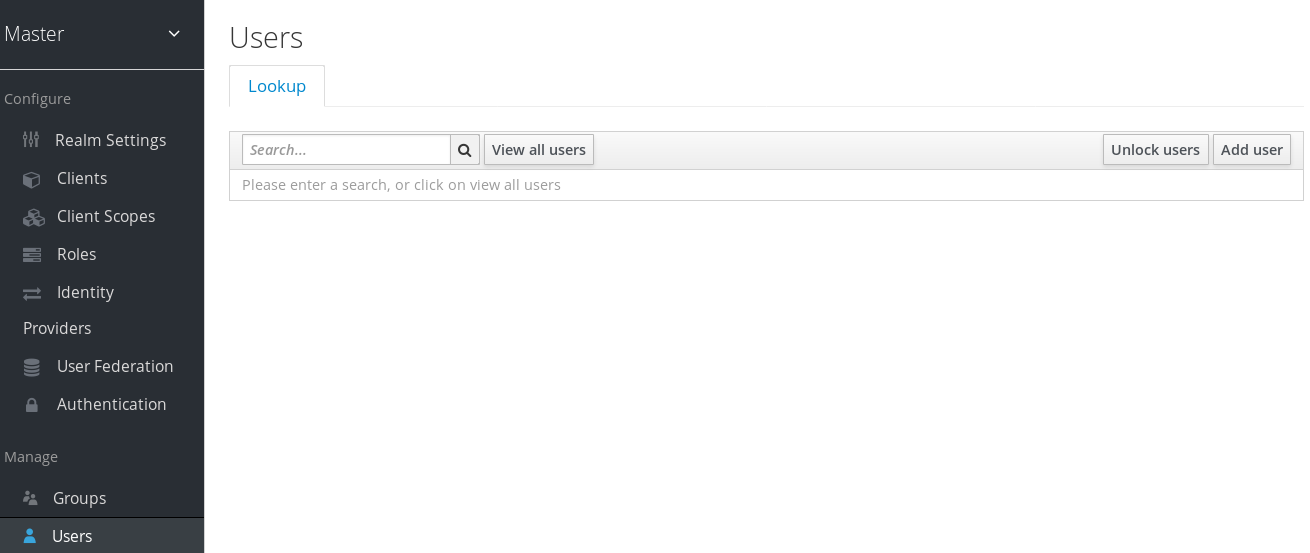

ユーザーの削除

ユーザーを削除するには、左側のメニューバーにある Users をクリックします。

このメニュー・オプションは、ユーザーリストのページに移動します。 View all users をクリックするか検索して、削除するユーザーを探します。

ユーザーのリストで、削除するユーザーの横にある Delete をクリックします。このユーザーを削除することを確認するメッセージが表示されます。確認ダイアログボックスで確認してから、 Delete をクリックします。

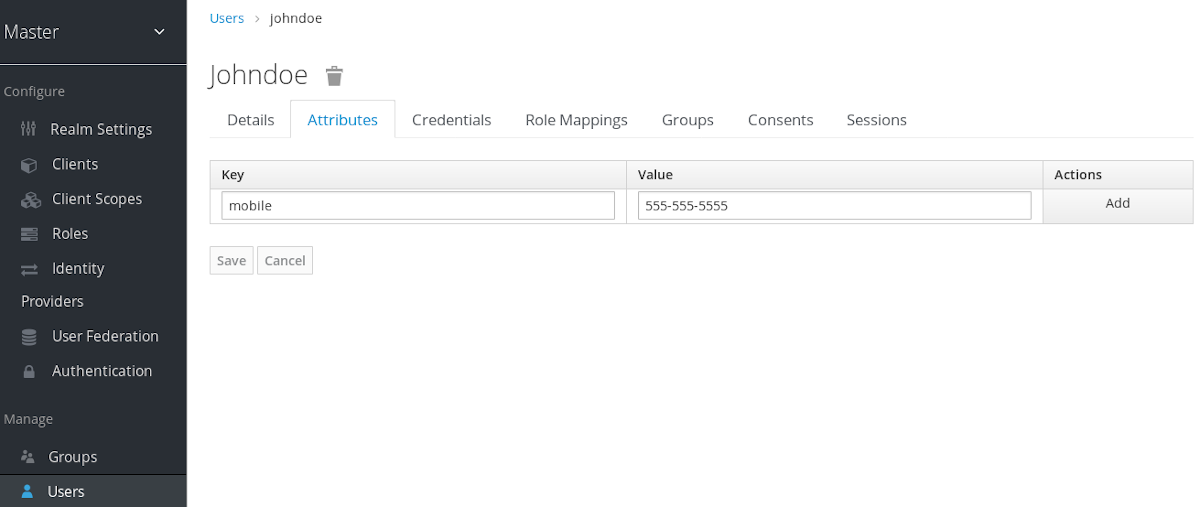

ユーザー属性

名前や電子メールなどの基本的なユーザー・メタデータ以外にも、任意のユーザー属性を保存できます。管理するユーザーを選択してから、 Attributes タブをクリックします。

空のフィールドに属性名と値を入力し、その隣にある Add ボタンをクリックして新しいフィールドを追加します。このページで行った編集は、 Save ボタンを押すまで保存されないことに注意してください。

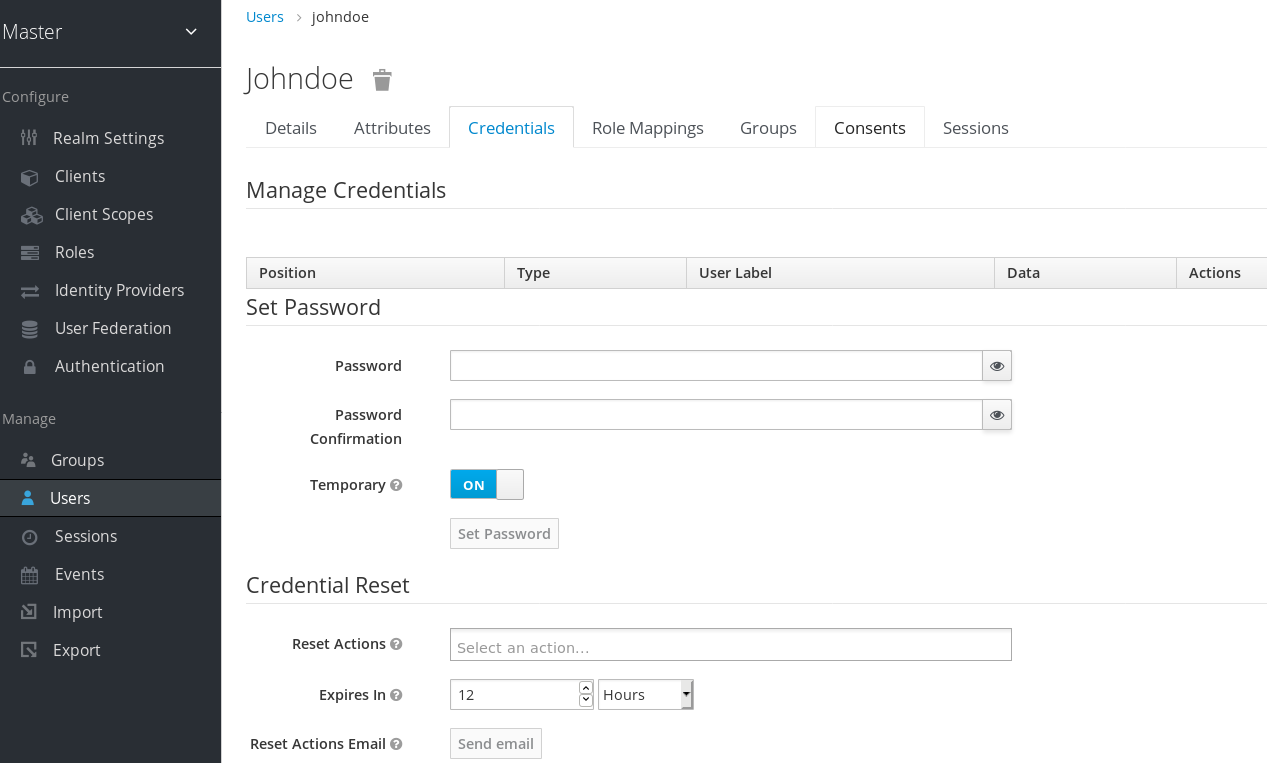

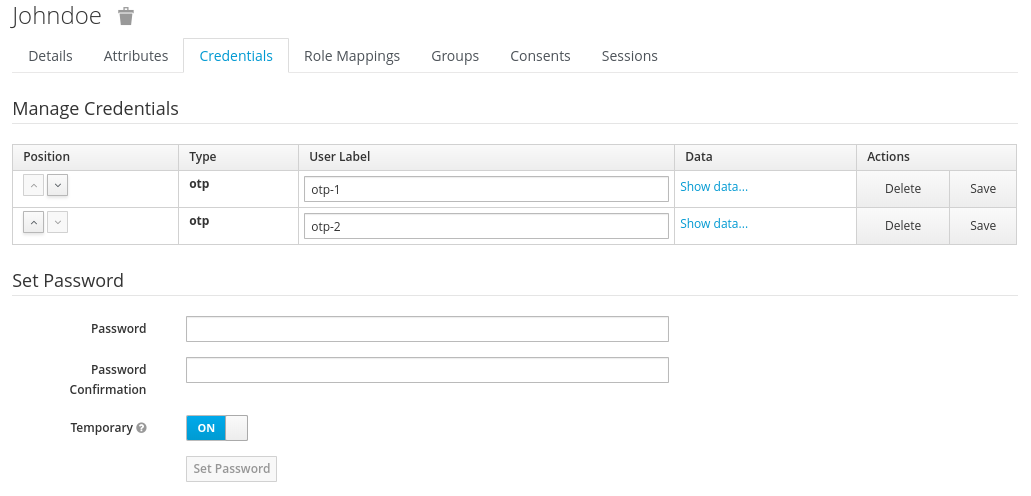

ユーザー・クレデンシャル

ユーザーを参照しているときに、 Credentials タブをクリックすると、ユーザーのクレデンシャルを管理することができます。

クレデンシャルは表に一覧表示され、次のフィールドがあります。

- Position

-

この列の矢印ボタンを使用すると、ユーザーのクレデンシャルの優先度を変更できます。最上位のクレデンシャルが最高の優先度を持ちます。この優先度は、ログイン時に選択した場合にユーザーに最初に表示されるクレデンシャルを決定します。ユーザーが使用できるものの中で最も高い優先度が選択されます。

- Type

-

これは、

passwordやotpなどのクレデンシャルのタイプを示します。 - User Label

-

これは、ログイン時に選択オプションとして提示されたときにクレデンシャルを認識するための割り当て可能なラベルです。クレデンシャルを説明する任意の値に設定できます。

- Data

-

これは、クレデンシャルに関する非機密の技術情報を示しています。元々非表示ですが、

Show data…をクリックしてクレデンシャルを表示できます。 - Actions

-

この列には2つのボタンがあります。

Saveはユーザーラベルの値を記録し、Deleteはクレデンシャルを削除します。

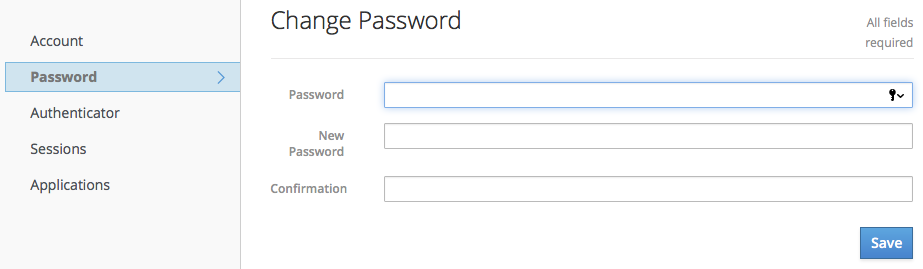

ユーザーのパスワードの作成

ユーザーがパスワードを持っていない場合、またはパスワードが削除されている場合、 Set Password セクションがページに表示されます。

ユーザーのパスワードを作成するには、新しいパスワードを入力します。すべてを入力したら、 Set Password ボタンをクリックします。 Temporary スイッチがオンの場合、この新しいパスワードは1回しか使用できず、ユーザーはログイン後にパスワードの変更を求められます。

ユーザーがパスワードを既に持っている場合、 Reset Password セクションでリセットすることが出来ます。

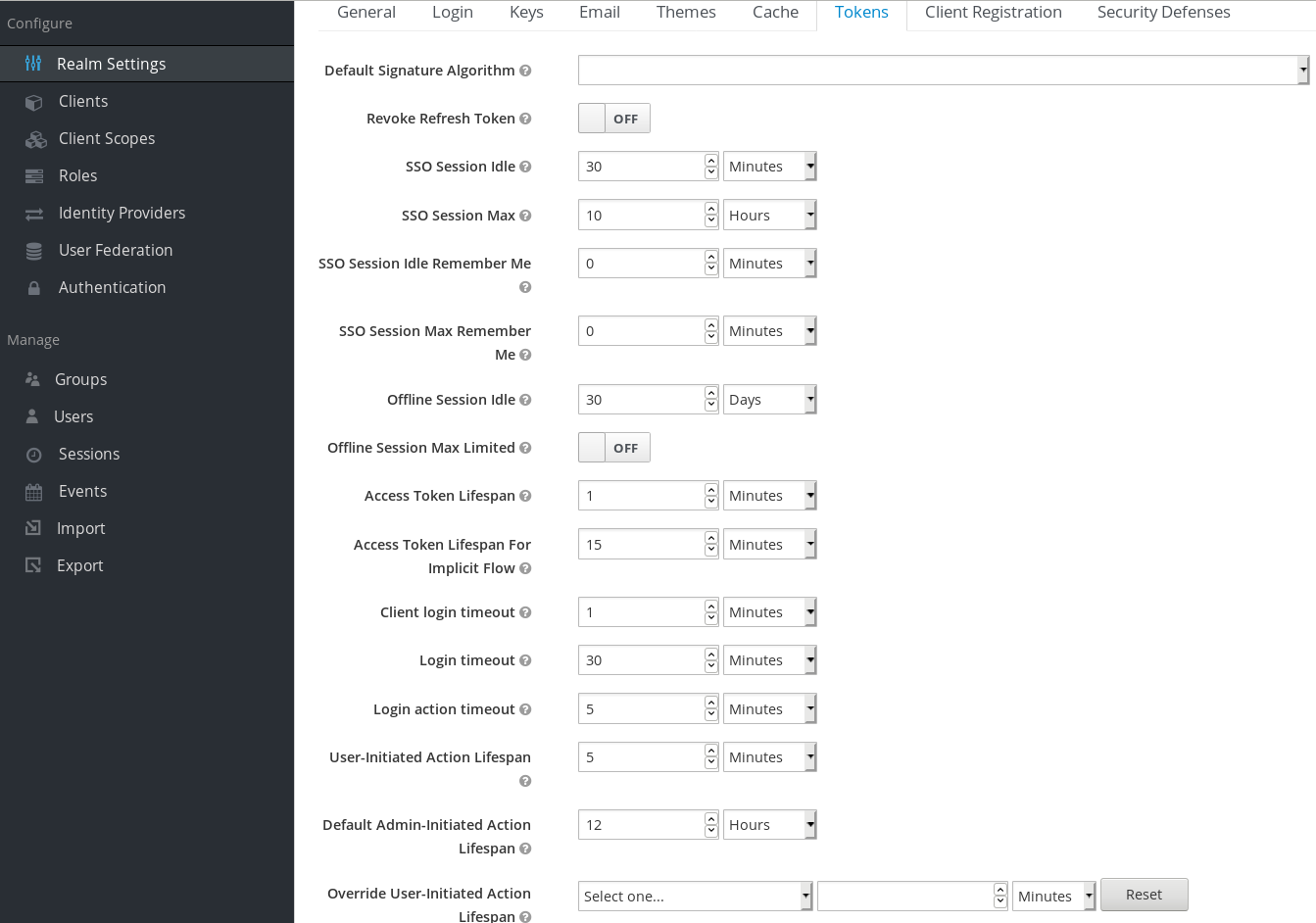

また、電子メールが設定されている場合は、パスワードのリセットを求めるメールをユーザーに送信できます。 Reset Action リストボックスから Update Password を選択し、 Send Email をクリックしてください。 必要に応じて、レルム設定の Tokens タブから、電子メールのリンクの有効時間を変更することができます。 送信された電子メールには、パスワードの更新画面へのリンクが含まれています。

ユーザーは、パスワードタイプのクレデンシャルを1つしか持てないことに注意してください。

他のクレデンシャルの作成

管理コンソール内で特定のユーザーに他の種類のクレデンシャルを設定することはできません。これはユーザーの責任です。ユーザーがOTPデバイスを紛失した場合、またはクレデンシャルが侵害された場合は、 Credentials タブでユーザーのクレデンシャルを削除だけできます。

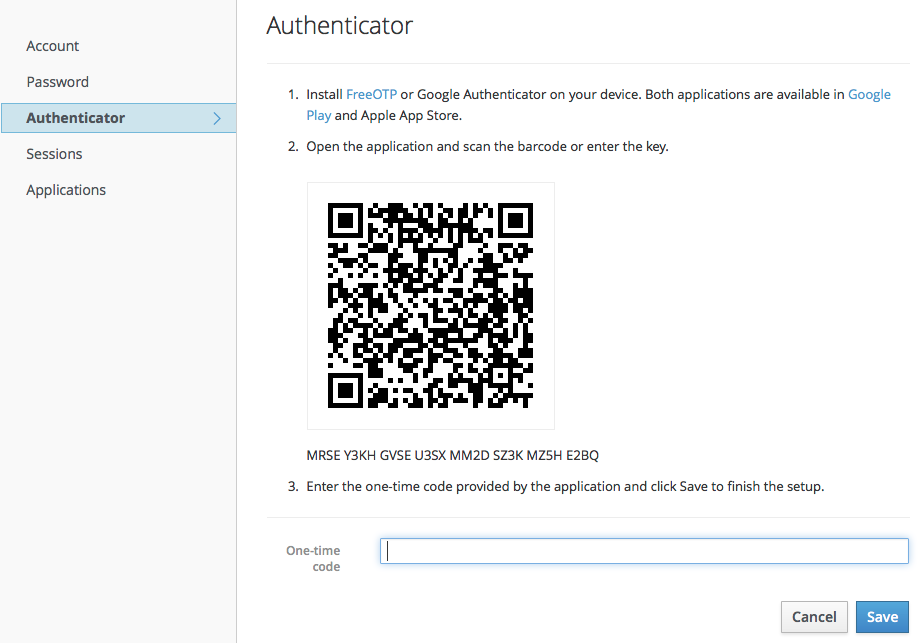

OTPの作成

レルムでOTPがconditionalである場合、ユーザーはユーザーアカウント管理サービスにアクセスして、新しいOTPジェネレーターを再設定する必要があります。OTPが必要な場合、ユーザーはログイン時に新しいOTPジェネレーターを再設定するよう求められます。

パスワードと同様に、OTPジェネレーターをリセットするように求めるメールをユーザーに送信することもできます。 Reset Actions のリストボックスで Configure OTP を選択し、 Send Email ボタンをクリックします。送信されたメールには、ユーザーをOTP設定画面に移動するリンクが含まれています。ユーザーが既にOTPクレデンシャルを持っている場合でも、この方法を使用できます。

必須アクション

必須アクションは、ユーザーがログインを許可される前に完了しなければならないタスクです。ユーザーは、必須アクションが実行される前にクレデンシャルを提供する必要があります。必須アクションが完了すると、ユーザーはアクションを再実行する必要はありません。組み込みの必須アクション種別の説明を次に示します。

- Update Password

-

設定すると、ユーザーはパスワードを変更する必要があります。

- Configure OTP

-

設定すると、ユーザーはFree OTPまたはGoogleオーセンティケーター・アプリケーションを使用して、モバイルデバイスにワンタイム・パスワード・ジェネレーターを設定する必要があります。

- Verify Email

-

設定すると、ユーザーは有効な電子メール・アカウントの検証が必要となります。クリックしなければならないリンクがある電子メールがユーザーに送信されます。この検証作業が正常に完了すると、ログインが許可されます。

- Update Profile

-

この必須アクションは、ユーザーの名前、住所、電子メール、電話番号といったプロファイル情報をユーザーに更新するように要求します。

管理者は、管理コンソールのユーザーの Details タブ内で、ユーザーごとに必須アクションを追加できます。

Required User Actions リストボックスで、アカウントに追加するすべてのアクションを選択します。削除する場合は、アクション名の横にある X をクリックします。追加するアクションを選択し終えたら、 Save ボタンをクリックしてください。

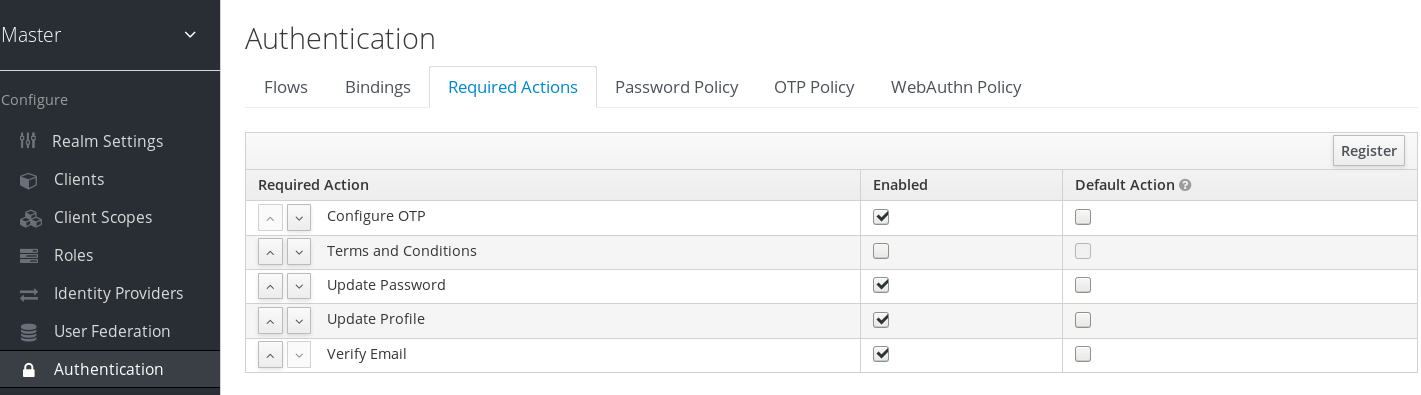

デフォルト必須アクション

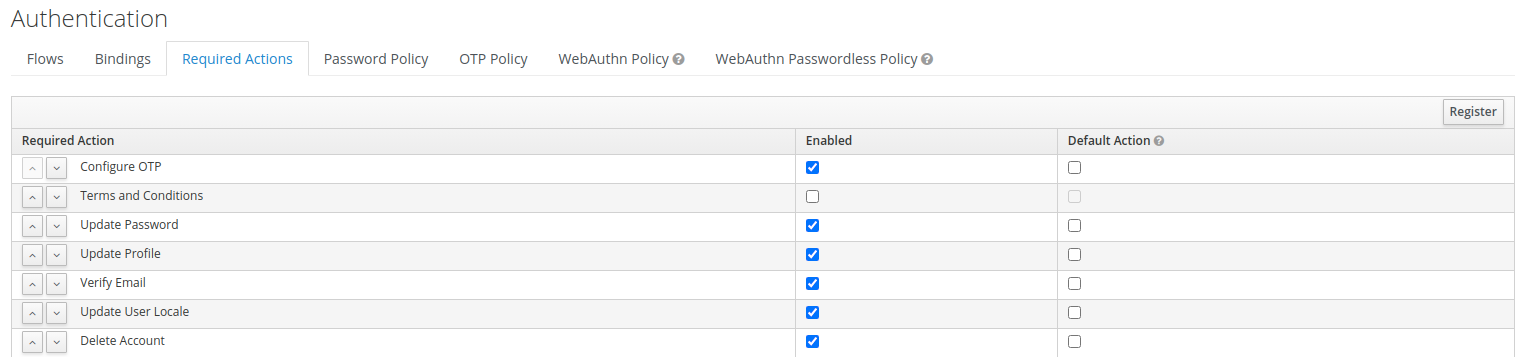

ユーザー一覧の Add User ボタンや、ログイン画面のユーザー登録リンクを介してユーザーが作成される時に、アカウントに追加される必須アクションを指定することもできます。デフォルトの必須アクションを指定するには、左側のメニューの Authentication から、 Required Actions タブをクリックします。

新しいユーザーがログインするときに実行する必須アクションの Default Action 列のチェックボックスをクリックするだけです。

利用規約

多くの組織では、新規ユーザーが初めてログインするときに、Webサイトの利用規約に同意する必要があるという要件があります。Keycloakはこの機能を必須アクションとして実装していますが、利用するためには設定が必要です。1つは、前述の Required Actions タブに移動し、 Terms and Conditions アクションを有効にする必要があります。また、 base ログインテーマの terms.ftl ファイルも編集する必要があります。テーマの拡張と作成の詳細については、Server Developer Guideを参照してください。

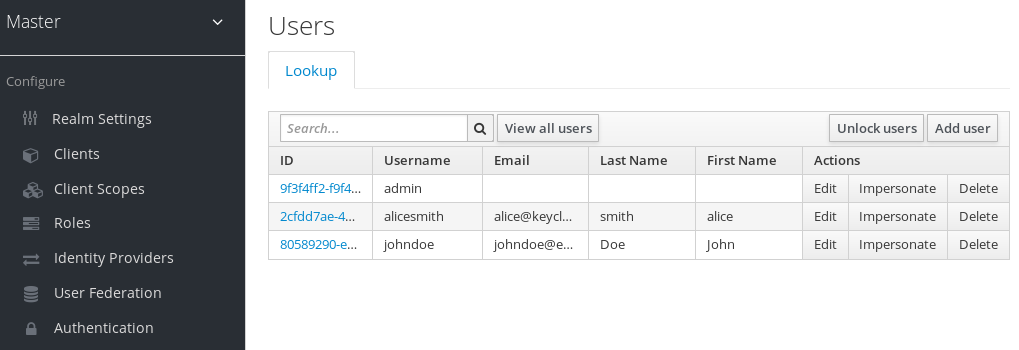

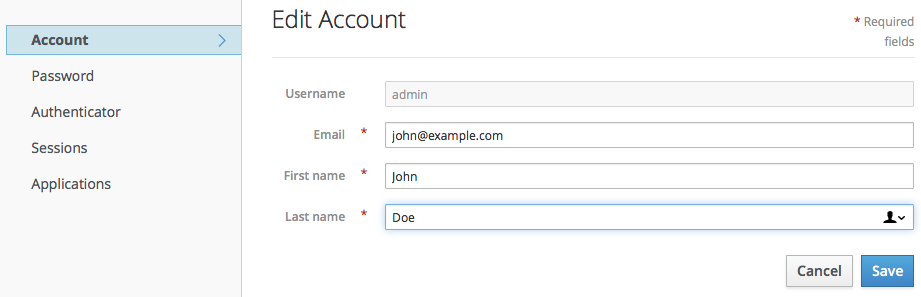

Impersonation

管理者がユーザーの代理ログインを行うと便利なことがあります。たとえば、ユーザーがいずれかのアプリケーションでバグを経験している可能性があり、管理者がユーザーの代理ログインを行い問題の再現ができるか確認したい場合などです。適切な権限を持つ管理者がユーザーの代理ログインを行うことができます。管理者が代理ログインできる画面は2つあります。ひとつは Users リストタブにあります。

ここでは管理者が john を検索したことがわかります。Johnのアカウントの横にimpersonateボタンが表示されます。ボタンをクリックすると、そのユーザーで代理ログインできます。

もうひとつは、ユーザーの Details タブからユーザーの代理ログインができます。

ページの下部には、 Impersonate ボタンがあります。これをクリックすると、そのユーザーで代理ログインできます。

代理ログインすると、管理者とユーザーが同じレルムである場合、管理者はログアウトされ、代理ログインされるユーザーとして自動的にログインします。管理者とユーザーが同じレルムでない場合、管理者はログインしたままになりますが、そのユーザーのレルムにユーザーとしてログインします。いずれの場合も、ブラウザーは代理ログインされたユーザーのユーザーアカウント管理ページにリダイレクトされます。

レルムの impersonation のロールを持つすべてのユーザーが、ユーザーの代理ログインを行うことができます。管理権限の割り当ての詳細については、管理コンソールのアクセス・コントロールの章を参照してください。

ユーザー登録

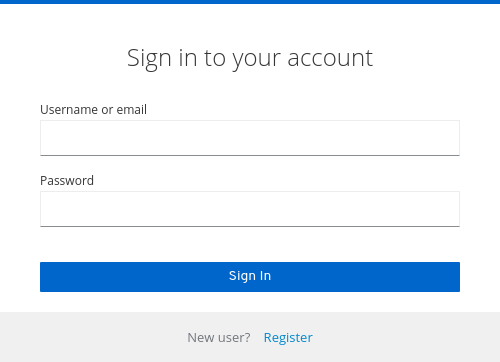

Keycloakでは、ユーザーの自己登録を許可することができます。有効にすると、ログインページには、ユーザーが新しいアカウントを作成するためにクリックできる登録リンクが表示されます。

ユーザーの自己登録が有効になっている場合、登録フォームを使用して有効なユーザー名と電子メールを検出することができます。reCAPTCHAのサポートを有効にすることもできます。

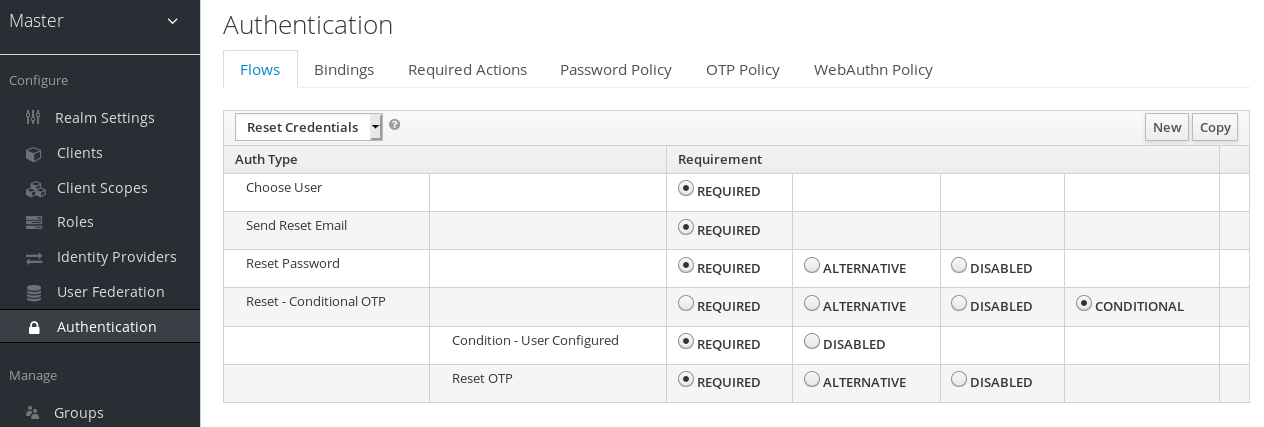

登録を有効にするのは簡単です。 左メニューの Realm Settings をクリックし、移動します。次に、 Login タブに移動します。このタブには User Registration スイッチがあります。それをオンにしてから、 Save ボタンをクリックします。

この設定を有効にすると、ログインページに Register リンクが表示されます。

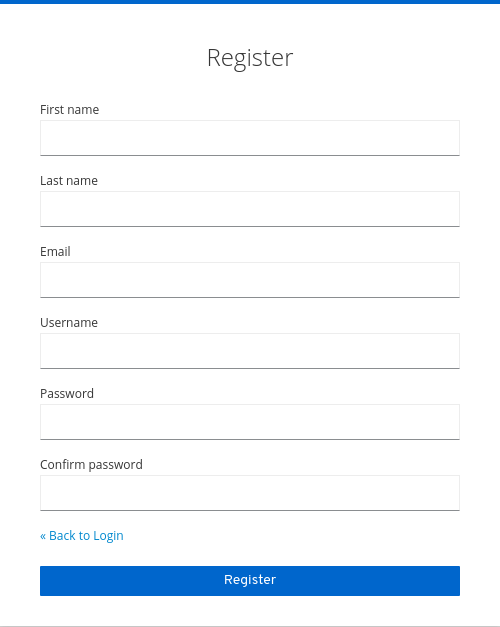

このリンクをクリックすると、登録ページが表示されるので、ユーザー・プロファイル情報と新しいパスワードを入力します。

登録フォームのデザインを変更するだけでなく、入力項目を追加または削除することができます。詳細については、Server Developer Guideを参照してください。

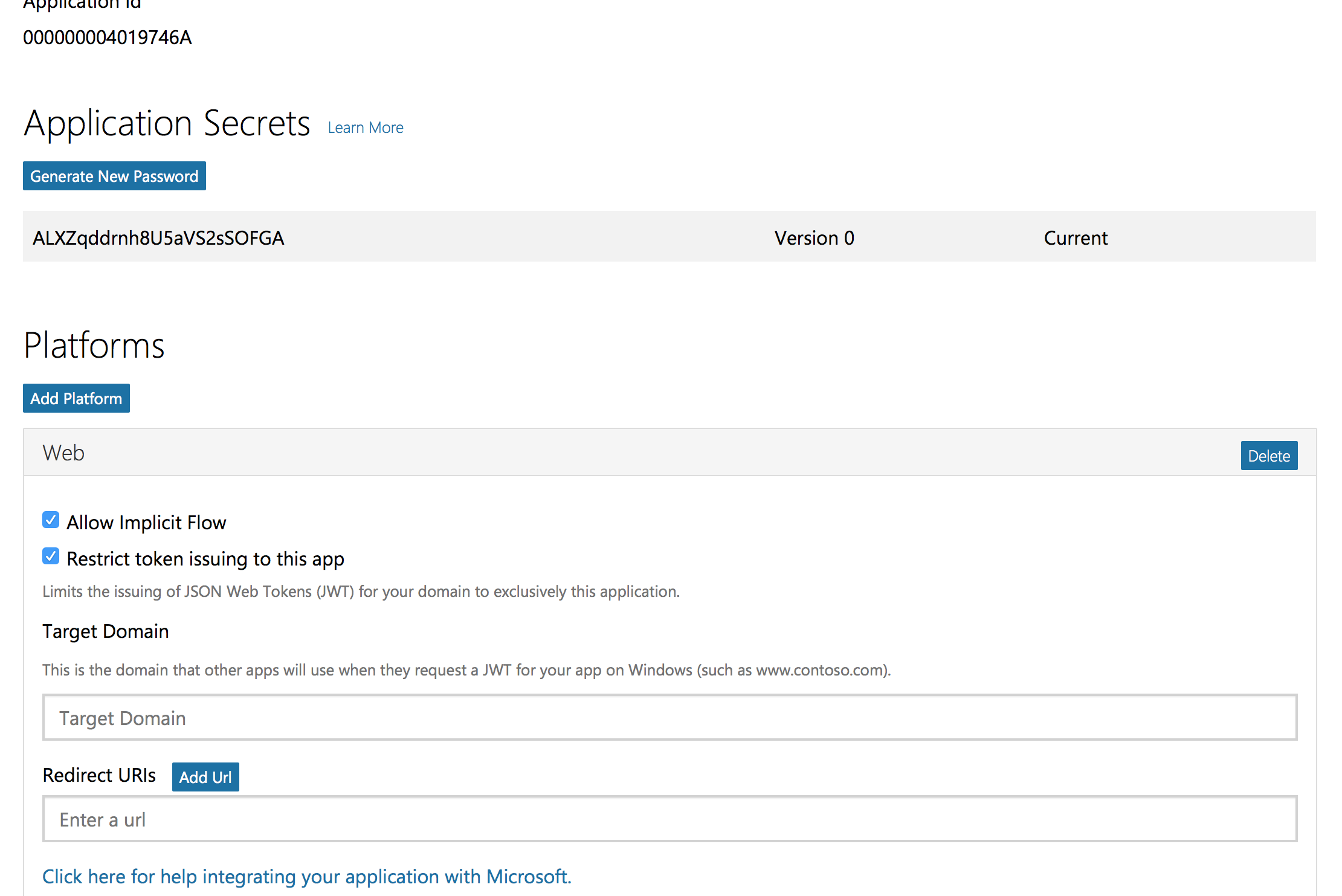

reCAPTCHAのサポート

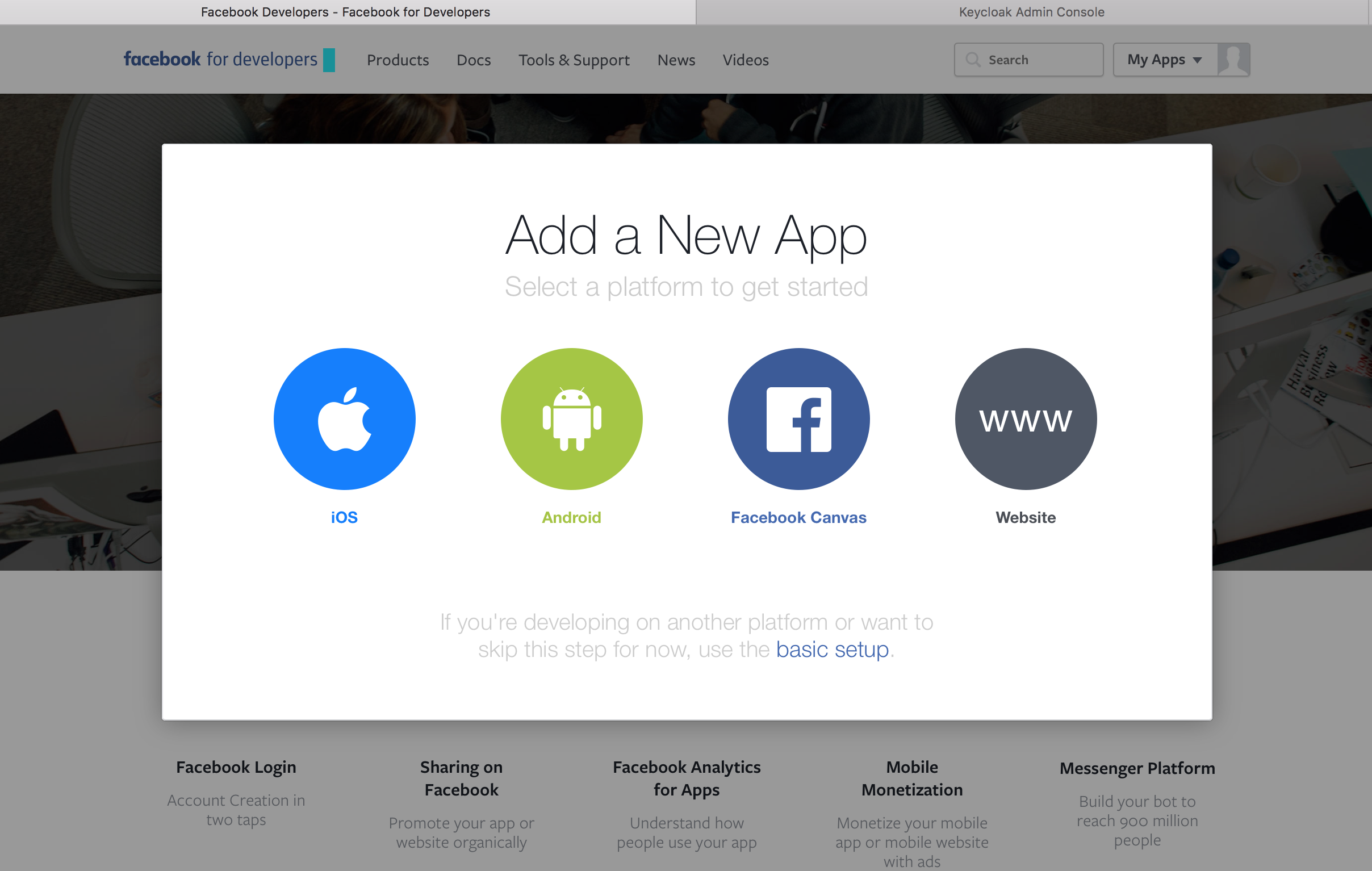

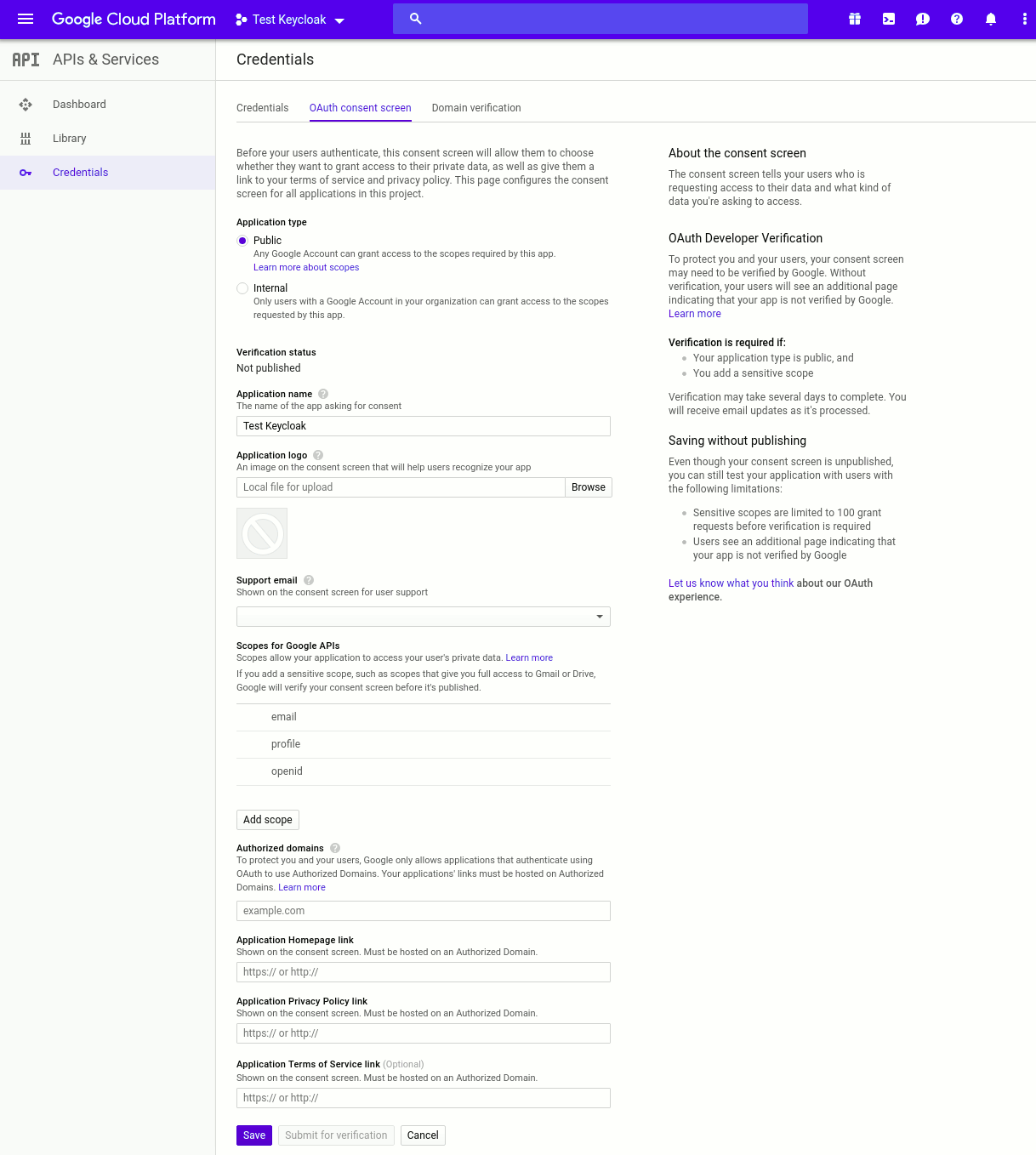

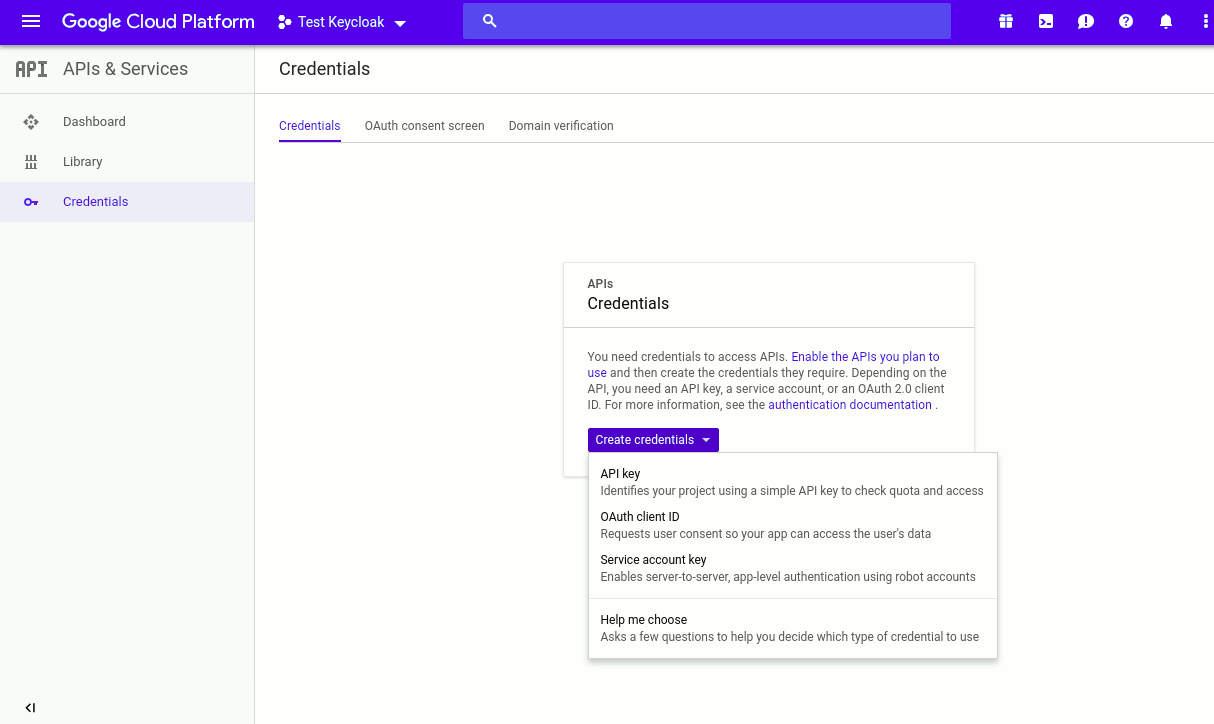

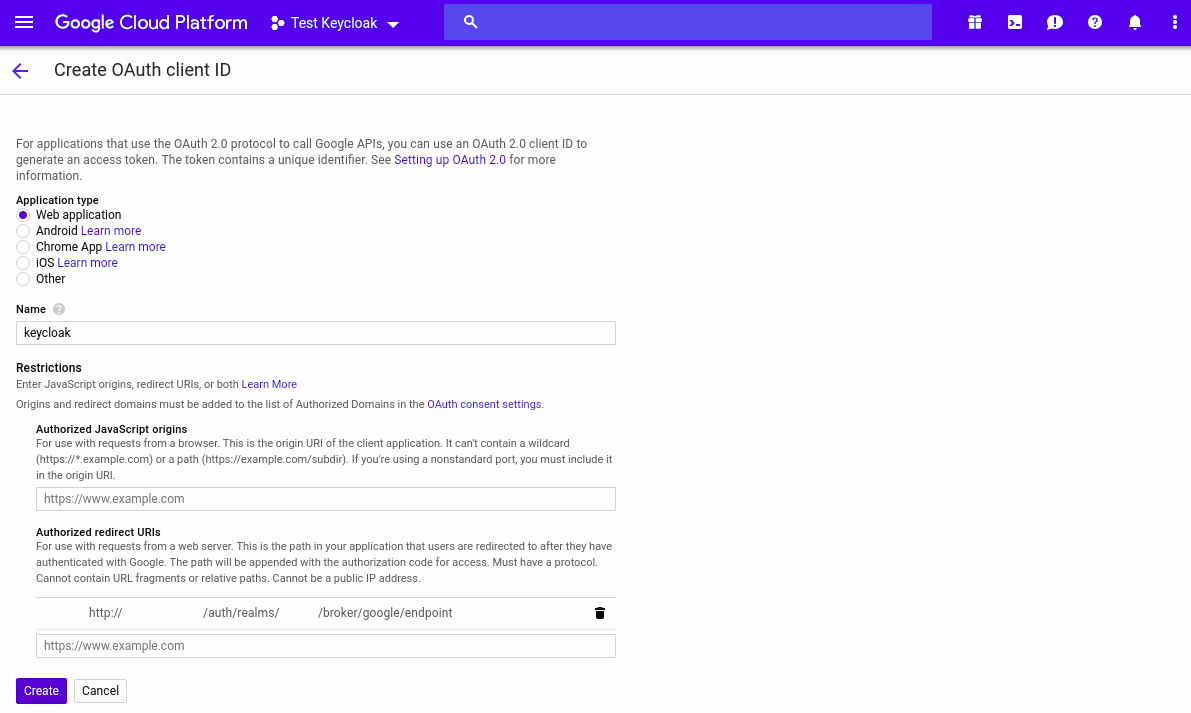

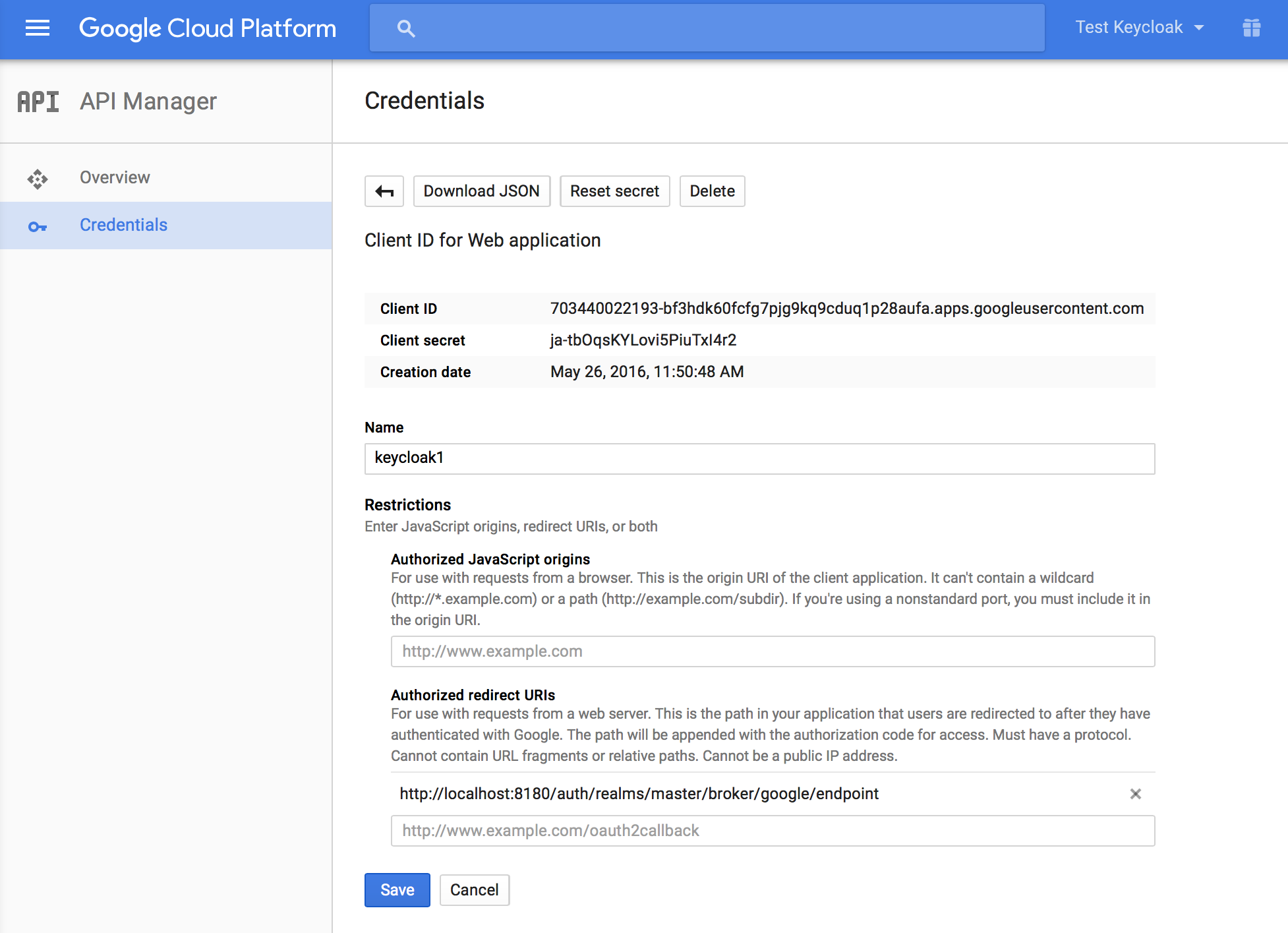

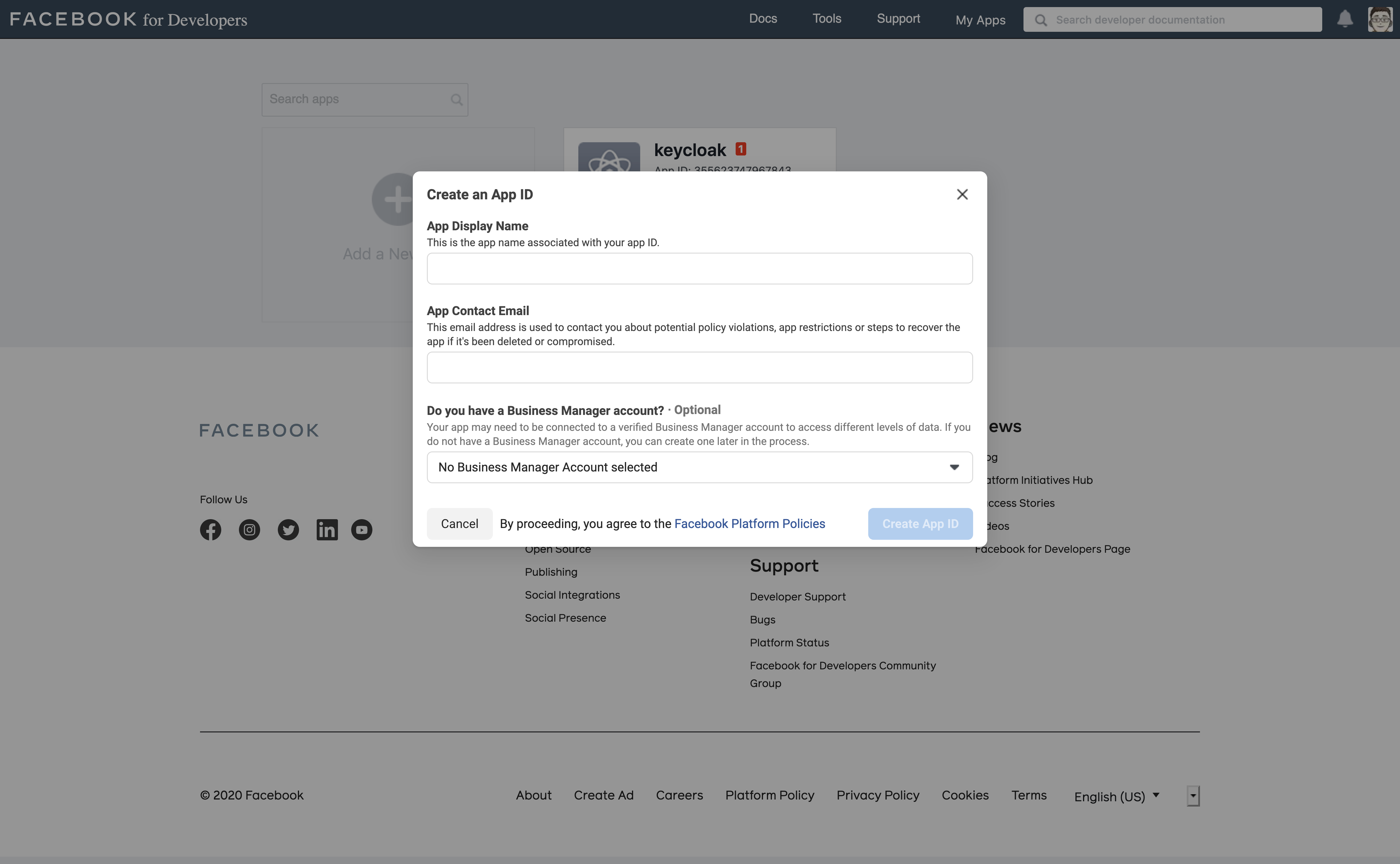

ボットに対する登録から保護するため、KeycloakはGoogle reCAPTCHAと連携しています。これを有効にするには、まずGoogle Recaptcha Websiteから、reCAPTCHAサイトの鍵とパスワードを取得できるようにAPIキーを作成する必要があります。参考までに、localhostはデフォルトで動作しますので、ドメインを指定する必要はありません。

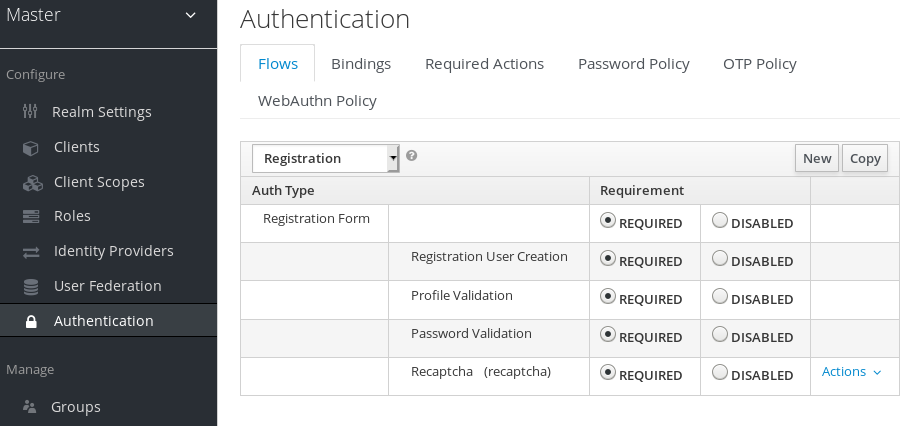

次に、Keycloak管理コンソールで実行する必要のある手順がいくつかあります。左の Authentication メニューをクリックし、 Flows タブのドロップダウンリストから Registration フローを選択します。

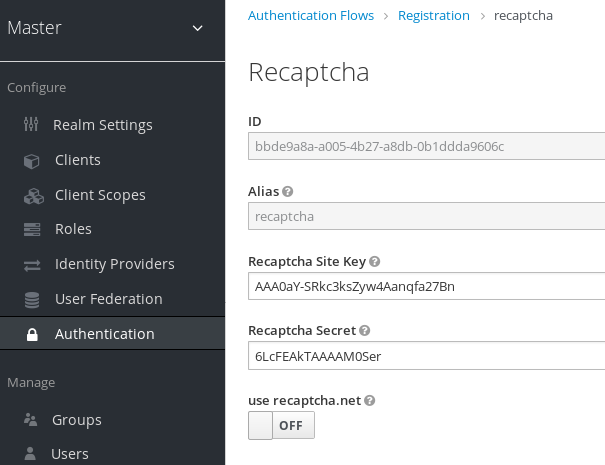

ラジオボタンをクリックして、 'reCAPTCHA' の必要条件を Required に設定します。これにより、画面上でreCAPTCHAが有効になります。次に、Google reCAPTCHAウェブサイトで生成した鍵とパスワードを入力する必要があります。reCAPTCHAフローの右側にある 'Actions' ボタンをクリックし、次に"Config"リンクをクリックし、この設定ページでreCAPTCHAサイトの鍵とパスワードを入力します。

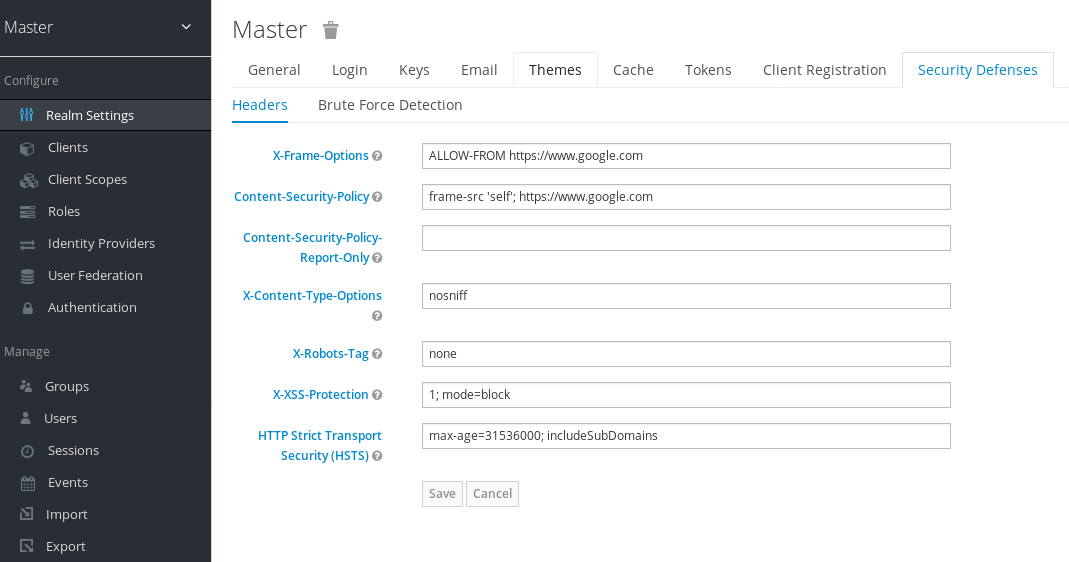

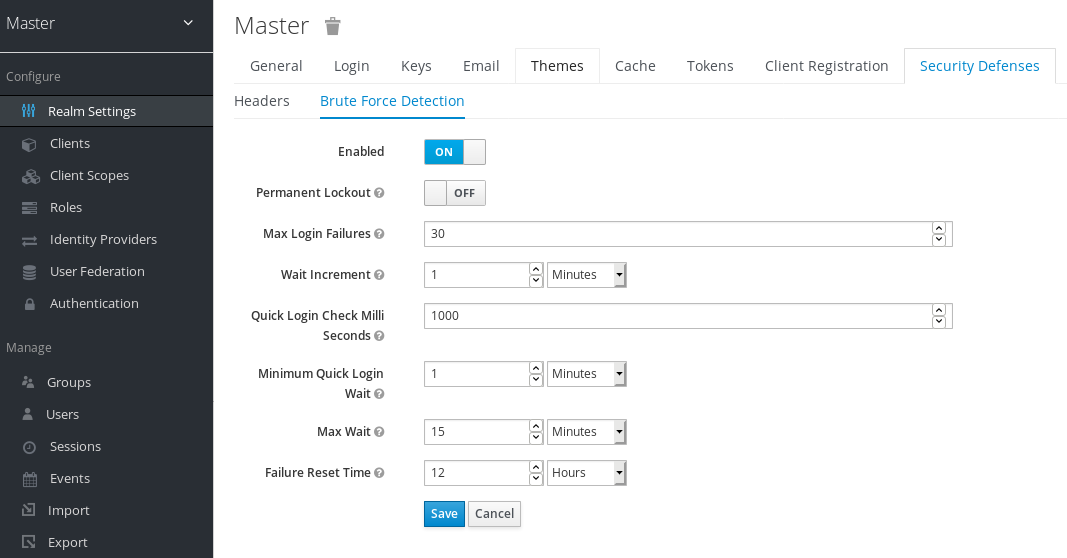

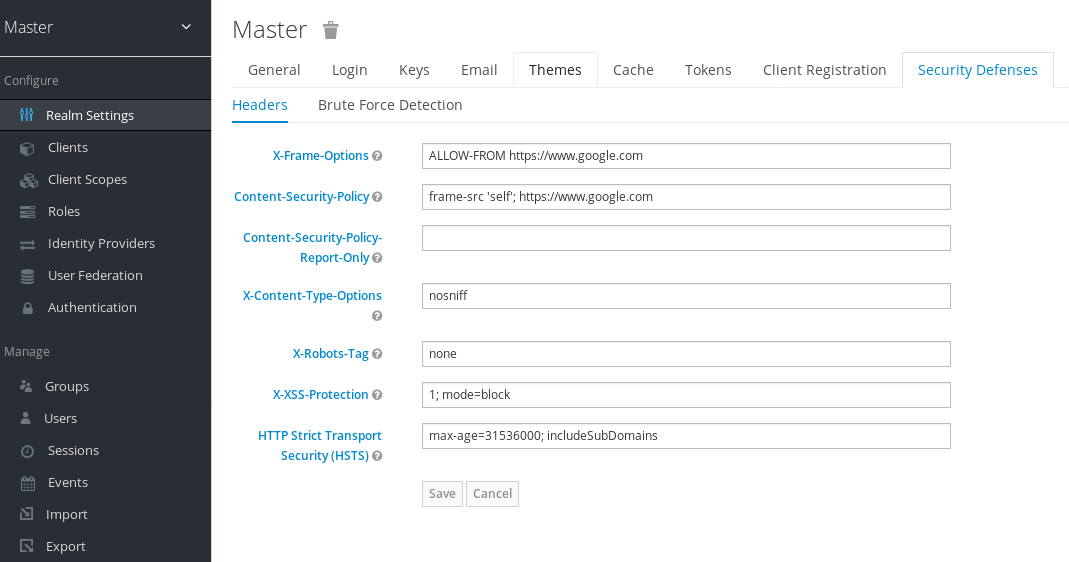

最後に、Keycloakが設定するデフォルトのHTTPレスポンス・ヘッダーを変更する必要があります。Keycloakは、ウェブサイトのiframe内にログインページを含めることを防ぎます。これはクリックジャック攻撃を防ぐためです。iframe内で登録ページを使用するためGoogleを認可する必要があります。左メニューの Realm Settings から Security Defenses タブを選んでください。 X-Frame-Options と Content-Security-Policy ヘッダーの両方の値に https://www.google.com を追加する必要があります。

ここまで設定を行うと、登録ページにreCAPTCHAが表示されます。ログインテーマの register.ftl を編集して、reCAPTCHAボタンの配置とスタイリングを行うこともできます。テーマの拡張と作成の詳細については、Server Developer Guideを参照してください。

Keycloakによって収集された個人データ

デフォルトでは、Keycloakは次のものを収集します。

-

電子メール、名、姓などの基本的なユーザー・プロファイル

-

ソーシャル・ログインに使用するときにソーシャル・アカウントとソーシャル・アカウントへの参照に使用される基本的なユーザー・プロファイル

-

IPアドレス、オペレーティング・システム名、ブラウザー名など、監査とセキュリティーの目的で収集されたデバイス情報

Keycloakで収集された情報は高度にカスタマイズできます。カスタマイズを行うときは、次のガイドラインに注意してください。

-

登録およびアカウント・フォームには、誕生日、性別、国籍などのカスタム・フィールドを含めることができます。管理者は、Keycloakを設定して、ソーシャル・プロバイダーまたはLDAPなどのユーザー・ストレージ・プロバイダーからそのデータを取得できます。

-

Keycloakは、パスワード、OTPコード、WebAuthn公開鍵などのユーザー・クレデンシャルを収集します。この情報は暗号化されてデータベースに保存されるため、Keycloak管理者には表示されません。ただし、クレデンシャルの各タイプには、パスワードのハッシュに使用されるアルゴリズムやパスワードのハッシュに使用されるハッシュ反復回数など、管理者に表示される非機密メタデータを含めることができます。

-

認可サービスとUMAサポートを有効にすると、Keycloakは特定のユーザーが所有者であるオブジェクトに関する情報を保持できます。たとえば、Keycloakは、ユーザー john はフォトアルバム album with animals と、このアルバムの lion picture と cow picture と呼ばれるいくつかの写真の所有者であることを追跡できます。

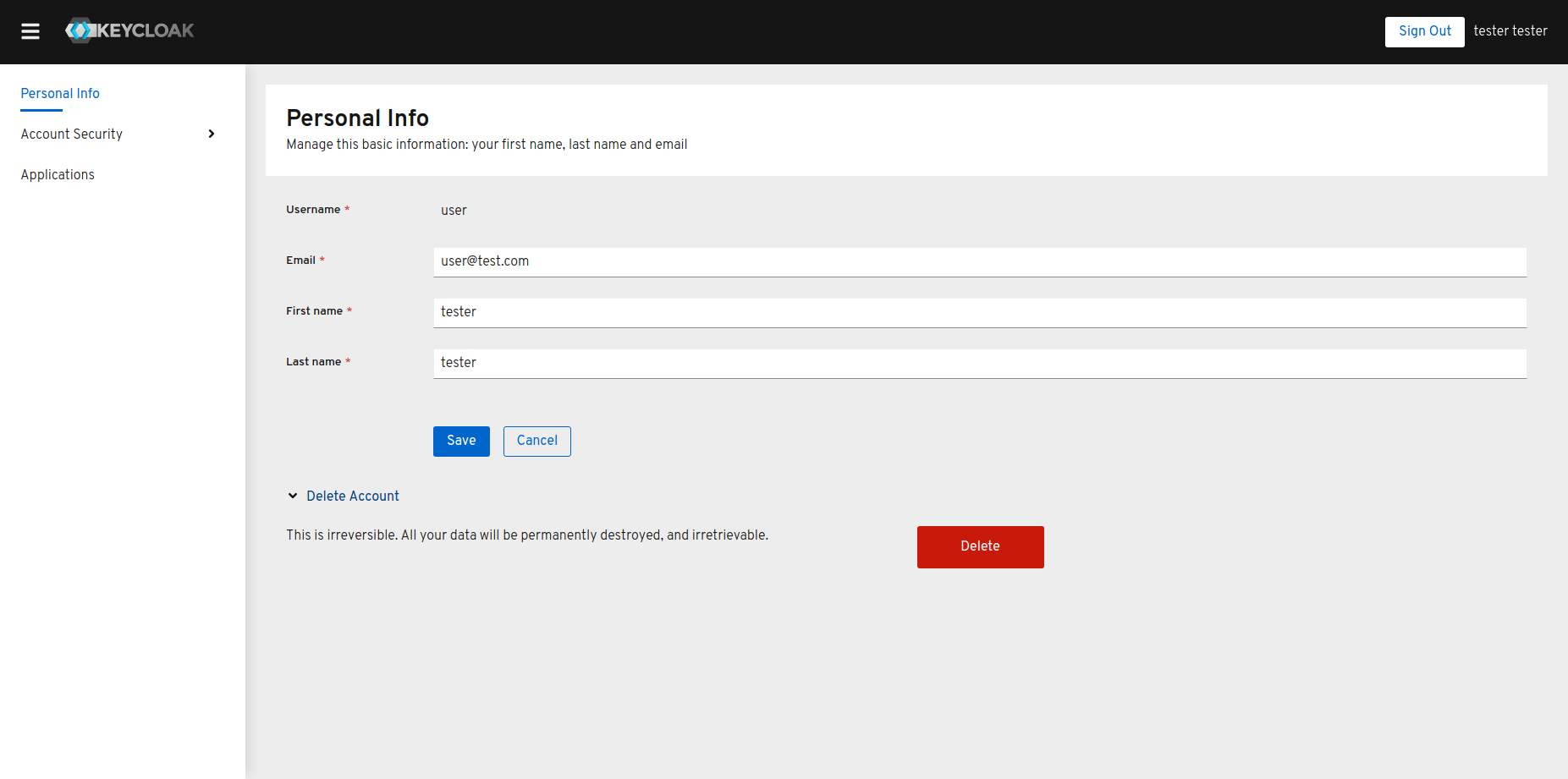

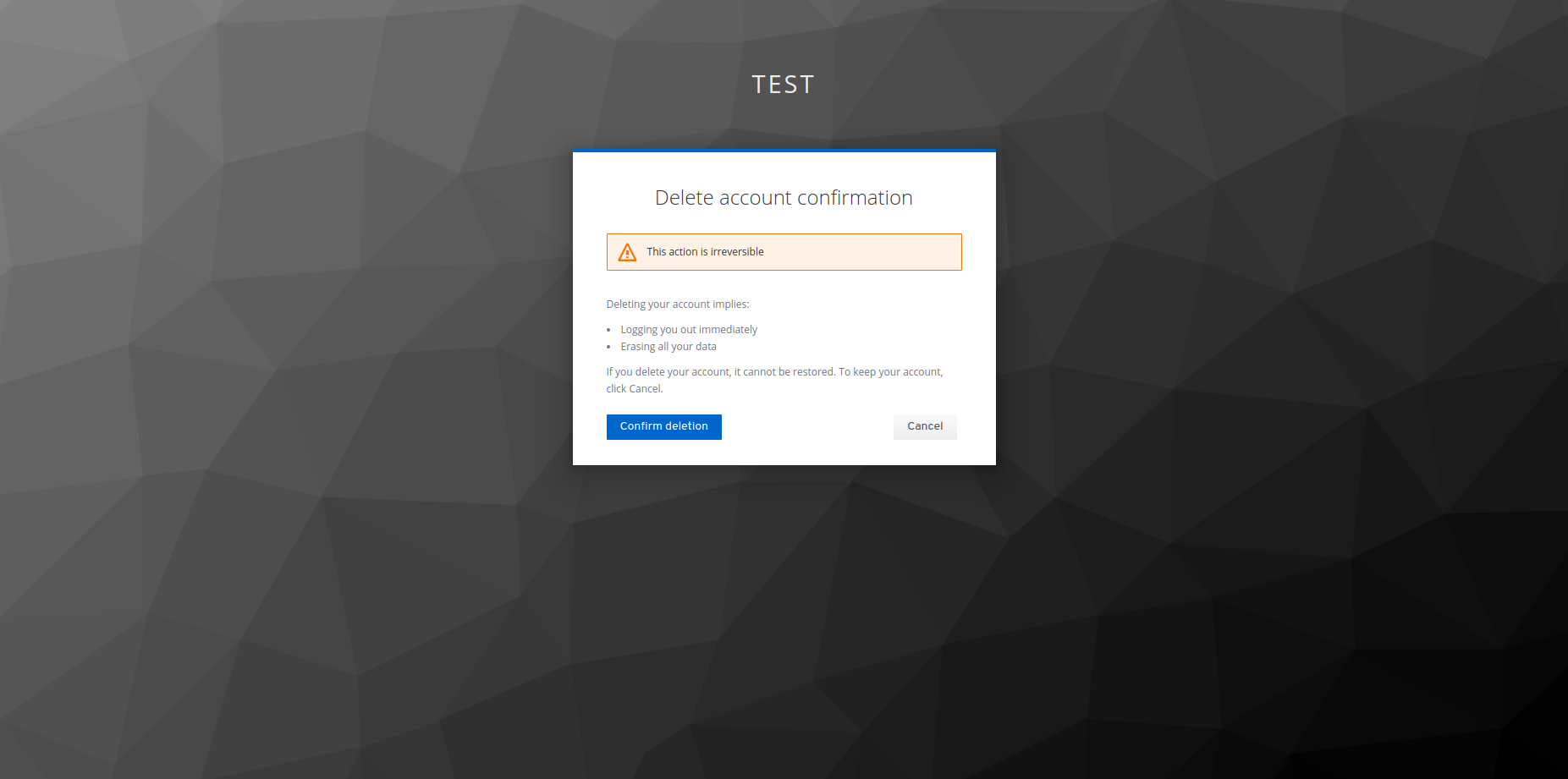

ユーザーによるアカウント削除の有効化

Keycloakでは、アプリケーションのエンドユーザーはアカウント・コンソールからアカウントを削除できます。この機能はデフォルトでは有効になっていません。これを有効にするには、次の手順を実行する必要があります。

-

"Delete Account" 必須アクションを有効にする

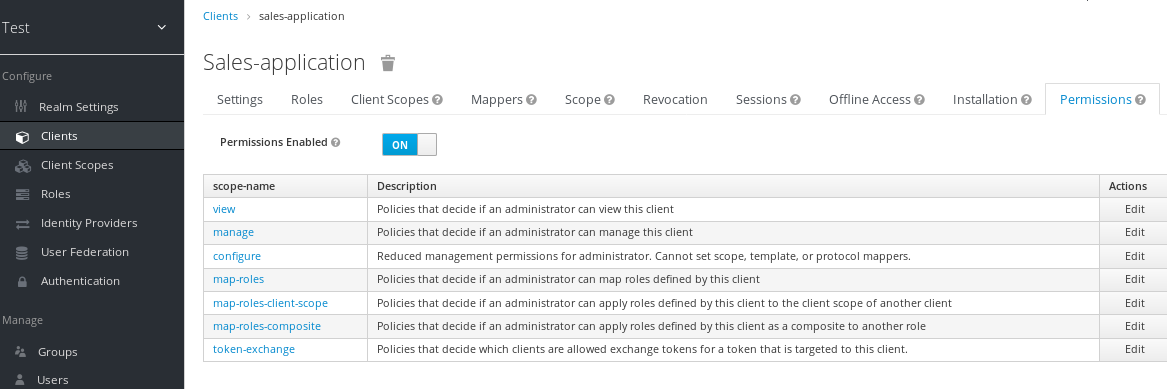

ユーザーが自分のアカウントを削除できるようにすることは、AIA(Application Initiated Action)を介して行われます。まず、管理コンソールからアクションを有効にする必要があります。Authenticationメニューで、Required Actionsタブに移動し、 "Delete Account" アクションの有効なチェックボックスをオンにします。

-

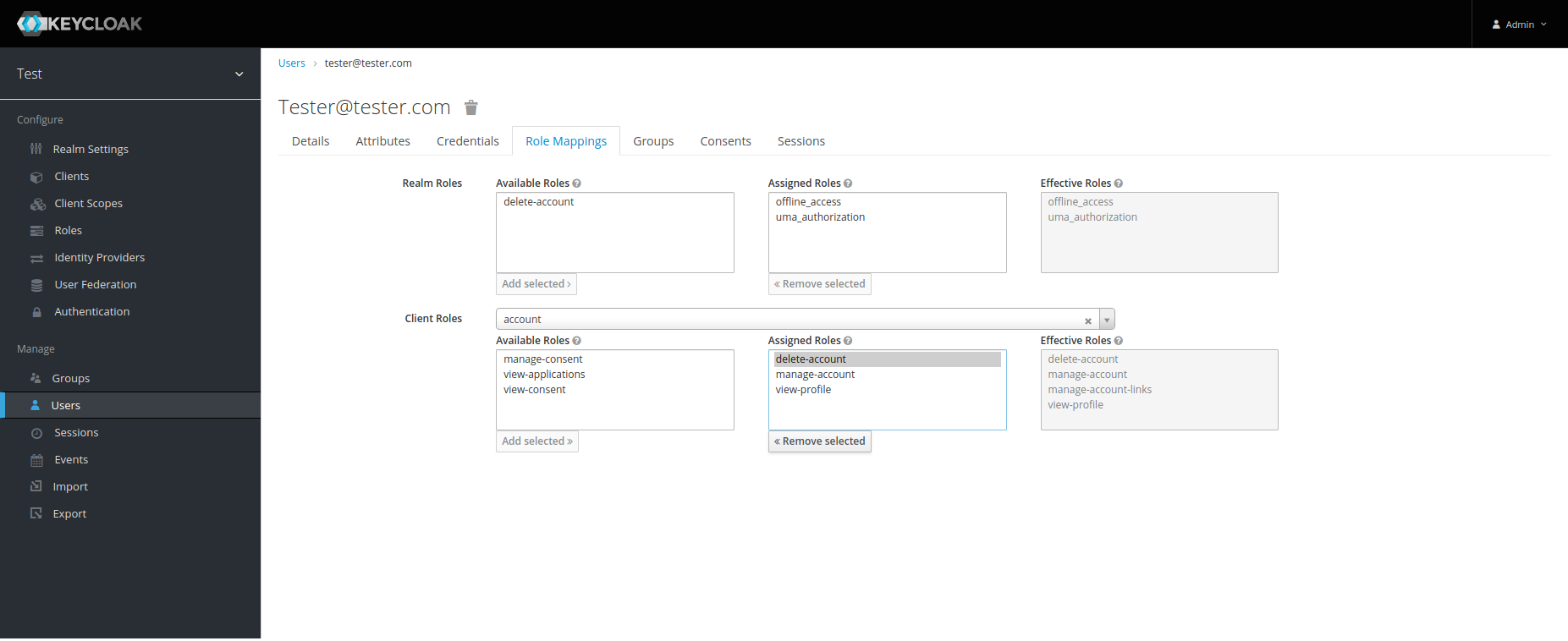

ユーザーがクライアントロールとして "delete-account" を持っていることを確認します。

アカウントの削除機能は、ユーザーごとに有効になります。アカウントの削除機能を有効にするための2番目の要件は、ユーザーがクライアントロールとして delete-account を持っていることを確認することです。

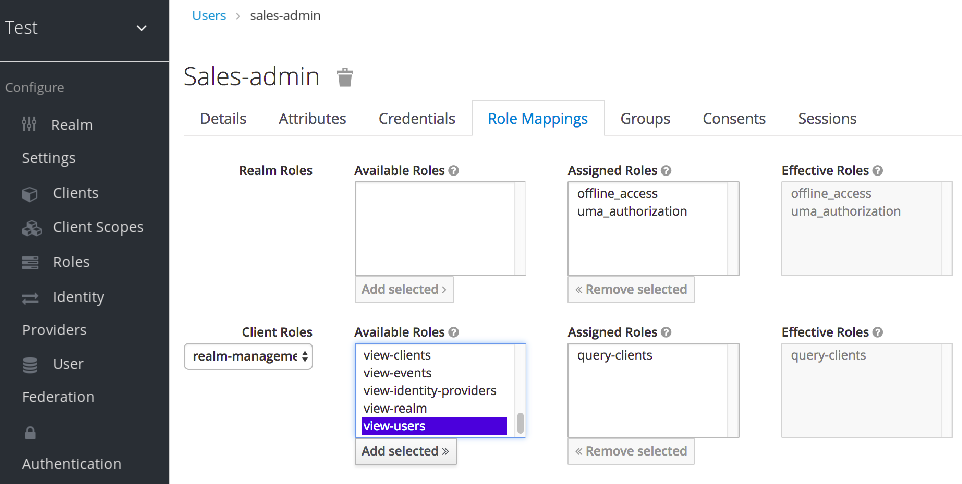

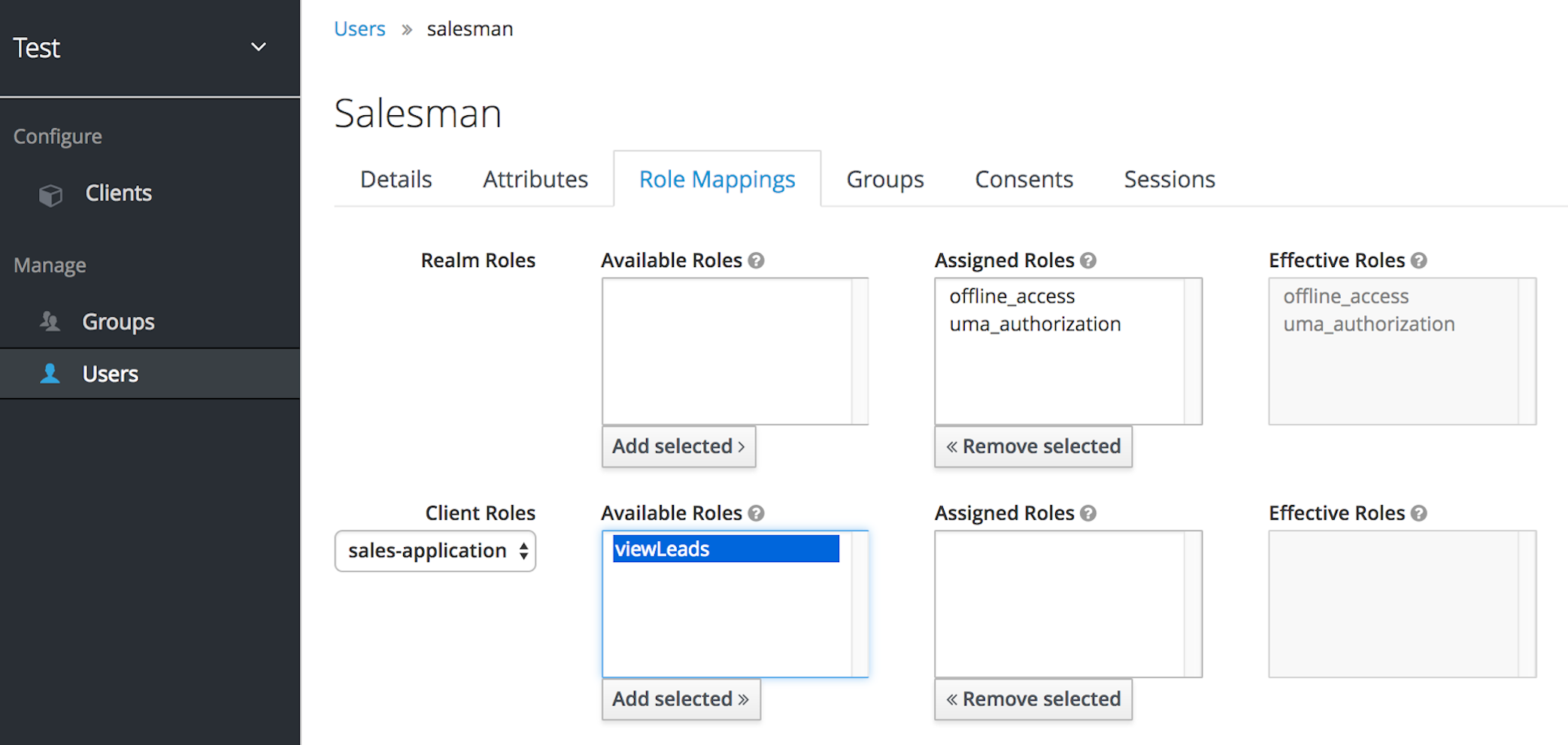

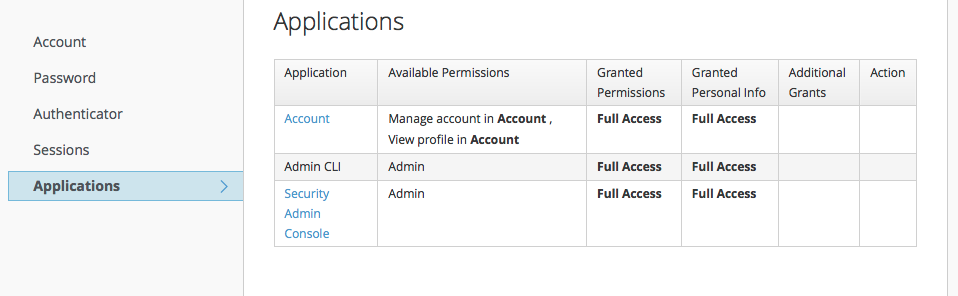

ユーザーのアカウント削除ロールを有効にするには、Usersメニューに移動し、アカウント削除機能を有効にするユーザーを見つけます。 "Role Mappings" タブで、 "Clients Role" の一覧から "account" クライアントを選択します。

最後に、 delete-account を選択し、 "Add selected" をクリックします。

ログインページの設定

必要な場合に有効にできる便利な組み込みのログインページ機能がいくつかあります。

パスワード忘れ

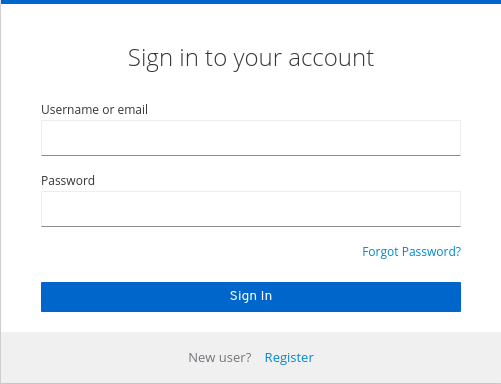

これを有効にすると、ユーザーはパスワードを忘れたり、OTPジェネレーターを無くした場合でも、クレデンシャルをリセットできます。左のメニュー項目の Realm Settings に移動し、 Login タブをクリックします。 Forgot Password スイッチをオンにします。

ログインページに forgot password リンクが表示されるようになります。

このリンクをクリックすると、ユーザー名またはメールアドレスを入力できるページに移動し、クレデンシャルをリセットするためのリンクが記載されたメールが送信されます。

電子メールで送信されるテキストは完全に設定可能です。それに関連するテーマを拡張または編集するだけです。詳細については、Server Developer Guideのリンクを参照してください。

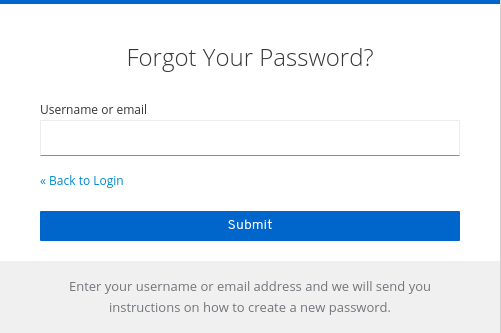

ユーザーが電子メールのリンクをクリックすると、パスワードの更新が求められ、OTPジェネレーターが設定されている場合は、パスワードの再設定も求められます。組織のセキュリティー要件によっては、電子メールを使ってユーザーがOTPジェネレーターをリセットできないようにすることができます。この動作を変更するには、左メニュー項目の Authentication で Flows タブをクリックし、 Reset Credentials フローを選択します。

OTPをリセットしたくない場合は、 Reset OTP の右にある disabled ラジオボタンを選択してください。

| Required ActionsタブでUpdate Passwordを有効のままにしてください。そうしないと、Forgot Passwordは機能しません。 |

Remember Me

ログインしているユーザーがブラウザーを閉じると、そのセッションは破棄され、再度ログインする必要があります。ユーザーが remember me チェックボックスをチェックすると、ブラウザーを閉じてもログインした状態になるように設定できます。これは基本的に、ログインCookieをセッション専用Cookieから永続Cookieに変えます。

この機能を有効にするには、左側のメニュー項目の Realm Settings に移動して、 Login タブをクリックし、 Remember Me スイッチをオンにしてください。

この設定を保存すると、レルムのログインページに remember me チェックボックスが表示されます。

認証

レルムの認証を設定する際に注意すべき機能がいくつかあります。多くの組織には厳密なパスワードとOTPのポリシーがありますが、それらは管理コンソールの設定で実施することができます。認証には異なるクレデンシャル・タイプを必要とする場合とそうでない場合があります。ユーザーにKerberos経由でログインするオプションを与えたり、さまざまな組み込みのクレデンシャル・タイプを無効または有効にしたりすることができます。この章では、これらすべてのトピックについて説明します。

パスワード・ポリシー

作成された新しいレルムには、パスワード・ポリシーは関連付けられていません。ユーザーは、短くても長くても、複雑でも、安全でなくても、自分の望むパスワードにすることができます。単純な設定は、Keycloakの開発や学習には問題ありませんが、プロダクション環境では受け入れられません。Keycloakには、管理コンソールから有効にできる豊富なパスワード・ポリシーがあります。

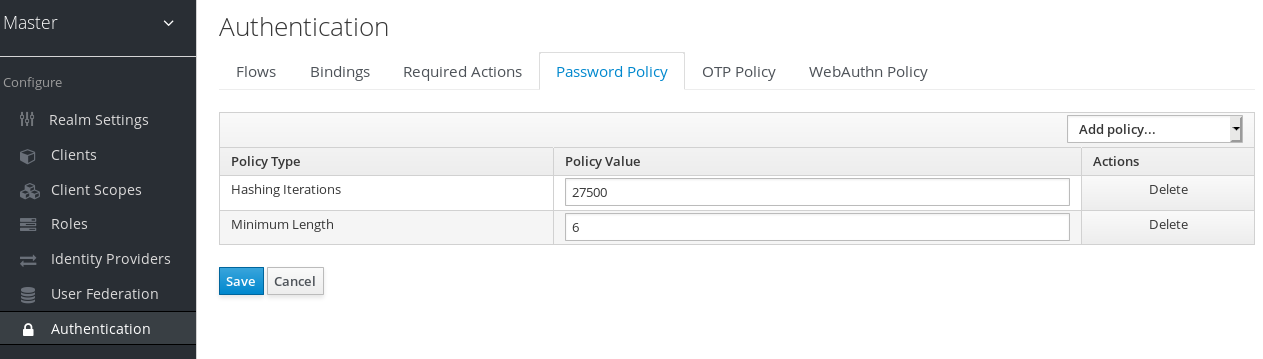

左メニュー項目の Authentication をクリックし、 Password Policy タブに移動します。追加するポリシーを右側のドロップダウン・リストボックスで選択します。これにより、画面上の表にポリシーが追加されます。ポリシーのパラメーターを選択します。 Save ボタンをクリックして変更を保存します。

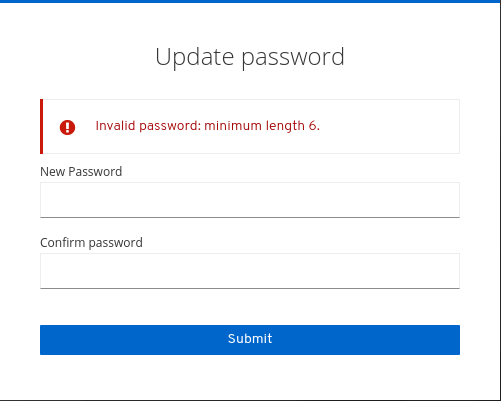

ポリシーを保存すると、ユーザー登録とUpdate Passwordの必須アクションが新しいポリシーを施行します。 例として、ポリシーのチェックに失敗したユーザーは以下のようになります。

パスワード・ポリシーを更新する場合は、すべてのユーザーに対してUpdate Passwordアクションを設定する必要があります。自動トリガーは将来の拡張として予定されています。

パスワード・ポリシーのタイプ

各ポリシータイプの説明は次のとおりです。

- HashAlgorithm

-

パスワードはクリアーテキストとして保存されません。その代わりに、標準のハッシュ・アルゴリズムを使用してハッシュされ、保存または検証されます。利用可能なビルトイン・アルゴリズムかつデフォルト・アルゴリズムは、PBKDF2のみです。独自のアルゴリズムをプラグインする方法については、Server Developer Guideを参照してください。アルゴリズムを変更すると、次回ユーザーがログインするまでパスワード・ハッシュが変更されません。

- Hashing Iterations

-

この値は、パスワードが保存または検証される前にハッシュされる回数を指定します。デフォルト値は27,500です。このハッシングは、ハッカーがパスワード・データベースにアクセスするまれなケースで行われます。データベースにアクセスすると、ユーザーのパスワードをリバース・エンジニアリングすることができます。このパラメーターの業界推奨値は、CPUパワーが向上するにつれて毎年変化します。ハッシュ反復の値が高いほど、ハッシュに必要なCPUパワーが増え、パフォーマンスに影響を与える可能性があります。パフォーマンスとパスワードストアの保護のどちらを重要視するかは、要件により異なります。もしくは、パスワードストアの保護よりも、費用対効果の高い方法があるかもしれません。

- Digits

-

パスワード文字列に必要な桁数。

- Lowercase Characters

-

パスワード文字列に必要な小文字の数。

- Uppercase Characters

-

パスワード文字列に必要な大文字の数。

- Special Characters

-

パスワード文字列に含める必要がある、'?!#%$'のような特殊文字の数。

- Not Username

-

設定すると、パスワードをユーザー名と同じにすることはできません。

- Not Email

-

設定すると、パスワードをメールアドレスと同じにすることができなくなります。

- Regular Expression

-

パスワードが一致する必要のある1つ以上の正規表現パターン(

java.util.regex.Patternで定義される)を定義します。 - Expire Password

-

パスワードが有効な日数。有効期限が切れた後、ユーザーはパスワードを変更する必要があります。

- Not Recently Used

-

このポリシーは、以前のパスワードの履歴を保存します。保存されている古いパスワードの数は設定可能です。ユーザーがパスワードを変更する際に、保存されたパスワードを使用することはできません。

- Password Blacklist

-

このポリシーは、与えられたパスワード(小文字に変換されます)がブラックリスト・ファイル(非常に大きなファイルになる可能性があります)に含まれているかどうかをチェックします。パスワード・ブラックリストはUnixの改行コードを持つUTF-8プレーンテキスト・ファイルで、各行はブラックリストに載っているパスワードを表します。大文字と小文字を区別しない比較を容易にするために、ブラックリスト内のすべてのパスワードを小文字にする必要があります。ブラックリスト・ファイルのファイル名は、パスワード・ポリシー値として提供されなければなりません。例えば、

10_million_password_list_top_1000000.txtです。ブラックリスト・ファイルはデフォルトで${jboss.server.data.dir}/password-blacklists/に対して解決されます。このパスは、keycloak.password.blacklists.pathシステム・プロパティー、またはpasswordBlacklistポリシーSPI設定のblacklistsPathプロパティーによってカスタマイズできます。

OTPポリシー

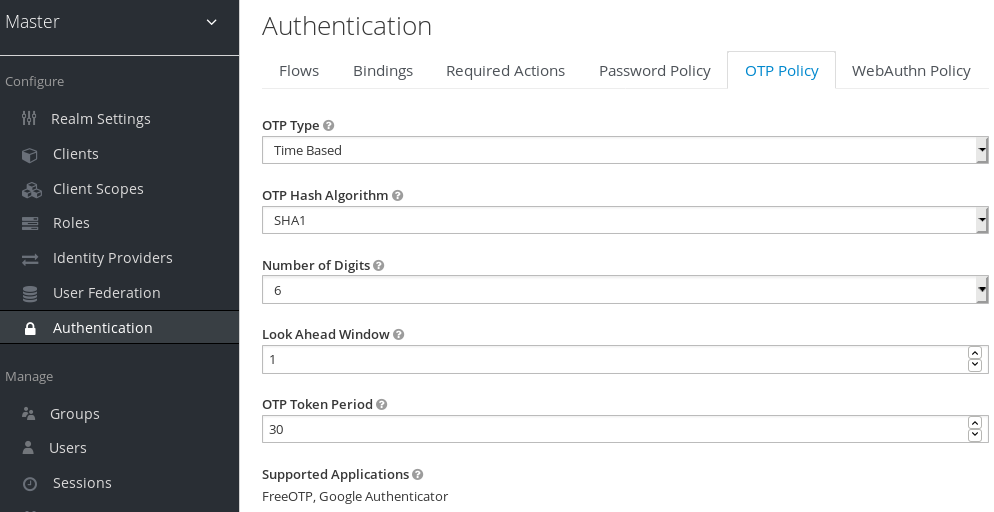

Keycloakには、FreeOTPまたは、Googleオーセンティケーターのワンタイム・パスワード・ジェネレーター用に設定できる、いくつかのポリシーがあります。 左メニュー項目の Authentication をクリックし、OTP Policy タブを表示します。

ここで設定したポリシーは、ワンタイム・パスワードの検証に使用されます。OTPを設定するとき、FreeOTPとGoogleオーセンティケーターはKeycloakが持つOTP設定ページで生成されたQRコードをスキャンすることができます。このバーコードは OTP Policy タブで設定された情報から生成されます。

TOTP vs. HOTP

OTPジェネレーターには、時間ベース(TOTP)およびカウンターベース(HOTP)の2つのアルゴリズムがあります。TOTPの場合、トークン・ジェネレーターは現在の時刻と共有パスワードをハッシュ化します。サーバーは、特定の時間枠内のすべてのハッシュをサブミットされた値と比較することによってOTPを検証します。したがって、TOTPは短い時間枠(通常は30秒)でのみ有効です。HOTPの場合、現在の時刻の代わりに共有カウンターが使用されます。サーバーは、成功したOTPログインごとにカウンターをインクリメントします。したがって、有効なOTPはログインが成功した後にのみ変更されます。

TOTPは、短い時間枠でのみ有効であるため、HOTPより少し安全です。HOTPは、ユーザーが急いでOTPを入力する必要がないため、ユーザー・フレンドリーです。KeycloakがTOTPを実装した方法では、この区別はもう少しぼやけてしまいます。HOTPは、サーバーがカウンターをインクリメントするたびにデータベースを更新する必要があります。これは、負荷が大きいときに認証サーバー上でパフォーマンスが低下する可能性があります。より効率的な代替手段を提供するために、TOTPは使用されるパスワードを覚えていません。これにより、DBの更新は不要ですが、有効な時間間隔でTOTPを再利用できるという欠点があります。将来のバージョンのKeycloakでは、TOTPが時間間隔内に古いOTPをチェックするかどうかを設定できるようになる予定です。

TOTP設定オプション

- OTP Hash Algorithm

-

デフォルトはSHA1です。より安全なオプションはSHA256とSHA512です。

- Number of Digits

-

OTPの文字数。短い場合、ユーザーが入力する文字数が少なくなるため、ユーザー・フレンドリーです。長い場合、セキュリティーの強度が高まります。

- Look Ahead Window

-

サーバーがハッシュの照合を先行して試行する間隔。この設定は、TOTPジェネレーターまたは認証サーバーの時計が同期しなくなった場合に備えて存在します。通常は1というデフォルト値で十分です。たとえば、新しいトークンの時間間隔が30秒ごとの場合、デフォルト値1は、その30秒の枠内の有効なトークンのみを受け入れることを意味します。この設定値を増やすごとに有効な枠が30秒ずつ増加します。

- OTP Token Period

-

サーバーがハッシュと一致するまでの時間間隔(秒)。間隔が経過するたびに、トークン・ジェネレーターによって新しいTOTPが生成されます。

HOTP設定オプション

- OTP Hash Algorithm

-

デフォルトはSHA1です。より安全なオプションはSHA256とSHA512です。

- Number of Digits

-

OTPの文字数。短い場合、ユーザーが入力する文字数が少なくなるため、ユーザー・フレンドリーです。長い場合、セキュリティーの強度が高まります。

- Look Ahead Window

-

サーバーが、ハッシュの照合を先行して試行するカウンターの数。デフォルト値は1です。これは、ユーザーのカウンターがサーバーよりも先行することをカバーするために存在します。ユーザーが頻繁にカウンターを手動で何回も増やすことが多いために、サーバーのカウンターと差分が発生します。この値は、実際の利用においては10程度に増やす必要があります。

- Initial Counter

-

最初のカウンターの値。

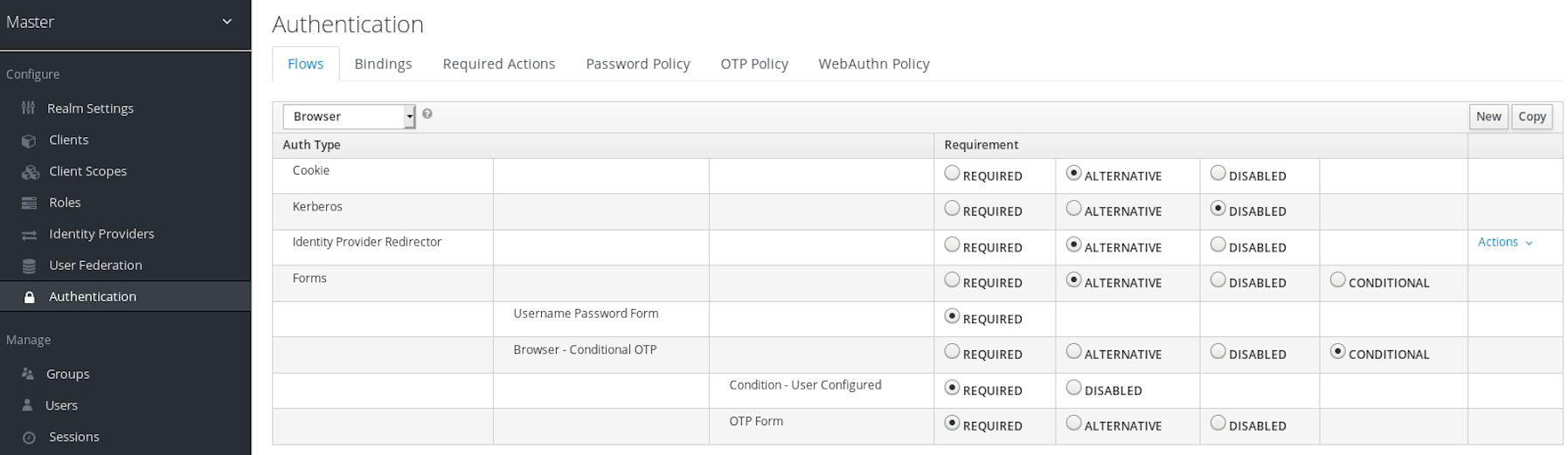

認証フロー

認証フロー は、ログイン、登録、その他のKeycloakワークフロー利用時に発生するすべての認証、画面、およびアクションのためのコンテナーです。管理コンソールの左メニュー項目 Authentication から、 Flows タブを表示することで、システム内の定義されたすべてのフローと、各フローが必要とするアクションとチェックを見ることができます。

組み込みフロー

Keycloakには、一定数の組み込みフローが付属しています。これらのフローは変更できませんが、要件はニーズに合わせて変更できます。

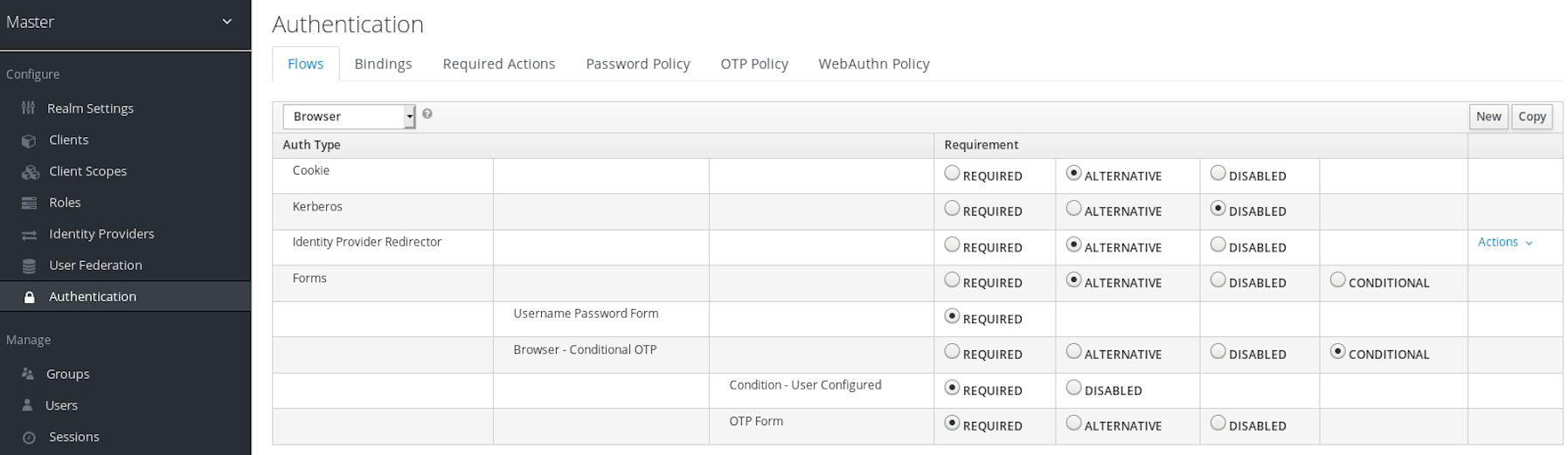

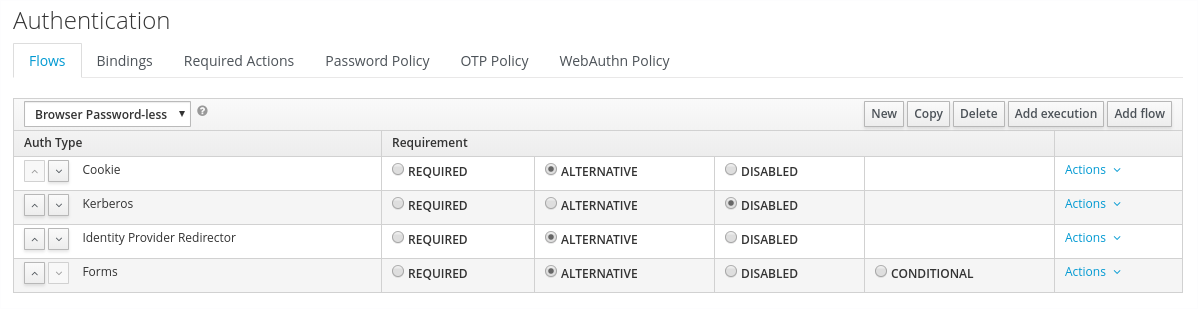

このセクションでは、組み込みのブラウザー・ログイン・フローのウォークスルーを行います。左側のドロップダウン・リストで browser を選択して、以下に示す画面に移動します。

フロー選択リストの右側にあるツールチップ(小さな疑問符)の上にカーソルを合わせると、フローの内容とその説明が表示されます。

Auth Type 列は、実行される認証またはアクションの名前です。認証がインデントされている場合、これはサブフローにあり、親の動作に応じて実行される場合と実行されない場合があります。 Requirement 列は、アクションが実行されるかどうかを定義するラジオボタンのセットです。このコンテキストでの各ラジオボタンの意味を説明します。

エグゼキューション要件

- Required

-

フローが成功と評価されるには、フロー内のすべての必須要素が成功と評価される必要があります。つまり、要素がフローの失敗を引き起こさない限り、フロー内のすべての Required 要素を上から下に順番に実行する必要があります。ただし、これは現在のフローにのみ当てはまります。サブフロー内の Required 要素は、そのサブフローが入力された場合にのみ処理されます。

- Alternative

-

フローに Alternative 要素のみが含まれる場合、フローが成功と評価されるためには、単一の要素のみが成功と評価される必要があります。フロー内の Required 要素はフローを成功としてマークするには十分なので、 Required 要素を含むフロー内の Alternative 要素は実行されません。この場合、それらは機能的には Disabled です。

- Disabled

-

Disabled 要素は評価されず、フローを成功としてマークする際にカウントされません。

- Conditional

-

この要件タイプは、サブフローでのみ設定できます。 Conditional サブフローには、"Condition"のエグゼキューションを含めることができます。これらの "Condition"のエグゼキューションは、論理ステートメントとして評価する必要があります。すべての "Condition"のエグゼキューションが true として評価される場合、 Conditional サブフローは Required として機能します。そうでない場合、 Conditional サブフローは Disabled として機能します。 "Condition"の実行が設定されていない場合、 Conditional サブフローは Disabled として機能します。フローに "Condition"のエグゼキューションが含まれ、 Conditional に設定されていない場合、 "Condition"のエグゼキューションは評価されず、機能的に Disabled と見なすことができます。

例を用いて、これを詳しく説明します。 browser 認証フローを見てみましょう。

-

最初の認証タイプは

Cookieです。ユーザーが最初に正常にログインすると、セッションCookieが設定されます。このCookieがすでに設定されている場合、この認証タイプは成功です。この場合、Cookieプロバイダーは成功を返し、このフローのレベルでの各エグゼキューションは alternative であるため、他のエグゼキューションは実行されず、ログインに成功します。 -

フローの2番目のエグゼキューションは、

Kerberosエグゼキューションです。このオーセンティケーターはデフォルトで無効になっており、スキップされます。 -

3番目のエグゼキューションは

Identity Provider Redirectorです。アイデンティティー・ブローカリングの別のIdPに自動的にリダイレクトするように、Actions>Configのリンクから設定できます。 -

次のエグゼキューションは

Formsと呼ばれるサブフローです。このサブフローは alternative とマークされているので、Cookie認証タイプが成功すると実行されません。このサブフローには、実行する必要のある追加の認証タイプが含まれています。サブフローのエグゼキューションはロードされ、同じ処理ロジックが発生します。 -

Formsサブフローでの最初の実行は、

Username Password Formです。この認証タイプは、ユーザー名とパスワードのページを表示します。 required とされているため、ユーザーは有効なユーザー名とパスワードを入力する必要があります。 -

Formsサブフローの2番目のエグゼキューションは、新しいサブフローである

Browser - Conditional OTPサブフローです。このサブフローは conditional であるため、実行されるかどうかは、Condition - User Configuredのエグゼキューションの評価結果に依存します。そうである場合、このサブフローのエグゼキューションがロードされ、同じ処理ロジックが発生します。 -

次のエグゼキューションは

Condition - User Configuredです。これにより、フロー内の他のエグゼキューションがユーザーに対して設定されているかどうかが確認されます。つまり、Browser - Conditional OTPサブフローは、ユーザーがOTPクレデンシャルを設定している場合にのみ実行されます。 -

最後のエグゼキューションは

OTP Formです。これは required としてマークされていますが、 conditional サブフローでのセットアップのため、ユーザーがOTPクレデンシャルをセットアップしている場合にのみ実行されます。そうでない場合、ユーザーにはOTPフォームが表示されません。

フローの作成

このセクションでは、フローの仕組みと独自のフローの作成方法について詳しく説明します。独自のフローを設計する際には、重要な機能とセキュリティーの考慮事項があることに注意してください。不正なフローが作成されると、誰もログインできなくなるか、意図よりも少ない検証でユーザーがログインできてしまうか、または単にエラーになります。

次のいずれかで、フローを作成できます。

-

既存のフローをコピーして変更します。これを行うには、既存のフロー(たとえば、

Browserフロー)を選択し、Copyボタンを押します。次に、新しいフローの名前を設定するように求められます(作成する前に)。 -

新しいフローを最初から作成します。これを行うには、

Newボタンを押します。これはより一般的なケースであるため、この例で使用します。

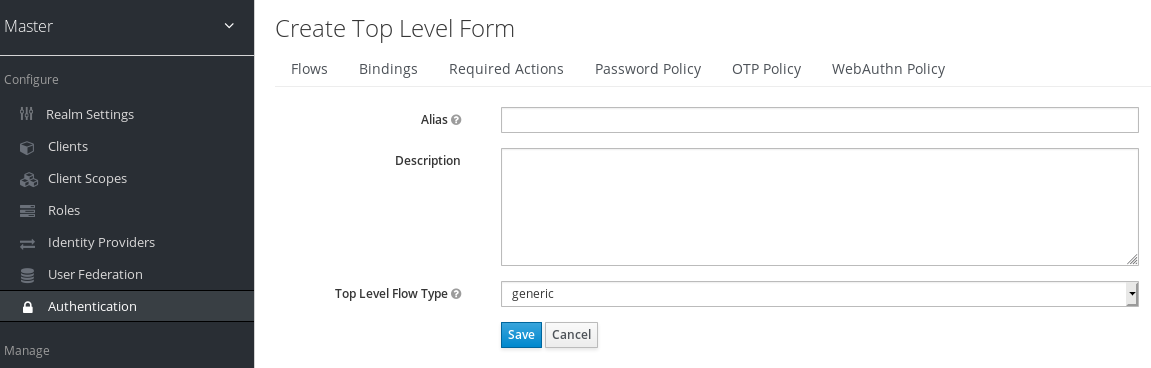

新しいフローを作成するときは、トップレベルのフローを作成する必要があります。

次のオプションがあります。

- Alias

-

フローの名前。

- Description

-

フローに設定できる説明。

- Top Level Flow Type

-

フローのタイプ。タイプ

clientは、クライアント(アプリケーション)の認証にのみ使用されます。それ以外の場合には、genericを選択します。

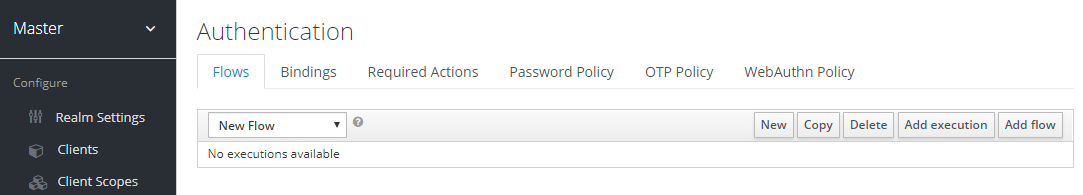

フローが作成されると、 New ボタンと Copy ボタンに加えて、 Delete 、 Add execution 、 Add flow ボタンがクリックできます。

最終的にフローが行うことは、フローとサブフローの構造、それらのフローのエグゼキューション、およびサブフローとエグゼキューションに設定された要件によって決まります。

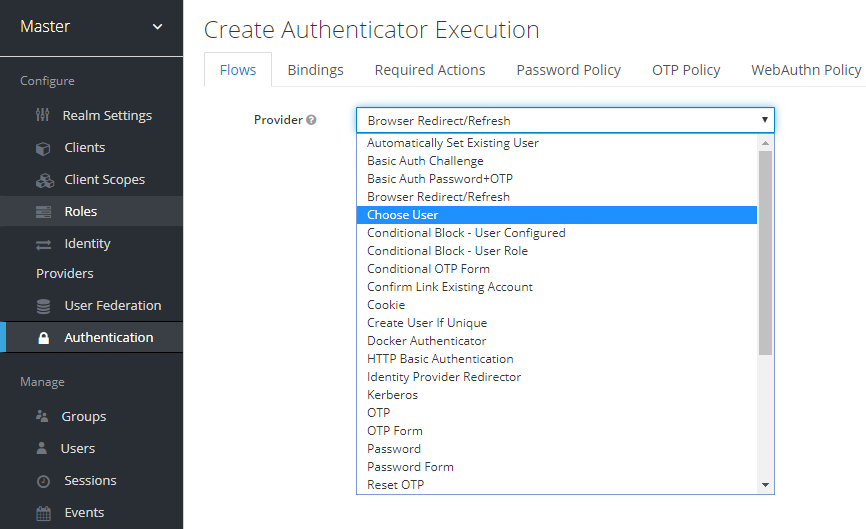

Add execution ボタンで実行をエグゼキューションできます。エグゼキューションには、リセットメールの送信からOTPの検証まで、さまざまなアクションがあります。 Provider の隣のツールチップ(小さなクエスチョン・マーク)にカーソルを合わせると、エグゼキューションが実行する内容が説明されます。

これらは、 自動的エグゼキューション と 対話的エグゼキューション に分けることができます。 自動的エグゼキューション は Cookie エグゼキューションに似ており、フローで遭遇したときに自動的にアクションを実行します。 対話的エグゼキューション は、通常、ユーザー入力を取得するためにフローを停止します。正常に実行されたエグゼキューションは、 success ステータスを取得します。これは、フローが成功したかどうかの一部であるため、重要です。たとえば、空の Browser フローでは誰もログインできません。そのため、成功として評価されるエグゼキューションが少なくとも1つ、たとえば正しく入力されて送信される Username Password Form が必要です。

サブフローは、 Add flow ボタンを使用してトップレベルのフローに追加できます。このボタンは、 Create Top Level Form ページに非常によく似た Create Execution Flow ページを開きます。唯一の違いは、 Flow Type が generic (前と同様)または form のいずれかになることです。 form タイプは、組み込みの Registration フローに対して行われるように、ユーザーに対して単一のフォームを生成するサブフローを構築するために使用されます。サブフローは、含まれるエグゼキューションの評価方法に応じて成功として評価される特別なタイプの実行です(これには、含まれるサブフローの評価も含まれます)。そして、この評価のロジックは、エグゼキューションとサブフローの要件に依存します。

これを完全に理解するには、フローを評価するときに要件がどのように機能するかについて、より完全な説明が必要です(これはサブフローにも適用されます)。詳しくは エグゼキューション要件のセクション を参照してください。

エグゼキューションを追加した後、要件が正しい値に設定されていることを確認する必要があることに注意してください。必要な要件が1つしかない場合でも、設定されていない可能性があります。

フローを構築するとき、フローに追加されるすべての要素の右側に Actions メニューがあります。フローに追加されたすべての要素には、このメニューに Delete オプションがあり、フローから削除できます。実行には、 Identity Provider Redirector の場合のように、エグゼキューションを設定するための Config メニューオプションを含めることができます。サブフローには、 Add execution および Add flow メニューオプションを使用して、エグゼキューションとサブフローを追加することもできます。

最後に、実行の順序が重要であるため、名前の左側に設定された上下ボタンを使用して、それぞれのフロー内でエグゼキューションとサブフローを上下に移動できます。

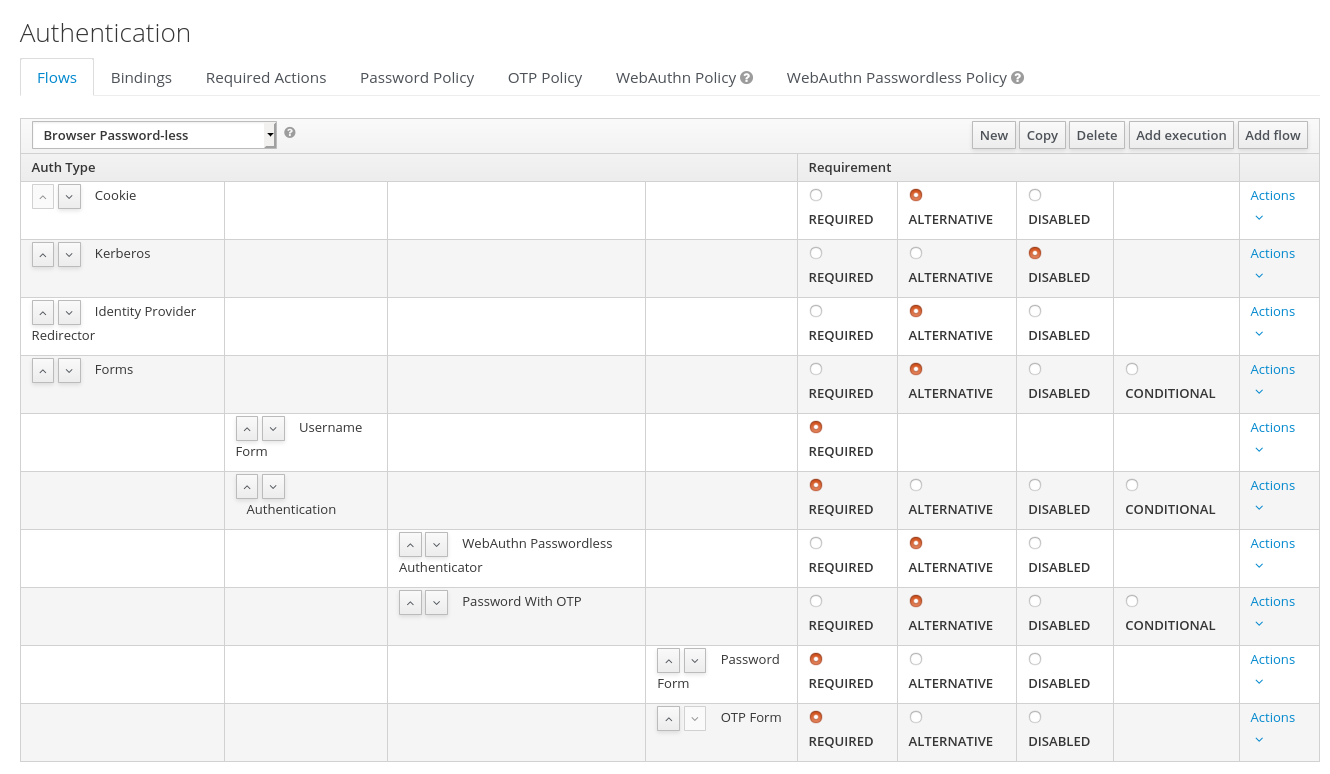

パスワードレスのブラウザー・ログイン・フローの作成

フローの作成を説明するために、このセクションでは、より高度なブラウザー・ログイン・フローの作成について説明します。このフローの目的は、ユーザーがWebAuthn、およびパスワードとOTPを使用した2要素認証を使用して、パスワードなしでログインすることを選択できるようにすることです。作成するフローは標準のブラウザー・ログインに似ていますが、ユーザー名の選択に到達すると分岐します。ただし、フローをコピーする代わりに、最初からフローを作成します。

-

レルムを選択し、Authenticationのリンクをクリックします

-

"new"を選択し、新しいフローに特有のAlias(つまり"Browser Password-less")を指定します

-

"Add execution",を選択し、ドロップダウンを使用して"Cookie"を選択します。"Save"を押した後、その要件を Alternative に設定します。

-

"Add execution"を選択し、ドロップダウンを使用して"Kerberos"を選択します。

-

"Add execution"を選択し、ドロップダウンを使用して"Identity Provider Redirector"を選択します。"Save"を押した後、その要件を Alternative に設定します。

-

"Add flow"を選択し、代理のAliasを選択します。たとえば、"Forms"。"Save"を押した後、その要件を Alternative に設定します。

-

"Forms"サブフローの右側にある

Actionsメニューを使用して、"Add execution"を選択します。ドロップダウンを使用して、"Username Form"を選択します。"Save"を押した後、その要件を Required に設定します。

Username formは、"Browser"フローのUsername Password Formに似ていますが、ユーザー名のみを要求するため、ユーザーはパスワードレス・ログインを実行できます。ただし、これにより必然的にKeycloakサーバーでのユーザー列挙攻撃が可能であることに注意してください。これは利便性に対して避けられないセキュリティー・リスクであるため、このフローでは攻撃者がパスワードを推測するだけでは入れないようにしなければなりません。

-

"Forms"サブフローの右側にある

Actionsメニューを使用して、"Add flow"を選択します。代理のAlias(たとえば、"Authentication")を選択します。"Save"を押した後、その要件を Required に設定します。 -

"Authentication"サブフローの右側にある

Actionsメニューを使用して、"Add execution"を選択します。ドロップダウンを使用して、"Webauthn Passwordless Authenticator"を選択します。"Save"を押した後、その要件を Alternative に設定します。 -

"Authentication"サブフローの右側にある

Actionsメニューを使用して、"Add flow"を選択します。代理のAlias(たとえば、"Password with OTP")を選択します。"Save"を押した後、その要件を Alternative に設定します。 -

"Password with OTP"サブフローの右側にある

Actionsメニューを使用して、"Add execution"を選択します。ドロップダウンを使用して、"Password Form"を選択します。"Save"を押した後、その要件を Required に設定します。 -

"Password with OTP"サブフローの右側にある

Actionsメニューを使用して、"Add execution"を選択します。ドロップダウンを使用して、"OTP Form"を選択します。"Save"を押した後、その要件を Required に設定します。 -

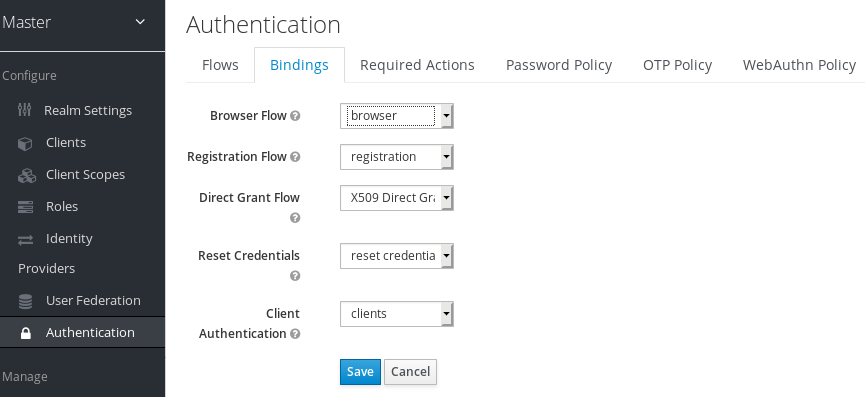

"Bindings"メニューで、ブラウザーフローを"Browser"から"Browser Password-less"に変更します

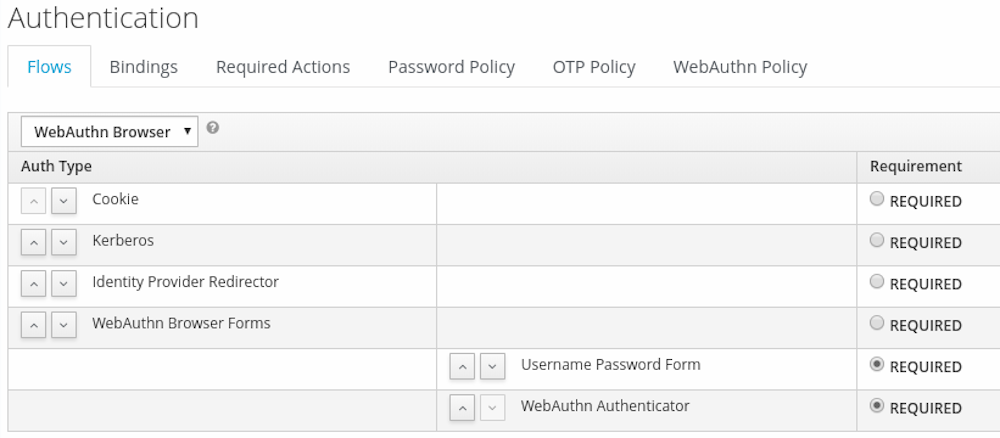

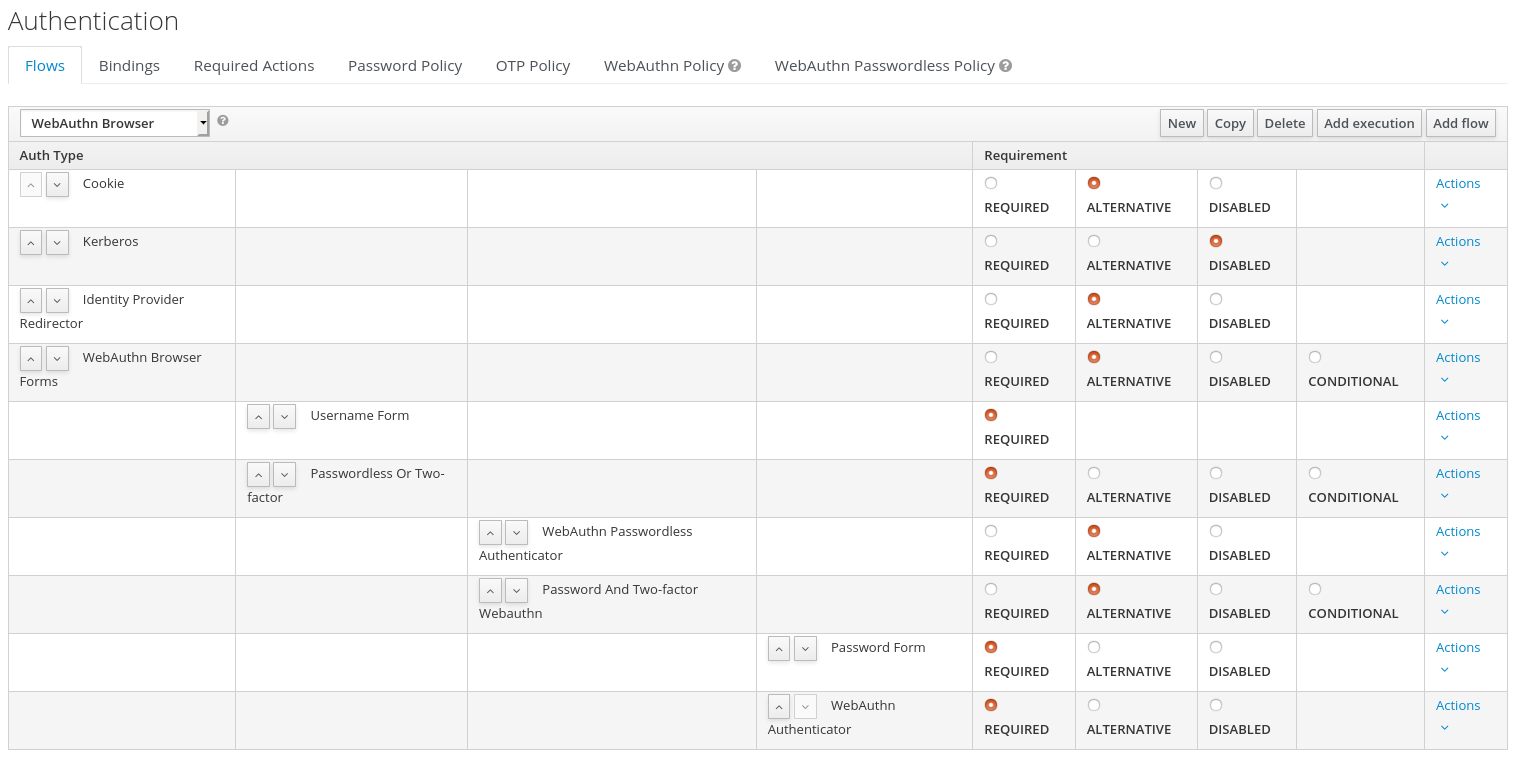

生成される最終的なフローは次のとおりです。

ユーザー名を入力すると、このフローは次のように機能します。

-

ユーザーがWebAuthnパスワードレス・クレデンシャルを記録している場合、ユーザーはそれらのいずれかを使用して直接ログインできます。これがパスワードレス・ログインです。ユーザーは"Password with OTP"を選択することもできます。"WebAuthn"エグゼキューションと"Password with OTP"フローが Alternative に設定されているため、ユーザーはこれを行うことができます。これらが Required に設定されている場合、ユーザーはWebAuthn、パスワード、およびOTPを入力する必要があります。

-

ユーザーが"WebAuthn passwordless"認証のスクリーンで

Try another wayリンクを選択した場合、ユーザーは"Password"と"Security Key"(WebAuthnパスワードレス)から選択することが出来ます。パスワードを選択した場合、ユーザーは続けて紐づけられたOTPでログインする必要があります。ユーザーがWebAuthnクレデンシャルを持たない場合、ユーザーにWebAuthnクレデンシャルがない場合は、最初にパスワードを入力し、次にOTPを入力する必要があります。ユーザーにOTPクレデンシャルがない場合は、記録するように求められます。

WebAuthnパスワードレスのエグゼキューションは Required ではなく Alternative に設定されているため、このフローではユーザーにWebAuthnのクレデンシャルの登録を求めることはありません。ユーザーにWebAuthnのクレデンシャルを登録させるには、管理者が必須アクションを追加する必要があります。これは最初にレルムで Webauthn Register Passwordless の必須アクションが有効になっていることを確認して(WebAuthnドキュメントを参照)、次にユーザーのクレデンシャル管理メニューの Credential Reset の部分を使用して必須アクションを設定します。

このようなより高度なフローを作成すると、微妙な副作用が生じる可能性があります。たとえば、ユーザーのパスワードをリセットする機能を有効にする場合、パスワード・フォームからアクセスできます。デフォルトの"Reset Credentials"のフローでは、ユーザーはユーザー名を入力する必要があります。"Browser Password-less"フローの前半でユーザー名を既に入力しているため、これはKeycloakには不要であり、ユーザー・エクスペリエンスの観点からは最適ではありません。これを修正するには、次のことができます。

-

"Reset Credentials"フローをコピーし、名前を"Reset Credentials for password-less"などに設定します。

-

"Choose user"のエグゼキューションの右側にある

Actionsメニューを使用し、"Delete"を選択します -

"Bindings"メニューで、クレデンシャルのリセットフローを"Reset Credentials"から"Reset Credentials for password-less"に変更します。

Kerberos

Keycloakは、SPNEGOプロトコルを介したKerberosチケットによるログインをサポートしています。セッションにログインするときにユーザーが認証された後、Webブラウザーを介して透過的に認証するために、SPNEGO(単一および保護されたGSSAPIネゴシエーション・メカニズム)が使用されます。Web以外の場合やログイン中にチケットが利用できない場合、KeycloakはKerberosのユーザー名/パスワードによるログインもサポートしています。

Web認証の一般的なユースケースは次のとおりです。

-

ユーザーは自分のデスクトップ(Kerberosの統合が有効なActive Directoryドメイン内のWindowsマシンまたはLinuxマシンなど)にログインします。

-

ユーザーはブラウザー(IE/Firefox/Chrome)を使用して、Keycloakによって保護されたWebアプリケーションにアクセスします。

-

アプリケーションはKeycloakログインにリダイレクトされます。

-

Keycloakは、ステータス401とHTTPヘッダー

WWW-Authenticate: NegotiateとともにHTMLログイン画面をレンダリングします -

ブラウザーは、デスクトップ・ログインからのKerberosチケットがある場合、ヘッダー

Authorization: Negotiate 'spnego-token'にデスクトップ・サインオン情報をセットしてKeycloakに転送します。 それ以外の場合は、ログイン画面が表示されます。 -

Keycloakは、ブラウザーから送信されたトークンを検証し、ユーザーを認証します。LDAP(Kerberos認証をサポートするLDAPFederationProviderの場合)からユーザーデータをプロビジョニングするか、ユーザーにプロファイルを更新し、データを事前に入力させることができます(KerberosFederationProviderの場合)。

-

Keycloakはユーザーをアプリケーションに戻します。Keycloakとアプリケーションの間の通信は、OpenID ConnectまたはSAMLメッセージを介して行われます。KeycloakがKerberosを通じて認証されたという事実は、アプリケーションから隠されています。したがって、KeycloakはKerberos/SPNEGOログインのブローカーとして機能します。

セットアップには3つの主要な部分があります。

-

Kerberosサーバー(KDC)のセットアップと設定

-

Keycloakサーバーのセットアップと設定

-

クライアントマシンのセットアップと設定

Kerberosサーバーのセットアップ

これはプラットフォームに依存します。正確な手順は、使用するOSとKerberosベンダーによって異なります。Kerberosサーバーのセットアップと設定の正確な方法については、Windows Active Directory、MIT Kerberos、およびOSのドキュメントを参照してください。

少なくとも次のことが必要です。

-

一部のユーザー・プリンシパルをKerberosデータベースに追加します。KerberosとLDAPを統合することもできます。つまり、ユーザー・アカウントはLDAPサーバーからプロビジョニングされます。

-

"HTTP"サービスのサービス・プリンシパルを追加します。たとえば、Keycloakサーバーが

www.mydomain.orgで動作している場合、MYDOMAIN.ORGがKerberosレルムになると仮定して、プリンシパルHTTP/www.mydomain.org@MYDOMAIN.ORGを追加する必要があります。たとえば、MIT Kerberosでは、"kadmin"セッションを実行できます。MIT Kerberosと同じマシン上にいる場合は、次の単純なコマンドを使用します。

sudo kadmin.local次に、以下のコマンドで、HTTPプリンシパルを追加し、キーをkeytabファイルにエクスポートします。

addprinc -randkey HTTP/www.mydomain.org@MYDOMAIN.ORG

ktadd -k /tmp/http.keytab HTTP/www.mydomain.org@MYDOMAIN.ORGkeytabファイル /tmp/http.keytab は、Keycloakサーバーが実行されるホスト上でアクセス可能である必要があります。

Keycloakサーバーのセットアップと設定

Kerberosクライアントをマシンにインストールする必要があります。これもプラットフォームに依存します。Fedora、Ubuntu、またはRHELを使用している場合は、Kerberosクライアントとその他のいくつかのユーティリティーを含む freeipa-client パッケージをインストールできます。Kerberosクライアントを設定してください(Linuxの場合は /etc/krb5.conf にあります)。Kerberosレルムを配置し、少なくともサーバーが稼働するHTTPドメインを設定する必要があります。レルムMYDOMAIN.ORGの例では、 domain_realm セクションを次のように設定することができます。

[domain_realm]

.mydomain.org = MYDOMAIN.ORG

mydomain.org = MYDOMAIN.ORG次に、HTTPプリンシパルを使用してkeytabファイルをエクスポートし、そのファイルがKeycloakサーバーが実行されているプロセスにアクセス可能であることを確認する必要があります。プロダクションでは、このプロセスだけで読み込めるのであれば理想的ですが、他のファイルも読み込めるわけではありません。上記のMIT Kerberosの例では、すでにkeytabを /tmp/http.keytab にエクスポートしています。KDCとKeycloakが同じホスト上で実行されている場合、そのファイルはすでに使用可能です。

SPNEGO処理を有効にする

Keycloakでは、デフォルトでSPNEGOプロトコルのサポートが有効になっていません。したがって、ブラウザーフローに移動して Kerberos を有効にする必要があります。

Kerberos のrequirementを disabled から alternative または required に切り替えます。 alternative は、基本的にKerberosがオプショナルであることを意味します。ユーザーのブラウザーがSPNEGO/Kerberosで動作するように設定されていない場合、Keycloakは通常のログイン画面に戻ります。requirementを required に設定した場合、すべてのユーザーはブラウザーでKerberosを有効にする必要があります。

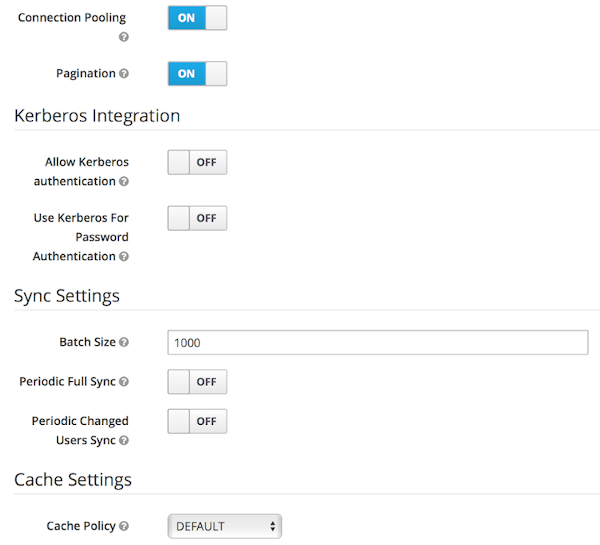

Kerberosユーザー・ストレージ・フェデレーション・プロバイダーを設定する

認証サーバーでSPNEGOプロトコルが有効になったので、KeycloakがKerberosチケットをどのように解釈するかを設定する必要があります。これは、ユーザー・ストレージ・フェデレーションを介して行われます。Kerberos認証をサポートする2つの異なるフェデレーション・プロバイダーがあります。

LDAPサーバーを背後にしてKerberosで認証する場合は、最初にLDAPフェデレーション・プロバイダーを設定する必要があります。LDAPプロバイダーの設定ページを見ると、 Kerberos Integration セクションが表示されます。

Allow Kerberos authentication スイッチをオンにすると、KeycloakはKerberosプリンシパルを使用してユーザーに関する情報を検索し、Keycloak環境にインポートすることができます。

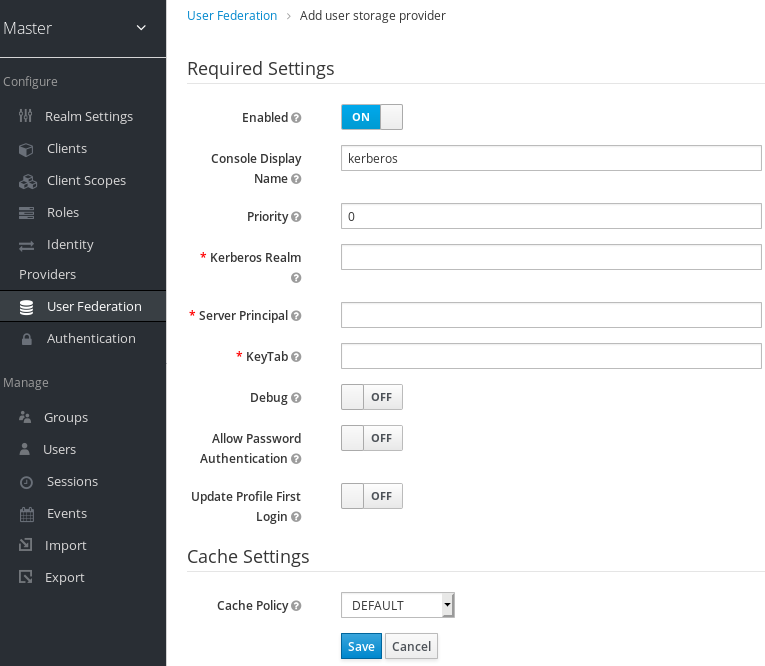

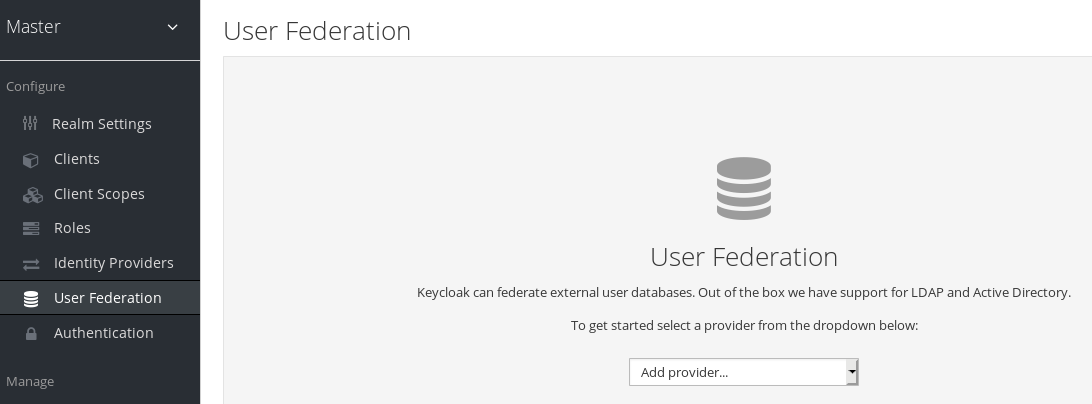

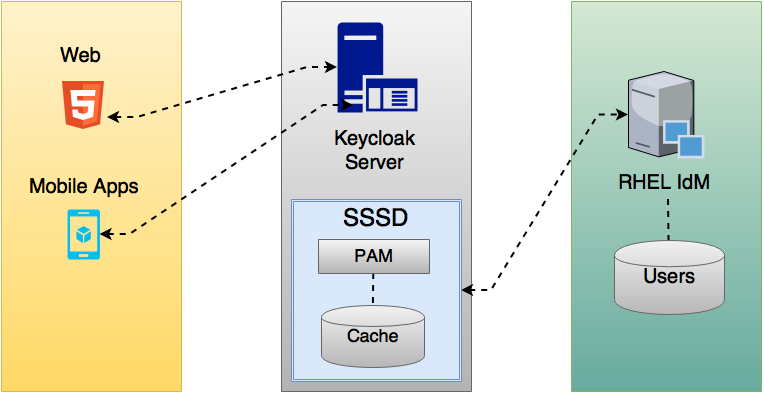

KerberosソリューションがLDAPサーバーの背後にない場合は、 Kerberos ユーザー・ストレージ・フェデレーション・プロバイダーを使用する必要があります。 User Federation の左メニュー項目に移動し、 Add provider 選択ボックスから Kerberos を選択します。

このプロバイダーは、単純なプリンシパル情報のためにKerberosチケットを解析し、ローカルのKeycloakデータベースへの細かいインポートを行います。名、姓、電子メールなどのユーザー・プロファイル情報はプロビジョニングされません。

クライアントマシンのセットアップと設定

クライアントはKerberosクライアントをインストールし、上記のようにkrb5.confを設定する必要があります。さらに、ブラウザーでSPNEGOログインを有効にする必要があります。そのブラウザーを使用している場合は、KerberosのためのFirefoxの設定を参照してください。URI .mydomain.org は、 network.negotiate-auth.trusted-uris 設定オプションで許可する必要があります。

Windowsドメインでは、通常、WindowsドメインのSPNEGO認証にIEがすでに参加できるため、クライアントは特別な設定を行う必要はありません。

クレデンシャルの委任

Kerberos 5は、クレデンシャルの委任の概念をサポートしています。このシナリオでは、アプリケーションがKerberosチケットにアクセスして、Kerberosでセキュリティー保護されている他のサービスとやりとりすることができます。KeycloakサーバーでSPNEGOプロトコルが処理されるため、Keycloakサーバーからアプリケーションに送信されるOpenID Connectトークンクレーム内のGSSクレデンシャルか、SAMLアサーション属性を伝播する必要があります。このクレームをトークンまたはアサーションに挿入するには、各アプリケーションで gss delegation credential と呼ばれるビルトイン・プロトコル・マッパーを有効にする必要があります。これは、アプリケーションのクライアント・ページの Mappers タブで有効になります。詳細については、プロトコル・マッパーの章を参照してください。

アプリケーションは、他のサービスに対してGSSコールを使用する前に、Keycloakから受け取ったクレームをデシリアライズする必要があります。クレデンシャルをアクセストークンからGSSクレデンシャル・オブジェクトにデシリアライズしたら、このクレデンシャルを GSSManager.createContext メソッドに渡して、次の例のようにGSSContextを作成する必要があります。

// Obtain accessToken in your application.

KeycloakPrincipal keycloakPrincipal = (KeycloakPrincipal) servletReq.getUserPrincipal();

AccessToken accessToken = keycloakPrincipal.getKeycloakSecurityContext().getToken();

// Retrieve kerberos credential from accessToken and deserialize it

String serializedGssCredential = (String) accessToken.getOtherClaims().

get(org.keycloak.common.constants.KerberosConstants.GSS_DELEGATION_CREDENTIAL);

GSSCredential deserializedGssCredential = org.keycloak.common.util.KerberosSerializationUtils.

deserializeCredential(serializedGssCredential);

// Create GSSContext to call other kerberos-secured services

GSSContext context = gssManager.createContext(serviceName, krb5Oid,

deserializedGssCredential, GSSContext.DEFAULT_LIFETIME);これを詳細に示した例があります。Keycloakのサンプル配布物またはデモ配布ダウンロードの examples/kerberos にあります。サンプルソースを ここ で直接チェックすることもできます。

krb5.conf ファイルで 転送可能な Kerberosチケットを設定し、ブラウザーに委任されたクレデンシャルのサポートを追加する必要があることに注意してください。

| クレデンシャルの委任にはいくつかのセキュリティー上の影響があります。本当に必要な場合にのみ使用してください。HTTPSと一緒に使用することを強くお勧めします。詳細については、 この記事 の例を参照してください。 |

クロスレルム・トラスト

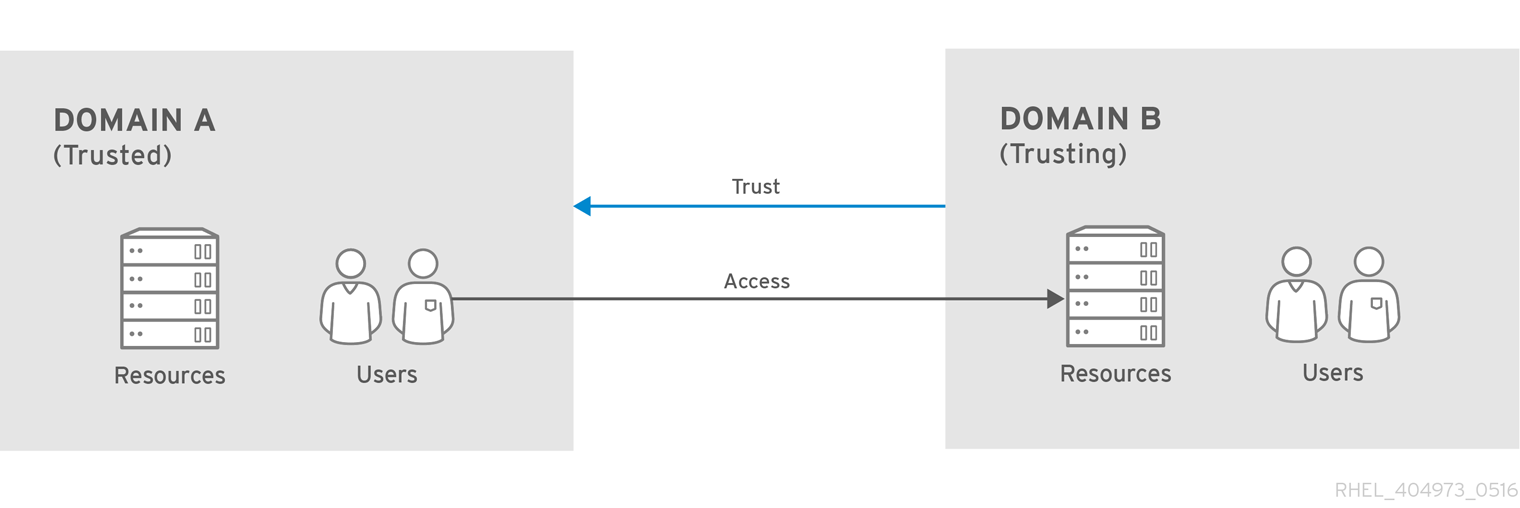

Kerberos V5プロトコルでは、 realm はKerberosデータベース(通常はLDAPサーバー)で定義されたKerberosプリンシパルのセットです。Kerberosプロトコルには、クロスレルム・トラストという概念があります。たとえば、2つのケルベロス・レルムAとBがある場合、クロスレルム・トラストは、レルムAのユーザーがレルムBのリソース(サービス)にアクセスできるようにします。つまり、レルムBはレルムAを信頼します。

Keycloakサーバーは、クロスレルム・トラストをサポートしています。これを達成するために必要なことがいくつかあります。

-

クロスドメイン・トラストのためにKerberosサーバーを設定します。この手順は、使用された具体的なKerberosサーバー実装に依存します。一般に、レルムAとBの両方のKerberosデータベースにKerberosプリンシパル

krbtgt/B@Aを追加する必要があります。このプリンシパルは両方のKerberosレルムで同じキーを持つ必要があります。これは通常、プリンシパルが同じパスワード、キーバージョン番号を持ち、両方のレルムで同じ暗号が使用されている場合に実現されます。詳細については、Kerberosサーバーのマニュアルを参照することをお勧めします。

クロスレルム・トラストは、デフォルトでは単方向です。レルムAとレルムBを双方向に信頼させたい場合は、両方のKerberosデータベースにプリンシパル krbtgt/A@B を追加する必要があります。ただし、信頼はデフォルトでは推移的です。レルムBがレルムAを信頼し、レルムCがレルムBを信頼する場合、レルムCは利用可能なプリンシパル krbtgt/C@A を必要とせずに、レルムAを自動的に信頼します。Kerberosクライアント側で、クライアントがトラストパスを見つけることができるように設定するには、いくつかの追加の設定(例えば capaths )が必要な場合があります。詳細については、Kerberosのマニュアルを参照してください。

|

-

Keycloakサーバーの設定

-

KerberosサポートでLDAPストレージ・プロバイダーを使用する場合は、次の例のようにレルムBのサーバー・プリンシパルを設定する必要があります:

HTTP/mydomain.com@B。KeycloakサーバーがSPNEGOフローを実行してからユーザーを見つけることができる必要があるため、レルムAのユーザーがKeycloakに対して正常に認証されるようにするには、LDAPサーバーがレルムAからユーザーを検出できる必要があります。 たとえば、kerberosプリンシパル・ユーザーjohn@Aが、uid=john,ou=People,dc=example,dc=comのようなLDAP DNの下で、LDAPのユーザーとして利用可能でなければなりません。レルムAとレルムBの両方のユーザーが認証されるようにするには、LDAPがレルムAとレルムBの両方からユーザーを検出できるようにする必要があります。この制限を将来のバージョンで改善する計画があり、その場合は別々のレルムに対して別々のLDAPプロバイダーを作成し、両方でSPNEGOが機能することができます。 -

Kerberosユーザー・ストレージ・プロバイダー(通常はLDAP統合なしのKerberos)を使用する場合は、サーバーのプリンシパルを

HTTP/mydomain.com@Bとして設定し、KerberosのレルムAとレルムBの両方のユーザーで認証できる必要があります。

-

| Kerberosユーザー・ストレージ・プロバイダーでは、Kerberosレルム間で競合するユーザーが存在しないようにすることをお勧めします。競合するユーザーが存在する場合、それらは同じKeycloakユーザーに割り当てられます。これも将来のバージョンで改善し、KerberosプリンシパルからKeycloakユーザー名へのより柔軟なマッピングを提供する計画があります。 |

トラブルシューティング

課題がある場合は、追加のログを有効にして問題をデバッグすることをお勧めします。

-

KerberosまたはLDAPフェデレーション・プロバイダーの管理コンソールで

Debugフラグを有効にする -

standalone/configuration/standalone.xmlのロギング・セクションにorg.keycloakカテゴリのTRACEロギングを有効にして、詳細な情報standalone/log/server.logを受け取ります。 -

システム・プロパティー

-Dsun.security.krb5.debug=trueと-Dsun.security.spnego.debug=trueを追加します

X.509クライアント証明書ユーザー認証

Keycloakは、サーバーがMutual SSL認証用に設定されている場合、X.509クライアント証明書によるログインをサポートします。

一般的なワークフローは次のとおりです。

-

クライアントがSSL/TLSチャネルを介して認証リクエストを送信します。

-

SSL/TLSハンドシェイク中に、サーバーとクライアントはx.509/v3証明書を交換します。

-

コンテナ(WildFly)は、証明書のPKIXパスと有効期限を検証します。

-

x.509クライアント証明書オーセンティケーターは、次のようにクライアント証明書を検証します。

-

必要に応じて、CRLおよび(または)CRL配布ポイントを使用して証明書失効ステータスをチェックします。

-

必要に応じて、OCSP(オンライン証明書ステータス・プロトコル)を使用して証明書失効ステータスをチェックします。

-

必要に応じて、証明書内のキー使用が予想されるキー使用と一致するかどうかを検証します。

-

必要に応じて、証明書内の拡張キー使用法が予想される拡張キー使用法と一致するかどうかを検証します。

-

-

上記のチェックのいずれかが失敗した場合、x.509認証は失敗します。

-

それ以外の場合、オーセンティケーターは証明書アイデンティティーを抽出し、既存のユーザーにマッピングします。

-

証明書が既存のユーザーにマップされると、その動作は次のように認証フローによって分岐します。

-

ブラウザーフローでは、サーバーはアイデンティティーを確認するかそれを無視して、代わりにユーザー名/パスワードでサインインすることをユーザーに促します。

-

ダイレクト・グラント・フローの場合、サーバーはユーザーをサインインします。

-

機能

- サポートされている証明書のアイデンティティー・ソース

-

-

正規表現を使用したSubjectDN一致

-

X500 Subject’s e-mail属性

-

Subject Alternative Name Extension(RFC822Name General Name)からのX500 Subject’s e-mail

-

Subject Alternative Name Extensionから取得したX500サブジェクトの別の名前。これは通常UPN(User Principal Name)です。

-

X500 Subject’s Common Name属性

-

正規表現を使用したIssuerDN一致

-

証明書のシリアル番号

-

証明書のシリアル番号とIssuerDN

-

SHA-256証明書のサムプリント

-

PEM形式の完全な証明書

-

- 正規表現

-

証明書アイデンティティーは、正規表現をフィルターとして使用して、SubjectDNまたはIssuerDNのいずれかから抽出できます。たとえば、以下の正規表現はe-mail属性と一致します。

emailAddress=(.*?)(?:,|$)正規表現フィルタリングは、 Identity Source が Match SubjectDN using regular expression か、 Match IssuerDN using regular expression のどちらかにセットされている場合にのみ適用されます。

- 既存のユーザーに証明書のアイデンティティーをマッピングする

-

証明書アイデンティティー・マッピングは、抽出されたユーザー・アイデンティティーを既存のユーザーのユーザー名、電子メール、または証明書アイデンティティーと一致する値を持つカスタム属性にマップするように設定できます。たとえば、

Identity sourceを Subject’s e-mail に、User mapping methodに Username or email に設定すると、X.509クライアント証明書オーセンティケーターはユーザー名または電子メールで既存のユーザーをルックアップするために、検索基準として証明書のSubjectDNのe-mail属性を使用します。

レルム設定で 電子メールによるログイン を無効にすると、同じルールが証明書認証に適用されることに注意してください。つまり、ユーザーはe-mail属性を使用してログインすることはできません。

|

アイデンティティー・ソースとして Certificate Serial Number and IssuerDN を使用するには、シリアル番号用とIssuerDN用の2つのカスタム属性が必要です。

|

SHA-256 Certificate thumbprint は、SHA-256証明書のサムプリントの小文字での16進数表現です。

|

アイデンティティー・ソースとしての Full certificate in PEM format の使用は、LDAPなどの外部フェデレーション・ソースにマッピングされたカスタム属性に制限されます。この場合、 Always Read Value From LDAP を有効にする必要があります。これは、長さの制限により証明書をKeycloakデータベースに保存できないためです。

|

- その他の機能:拡張された証明書検証

-

-

CRLを使用した失効ステータスの確認

-

CRL/Distributionポイントを使用した失効ステータスの確認

-

OCSP/Responder URIを使用した失効ステータスの確認

-

証明書のKeyUsage検証

-

証明書のExtendedKeyUsage検証

-

X.509クライアント証明書のユーザー認証を有効にする

以下のセクションでは、X.509クライアント証明書認証を有効にするためにWildFly/UndertowとKeycloakサーバーを設定する方法について説明します。

- WildFlyで相互SSLを有効にする

-

WildFlyでSSLを有効にする方法については、 Enable SSL を参照してください。

-

KEYCLOAK_HOME/standalone/configuration/standalone.xmlを開き、新しいレルムを追加します。

-

<security-realms>

<security-realm name="ssl-realm">

<server-identities>

<ssl>

<keystore path="servercert.jks"

relative-to="jboss.server.config.dir"

keystore-password="servercert password"/>

</ssl>

</server-identities>

<authentication>

<truststore path="truststore.jks"

relative-to="jboss.server.config.dir"

keystore-password="truststore password"/>

</authentication>

</security-realm>

</security-realms>ssl/keystore-

ssl要素には、JKSキーストアからサーバー公開鍵ペアをロードする方法を定義するkeystore要素が含まれています。 ssl/keystore/path-

JKSキーストアへのパス。

ssl/keystore/relative-to-

キーストアパスが相対的なパスを定義します。

ssl/keystore/keystore-password-

キーストアを開くためのパスワード。

ssl/keystore/alias(オプション)-

キーストア内のエントリーのエイリアス。キーストアに複数のエントリーが含まれている場合に設定します。

ssl/keystore/key-password(オプション)-

秘密鍵のパスワード(キーストアのパスワードと異なる場合)。

authentication/truststore-

インバウンド/アウトゴーイング接続のリモート側が提示する証明書を検証するためにトラストストアをロードする方法を定義します。通常、トラストストアには、信頼できる認証局の証明書のコレクションが含まれています。

authentication/truststore/path-

信頼できるCA(認証局)の証明書を含むJKSキーストアへのパス。

authentication/truststore/relative-to-

トラストストア・パスが相対的なパスを定義します。

authentication/truststore/keystore-password-

トラストストアを開くためのパスワード。

- httpsリスナーを有効にする

-

WildFlyでHTTPSを有効にする方法については、 HTTPSリスナー を参照してください。

-

<https-listener>要素を次のように追加します。

-

<subsystem xmlns="urn:jboss:domain:undertow:11.0">

....

<server name="default-server">

<https-listener name="default"

socket-binding="https"

security-realm="ssl-realm"

verify-client="REQUESTED"/>

</server>

</subsystem>https-listener/security-realm-

値は、前のセクションのレルムの名前と一致する必要があります。

https-listener/verify-client-

REQUESTEDに設定した場合、サーバーは任意でクライアント証明書を要求します。REQUIREDに属性を設定すると、クライアント証明書が提供されていない場合、サーバーはインバウンド接続を拒否します。

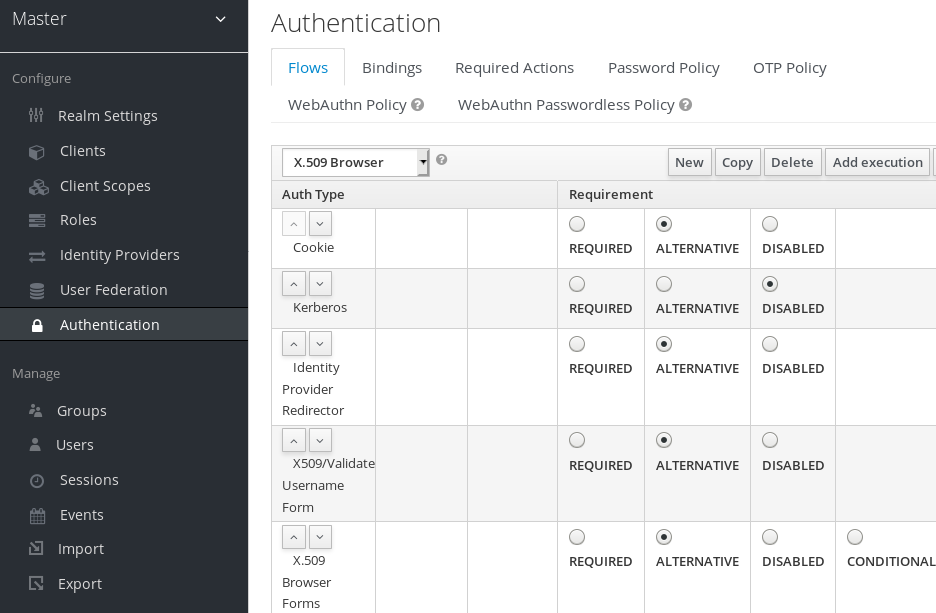

ブラウザーフローへのX.509クライアント証明書認証の追加

-

レルムを選択し、Authenticationのリンクをクリックし、"Browser"フローを選択します。

-

ビルトインの "Browser" フローのコピーを作成します。新しいフローに特有の名前、すなわち、 "X.509 Browser" を付けることをお勧めします。

-

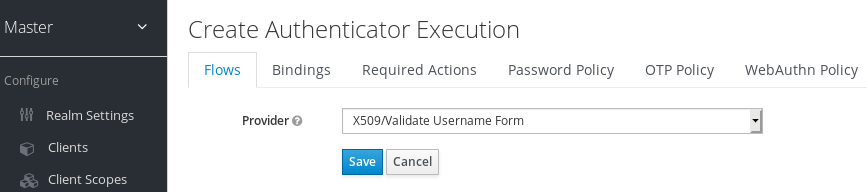

ドロップダウンを使用して、コピーされたフローを選択し、 "Add execution" をクリックします。

-

ドロップダウンを使用して"X509/Validate Username Form"を選択し、"Save"をクリックします。

-

上(下)の矢印を使用して、"X509/Validate Username Form"の順序を"Browser Forms"の上に移動させて、requirementを"ALTERNATIVE"に設定します。

-

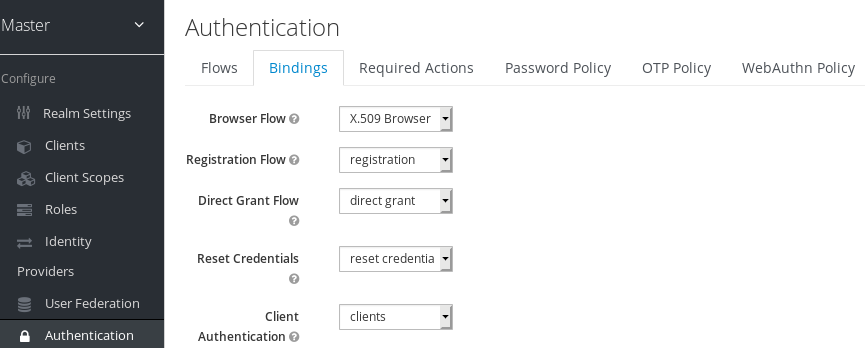

"Bindings"タブを選択し、"Browser Flow"のドロップダウンを見つけます。ドロップダウンから新しく作成したX509 browser flowを選択し、"Save"をクリックします。

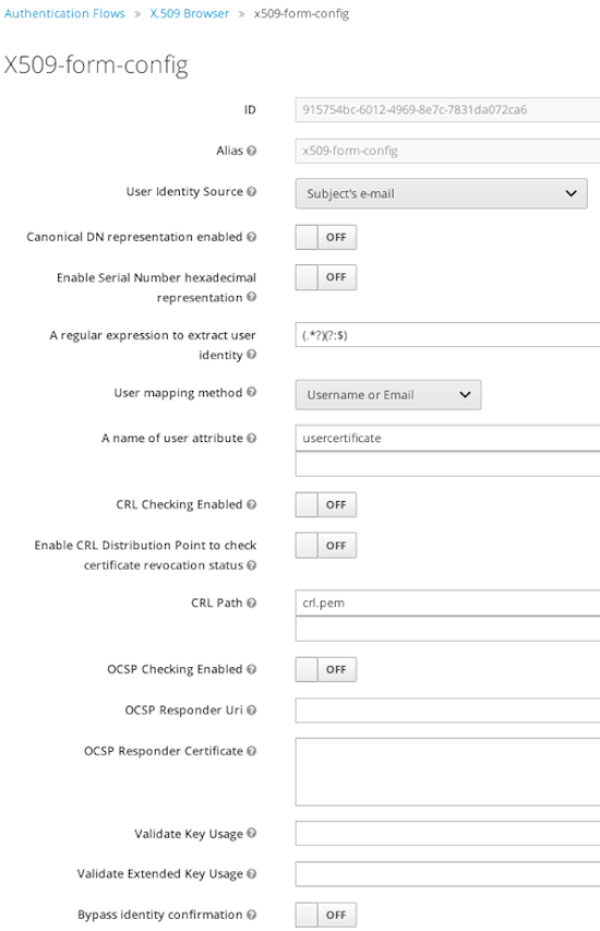

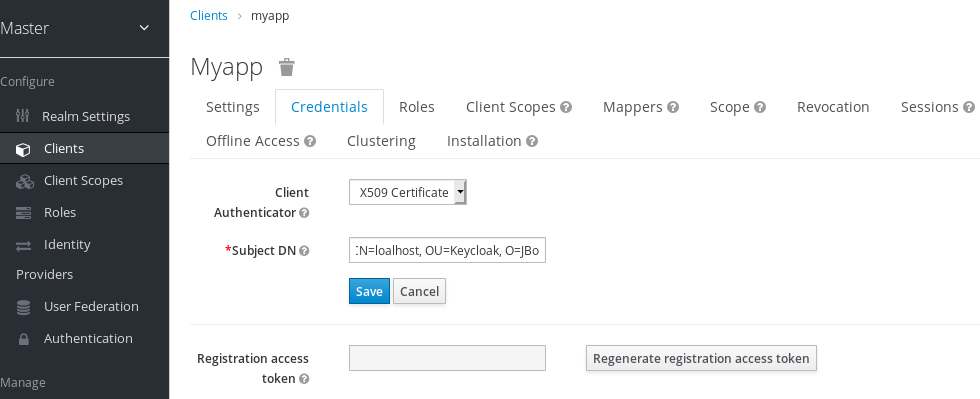

- X.509クライアント証明書認証の設定

-

User Identity Source-

クライアント証明書からユーザー・アイデンティティーを抽出する方法を定義します。

Canonical DN representation enabled(オプション)-

標準形式を使用して識別名を決定するかどうかを定義します。形式については、公式 Java API documentation で詳しく説明されています。このオプションは、2つのユーザー・アイデンティティー・ソースの Match SubjectDN using regular expression と Match IssuerDN using regular expression にのみ影響します。新しいKeycloakインスタンスをセットアップする場合は、このオプションを有効にすることをお勧めします。既存のKeycloakインスタンスとの互換性を維持するには、このオプションを無効のままにします。

Enable Serial Number hexadecimal representation(オプション)-

シリアル番号の16進表現を使用するオプション。 RFC5280, Section-4.1.2.2 を参照してください。符号ビットが1に設定されたシリアル番号は、00オクテットで埋められる必要があります。例えば。 RFC5280に従って、10進数値が 161 のシリアル番号、または16進数表現の a1 は 00a1 としてエンコードする必要があります。詳細については、 RFC5280, appendix-B を参照してください。

A regular expression(オプション)-

証明書アイデンティティーを抽出するフィルターとして使用する正規表現を定義します。正規表現には1つのグループが含まれている必要があります。

User Mapping Method-

既存のユーザーに証明書アイデンティティーを一致させる方法を定義します。 Username or e-mail は、ユーザー名または電子メールから既存のユーザーを検索します。 Custom Attribute Mapper は、証明書アイデンティティーと一致するカスタム属性を持つ既存のユーザーを検索します。カスタム属性の名前は設定可能です。

A name of user attribute(オプション)-

値が証明書IDと照合されるカスタム属性。属性マッピングが複数の値に関連している場合、複数のカスタム属性が関係します。例:'証明書のシリアル番号と発行者DN'。

CRL Checking Enabled(オプション)-

証明書失効リストを使用して証明書の失効ステータスをチェックするかどうかを定義します。

Enable CRL Distribution Point to check certificate revocation status(オプション)-

CDPを使用して証明書失効ステータスをチェックするかどうかを定義します。ほとんどのPKI機関には証明書にCDPが含まれています。

CRL file path(オプション)-

CRLリストを含むファイルへのパスを定義します。

CRL Checking Enabledオプションがオンの場合、この値は有効なファイルへのパスである必要があります。 OCSP Checking Enabled(オプション)-

オンライン証明書ステータス・プロトコルを使用して証明書失効ステータスをチェックするかどうかを定義します。

OCSP Responder URI(オプション)-

証明書内のOCSPレスポンダーURIの値を上書きすることを許可します。

Validate Key Usage(オプション)-

証明書のKeyUsage拡張のビットが設定されているかどうかを確認します。たとえば、 "digitalSignature,KeyEncipherment" は、KeyUsage拡張のビット0と2がアサートされているかどうかを検証します。Key Usageの有効性を無効にするには、パラメータを空のままにします。RFC5280、セクション4.2.1.3を参照してください。サーバーは、発行認証局によってクリティカルであるとフラグが立てられ、キー使用拡張の不一致がある場合にのみ、エラーを発生させます。

Validate Extended Key Usage(オプション)-

Extended Key Usage拡張で定義されている1つ以上の目的を検証します。RFC5280、セクション4.2.1.12を参照してください。Extended Key Usageの検証を無効にするには、パラメータを空のままにします。サーバーは、発行認証局によってクリティカルであるとフラグが立てられ、キー使用拡張の不一致がある場合にのみ、エラーを発生させます。

Bypass identity confirmation-

設定されている場合、X.509クライアント証明書認証は、ユーザーに証明書アイデンティティーの確認を促さず、ユーザーの認証に成功すると自動的にサインインします。

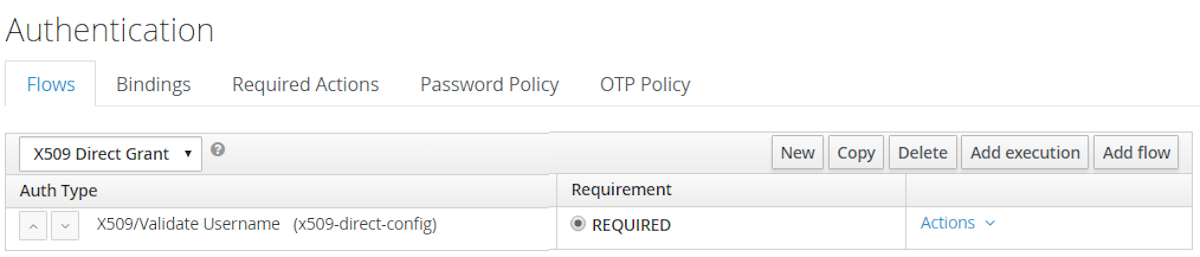

ダイレクト・グラント・フローへのX.509クライアント証明書認証の追加

-

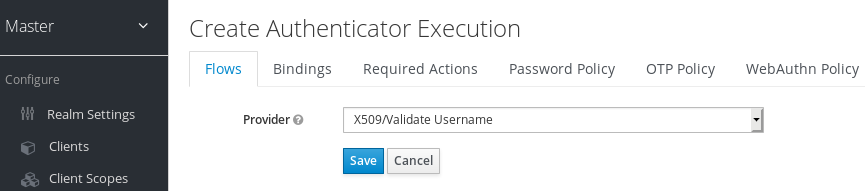

Keycloak管理コンソールを使用して、 "Authentication" をクリックし、 "Direct Grant" フローを選択します。

-

ビルドインの "Direct Grant"フローのコピーを作成します。新しいフローに特有の名前、すなわち、"X509 Direct Grant"を付けることをお勧めします。

-

"Username Validation" と "Password" のオーセンティケーターを削除します。

-

"Add execution" をクリックし、 "X509/Validate Username" を追加し、 "Save" をクリックして実行ステップを親フローに追加します。

-

Requirementを REQUIRED に変更してください。

-

前述のx.509ブラウザーフローのセクションの手順に従って、x509認証設定のセットアップを行います。

-

"Bindings"タブを選択し、"Direct Grant Flow"のドロップダウンを見つけます。ドロップダウンから新しく作成したX509 direct grant flowを選択し、"Save"をクリックします。

クライアント証明書検索

HTTPリクエストがKeycloakサーバーに直接送信されると、WildFly undertowサブシステムはSSLハンドシェイクを確立し、クライアント証明書を抽出します。クライアント証明書は、サーブレット仕様で指定されているHTTPリクエストの属性 javax.servlet.request.X509Certificate に保存されます。Keycloak X509オーセンティケーターは、この属性から証明書を検索できます。

ただし、Keycloakサーバーがロードバランサーまたはリバース・プロキシーの背後にあるHTTPリクエストをリッスンする場合、クライアント証明書を抽出してMutual SSL接続を確立するのはプロキシー・サーバーであるかもしれません。リバース・プロキシーは通常、認証されたクライアント証明書を基礎となるもとのリクエストのHTTPヘッダーに入れ、バックエンドのKeycloakサーバーに転送します。この場合、Keycloakは、Undertowの場合と同様に、HTTPリクエストの属性ではなく、HTTPヘッダーからX.509証明書チェーンをルックアップできる必要があります。

Keycloakがリバース・プロキシーの背後にある場合、通常はKEYCLOAK_HOME/standalone/configuration/standalone.xmlに x509cert-lookup SPIの代替プロバイダーを設定する必要があります。HTTPヘッダーから証明書を検索する default プロバイダーに加えて、次に説明する haproxy と apache という2つの組み込みプロバイダーも追加されています。

HAProxy証明書検索プロバイダー

KeycloakサーバーがHAProxyリバース・プロキシーの背後にある場合、このプロバイダーを使用できます。次のようにサーバーを構成します。

<spi name="x509cert-lookup">

<default-provider>haproxy</default-provider>

<provider name="haproxy" enabled="true">

<properties>

<property name="sslClientCert" value="SSL_CLIENT_CERT"/>

<property name="sslCertChainPrefix" value="CERT_CHAIN"/>

<property name="certificateChainLength" value="10"/>

</properties>

</provider>

</spi>この設定例では、クライアント証明書はHTTPヘッダー SSL_CLIENT_CERT から検索され、チェーンの他の証明書は CERT_CHAIN_0 、 CERT_CHAIN_1 、…、 CERT_CHAIN_9 のようなHTTPヘッダーから検索されます。属性 certificateChainLength はチェーンの最大長です。最後に試行された属性は CERT_CHAIN_9 です。

クライアント証明書とクライアント証明書チェーンのHTTPヘッダーの構成方法と固有名詞の詳細については、HAProxyのドキュメントを参照してください。

Apache証明書検索プロバイダー

KeycloakサーバーがApacheリバース・プロキシーの背後にある場合、このプロバイダーを使用できます。次のようにサーバーを設定します。

<spi name="x509cert-lookup">

<default-provider>apache</default-provider>

<provider name="apache" enabled="true">

<properties>

<property name="sslClientCert" value="SSL_CLIENT_CERT"/>

<property name="sslCertChainPrefix" value="CERT_CHAIN"/>

<property name="certificateChainLength" value="10"/>

</properties>

</provider>

</spi>設定は haproxy プロバイダーと同じです。クライアント証明書とクライアント証明書チェーンのHTTPヘッダーの設定方法とその固有名については、 mod_ssl と mod_headers Apacheのドキュメントを参照してください。

Nginx証明書検索プロバイダー

KeycloakサーバーがNginxリバース・プロキシーの背後にある場合、このプロバイダーを使用できます。次のようにサーバーを構成します。

<spi name="x509cert-lookup">

<default-provider>nginx</default-provider>

<provider name="nginx" enabled="true">

<properties>

<property name="sslClientCert" value="ssl-client-cert"/>

<property name="sslCertChainPrefix" value="USELESS"/>

<property name="certificateChainLength" value="2"/>

</properties>

</provider>

</spi>| NGINX SSL/TLS module はクライアント証明書チェーンを公開しないため、Keycloak NGINX証明書ルックアップ・プロバイダーは Keycloak truststore を使用して再構築しています。keytool CLIを使用してクライアント証明書チェーンを再構築するために必要なすべてのルートCAおよび中間CAを使用して、Keycloakトラストストアにデータを入力してください。 |

クライアント証明書のHTTPヘッダーの設定方法の詳細については、NGINXのドキュメントを参照してください。NGINX設定ファイルの例を以下に示します。

...

server {

...

ssl_client_certificate trusted-ca-list-for-client-auth.pem;

ssl_verify_client optional_no_ca;

ssl_verify_depth 2;

...

location / {

...

proxy_set_header ssl-client-cert $ssl_client_escaped_cert;

...

}

...

}| Keycloak truststore に、trusted-ca-list-for-client-auth.pemのすべての証明書を追加する必要があります。 |

その他のリバース・プロキシーの実装

他のリバース・プロキシーの実装のための組み込みサポートはありません。しかし、他のリバース・プロキシーを apache や haproxy と同様に動作させることができれば、それらのプロバイダーを使用することも可能です。そのような動作ができない場合は、 org.keycloak.services.x509.X509ClientCertificateLookupFactory と org.keycloak.services.x509.X509ClientCertificateLookup プロバイダーの独自の実装を作成する必要があります。独自のプロバイダーを追加する方法については、Server Developer Guideを参照してください。

トラブルシューティング

- HTTPヘッダーのダンプ

-

リバース・プロキシーがKeycloakに送信しているものを表示する場合は、

RequestDumpingHandlerUndertowフィルターを有効にして、server.logファイルを調べます。 - ロギング・サブシステムでTRACEロギングを有効にします。

...

<profile>

<subsystem xmlns="urn:jboss:domain:logging:3.0">

...

<logger category="org.keycloak.authentication.authenticators.x509">

<level name="TRACE"/>

</logger>

<logger category="org.keycloak.services.x509">

<level name="TRACE"/>

</logger>WARNING: Don't use RequestDumpingHandler or TRACE logging in production.

- X.509によるダイレクト・グラント認証

-

次のテンプレートを使用して、リソース・オーナー・パスワード・クレデンシャル・グラントを使用してトークンをリクエストできます。

$ curl https://[host][:port]/auth/realms/master/protocol/openid-connect/token \

--insecure \

--data "grant_type=password&scope=openid profile&username=&password=&client_id=CLIENT_ID&client_secret=CLIENT_SECRET" \

-E /path/to/client_cert.crt \

--key /path/to/client_cert.key[host][:port]-

ダイレクト・グラント・フローを使用してx.509クライアント証明書でユーザーを認証できるように設定されているリモートのKeycloakサーバーのホストとポート番号。

CLIENT_ID-

クライアントID。

CLIENT_SECRET-

コンフィデンシャル・クライアントの場合は、クライアント・シークレット。それ以外の場合は、空のままにします。

client_cert.crt-

相互SSL認証でクライアントのアイデンティティーを確認するために使用される公開鍵証明書。証明書はPEM形式である必要があります。

client_cert.key-

公開鍵ペアの秘密鍵。PEM形式であることも期待されます。

W3C Web Authentication(WebAuthn)

Keycloakは、 W3C Web Authentication(WebAuthn) の限定的なサポートを提供します。KeycloakはWebAuthnの Relying Party(RP) として機能します。

| WebAuthnのサポートはまだ開発中であり、まだ完全ではないことに注意してください。この機能を実験的に使用することをお勧めします。また、このサポートの仕様とユーザー・インターフェイスは変更される場合があります。 |

| WebAuthnの操作が成功するかどうかは、オーセンティケーター、ブラウザー、およびプラットフォームをサポートするユーザーのWebAuthnに依存します。このWebAuthnサポートを使用する場合は、それらのエンティティーがWebAuthn仕様をサポートする範囲を明確にしてください。 |

セットアップ

2FAのWebAuthnサポートのセットアップ手順は次のとおりです。

Webauthnオーセンティケーターの登録の有効化

管理者は、 管理コンソール で次の操作を行います。

-

Authentication → Required Actionsタブを開きます。 -

Registerをクリックします。 -

Required ActionとしてWebauthn Registerを選択します。 -

Enabledチェックボックスをチェックしてください。新しく作成された全てのユーザーにWebAuthnクレデンシャルを登録するよう要求したい場合はDefault Actionチェックボックスにチェックして下さい。

ブラウザーフローへのWebAuthn認証の追加

-

レルムを選択し、

Authenticationのリンクをクリックし、Browserフローを選択します。 -

ビルトインの "Browser" フローのコピーを作成します。新しいフローに特有の名前、たとえば、 "WebAuthn Browser" を付けることをお勧めします。

-

ドロップダウンを使用して、コピーしたフローを選択します

-

Actionsメニューを使用して、WebAuthn Browser Browser - Conditional OTPサブフローを削除します

すべてのユーザーにWebAuthnが必要な場合は以下のようにします。

-

WebAuthn Browser FormsのActionsメニューを使用して、Add executionをクリックします -

ドロップダウンを使用して

WebAuthn Authenticatorを選択し、Saveをクリックします -

Requirementを Required に変更してください。

-

Bindingsメニューで、ブラウザーフローをWebAuthn Browserに変更します

このシナリオでは、ユーザーがWebAuthnのクレデンシャルを持っていなければ、そのユーザーに強制的に登録させる必須アクションが設定されることに注意してください。

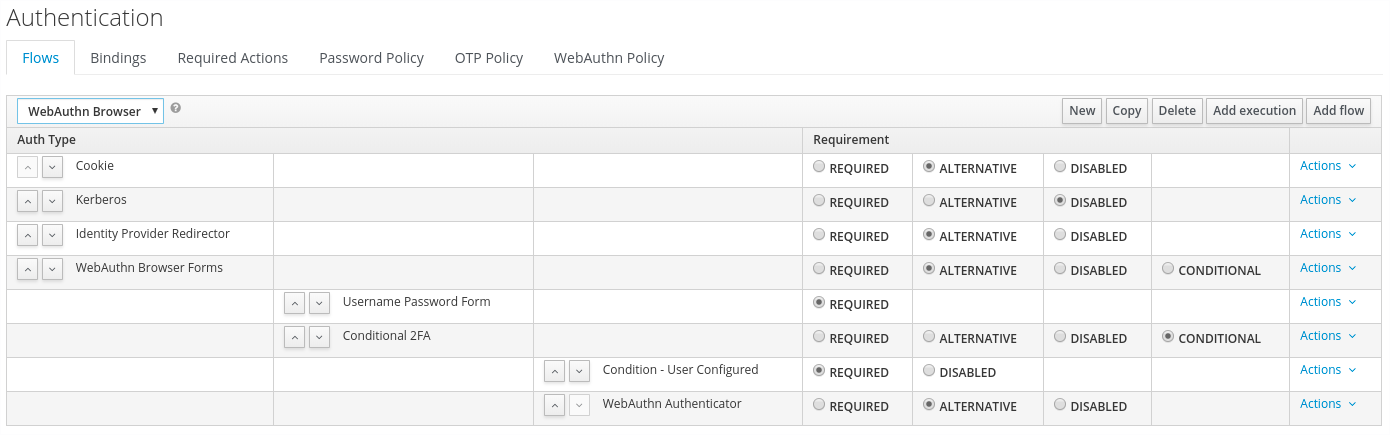

あるいは、WebAuthnのクレデンシャルが登録されている場合にのみ、ユーザーにWebAuthnでログインさせることができます。そのため、代わりに以下のように WebAuthn Authenticator のエグゼキューションを追加します。

-

WebAuthn Browser FormsのActionsメニューを使用して、Add flowをクリックします -

エイリアスを"Conditional 2FA"に設定し、

Saveをクリックします -

Conditional 2FAのRequirementを Conditional に設定します -

Conditional 2FAのActionsメニューを使用して、Add executionをクリックします -

ドロップダウンを使用して

Condition - User Configuredを選択し、Saveをクリックします -

Condition - User ConfiguredのRequirementを Required に設定します -

Conditional 2FAのActionsメニューを使用して、Add executionをクリックします -

ドロップダウンを使用して

WebAuthn Authenticatorを選択し、Saveをクリックします -

Requirementを Alternative に変更してください。

ユーザーが2番目の要素としてWebAuthnとOTPのどちらを使用するかを選択できるようにすることもできます。

-

Conditional 2FAのActionsメニューを使用して、Add executionをクリックします -

ドロップダウンを使用して

OTP Formを選択し、Saveをクリックします -

Requirementを Alternative に変更してください。

WebAuthnオーセンティケーターで認証する

WebAuthn Authenticator を用いた条件サブフローが使用された認証フロー設定の場合、WebAuthnオーセンティケーターの登録後、ユーザーは以下の操作を行います。

-

ログインフォームを開きます。ユーザーはユーザー名とパスワードで認証する必要があります。

-

ユーザーのブラウザーは、WebAuthnオーセンティケーターによる認証をユーザーに要求します。

管理者としてWebAuthnを管理する

クレデンシャルの管理

WebAuthnクレデンシャルは、OTPなどの他のクレデンシャルと同様の方法で、ユーザー・クレデンシャル管理から管理されます。

-

ユーザーに

Reset ActionsのリストからWebAuthnクレデンシャルを作成するために必要なアクションを割り当て、Webauthn Registerを選択することができます -

管理者は、

Deleteを押すことでWebAuthnのクレデンシャルを削除できます。 -

管理者は、

Show data…を選択して、AAGUIDなどのクレデンシャルのデータを表示できます。 -

管理者は、

User Labelフィールドに値を設定してデータを保存することで、クレデンシャルのラベルを設定できます。

ポリシーの管理

管理者は、レルムごとに WebAuthn Policy としてWebAuthn関連の操作を設定できます。

管理者は、 管理コンソール で次の操作を行います。

-

Authentication → WebAuthn Policyタブを開きます。 -

アイテムを設定し、

Saveをクリックします。

設定可能な項目とその説明は次のとおりです。

| 設定 | 説明 |

|---|---|

Relying Party Entity Name |

人間が読めるWebAuthn Relying Partyのサーバー名。これは必須の設定であり、WebAuthnオーセンティケーターを登録する操作に適用されます。デフォルト設定は"keycloak"です。詳細については、 WebAuthn Specification を参照してください。 |

Signature Algorithms |

これは、 認証アサーション の署名と検証に使用される 公開鍵クレデンシャル に使用する署名アルゴリズムをWebAuthnオーセンティケーターに伝えます。複数のアルゴリズムを指定できます。アルゴリズムが指定されていない場合、 ES256 が適応されます。デフォルト設定はES256です。これは、WebAuthnオーセンティケーターを登録する操作に適用されるオプションの設定項目です。詳細については、 WebAuthn Specification を参照してください。 |

Relying Party ID |

これは、WebAuthnリライング・パーティーとしてのIDであり、公開鍵クレデンシャルのスコープを決定します。オリジンの有効なドメインでなければなりません。これは、WebAuthnオーセンティケーターを登録する操作に適用されるオプションの設定項目です。エントリーが入力されていない場合、KeycloakのサーバーのベースURLのホスト部分が適応されます。詳細については、 WebAuthn Specification を参照してください。 |

Attestation Conveyance Preference |

ブラウザーのWebAuthn API実装( WebAuthnクライアント )に、認証ステートメントの生成方法の設定を伝えます。これは、WebAuthnオーセンティケーターを登録する操作に適用されるオプションの設定項目です。オプションが選択されていない場合、その動作は"none"を選択した場合と同じです。詳細については、 WebAuthn Specification を参照してください。 |

Authenticator Attachment |

これは、WebAuthnオーセンティケーターの受け入れ可能なアタッチパターンをWebAuthnクライアントに伝えます。これは、WebAuthnオーセンティケーターを登録する操作に適用されるオプションの設定項目です。オプションが選択されていない場合、WebAuthnクライアントはアタッチパターンを考慮しません。詳細については、 WebAuthn Specification を参照してください。 |

Require Resident Key |

Client-side-resident Public Key Credential Source として公開鍵クレデンシャルを生成するようにWebAuthnオーセンティケーターに指示します。これは、WebAuthnオーセンティケーターを登録する操作に適用されるオプションの設定項目です。オプションが選択されていない場合、その動作は"No"を選択した場合と同じです。詳細については、 WebAuthn Specification を参照してください。 |

User Verification Requirement |

WebAuthnオーセンティケーターに、ユーザーの実際の検証を確認するよう指示します。これは、WebAuthnオーセンティケーターを登録し、WebAuthnオーセンティケーターによってユーザーを認証する操作に適用されるオプションの設定項目です。オプションが選択されていない場合、その動作は"preferred"を選択した場合と同じです。詳細については、 WebAuthn Specification for registering a WebAuthn authenticator と WebAuthn Specification for authenticating the user by a WebAuthn authenticator を参照してください。 |

Timeout |

WebAuthnオーセンティケーターを登録し、WebAuthnオーセンティケーターによってユーザーを認証するためのタイムアウト値を秒単位で指定します。0に設定した場合、その動作はWebAuthnオーセンティケーターの実装に依存します。デフォルト値は0です。詳細については、 WebAuthn Specification for registering a WebAuthn authenticator および WebAuthn Specification for authenticating the user by a WebAuthn authenticator を参照してください。 |

Avoid Same Authenticator Registration |

"ON"に設定すると、すでに登録されているWebAuthnオーセンティケーターを新規登録できません。これは、WebAuthnオーセンティケーターを登録する操作に適用されます。デフォルト設定は"OFF"です。 |

Acceptable AAGUIDs |

WebAuthnオーセンティケーターを登録できるAAGUIDのホワイトリスト。これは、WebAuthnオーセンティケーターを登録する操作に適用されます。このリストにエントリーが設定されていない場合、任意のWebAuthnオーセンティケーターを登録できます。 |

Attestation Statement Verification

WebAuthnオーセンティケーターを登録するとき、KeycloakはこのWebAuthnオーセンティケーターによって生成された認証ステートメントを検証します。この検証プロセスで、Keycloakはこの認証ステートメントの信頼性を検証します。トラストアンカーの証明書が必要です。Keycloakは Keycloak truststore を使用するため、これらの証明書を事前にインポートする必要があります。

この検証ステートメントの信頼性検証を省略する場合は、このトラストストアを無効にするか、WebAuthnポリシーの設定項目"Attestation Conveyance Preference"を"none"に設定してください。

ユーザーとしてのWebAuthnクレデンシャルの管理

WebAuthnオーセンティケーターの登録

WebAuthnオーセンティケーターを登録する適切な方法は、ユーザーがKeycloakにアカウントを登録しているかどうかによって異なります。

- 新規ユーザー

-

レルムで

WebAuthn Register必須アクションがDefault Actionとして設定された場合、新しいユーザーは最初のログイン成功時にWebAuthnセキュリティキーをセットアップすることが要求されます。新しいユーザーは以下の操作を実行します。-

ログインフォームを開きます。

-

Registerのリンクをクリックします。 -

登録フォームの項目に入力し、

Registerをクリックします。 -

ユーザーのブラウザーは、WebAuthnオーセンティケーターを登録するようにユーザーに要求します。

-

登録が成功すると、ユーザーのブラウザーは、登録されたばかりのWebAuthnオーセンティケーターのラベルとしてテキストを入力するようにユーザーに要求します。

-

- 既存のユーザー

-

最初の例で示されたように、

WebAuthn Authenticatorが必須として設定された場合、既存のユーザーがログインを試みた際もWebAuthnオーセンティケーターを登録することが自動的に要求されます。-

ログインフォームを開きます。

-

項目を入力し、

SaveをクリックしてLoginをクリックします。 -

ユーザーがログインしたら、WebAuthnオーセンティケーターを登録する必要があります。

-

登録が成功すると、ユーザーのブラウザーは、登録されたばかりのWebAuthnオーセンティケーターのラベルとしてテキストを入力するようにユーザーに要求します。

-

パスワードレスWebAuthnと二要素認証の併用

WebAuthnは二要素認証によく使用されますが、認証の第一要素として使用したい場合もあります。この場合、 passwordless WebAuthnクレデンシャルを持つユーザーはKeycloakにパスワード無しで認証することが出来ます。Keycloakは単一のレルムのコンテキスト、更には単一の認証フローのコンテキストでも、パスワードレスと二要素認証の両方でWebAuthnを使用することができます。

管理者は一般に、WebAuthnパスワードレス認証にユーザーが登録したセキュリティキーに対して、異なる(通常より強力な)要件を満たすことを要求する場合があります。たとえば、それらのセキュリティキーは、ユーザーがそのセキュリティキーに対してPINを用いて認証することを要求したり、そのセキュリティキーが強力な認証局で構成証明されていることを要求する場合があります。

このため、Keycloakでは管理者が個別に WebAuthn Passwordless Policy を設定できます。個別の Webauthn Register Passwordless タイプの必須アクションや、個別の WebAuthn Passwordless Authenticator タイプのオーセンティケーターを設定します。

セットアップ

WebAuthnパスワードレス・サポートのセットアップ手順は次のとおりです。

-

WebAuthnパスワードレス・サポートの為の新しい必須アクションを登録します。上記と同じ手順を使用しますが、一点異なることとして、

Webauthn Register Passwordlessというアクションを登録する必要があります。 -

ポリシーを設定します。上記と同じ手順と設定を使用できますが、管理コンソールの

WebAuthn Passwordless Policyタブで設定する必要があります。このポリシーは必要に応じて設定できますが、一般にセキュリティキーに対する要件は二要素認証の場合のポリシーに比べて強力になるでしょう。たとえば、パスワードレス・ポリシーを設定する際は、User Verification RequirementをRequiredに設定できます。 -

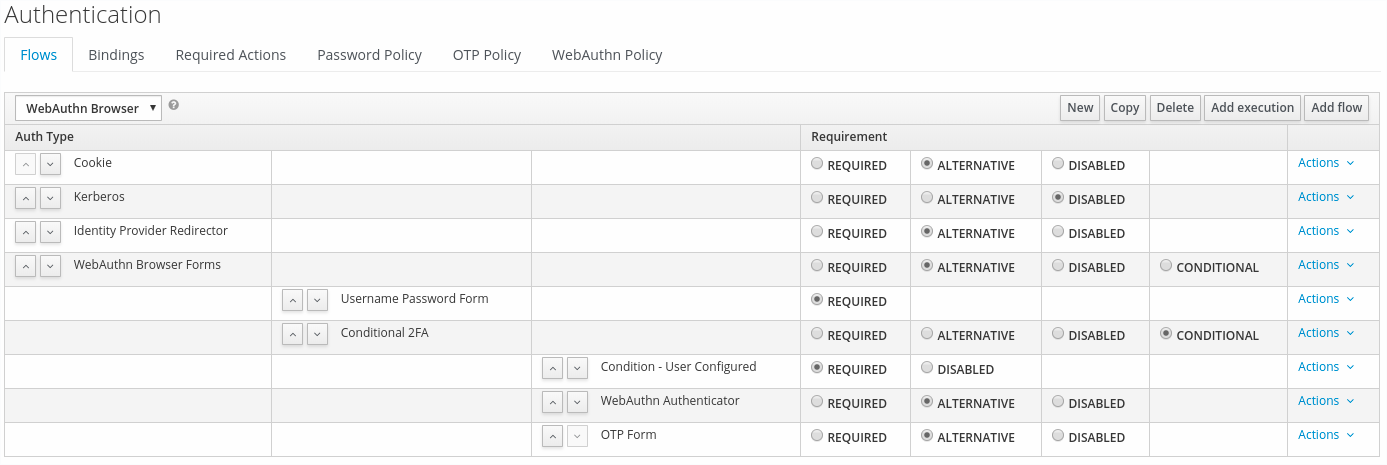

最後に、認証フローを設定します。上記で解説した

WebAuthn Browserと同一のフローを使用すると仮定し、以下のように設定します。-

WebAuthn Browser FormsサブフローはUsername Formを第一のオーセンティケーターとして含みます。デフォルトのUsername Password Formオーセンティケーターは削除し、Username Formオーセンティケーターを代わりに追加します。この設定はユーザーがユーザー名だけを最初のステップで提供することを意味します。

-

必須サブフローもあるべきで、たとえば Passwordless Or Two-factor と命名することが出来ます。この設定はユーザーがパスワードレスWebAuthnクレデンシャルでも、二要素認証のどちらでも認証できることを示します。

-

フローは

WebAuthn Passwordless Authenticatorを第一の選択肢として含みます。 -

第二の選択肢は、例えば

Password And Two-factor Webauthnという命名をしたサブフローです。このサブフローはPassword FormとWebAuthn Authenticatorを含みます。

フローの最終的な設定は、次のとおりです。

これで、Keycloakに既に存在している任意のユーザーに必須アクションとして WebAuthn Register Passwordless を追加してテストすることができます。最初の認証では、ユーザーは依然としてパスワードと第二要素WebAuthnクレデンシャルを使用することが要求されます。しかしながら、一度ユーザーがクレデンシャルを登録すれば、ユーザーは今後の認証において、選択することが出来ます。ユーザーがWebAuthnパスワードレス・クレデンシャルを使用した場合、パスワードも、第二要素WebAuthnクレデンシャルも投入する必要はありません。

条件付きフロー内のCondition

エグゼキューション要件で述べたように、 Condition エグゼキューションは Conditional サブフローにのみ含めることができます。すべての Condition エグゼキューションがtrueと評価された場合、 Conditional サブフローは Required として機能します。 Conditional サブフローで次の実行を処理できます。 Conditional サブフローに含まれる一部のエグゼキューションがfalseと評価された場合、サブフロー全体が Disabled と見なされます。

利用可能なCondition

Condition - User Role-

このエグゼキューションは、ユーザが User role フィールドで定義されたロールを持っているかどうかを判断する機能を持っています。ユーザが必要なロールを持っている場合、このエグゼキューションはtrueとみなされ、他のエグゼキューションが評価されます。管理者は以下のフィールドを定義しなければなりません。

- Alias

-

認証フローに表示されるエグゼキューションの名前を記述します。

- User role

-

ユーザがこのフローを実行するために持つべきロールです。アプリケーション・ロールを指定するには、構文は

appname.approle(たとえばmyapp.myrole)です。

Condition - User Configured-

これは、フロー内の他のエグゼキューションがユーザに対して設定されているかどうかをチェックします。エグゼキューション要件のセクションには、OTPフォームの例が含まれています。

Condition - User Attribute-

これは、ユーザが必要な属性を設定したかどうかをチェックします。ユーザーがその属性を持つべきではないことを意味する、出力を否定する可能性があります。 User Attributes セクションでは、カスタム属性を追加する方法を示しています。次のフィールドを提供することができます。

- Alias

-

認証フローに表示されるエグゼキューションの名前を記述します。

- Attribute name

-

チェックする属性の名前です。

- Expected attribute value

-

属性に期待される値です。

- Negate output

-

出力を否定することができます。つまり、属性が存在してはいけないということです。

SSOプロトコル

この章では、認証プロトコルの概要と、Keycloak認証サーバーとセキュリティー保護されるアプリケーションがこれらのプロトコルで相互作用する仕組みについて説明します。

OpenID Connect

OpenID Connect (OIDC)は OAuth 2.0 を拡張した認証プロトコルです。OAuth 2.0が認可プロトコルのみを構築するためのフレームワークで、不完全であるのに対し、OIDCは完成された認証および認可のプロトコルです。OIDCはまた、 Json Web Token (JWT)の標準セットを多用します。これらの標準は、コンパクトでWebフレンドリーな方法で、アイデンティティー・トークンのJSON形式とデジタル署名、データ暗号化の方法を定義します。

OIDCを使用するユースケースは、実際には2つの種類があります。1つ目は、Keycloakサーバーにユーザーの認証を要求するアプリケーションのユースケースです。ログインが成功すると、アプリケーションは IDトークン と アクセストークン を受け取ります。 IDトークン には、ユーザーに関する情報(ユーザー名、電子メール、その他のプロファイル情報など)が含まれています。 アクセストークン はレルムによってデジタル署名されており、アプリケーションがユーザーのアクセス可能なリソースを決定するために使用できるアクセス情報(ユーザー・ロール・マッピングのような)が含まれています。

2つ目のタイプは、リモートサービスへのアクセス権を取得したいクライアントのユースケースです。この場合、クライアントは、ユーザーの代理として他のリモートサービスの呼び出しに使用できる アクセストークン の取得をKeycloakに要求します。Keycloakは、ユーザーを認証し、クライアントのアクセスを許可する同意を要求します。そして、クライアントは アクセストークン を受け取ります。この アクセストークン はレルムによってデジタル署名されます。クライアントはこの アクセストークン を使用して、リモートサービスのREST呼び出しを行うことができます。REST サービスは アクセストークン を抽出し、トークンの署名を検証し、トークン内のアクセス情報に基づいて、リクエストを処理するかどうかを決定します。

OIDC認証フロー

OIDCには、クライアントまたはアプリケーションがユーザーを認証し、 ID トークンおよび アクセス トークンを受け取るさまざまな方法があります。どの方法を使用するかは、アクセスを要求するアプリケーションまたはクライアントのタイプによって大きく異なります。これらのフローはすべてOIDCおよびOAuth 2.0の仕様で説明されていますので、ここでは簡単な概要のみを説明します。

認可コード・フロー

これはブラウザーベースのプロトコルであり、ブラウザーベースのアプリケーションの認証と認可に使用することをお勧めします。 ID トークンと アクセス トークンを取得するために、ブラウザーのリダイレクトを頻繁に使用します。概要を以下に示します。

-

ブラウザーがアプリケーションにアクセスします。アプリケーションは、ユーザーがログインしていないことを検知し、認証させるためにブラウザーをKeycloakにリダイレクトします。アプリケーションは、Keycloakが認証を完了したときに使用するブラウザー・リダイレクトのコールバックURL(リダイレクトURL)をクエリー・パラメーターとして渡します。

-

Keycloakはユーザーを認証し、1回限りで非常に存続期間の短い、一時的なコードを作成します。Keycloakは、以前に提供されたコールバックURLを使用してアプリケーションにリダイレクトします。コールバックURLには、クエリー・パラメーターとして一時コードが追加されます。

-

アプリケーションは一時コードを抽出し、それを ID トークン、 アクセス トークンおよび リフレッシュ トークンと交換するため、バックグラウンドで帯域外のKeycloakへのREST呼び出しを行います。この一時コードを一度使用してトークンを取得すると、それを再び使用することはできません。これにより潜在的なリプレイ攻撃が防止されます。

アクセス トークンは通常短命であり、しばしば数分後に失効されることに注意することが重要です。ログイン・プロトコルによって送信された追加の リフレッシュ トークンにより、アプリケーションは有効期限が切れた後に新しいアクセストークンを取得できます。このリフレッシュ・プロトコルは、システムが侵害された状況で重要です。アクセストークンが短命である場合、システム全体は、アクセストークンの存続期間中に盗まれたトークンに対してのみ脆弱です。管理者がアクセスを取り消した場合、その後のリフレッシュトークン・リクエストは失敗します。これにより、より安全でスケーラブルになります。

このフローのもう一つの重要な側面は、 パブリック ・クライアント対 コンフィデンシャル ・クライアントの概念です。 コンフィデンシャル ・クライアントは、トークンと一時コードを交換するときにクライアント・シークレットを提供する必要があります。 パブリック ・クライアントはこのクライアント・シークレットを提供する必要がありません。 パブリック ・クライアントは、HTTPSが厳格に実施されており、クライアントにリダイレクトURIの登録が非常に厳密に行われている限り問題ありません。HTML5/JavaScriptクライアントは、常に安全な方法でクライアント・シークレットを送信する方法がないため、必ず パブリック ・クライアントでなければなりません。前述のとおり、HTTPSを使用し、リダイレクトURI登録を厳密に実施する限り、これは問題ありません。これに関するガイドは、クライアントの管理の章で詳しく説明しています。

Keycloakは、オプションの Proof Key for Code Exchange の仕様もサポートしています。

インプリシット・フロー

これは、リクエストが少なく、リフレッシュトークンが含まれていない点を除いて、認可コードフローと同様のブラウザーベースのプロトコルです。トークンがリダイレクトURI(以下を参照)を介して送信されるため、ブラウザーの履歴に アクセス トークンがリークする可能性があるため、このフローはお勧めしません。また、このフローではクライアントにリフレッシュトークンが提供されないため、アクセストークンを長くするか、期限切れになったときに再認証する必要があります。このフローは、OIDCおよびOAuth 2.0の仕様にあるため、サポートされています。プロトコルの概要を以下に示します。

-

ブラウザーがアプリケーションにアクセスします。アプリケーションは、ユーザーがログインしていないことを検知し、認証させるためにブラウザーをKeycloakにリダイレクトします。アプリケーションは、Keycloakが認証を完了したときに使用するブラウザー・リダイレクトのコールバックURL(リダイレクトURL)をクエリー・パラメーターとして渡します。

-

Keycloakはユーザーを認証し、 ID トークンと アクセス トークンを作成します。Keycloakは、前述のコールバックURLを使用してアプリケーションにリダイレクトし、さらに ID トークンと アクセス トークンをクエリー・パラメーターとしてコールバックURLに追加します。

-

アプリケーションは、コールバックURLから ID トークンと アクセス トークンを抽出します。

リソース・オーナー・パスワード・クレデンシャル・グラント(ダイレクト・アクセス・グラント)

これは、管理コンソールでは Direct Access Grants と呼ばれます。ユーザーに代わってトークンを取得するRESTクライアントによって使用されます。これは、クライアントIDとクライアント・シークレット(コンフィデンシャル・クライアントの場合)と同様に、ユーザーのクレデンシャルを含む1つのHTTP POSTリクエストとなります。ユーザーのクレデンシャルは、フォーム・パラメーター内で送信されます。HTTPレスポンスには、 ID トークン、 アクセス トークン、および リフレッシュ トークンが含まれています。

クライアント・クレデンシャル・グラント

これはRESTクライアントでも使用されますが、外部ユーザーの代わりに動作するトークンを取得する代わりに、クライアントに関連付けられているサービス・アカウントのメタデータとパーミッションに基づいてトークンが作成されます。さらに詳しい情報は、サービス・アカウントの章にあります。

KeycloakサーバーOIDC URIエンドポイント

Keycloakが発行するOIDCエンドポイントのリストです。これらのURLは、Keycloak以外のクライアント・アダプターを使用して、認証サーバーとOIDCでやりとりしている場合に便利です。これらはすべてが相対URLであり、URLのルートはHTTP(S)プロトコル、ホスト名、通常は /auth のプレフィックス付きのパスからなります。例: https://localhost:8080/auth

- /realms/{realm-name}/protocol/openid-connect/auth

-

これは、認可コード・フローで一時コードを取得するため、またはインプリシット・フロー、ダイレクト・グラント、またはクライアント・グラントを使用してトークンを取得するためのURLエンドポイントです。

- /realms/{realm-name}/protocol/openid-connect/token

-

これは、一時コードをトークンに変換する認可コード・フローのURLエンドポイントです。

- /realms/{realm-name}/protocol/openid-connect/logout

-

これは、ログアウトを実行するためのURLエンドポイントです。

- /realms/{realm-name}/protocol/openid-connect/userinfo

-

これは、OIDC仕様で説明されているUserInfoサービスのURLエンドポイントです。

- /realms/{realm-name}/protocol/openid-connect/revoke

-

これは、 RFC7009 で説明されているOAuth 2.0トークン無効化のURLエンドポイントです。

これらのURLすべてで、 {realm-name} はレルムの名前に置き換えてください。

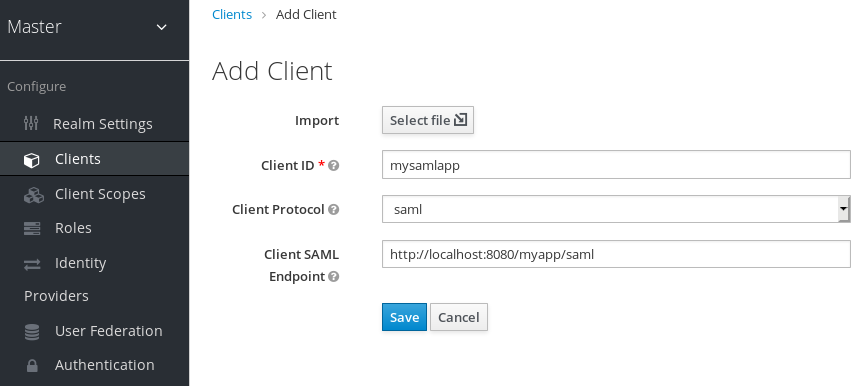

SAML

SAML 2.0はOIDCと似た仕様ですが、より古くて成熟しています。その起源はSOAPと多くのWS-*の仕様にあるため、OIDCよりも少し冗長になる傾向があります。SAML 2.0は主に、認証サーバーとアプリケーションの間でXMLドキュメントを交換することによって機能する認証プロトコルです。XML署名と暗号化は、リクエストとレスポンスを検証するために使用されます。

SAMLを使用するユースケースは、実際には2つの種類があります。1つ目は、Keycloakサーバーにユーザーの認証を要求するアプリケーションのユースケースです。ログインが成功すると、アプリケーションは ユーザーに関する様々な属性を指定するSAMLアサーションと呼ばれるものが含まれるXMLドキュメントを受け取ります。このXMLドキュメントはレルムによってデジタル署名されており、アプリケーションがユーザーのアクセス可能なリソースを決定するために使用できるアクセス情報(ユーザー・ロール・マッピングなど)が含まれています。

2番目のユースケースは、リモートサービスにアクセスしたいクライアントです。この場合、クライアントはユーザーの代わりに他のリモートサービスで呼び出すために使用できるSAMLアサーションを取得するようKeycloakに求めます。

SAMLバインディング

SAMLは、認証プロトコルを実行する際にXMLドキュメントを交換するためのいくつかの異なる方法を定義しています。 REDIRECT バインディングと POST バインディングは、ブラウザーベースのアプリケーションをカバーします。 ECP バインディングは、REST呼び出しを扱います。他のバインディング種別もありますが、Keycloakはこれらの3つしかサポートしていません。

REDIRECTバインディング

REDIRECT バインディングは、一連のブラウザー・リダイレクトURIを使用して情報を交換します。その動作の概要を示します。

-

ユーザーがアプリケーションへアクセスすると、認証されていないことがアプリケーションによって検出されます。XML認証リクエスト・ドキュメントを生成し、それをKeycloakサーバーにリダイレクトするために使用されるURIのクエリー・パラメーターとしてエンコードします。設定に応じて、アプリケーションはこのXMLドキュメントにデジタル署名し、この署名をKeycloakへのリダイレクトURIのクエリー・パラメーターとして埋め込むこともできます。この署名は、このリクエストを送信したクライアントを検証するために使用されます。

-

ブラウザーはKeycloakにリダイレクトされます。サーバーは、XML認証リクエスト・ドキュメントを抽出し、必要に応じてデジタル署名を検証します。ユーザーは認証されるためにクレデンシャルを入力する必要があります。

-

認証後、サーバーはXML認証レスポンス・ドキュメントを生成します。このドキュメントには、ユーザーの名前、住所、電子メール、およびユーザーが持つロール・マッピングなどのユーザーに関するメタデータを保持するSAMLアサーションが含まれています。このドキュメントは、ほとんどの場合、XML署名を使用してデジタル署名されており、暗号化されている場合もあります。

-

次に、XML認証レスポンス・ドキュメントは、ブラウザーをアプリケーションへ戻すためのリダイレクトURIのクエリー・パラメーターとしてエンコードされます。デジタル署名はクエリー・パラメーターとしても含まれています。

-

アプリケーションは、リダイレクトURIを受け取った後、XMLドキュメントを抽出し、レルムの署名を検証して正しい認証レスポンスかどうかを検証します。SAMLアサーション内の情報は、アクセスの決定やユーザー・データの表示に使用されます。

POSTバインディング

SAML POST バインディングは、REDIRECT バインディングとほぼ同じ方法で動作しますが、GETリクエストではなく、POSTリクエストによってXMLドキュメントが交換されます。 POST バインディングは、JavaScriptを使用して、ドキュメントを交換するときにKeycloakサーバーまたはアプリケーションに対してPOSTリクエストを行うようにブラウザーを操作します。基本的にHTTPレスポンスには、JavaScriptが埋め込まれたフォームを含むHTMLが含まれています。ページが読み込まれると、JavaScriptはフォームを自動的に呼び出します。このことについて実際に知る必要はありませんが、これはかなり巧妙なトリックです。

セキュリティーとサイズの制限のため、通常 POST バインディングが推奨されます。 REDIRECT を使用する場合、SAMLレスポンスはURLの一部になります(前に説明したようにクエリー・パラメーターです)。したがって、ログに記録される可能性があり、安全性が低いと見なされます。サイズに関しては、ドキュメントを送信する多量または大量の属性がアサーション内に含まれている場合は、制限されたURLよりもHTTPペイロードが常に優れています。

OpenID Connect vs SAML

OpenID ConnectとSAMLの選択は、古いより成熟したプロトコル(SAML)の代わりに新しいプロトコル(OIDC)を使用するだけの問題ではありません。

ほとんどの場合において、KeycloakではOIDCを使用することをお勧めします。

SAMLは、OIDCよりも少し冗長になる傾向があります。

交換するデータの詳細度を度外視して仕様を比較した場合、OIDCはもともとWebで動作するように設計されていますが、SAMLはWeb上で動作するように改造されていることが分かります。たとえば、OIDCはSAMLよりもクライアントサイドに実装することが簡単なため、HTML5/JavaScriptアプリケーションにも適しています。トークンはJSON形式なので、JavaScriptにより簡単に扱うことができます。また、Webアプリケーションに対してセキュリティーの実装を容易にする、いくつかの素晴らしい機能があります。たとえば、ユーザーがログインしているかどうかを容易に判断するために使用する iframeトリック の仕様をチェックしてください。

SAMLにも用途はあります。OIDCの仕様の進化を見ると、SAMLが長年に渡って実装してきた多数の機能がOIDCにも実装されていることが分かります。SAMLがOIDCより成熟しているという認識と、SAMLによりセキュリティー保護されている既存のアプリケーションが存在するという理由により、OIDCよりもSAMLが選ばれることは多々あります。

Dockerレジストリーv2認証

| Docker認証はデフォルトで無効です。有効にするには、Profilesを参照してください。 |

Dockerレジストリーv2認証は、Dockerレジストリーに対してユーザーを認証するために使用されるOIDCのようなプロトコルです。Keycloakがこのプロトコルを実装することで、Keycloak認証サーバーをDockerクライアントがレジストリーに対して認証することができます。このプロトコルはかなり標準的なトークンと署名メカニズムを使用しますが、真のOIDC実装として扱われるのを防ぐための方法があります。最大の偏りには、リクエストとレスポンスのための非常に特殊なJSON形式と、リポジトリー名とパーミッションをOAuthスコープ・メカニズムにマップする方法を理解する機能が含まれています。

Docker認証フロー

Docker API documentationはこのプロセスを最もよく説明していますが、Keycloak認証サーバーの観点から、簡単な概要を以下に示します。

このフローは、 docker login コマンドがすでに実行されていることを前提としています。

|

-

DockerクライアントがDockerレジストリーからリソースを要求すると、フローが開始されます。リソースが保護されており、リクエストに認証トークンが存在しない場合、Dockerレジストリー・サーバーは、必要なパーミッションに関する情報と認可サーバーの場所を401でクライアントに応答します。

-

Dockerクライアントは、Dockerレジストリーからの401レスポンスに基づいて認証リクエストを作成します。クライアントは、Keycloak認証サーバーへのHTTP Basic Authenticationリクエストの一部として、(以前に実行された

docker loginコマンドから)ローカルにキャッシュされたクレデンシャルを使用します。 -

Keycloak認証サーバーはユーザーを認証し、OAuth形式のベアラートークンを含むJSON本体を返します。

-

Dockerクライアントは、JSONレスポンスからベアラートークンを取得し、Authorizationヘッダーでベアラートークンを使用して、保護されたリソースを要求します。

-

Dockerレジストリーが保護されたリソースへの新しいリクエストをKeycloakサーバーからのトークンとともに受信すると、Dockerレジストリーはトークンを検証し、必要に応じてリソースへのアクセスを許可します。

| Dockerプロトコルによる認証が成功した後、Keycloak側にユーザー・セッションは作成されません。Dockerプロトコルは、ブラウザーSSOセッションの場合は使用されず、トークンを更新したり、特定のトークン/セッションがまだ有効かどうかをKeycloakサーバーに確認したりする方法がありません。したがって、セッションの作成は、このプロトコルにとって不要なオーバーヘッドです。詳細については、 transient session のセクションを参照してください。 |

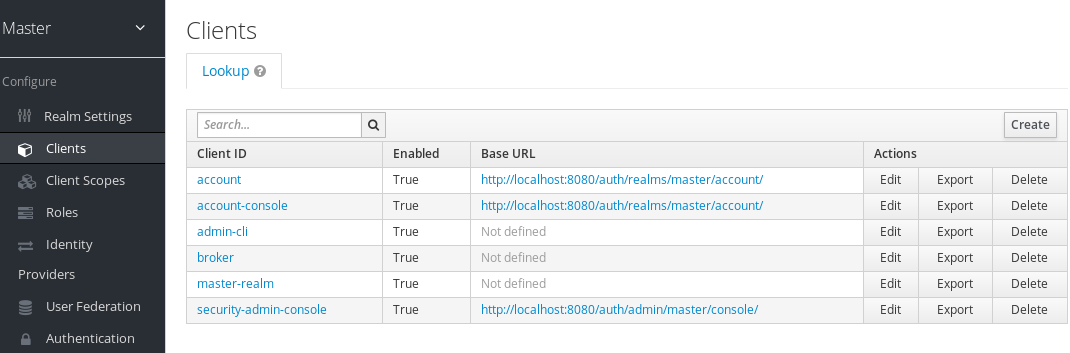

クライアントの管理

クライアントは、ユーザーの認証を要求できるエンティティーです。クライアントには2つの形式があります。最初のタイプのクライアントは、シングル・サインオンに参加させるアプリケーションです。これらのクライアントはKeycloakにセキュリティーの提供を要求するだけです。もう1つのタイプのクライアントは、認証されたユーザーに代わって他のサービスを呼び出すために、アクセストークンを要求します。このセクションでは、クライアントの設定に関するさまざまな側面とそれを実行するさまざまな方法について説明します。

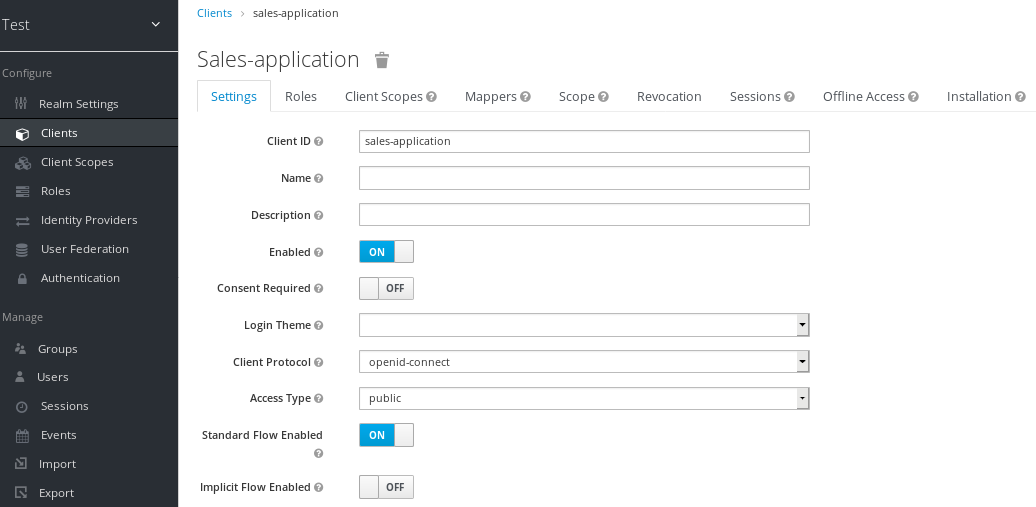

OIDCクライアント

OpenID Connectは、アプリケーションを保護するのに好ましいプロトコルです。ウェブ・フレンドリーで、HTML5/JavaScriptアプリケーションで最もうまく動作するように、一から設計されました。

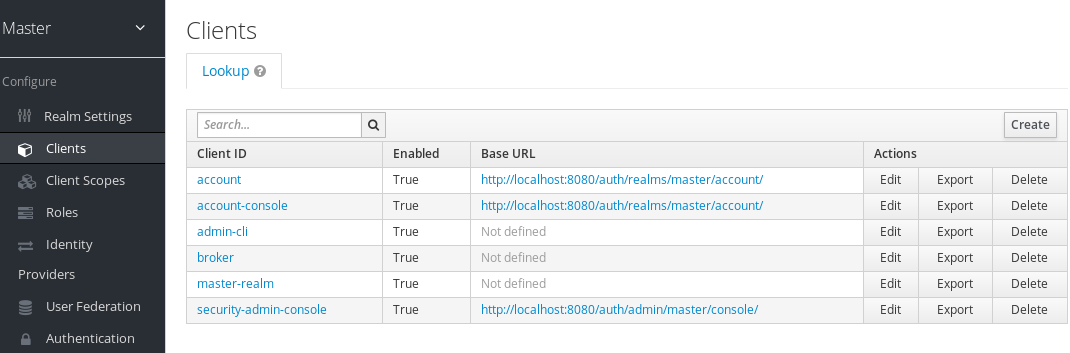

OIDCクライアントを作成するには、左側のメニュー項目 Clients に移動します。このページには右側に Create ボタンがあります。

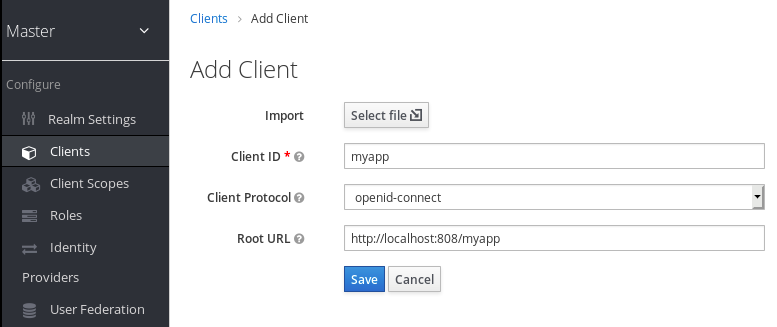

これにより、 Add Client ページが表示されます。

クライアントの Client ID を入力します。これは、単純な英数字の文字列でなければなりません。クライアントを識別するために、リクエスト内やKeycloakデータベース内で使用されます。次に、 Client Protocol ドロップダウン・ボックスで openid-connect を選択します。最後に、アプリケーションのベースURLを Root URL フィールドに入力し、 Save をクリックします。これでクライアントが作成され、クライアントの Settings タブに移動します。

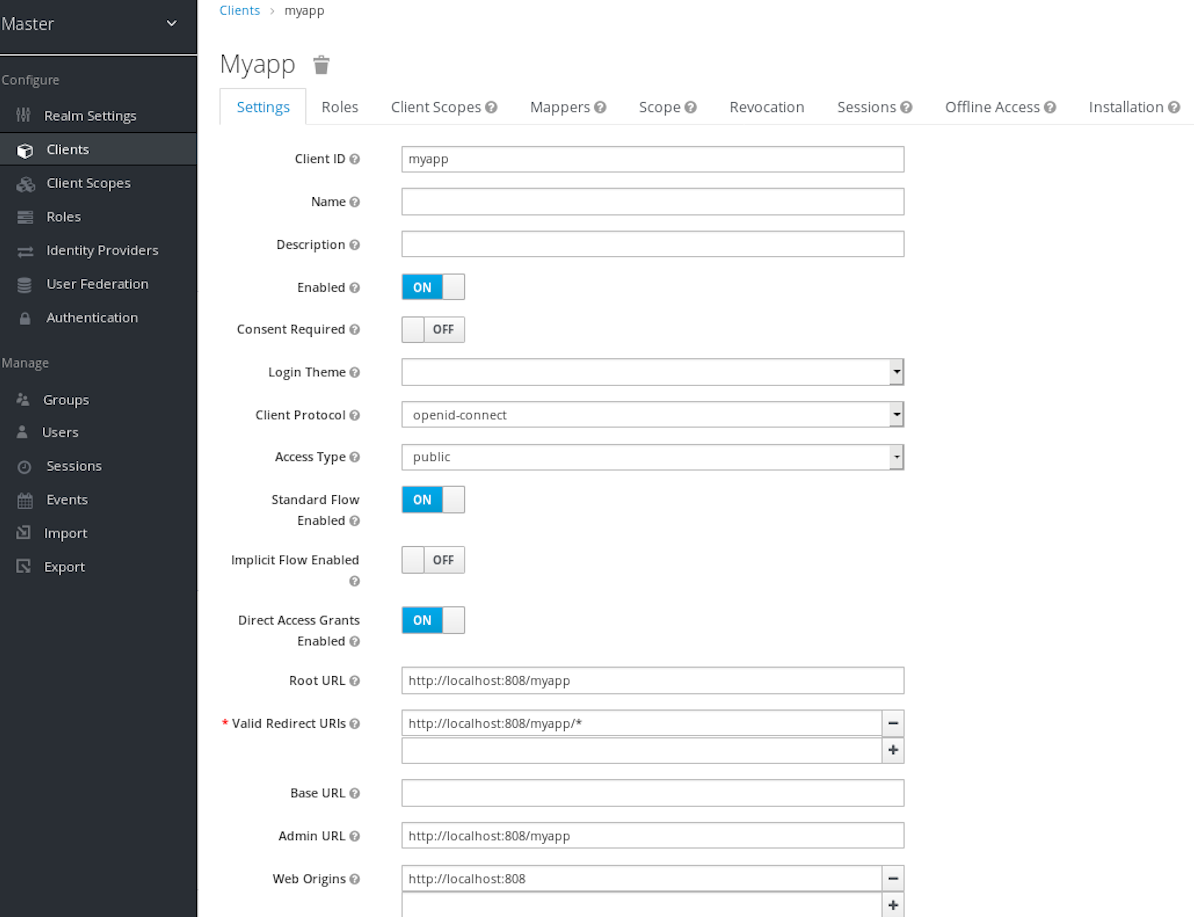

このページの各設定項目について説明します。

Client ID

これは、OIDCリクエストのクライアント識別子として使用される英数字の文字列を指定します。

Name

これはKeycloakのUI画面に表示されるクライアントの表示名です。置換文字列値の${myapp}を設定して、このフィールドの値をローカライズすることができます。詳細については、Server Developer Guideを参照してください。

Description

これは、クライアントの説明を指定します。これはローカライズすることもできます。

Enabled

これをオフにすると、クライアントは認証を要求できなくなります。

Consent Required

これがオンになっている場合、ユーザーに同意ページが表示され、そのアプリケーションへのアクセスを許可するかどうかが尋ねられます。また、クライアントがアクセスする情報をユーザーが正確に把握できるように、クライアントが関心を持つメタデータも表示されます。Googleにソーシャル・ログインしたことがある場合は、よく似たようなページを見ているでしょう。Keycloakは同じ機能を提供します。

Access Type

これは、OIDCクライアントのタイプを定義します。

- confidential

-

コンフィデンシャルのアクセスタイプは、ブラウザー・ログインを実行し、アクセスコードをアクセストークンに変換する際に、クライアントシークレットを必要とするサーバーサイドのクライアント向けです(詳細はOAuth 2.0仕様の Access Token Request を参照してください)。このタイプは、サーバーサイドのアプリケーションに使用する必要があります。

- public

-

パブリックのアクセスタイプは、ブラウザー・ログインを実行する必要のあるクライアントサイドのクライアント用です。クライアントサイドのアプリケーションでは、シークレットを安全に保つ方法はありません。代わりに、クライアントの正しいリダイレクトURIを設定することによってアクセスを制限することが非常に重要です。

- bearer-only

-

ベアラーオンリーのアクセスタイプは、アプリケーションがベアラートークン・リクエストのみを許可することを意味します。これが有効になっている場合、このアプリケーションはブラウザー・ログインに参加できません。

Standard Flow Enabled

これがオンの場合、クライアントはOIDC認可コードフローを使用できます。

Implicit Flow Enabled

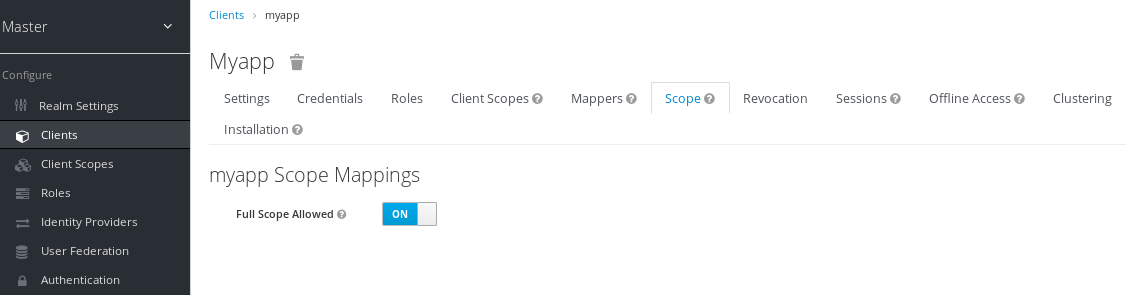

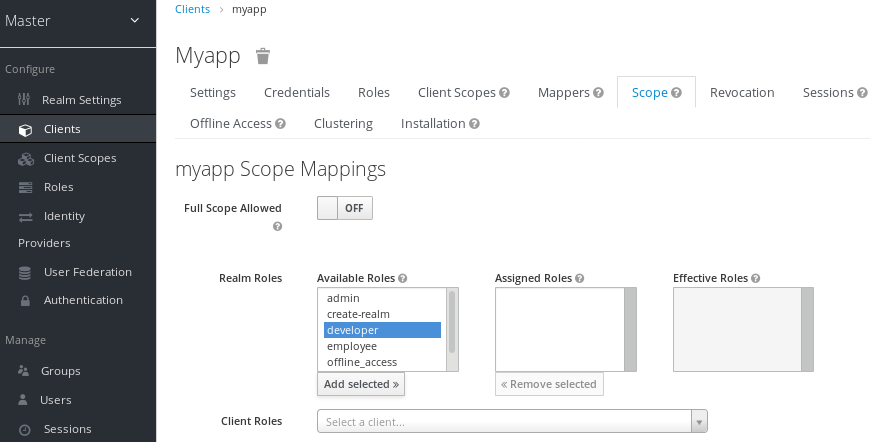

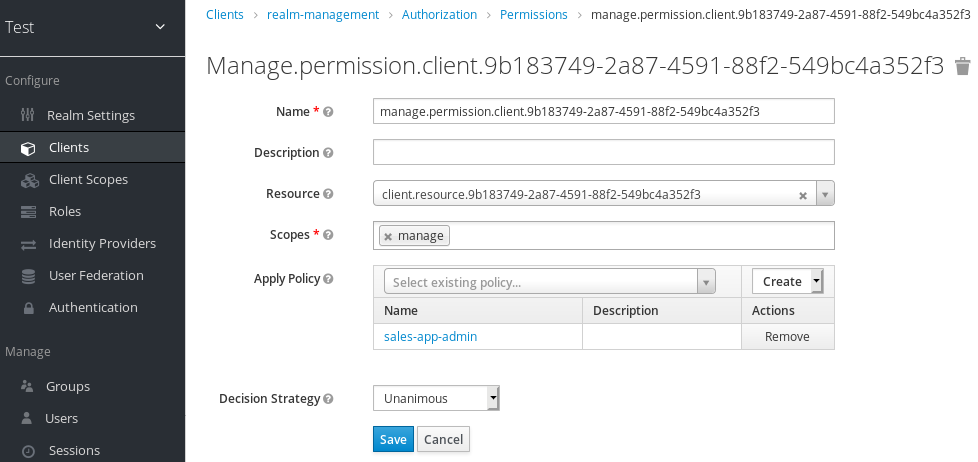

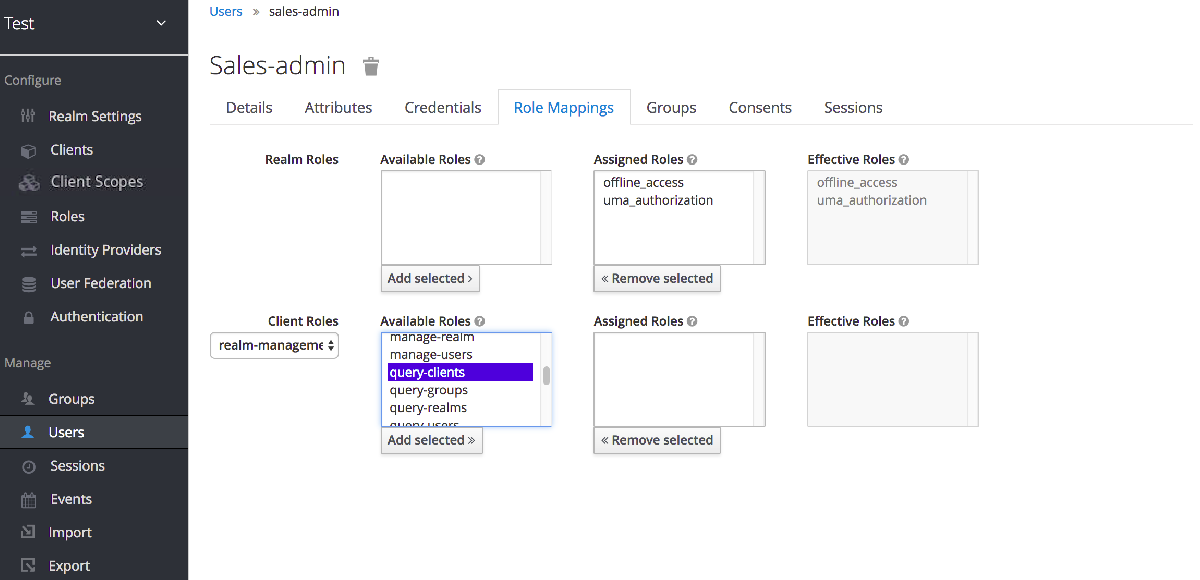

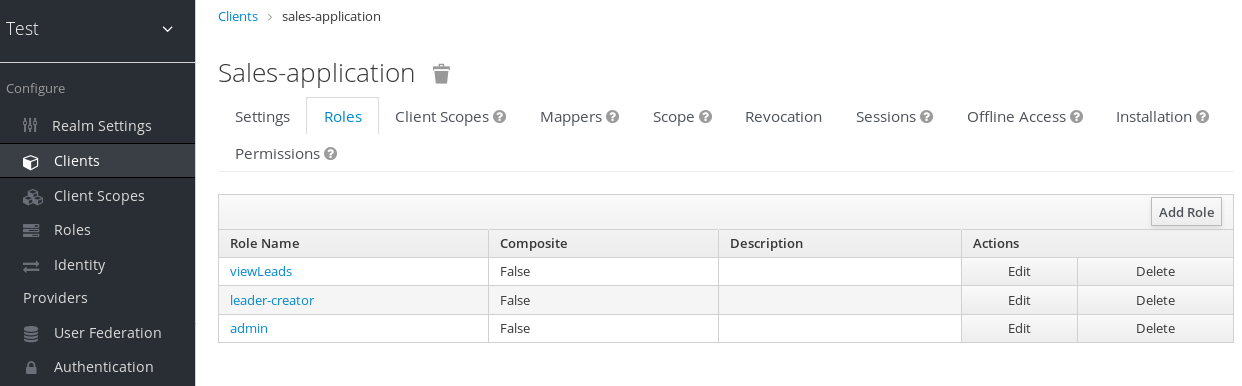

これがオンの場合、クライアントはOIDCインプリシット・フローを使用できます。